ao longo dos anos, o cenário de negócios on-line evoluiu devido aos rápidos avanços na tecnologia e adoção de ativos que ofereciam ambientes de TI viáveis para organizações que os tornavam mais seguros e eficientes para executar suas operações on-line. No entanto, ao expandir on-line, os riscos cibernéticos também aumentaram com ataques mais direcionados contra organizações que variam de pequenas a grandes para atrapalhar seus negócios e receita. Desde a última década, houve um aumento constante nos cibercrimes e nas técnicas de hacking recém-introduzidas.

hoje, estamos vendo milhares de empresas sendo direcionadas com malware, ataques DDoS e o que não. De acordo com um relatório recente do FBI, durante esta pandemia COVID-19, os ciberataques a negócios aumentaram 300% a mais. Outro relatório da IBM afirma que o custo médio de uma violação de dados chegou a US $3.86 milhões em 2020

a realização de uma auditoria de segurança de TI pode ajudar as organizações, fornecendo informações relacionadas aos riscos associados às suas redes de TI. Ele também pode ajudar a encontrar brechas de segurança e potenciais vulnerabilidades em seu sistema. Assim, corrigindo-os a tempo e mantendo os hackers afastados.

Enfatizando sobre a importância da segurança, Bill Gates afirmou um dia:,

a Segurança é, eu diria, a nossa prioridade, porque de todas as coisas interessantes que você vai ser capaz de fazer com computadores – organizar sua vida, de ficar em contato com as pessoas, ser criativo, se nós não resolvermos estes problemas de segurança, então as pessoas vão segurar.

então, vamos nos aprofundar e descobrir o que é uma auditoria de segurança de TI, como fazê-lo e seus benefícios para empresas on-line:

- o que é auditoria de segurança de TI?Uma auditoria de segurança de TI é uma avaliação abrangente da postura de segurança de uma organização e da infraestrutura de TI. A realização de uma auditoria de segurança de TI ajuda as organizações a encontrar e avaliar as vulnerabilidades existentes em suas redes de TI, dispositivos conectados e aplicativos. Ele oferece a oportunidade de corrigir brechas de segurança e obter conformidade.Isso inclui coisas como varreduras de vulnerabilidade para descobrir brechas de segurança nos sistemas de TI. Ou realização de testes de penetração para obter acesso não autorizado aos sistemas, aplicativos e redes. Por fim, os relatórios de testes de penetração gerados após a execução de todos os procedimentos necessários são então submetidos à organização para posterior análise e ação.

- deixe os especialistas encontrarem lacunas de segurança em seu aplicativo da web

- como mencionamos, uma auditoria de segurança de TI revela vulnerabilidades subjacentes e riscos de segurança nos ativos de TI de uma organização. Identificar riscos, no entanto, tem um efeito positivo na segurança geral da organização. Como? Nós os discutimos ponto a ponto abaixo: pesa sua estrutura e protocolos de segurança atuais e ajuda a definir um padrão para sua organização com os resultados da auditoria. atenua os riscos de hackers descobrindo potenciais pontos de entrada de hackers e falhas de segurança com bastante antecedência. verifica a conformidade da sua infraestrutura de TI com os principais órgãos reguladores e ajuda você a se conformar de acordo. encontra atraso no treinamento e conscientização de segurança da sua organização e ajuda você a tomar decisões informadas para sua melhoria. tipos de auditoria de segurança de TI

- abordagem baseada

- metodologia baseada

- a importância de uma auditoria de segurança de TI

- faça da sua rede o lugar mais seguro na Internet

- como realizar uma auditoria de segurança de TI para o seu negócio?

- Recon Dog

- Nmap

- Nikto

- o Metasploit Framework

- Xsser

- Sqlmap

- serviço de auditoria de segurança de TI da Astra

- Deixe especialistas em encontrar falhas de segurança em sua infraestrutura de nuvem

- Perguntas Frequentes

- Qual é o cronograma para a auditoria de segurança de TI?

- quanto custa o teste de segurança de TI?

- Por Que escolher o teste de segurança Astra?

- eu também recebo rescans depois que uma vulnerabilidade é corrigida?

o que é auditoria de segurança de TI?Uma auditoria de segurança de TI é uma avaliação abrangente da postura de segurança de uma organização e da infraestrutura de TI. A realização de uma auditoria de segurança de TI ajuda as organizações a encontrar e avaliar as vulnerabilidades existentes em suas redes de TI, dispositivos conectados e aplicativos. Ele oferece a oportunidade de corrigir brechas de segurança e obter conformidade.Isso inclui coisas como varreduras de vulnerabilidade para descobrir brechas de segurança nos sistemas de TI. Ou realização de testes de penetração para obter acesso não autorizado aos sistemas, aplicativos e redes. Por fim, os relatórios de testes de penetração gerados após a execução de todos os procedimentos necessários são então submetidos à organização para posterior análise e ação.

uma auditoria de segurança de TI também compreende a parte física. No qual, o auditor verifica o acesso ao hardware físico para segurança e outros problemas administrativos. No entanto, este artigo cobre apenas a parte não física de uma auditoria de segurança de TI.

deixe os especialistas encontrarem lacunas de segurança em seu aplicativo da web

como mencionamos, uma auditoria de segurança de TI revela vulnerabilidades subjacentes e riscos de segurança nos ativos de TI de uma organização. Identificar riscos, no entanto, tem um efeito positivo na segurança geral da organização. Como? Nós os discutimos ponto a ponto abaixo:

- pesa sua estrutura e protocolos de segurança atuais e ajuda a definir um padrão para sua organização com os resultados da auditoria.

- atenua os riscos de hackers descobrindo potenciais pontos de entrada de hackers e falhas de segurança com bastante antecedência.

- verifica a conformidade da sua infraestrutura de TI com os principais órgãos reguladores e ajuda você a se conformar de acordo.

- encontra atraso no treinamento e conscientização de segurança da sua organização e ajuda você a tomar decisões informadas para sua melhoria.

tipos de auditoria de segurança de TI

há mais de uma maneira de categorizar uma auditoria de segurança de TI. Geralmente, foi categorizado com base na abordagem, metodologia, etc. Algumas das categorizações comuns são:

abordagem baseada

- Auditoria Da Caixa Preta: aqui, o auditor só sabe sobre as informações disponíveis publicamente sobre a organização a ser auditada.

- Auditoria Da Caixa Branca: neste tipo de auditoria de segurança, o auditor recebe informações detalhadas (ou seja, código fonte, acesso dos funcionários, etc) em relação à organização que deve ser auditada.

- Grey Box Audit: aqui, o auditor recebe algumas informações, para começar, o processo de auditoria. Essas informações também podem ser coletadas pelos próprios auditores, mas são fornecidas para economizar tempo.

metodologia baseada

- testes de penetração: o auditor tenta invadir A infraestrutura da organização.Auditorias de Conformidade: apenas determinados parâmetros são verificados para ver se a organização está em conformidade com os padrões de segurança.

- Avaliações De Risco: Uma análise de recursos críticos que podem ser ameaçados em caso de violação de segurança.

- testes de vulnerabilidade: as varreduras necessárias são realizadas para encontrar possíveis riscos de segurança. Muitos falsos positivos podem estar presentes.

- questionários de Due Diligence: usados para uma análise dos padrões de segurança existentes na organização.

a importância de uma auditoria de segurança de TI

- protege os recursos críticos de dados de uma organização.

- mantém a organização em conformidade com várias certificações de segurança.

- identifica brechas de segurança antes dos hackers.

- mantém a organização atualizada com medidas de segurança.

- identifica vulnerabilidades de segurança física.

- ajuda na formulação de novas políticas de segurança para a organização.

- prepara a organização para resposta de emergência em caso de violação de segurança cibernética.

faça da sua rede o lugar mais seguro na Internet

como realizar uma auditoria de segurança de TI para o seu negócio?

antes de começar com o processo de auditorias de segurança, é importante usar o conjunto certo de ferramentas. O Kali Linux é um sistema operacional personalizado e contém um pacote de ferramentas para realizar uma auditoria de segurança. Este sistema operacional pode ser usado instalando em uma máquina separada ou fazendo a máquina atual de inicialização dupla ou em uma máquina virtual. Para instalá-lo em uma máquina virtual, siga este artigo.

uma vez que tudo está definido, vamos começar!

Recon Dog

ao fazer uma auditoria de segurança de TI na caixa preta, é necessário reunir algumas informações sobre o alvo, como CMS sendo usado, etc. Isso ajudaria a reduzir e direcionar os pontos fracos de segurança precisos. Recon dog é a ferramenta certa para esse fim. Esta ferramenta não requer instalação, então faça o download daqui e comece a usá-lo como um script normal.

Alternativamente, você pode abrir seu terminal em Kali e digitar:

git clone https://github.com/s0md3v/ReconDogisso o salvará em um diretório chamado ReconDog. Agora navegue até o diretório e execute-o usando os seguintes comandos:

cd ReconDogpython dogdepois disso, uma interface será aberta solicitando o tipo de reconhecimento que você deseja executar. Depois de inserir a opção recon, ela solicitará o URL de destino. Depois de digitá-lo, pressione enter e a varredura será iniciada.

Nmap

outra ótima ferramenta para realizar uma auditoria de segurança de TI é o Nmap. Ele pode ser usado para descobrir vulnerabilidades de portas abertas e para imprimir a impressão digital da rede internamente, bem como pela internet. Para usar esta ferramenta, abra o terminal em Kali e digite:

nmap -v -sS -A -T4 targetsubstitua target pelo endereço IP que você deseja digitalizar. Este comando executa uma varredura furtiva contra o alvo e tenta detectar o sistema operacional e sua versão. Para obter mais ajuda tipo:

nmap -h

Nikto

Nikto é outra ótima ferramenta para encontrar vulnerabilidades no servidor. Use-o para descobrir todos os tipos de configurações incorretas do servidor em potencial. No entanto, também gera muitos falsos positivos, então eles precisam ser verificados explorando. Para analisar o seu site usando o Nikto, abra o terminal em Kali e tipo de:

nikto -h www.your-site.comPara obter mais ajuda tipo:

nikto -H

o Metasploit Framework

Metasploit é, talvez, um dos mais poderosos exploração estruturas utilizadas para a realização de uma auditoria de segurança. Todas as vulnerabilidades potenciais descobertas usando o Nikto podem ser verificadas usando o Metasploit, pois contém um grande número de explorações. Para usá-los, abra o terminal em Kali e digite:

msfconsoleisso carregará a estrutura Metasploit. Para continuar usando o Metasploit, leia este artigo.

seu site é frequentemente hackeado? Proteja meu site agora!

Xsser

ao realizar uma auditoria de segurança de TI, é importante verificar se há vulnerabilidades comuns de injeção na web, como injeção SQL e script entre sites. Para ferramenta usada para verificar se há vulnerabilidades XSS em seu site é Xsser. Para usá-lo, abra o terminal em Kali e digite:

xsser --gtkisso abrirá uma interface gráfica como a da imagem fornecida abaixo. Basta definir as opções necessárias e começar a caçar bugs XSS!

Sqlmap

para verificar se há bugs SQLi em seu site, não há Ferramenta melhor do que Sqlmap. Em primeiro lugar, selecione um parâmetro que deseja testar. Depois disso, abra o terminal em seu Kali e digite:

sqlmap -u "www.your-site.com/page?param=1" --dbs --random-agent --batchSubstitua a parte URL pelo URL do seu site e página pelo nome da página que deseja testar para SQLi e param pelo parâmetro que deseja verificar. Depois disso, este comando tentará automaticamente explorar bugs SQLi e enumerar os nomes do banco de dados para você. Para mais informações, digite:

sqlmap -h

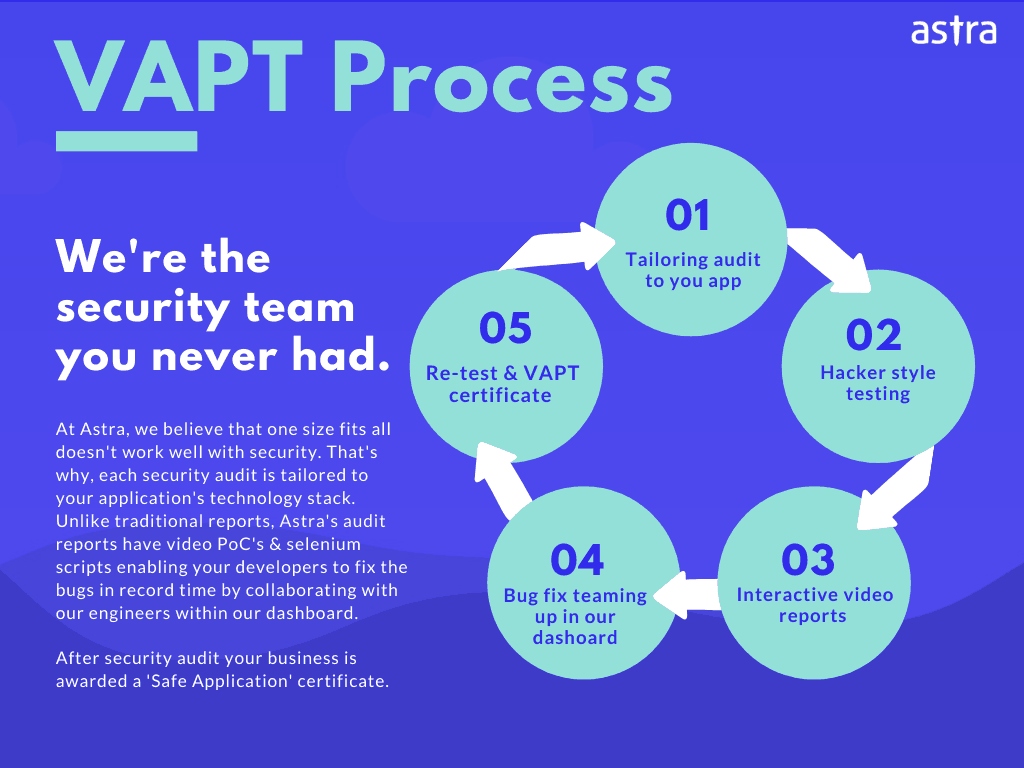

serviço de auditoria de segurança de TI da Astra

embora este artigo cubra muitas ferramentas, é apenas introdutório por natureza. Os hackers são mais inteligentes hoje em dia. Portanto, para uma melhor segurança e evitar o processo complicado das auditorias de segurança manuais, é aconselhável ir para uma auditoria de segurança profissional que pode cobrir avaliação de vulnerabilidade e testes de penetração para ativos de rede física de uma organização, como firewalls, roteadores etc, Serviços de nuvem integrados, dispositivos como câmeras e impressoras etc. e, finalmente, os aplicativos da web.

nós da Astra Security fornecemos uma auditoria robusta de segurança de TI com mais de 1250 testes de segurança ativos feitos em aplicativos e redes em planos de preços muito eficientes e flexíveis. Além disso, a equipe de suporte da Astra garante que todas as dúvidas sobre auditorias de segurança sejam claras para você. Auditoria de segurança de TI feita pelo Astra pode ajudá-lo a descobrir:

- de dia Zero vulnerabilidades em aplicações e redes

- OWASP Top 10 vulnerabilidades

- SANS Top 25 vulnerabilidades

- falhas de Segurança no IoT e Blockchain controles de segurança

- Técnico & Lógica de Negócios Erros

e muito mais..

se você tiver alguma dúvida sobre auditorias de segurança de TI, não hesite em contactar-nos!

Deixe especialistas em encontrar falhas de segurança em sua infraestrutura de nuvem

Perguntas Frequentes

Qual é o cronograma para a auditoria de segurança de TI?

A: o teste de segurança de TI leva de 4 a 5 dias. O rescan leva mais 2-3 dias depois de corrigir as vulnerabilidades.

quanto custa o teste de segurança de TI?

A: os testes de segurança de TI custam de US $490 a US $999 por varredura, dependendo do número de varreduras e do plano em que você está.

Por Que escolher o teste de segurança Astra?

a: 1250+ testes, adesão aos padrões de segurança globais, painel intuitivo com visualização dinâmica de vulnerabilidades e sua gravidade, auditoria de segurança com assistência de remediação simultânea, vários rescans, esses são os recursos que dão ao Astra uma vantagem sobre todos os concorrentes.

eu também recebo rescans depois que uma vulnerabilidade é corrigida?

A: Sim, você obtém 1-3 rescans com base no tipo de Pentesting e no plano pelo qual você opta. Você pode aproveitar essas rescans dentro de 30 dias a partir da conclusão inicial da verificação, mesmo depois que as vulnerabilidades forem corrigidas.