de-a lungul anilor, peisajul de afaceri online a evoluat datorită progreselor rapide în tehnologie și adoptării activelor care au oferit medii IT fezabile organizațiilor care le-au făcut mai sigure și mai eficiente pentru a-și desfășura operațiunile online. Cu toate acestea, în timp ce se extind online, riscurile cibernetice au crescut, de asemenea, cu atacuri mai direcționate împotriva organizațiilor, de la mici la mari, pentru a le perturba afacerile și veniturile. Din ultimul deceniu, a existat o creștere constantă a criminalității informatice și a tehnicilor de hacking nou introduse.

astăzi, vedem mii de companii care sunt vizate de malware, atacuri DDoS și ce nu. Potrivit unui raport recent al FBI, în timpul acestei pandemii COVID-19, atacurile cibernetice asupra afacerilor au crescut cu 300% mai mult. Un alt raport al IBM afirmă că costul mediu al unei încălcări a datelor a ajuns la 3 USD.86 de milioane începând cu 2020

efectuarea unui audit de securitate IT poate ajuta organizațiile furnizând informații legate de riscurile asociate rețelelor lor IT. De asemenea, poate ajuta la găsirea lacunelor de securitate și a potențialelor vulnerabilități în sistemul lor. Astfel, le patch-uri la timp și păstrarea hackeri la golf.

subliniind importanța securității, Bill Gates a remarcat odată,

Securitatea este, aș spune, prioritatea noastră principală, deoarece pentru toate lucrurile interesante pe care le veți putea face cu computerele – organizarea vieții voastre, păstrarea legăturii cu oamenii, creativitatea – dacă nu rezolvăm aceste probleme de securitate, atunci oamenii se vor opri.

deci, să săpăm adânc și să aflăm ce este un audit de securitate IT, cum se face și beneficiile sale pentru afacerile online:

- ce este auditul de securitate IT?

- permiteți experților să găsească lacune de securitate în aplicația dvs. web

- beneficiile auditului de securitate IT

- tipuri de Audit de securitate IT

- abordare bazată pe

- metodologie bazată pe

- importanța unui audit de securitate IT

- Faceți rețeaua dvs. cel mai sigur loc de pe Internet

- cum să efectuați un audit de securitate IT pentru afacerea dvs.?

- Recon Dog

- Nmap

- Nikto

- Metasploit Framework

- Xsser

- Sqlmap

- serviciul de audit de securitate IT de Astra

- permiteți experților să găsească lacune de securitate în infrastructura cloud

- Întrebări frecvente

- care este calendarul pentru auditul de securitate IT?

- cât costă testarea securității IT?

- de ce să alegeți Astra Security Testing?

- primesc și rescanări după remedierea unei vulnerabilități?

ce este auditul de securitate IT?

un audit de securitate IT este o evaluare cuprinzătoare a poziției de securitate a unei organizații și a infrastructurii IT. Efectuarea unui audit de securitate IT ajută organizațiile să găsească și să evalueze vulnerabilitățile existente în rețelele IT, dispozitivele conectate și aplicațiile lor. Vă oferă posibilitatea de a remedia lacunele de securitate și de a obține conformitatea.

aceasta include lucruri precum scanările de vulnerabilități pentru a afla lacunele de securitate din sistemele IT. Sau efectuarea de teste de penetrare pentru a obține acces neautorizat la sisteme, aplicații și rețele. În cele din urmă, rapoartele de testare a penetrării generate după efectuarea tuturor procedurilor necesare sunt apoi transmise Organizației pentru analize și acțiuni ulterioare.

un audit de securitate IT cuprinde, de asemenea, partea fizică. În care, auditorul verifică accesul hardware fizic pentru securitate și alte probleme administrative. Cu toate acestea, acest articol acoperă doar partea non-fizică a unui audit de securitate IT.

permiteți experților să găsească lacune de securitate în aplicația dvs. web

beneficiile auditului de securitate IT

după cum am menționat, un audit de securitate IT dezvăluie vulnerabilitățile și riscurile de securitate care stau la baza activelor IT ale unei organizații. Cu toate acestea, identificarea riscurilor are un efect pozitiv asupra securității generale a organizației. Cum? Le discutăm punct cu punct mai jos:

- cântărește structura și protocoalele de securitate curente și vă ajută să definiți un standard pentru organizația dvs. cu rezultatele auditului.

- atenuează riscurile hackerilor prin descoperirea potențialelor puncte de intrare ale hackerilor și a defectelor de securitate cu mult timp în avans.

- verifică cât de conformă este infrastructura dvs. IT cu organismele de reglementare de top și vă ajută să vă conformați în conformitate.

- găsește întârziere în pregătirea și conștientizarea securității organizației dvs. și vă ajută să luați decizii în cunoștință de cauză pentru îmbunătățirea acesteia.

tipuri de Audit de securitate IT

există mai multe modalități de a clasifica un audit de securitate IT. În general, a fost clasificată pe baza abordării, metodologiei etc. Unele dintre clasificările comune sunt:

abordare bazată pe

- Black Box Audit: aici, auditorul știe doar despre informațiile disponibile public cu privire la organizația care urmează să fie auditată.

- White Box Audit: în acest tip de audit de securitate, auditorului i se oferă informații detaliate (adică. codul sursă, accesul angajaților etc.) cu privire la organizația care urmează să fie auditată.

- Audit cutie gri: aici, auditorul este prevăzut cu unele informații, pentru a începe cu, procesul de audit. Aceste informații pot fi, de asemenea, colectate de auditori înșiși, dar sunt furnizate pentru a economisi timp.

metodologie bazată pe

- teste de penetrare: Auditorul încearcă să pătrundă în infrastructura organizației.

- audituri de conformitate: numai anumiți parametri sunt verificați pentru a vedea dacă organizația respectă standardele de securitate.

- Evaluarea Riscurilor: O analiză a resurselor critice care pot fi amenințate în cazul unei încălcări a securității.

- teste de vulnerabilitate: scanările necesare sunt efectuate pentru a găsi posibile riscuri de securitate. Multe fals pozitive pot fi prezente.

- chestionare de Due Diligence: utilizate pentru o analiză a standardelor de securitate existente în organizație.

importanța unui audit de securitate IT

- protejează resursele de date critice ale unei organizații.

- menține organizația conformă cu diverse certificări de securitate.

- identifică lacunele de securitate în fața hackerilor.

- menține organizația actualizată cu măsuri de securitate.

- identifică vulnerabilitățile de securitate fizică.

- ajută la formularea de noi politici de securitate pentru organizație.

- pregătește Organizația pentru răspunsul de urgență în cazul unei încălcări a securității cibernetice.

Faceți rețeaua dvs. cel mai sigur loc de pe Internet

cum să efectuați un audit de securitate IT pentru afacerea dvs.?

înainte de a începe procesul de audit de securitate, este important să utilizați setul corect de instrumente. Kali Linux este un astfel de sistem de operare care este personalizat și conține un pachet de instrumente pentru a efectua un audit de securitate. Acest sistem de operare poate fi utilizat instalând pe o mașină separată sau făcând mașina actuală cu două boot-uri sau pe o mașină virtuală. Pentru a-l instala pe o mașină virtuală, urmați acest articol.

odată ce totul este setat, să începem!

Recon Dog

în timp ce faceți un audit de securitate IT black box, este necesar să adunați câteva informații despre țintă, cum ar fi CMS utilizat etc. Acest lucru ar ajuta la reducerea și direcționarea punctelor slabe de securitate precise. Recon dog este doar instrumentul potrivit pentru acest scop. Acest instrument nu necesită instalare, așa că descărcați-l de aici și începeți să îl utilizați ca script normal.

alternativ, puteți deschide terminalul în Kali și tastați:

git clone https://github.com/s0md3v/ReconDogacest lucru îl va salva într-un director numit ReconDog. Acum navigați la director și rulați-l folosind următoarele comenzi:

cd ReconDogpython dogdupă aceea, se va deschide o interfață care vă va cere tipul de recunoaștere pe care doriți să îl efectuați. După ce introduceți opțiunea recon, aceasta va solicita adresa URL țintă. După ce ați introdus-o, apăsați enter și scanarea va începe.

Nmap

un alt instrument excelent pentru a efectua un audit de securitate IT este Nmap. Poate fi folosit pentru a descoperi vulnerabilitățile porturilor deschise și pentru a amprenta rețeaua atât pe plan intern, cât și pe internet. Pentru a utiliza acest instrument, deschideți terminalul în Kali și tastați:

nmap -v -sS -A -T4 targetînlocuiți țintă cu adresa IP pe care doriți să scanați. Această comandă rulează o Scanare stealth împotriva țintei și încearcă să detecteze sistemul de operare și versiunea sa. Pentru mai multe tipuri de ajutor:

nmap -h

Nikto

Nikto este un alt instrument excelent pentru a găsi vulnerabilități în server. Folosiți-l pentru a descoperi tot felul de potențiale Configurări greșite ale serverului. Cu toate acestea, generează și o mulțime de fals pozitive, astfel încât acestea trebuie verificate prin exploatare. Pentru a scana site-ul dvs. utilizând Nikto, deschideți terminalul în Kali și tastați:

nikto -h www.your-site.compentru mai multe tipuri de ajutor:

nikto -H

Metasploit Framework

Metasploit este probabil unul dintre cele mai puternice cadre de exploatare utilizate pentru a efectua un audit de securitate IT. Toate vulnerabilitățile potențiale descoperite folosind Nikto pot fi verificate folosind Metasploit, deoarece conține un număr mare de exploatări. Pentru a le utiliza, deschideți terminalul în Kali și tastați:

msfconsoleaceasta va încărca cadrul Metasploit. Pentru a utiliza în continuare Metasploit, citiți acest articol.

site-ul dvs. este adesea hacked? Secure site-ul meu acum!

Xsser

în timp ce efectuați un audit de securitate IT, este important să verificați vulnerabilitățile comune de injecție web, cum ar fi SQL injection și Cross-site scripting. Instrumentul folosit pentru a verifica vulnerabilitățile XSS din site-ul dvs. web este Xsser. Pentru ao utiliza, deschideți terminalul în Kali și tastați:

xsser --gtkaceasta va deschide o interfață grafică precum cea din imaginea de mai jos. Doar setați opțiunile necesare și începeți să vânați bug-uri XSS!

Sqlmap

pentru a verifica erorile SQLi pe site-ul dvs., nu există un instrument mai bun decât sqlmap. În primul rând selectați un parametru pe care doriți să testați. După aceea, deschideți terminalul în Kali și tastați:

sqlmap -u "www.your-site.com/page?param=1" --dbs --random-agent --batchînlocuiți partea URL cu adresa URL a site-ului și a paginii dvs. cu numele paginii pe care doriți să o testați pentru SQLi și param cu parametrul pe care doriți să îl verificați. Ulterior, această comandă va încerca în mod automat să exploateze bug-uri SQLi și enumera numele bazei de date pentru tine. Pentru mai multe informații tip:

sqlmap -h

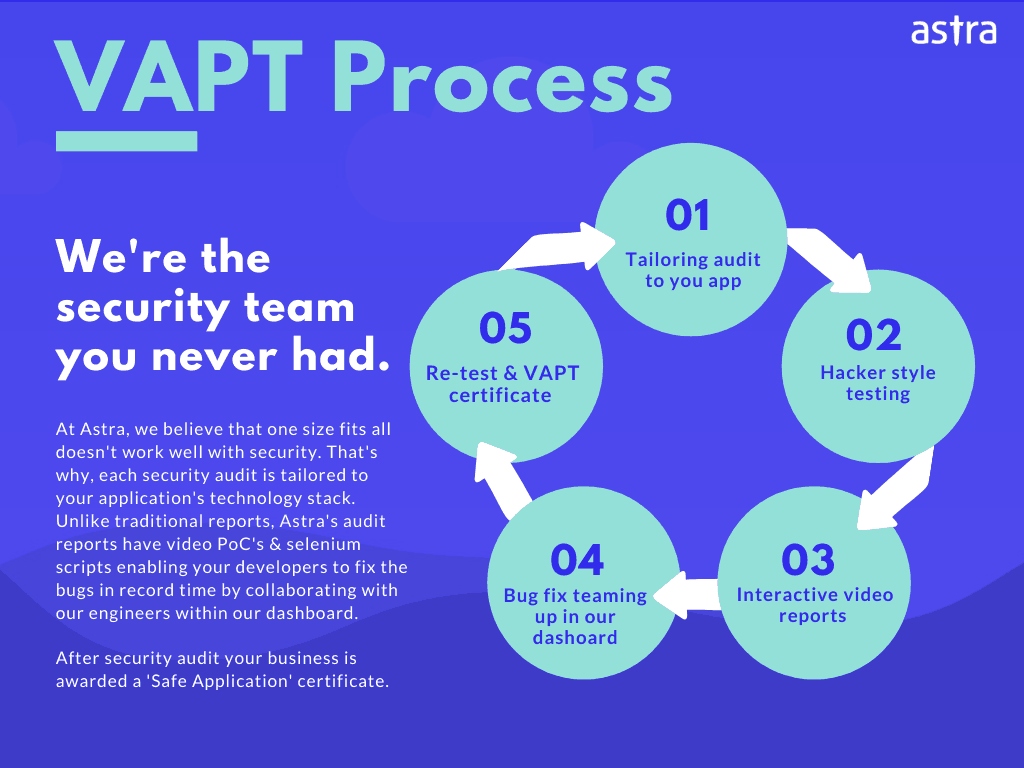

serviciul de audit de securitate IT de Astra

deși acest articol acoperă multe instrumente, este doar introductiv în natură. Hackerii sunt mai deștepți în zilele noastre. Prin urmare, pentru o mai bună securitate și evitarea procesului greoi al auditurilor de securitate manuale, este recomandat să mergeți pentru un audit de securitate profesional care poate acoperi evaluarea vulnerabilității și testarea penetrării pentru activele fizice ale rețelei unei organizații, cum ar fi firewall-uri, routere etc., servicii cloud integrate, dispozitive precum Camere foto și imprimante etc., și în cele din urmă aplicațiile web.

noi, cei de la Astra Security, oferim un audit de securitate IT robust, cu peste 1250 de teste de securitate active efectuate pe aplicații și rețele la planuri tarifare foarte eficiente și flexibile. În plus, echipa de asistență Astra se asigură că toate îndoielile cu privire la auditurile de securitate vă sunt clare. Auditul de securitate IT realizat de Astra vă poate ajuta să descoperiți:

- vulnerabilități Zero-day în aplicații și rețele

- OWASP Top 10 vulnerabilități

- SANS top 25 vulnerabilități

- vulnerabilități de securitate în IoT și controale de securitate Blockchain

- tehnice & erori logice de afaceri

și multe altele..

dacă aveți întrebări cu privire la auditurile de securitate IT, nu ezitați să ne contactați!

permiteți experților să găsească lacune de securitate în infrastructura cloud

Întrebări frecvente

care este calendarul pentru auditul de securitate IT?

A: testarea securității IT durează 4-5 zile. Rescanarea durează încă 2-3 zile după ce ați remediat vulnerabilitățile.

cât costă testarea securității IT?

A: testarea securității IT costă între 490 și 999 USD pe Scanare, în funcție de numărul de scanări și de planul pe care vă aflați.

de ce să alegeți Astra Security Testing?

a: 1250+ teste, respectarea standardelor globale de securitate, tablou de bord intuitiv cu vizualizare dinamică a vulnerabilităților și severitatea acestora, audit de securitate cu asistență simultană de remediere, rescanări multiple, acestea sunt caracteristicile care oferă Astra un avantaj față de toți concurenții.

primesc și rescanări după remedierea unei vulnerabilități?

A: da, veți obține 1-3 rescanări pe baza tipului de Pentestare și a planului pentru care optați. Puteți beneficia de aceste rescanări în termen de 30 de zile de la finalizarea scanării inițiale, chiar și după remedierea vulnerabilităților.