Nel corso degli anni, il panorama del business online si è evoluto grazie ai rapidi progressi tecnologici e all’adozione di risorse che offrivano ambienti IT fattibili alle organizzazioni che li rendevano più sicuri ed efficienti per l’esecuzione delle loro operazioni online. Tuttavia, mentre si espandeva online, i rischi informatici aumentavano anche con attacchi più mirati contro organizzazioni che andavano dalle piccole alle grandi per interrompere le loro attività e le loro entrate. Dall’ultimo decennio, c’è stato un costante aumento dei crimini informatici e delle tecniche di hacking recentemente introdotte.

Oggi, stiamo vedendo migliaia di aziende sempre preso di mira con malware, attacchi DDoS, e cosa no. Secondo un recente rapporto dell’FBI, durante questa pandemia di COVID-19, gli attacchi informatici alle imprese sono aumentati del 300% in più. Un altro rapporto di IBM afferma che il costo medio di una violazione dei dati ha raggiunto a $3.86 milioni a partire dal 2020

L’esecuzione di un audit di sicurezza IT può aiutare le organizzazioni fornendo informazioni relative ai rischi associati alle loro reti IT. Può anche aiutare a trovare scappatoie di sicurezza e potenziali vulnerabilità nel loro sistema. In tal modo li patch in tempo e tenere a bada gli hacker.

Sottolineando l’importanza della sicurezza, Bill Gates ha osservato una volta,

la Sicurezza è, direi, la nostra priorità, perché per tutte le cose interessanti che si sarà in grado di fare con i computer, l’organizzazione della propria vita, rimanendo in contatto con le persone, essere creativi – se non si risolvono questi problemi di sicurezza, quindi la gente si tira indietro.

Quindi, cerchiamo di scavare in profondità e scoprire che cosa è un audit di sicurezza IT, come farlo e dei suoi vantaggi per le imprese online:

- Che cosa è IT Security Audit?

- Lasciate che gli esperti trovano lacune di sicurezza nella vostra applicazione web

- Vantaggi dell’IT Security Audit

- Tipi di controllo della sicurezza IT

- Approccio basato

- Metodologia basata

- Importanza di un audit di sicurezza IT

- Rendi la tua rete il posto più sicuro su Internet

- Come condurre un audit di sicurezza IT per la tua azienda?

- Recon Dog

- Nmap

- Nikto

- Metasploit Framework

- Xsser

- Sqlmap

- IT security audit service di Astra

- Lasciate che gli esperti trovano lacune di sicurezza nella vostra infrastruttura cloud

- FAQ

- Qual è la tempistica per l’IT Security Audit?

- Quanto costano i test di sicurezza IT?

- Perché scegliere Astra Test di sicurezza?

- Ottengo anche le scansioni dopo che una vulnerabilità è stata corretta?

Che cosa è IT Security Audit?

Un audit di sicurezza IT è una valutazione completa della posizione di sicurezza di un’organizzazione e dell’infrastruttura IT. Lo svolgimento di un audit di sicurezza IT aiuta le organizzazioni a individuare e valutare le vulnerabilità esistenti all’interno delle loro reti IT, dispositivi connessi e applicazioni. Ti dà l’opportunità di correggere le falle di sicurezza e raggiungere la conformità.

Questo include cose come le scansioni delle vulnerabilità per scoprire falle di sicurezza nei sistemi IT. O condurre test di penetrazione per ottenere l’accesso non autorizzato ai sistemi, applicazioni e reti. Infine, i rapporti di test di penetrazione generati dopo aver eseguito tutte le procedure necessarie vengono quindi sottoposti all’organizzazione per ulteriori analisi e azioni.

Un audit di sicurezza IT comprende anche la parte fisica. In cui, l’auditor verifica l’accesso hardware fisico per la sicurezza e altri problemi amministrativi. Tuttavia, questo articolo copre solo la parte non fisica di un controllo della sicurezza IT.

Lasciate che gli esperti trovano lacune di sicurezza nella vostra applicazione web

Vantaggi dell’IT Security Audit

Come accennato, un IT Security audit rivela le vulnerabilità sottostanti e i rischi per la sicurezza nelle risorse IT di un’organizzazione. L’identificazione dei rischi, tuttavia, ha un effetto increspante positivo sulla sicurezza generale dell’organizzazione. Come? Li discutiamo punto per punto di seguito:

- Pesa la struttura e i protocolli di sicurezza correnti e consente di definire uno standard per l’organizzazione con i risultati dell’audit.

- Mitiga hacker-rischi scoprendo potenziali hacker punti di ingresso e falle di sicurezza con largo anticipo.

- Verifica la conformità della tua infrastruttura IT con i principali organismi di regolamentazione e ti aiuta a conformarti in conformità.

- Trova il ritardo nella formazione e nella consapevolezza della sicurezza della tua organizzazione e ti aiuta a prendere decisioni informate verso il suo miglioramento.

Tipi di controllo della sicurezza IT

Esiste più di un modo per classificare un controllo della sicurezza IT. Generalmente, è stato classificato sulla base di approccio, metodologia, ecc. Alcune delle categorizzazioni comuni sono:

Approccio basato

- Black Box Audit: qui, l’auditor conosce solo le informazioni che sono pubblicamente disponibili per quanto riguarda l’organizzazione che deve essere verificata.

- White Box Audit: in questo tipo di audit di sicurezza, l’auditor viene fornito con informazioni dettagliate (es. codice sorgente, accesso dei dipendenti, ecc.) per quanto riguarda l’organizzazione che deve essere verificata.

- Grey Box Audit: Qui, l’auditor viene fornito con alcune informazioni, per cominciare, il processo di auditing. Queste informazioni possono anche essere raccolte dagli auditor stessi, ma sono fornite per risparmiare tempo.

Metodologia basata

- Test di penetrazione: l’auditor cerca di penetrare nell’infrastruttura dell’organizzazione.

- Audit di conformità: vengono controllati solo alcuni parametri per verificare se l’organizzazione è conforme agli standard di sicurezza.

- Valutazioni dei rischi: Un’analisi delle risorse critiche che possono essere minacciate in caso di violazione della sicurezza.

- Test di vulnerabilità: vengono eseguite le scansioni necessarie per individuare possibili rischi per la sicurezza. Molti falsi positivi possono essere presenti.

- Questionari di Due Diligence: utilizzati per un’analisi degli standard di sicurezza esistenti nell’organizzazione.

Importanza di un audit di sicurezza IT

- Protegge le risorse di dati critiche di un’organizzazione.

- Mantiene l’organizzazione conforme alle varie certificazioni di sicurezza.

- Identifica scappatoie di sicurezza prima che gli hacker.

- Mantiene l’organizzazione aggiornata con le misure di sicurezza.

- Identifica le vulnerabilità di sicurezza fisica.

- Aiuta a formulare nuove politiche di sicurezza per l’organizzazione.

- Prepara l’organizzazione per la risposta di emergenza in caso di violazione della sicurezza informatica.

Rendi la tua rete il posto più sicuro su Internet

Come condurre un audit di sicurezza IT per la tua azienda?

Prima di iniziare con il processo di audit di sicurezza, è importante utilizzare il giusto set di strumenti. Kali Linux è uno di questi sistemi operativi che è personalizzato e contiene un pacchetto di strumenti per condurre un controllo di sicurezza. Questo sistema operativo può essere utilizzato installando su una macchina separata o rendendo la macchina presente dual-boot o su una macchina virtuale. Per installarlo su una macchina virtuale, segui questo articolo.

Una volta che tutto è impostato, cominciamo!

Recon Dog

Mentre si esegue un controllo di sicurezza IT black box, è necessario raccogliere alcune informazioni sul target come CMS in uso, ecc. Ciò aiuterebbe a restringere e mirare ai punti deboli precisi della sicurezza. Recon dog è lo strumento giusto per questo scopo. Questo strumento non richiede installazione in modo da scaricare da qui e iniziare ad usarlo come uno script normale.

In alternativa, puoi aprire il tuo terminale in Kali e digitare:

git clone https://github.com/s0md3v/ReconDogQuesto lo salverà in una directory chiamata ReconDog. Ora passare alla directory ed eseguirla utilizzando i seguenti comandi:

cd ReconDogpython dogSuccessivamente, si aprirà un’interfaccia che ti chiederà il tipo di ricognizione che desideri eseguire. Una volta inserita l’opzione di ricognizione, verrà chiesto l’URL di destinazione. Dopo averlo digitato, premere invio e la scansione inizierà.

Nmap

Un altro ottimo strumento per condurre un audit di sicurezza IT è Nmap. Può essere utilizzato per scoprire le vulnerabilità delle porte aperte e per impronte digitali della rete internamente così come su Internet. Per utilizzare questo strumento, aprire il terminale in Kali e digitare:

nmap -v -sS -A -T4 targetSostituire target con l’indirizzo IP che si desidera eseguire la scansione. Questo comando esegue una scansione stealth contro il bersaglio e cerca di rilevare il sistema operativo e la sua versione. Per ulteriori informazioni digitare:

nmap -h

Nikto

Nikto è un altro ottimo strumento per trovare le vulnerabilità nel server. Usalo per scoprire tutti i tipi di potenziali errori di configurazione del server. Tuttavia, genera anche molti falsi positivi, quindi devono essere verificati sfruttando. Per eseguire la scansione del sito utilizzando Nikto, aprire il terminale in Kali e digitare:

nikto -h www.your-site.comPer ulteriori informazioni digitare:

nikto -H

Metasploit Framework

Metasploit è forse uno dei framework di sfruttamento più potenti utilizzati per condurre un audit di sicurezza IT. Tutte le potenziali vulnerabilità scoperte utilizzando Nikto possono essere controllate utilizzando Metasploit in quanto contiene un gran numero di exploit. Per usarli, apri il terminale in Kali e digita:

msfconsoleQuesto caricherà il framework Metasploit. Per ulteriori utilizzando Metasploit, leggere questo articolo.

Il tuo sito web è spesso violato? Proteggi il mio sito ora!

Xsser

Durante l’esecuzione di un audit di sicurezza IT, è importante verificare la presenza di vulnerabilità comuni di web injection come SQL injection e cross-site scripting. Lo strumento utilizzato per verificare la presenza di vulnerabilità XSS nel tuo sito web è Xsser. Per usarlo, aprire il terminale in Kali e digitare:

xsser --gtkQuesto aprirà un’interfaccia grafica come quella nell’immagine riportata di seguito. Basta impostare le opzioni necessarie e iniziare a caccia di bug XSS!

Sqlmap

Per verificare la presenza di bug SQLi sul tuo sito, non esiste uno strumento migliore di Sqlmap. In primo luogo selezionare un parametro che si desidera testare. Successivamente, apri il terminale nel tuo Kali e digita:

sqlmap -u "www.your-site.com/page?param=1" --dbs --random-agent --batchSostituisci la parte URL con l’URL del tuo sito e la pagina con il nome della pagina che desideri testare per SQLi e param con il parametro che desideri controllare. Successivamente, questo comando tenterà automaticamente di sfruttare i bug SQLi ed enumerare i nomi del database. Per maggiori informazioni digitare:

sqlmap -h

IT security audit service di Astra

Anche se questo articolo copre molti strumenti, è solo introduttivo in natura. Gli hacker sono più intelligenti in questi giorni. Pertanto, per una maggiore sicurezza ed evitare l’ingombrante processo degli audit di sicurezza manuali, si consiglia di eseguire un audit di sicurezza professionale in grado di coprire la valutazione delle vulnerabilità e il test di penetrazione per le risorse di rete fisiche di un’organizzazione come firewall, router, ecc., servizi cloud integrati, dispositivi come fotocamere e stampanti, ecc., ed infine le applicazioni web.

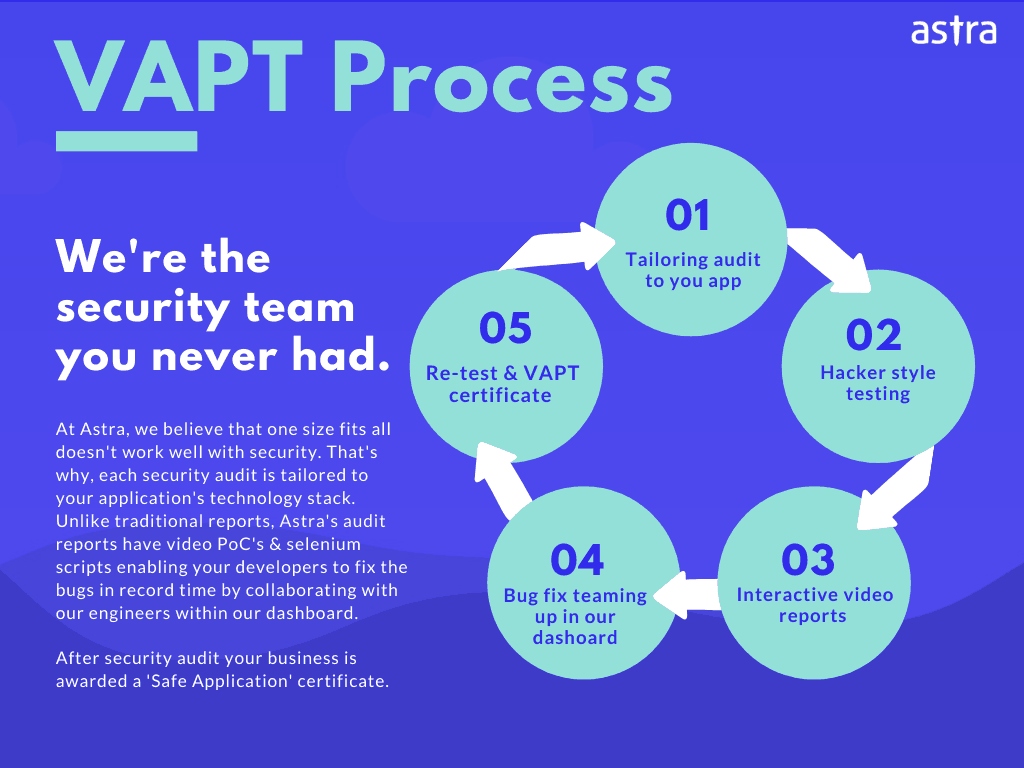

Noi di Astra Security forniamo un robusto audit di sicurezza IT con oltre 1250 test di sicurezza attivi eseguiti su applicazioni e reti a piani tariffari molto efficienti e flessibili. Oltre a ciò, il team di supporto di Astra garantisce che tutti i dubbi relativi agli audit di sicurezza siano chiari per te. IT security audit fatto da Astra può aiutare a scoprire:

- Vulnerabilità zero-day in applicazioni e reti

- OWASP Top 10 vulnerabilità

- SANS Top 25 vulnerabilità

- Debolezze di sicurezza in IoT e Blockchain controlli di sicurezza

- Tecnico & Errori di logica di business

e molto altro ancora..

Se avete domande riguardanti gli audit di sicurezza IT, non esitate a contattarci!

Lasciate che gli esperti trovano lacune di sicurezza nella vostra infrastruttura cloud

FAQ

Qual è la tempistica per l’IT Security Audit?

A: test di sicurezza IT richiede 4-5 giorni. La nuova scansione richiede altri 2-3 giorni dopo aver risolto le vulnerabilità.

Quanto costano i test di sicurezza IT?

A: I test di sicurezza IT costano da 4 490 a $999 per scansione a seconda del numero di scansioni e del piano in cui si sta eseguendo.

Perché scegliere Astra Test di sicurezza?

A: 1250 + test, aderenza agli standard di sicurezza globali, dashboard intuitivo con visualizzazione dinamica delle vulnerabilità e della loro gravità, audit di sicurezza con assistenza di remediation simultanea, più scansioni, queste sono le caratteristiche che conferiscono ad Astra un vantaggio rispetto a tutti i concorrenti.

Ottengo anche le scansioni dopo che una vulnerabilità è stata corretta?

R: Sì, ottieni 1-3 scansioni in base al tipo di Pentesting e al piano per cui opti. È possibile usufruire di queste scansioni entro 30 giorni dal completamento della scansione iniziale anche dopo che le vulnerabilità sono state corrette.