A lo largo de los años, el panorama empresarial en línea ha evolucionado debido a los rápidos avances en tecnología y la adopción de activos que ofrecían entornos de TI viables a las organizaciones que las hacían más seguras y eficientes para ejecutar sus operaciones en línea. Sin embargo, al expandirse en línea, los riesgos cibernéticos también aumentaron con ataques más dirigidos contra organizaciones que van desde pequeñas a grandes para interrumpir sus negocios e ingresos. Desde la última década, ha habido un aumento constante de los delitos cibernéticos y las técnicas de piratería recientemente introducidas.

Hoy en día, vemos que miles de empresas están siendo atacadas con malware, ataques DDoS y demás. Según un informe reciente del FBI, durante esta pandemia de COVID-19, los ciberataques a empresas han aumentado un 300% más. Otro informe de IBM afirma que el costo promedio de una violación de datos alcanzó los 3 3.86 millones a partir de 2020

Realizar una auditoría de seguridad de TI puede ayudar a las organizaciones al proporcionar información relacionada con los riesgos asociados con sus redes de TI. También puede ayudar a encontrar lagunas de seguridad y vulnerabilidades potenciales en su sistema. De este modo, parchearlos a tiempo y mantener a raya a los hackers.

Haciendo hincapié en la importancia de la seguridad, Bill Gates comentó una vez,

La seguridad es, diría yo, nuestra máxima prioridad, porque para todas las cosas emocionantes que podrán hacer con las computadoras, organizar sus vidas, mantenerse en contacto con la gente, ser creativos, si no resolvemos estos problemas de seguridad, la gente se contendrá.

Entonces, profundicemos y averigüemos qué es una auditoría de seguridad de TI, cómo se hace y sus beneficios para las empresas en línea:

- ¿Qué es una auditoría de seguridad de TI?

- Deje que los expertos encuentren brechas de seguridad en su aplicación web

- Ventajas de la Auditoría de seguridad de TI

- Tipos de auditoría de seguridad de TI

- Enfoque Basado

- Basado en metodología

- Importancia de una auditoría de seguridad de TI

- Haga de su red el lugar más seguro de Internet

- ¿Cómo realizar una auditoría de seguridad de TI para su negocio?

- Recon Dog

- Nmap

- Nikto

- Metasploit Framework

- Xsser

- Sqlmap

- Servicio de auditoría de seguridad de TI de Astra

- Deje que los expertos encuentren brechas de seguridad en su infraestructura en la nube

- Preguntas frecuentes

- ¿Cuál es el cronograma para la Auditoría de seguridad de TI?

- ¿Cuánto cuesta la prueba de seguridad de TI?

- ¿Por qué elegir las pruebas de seguridad Astra?

- ¿También se vuelven a escanear después de corregir una vulnerabilidad?

¿Qué es una auditoría de seguridad de TI?

Una auditoría de seguridad de TI es una evaluación integral de la postura de seguridad y la infraestructura de TI de una organización. Realizar una auditoría de seguridad de TI ayuda a las organizaciones a encontrar y evaluar las vulnerabilidades existentes en sus redes de TI, dispositivos conectados y aplicaciones. Le da la oportunidad de corregir lagunas de seguridad y lograr el cumplimiento.

Esto incluye cosas como análisis de vulnerabilidades para descubrir lagunas de seguridad en los sistemas de TI. O realizar pruebas de penetración para obtener acceso no autorizado a los sistemas, aplicaciones y redes. Finalmente, los informes de pruebas de penetración generados después de realizar todos los procedimientos necesarios se envían a la organización para su análisis y acción posteriores.

Una auditoría de seguridad de TI también incluye la parte física. En el cual, el auditor verifica el acceso físico al hardware para cuestiones de seguridad y otras cuestiones administrativas. Sin embargo, este artículo solo cubre la parte no física de una auditoría de seguridad de TI.

Deje que los expertos encuentren brechas de seguridad en su aplicación web

Ventajas de la Auditoría de seguridad de TI

Como mencionamos, una auditoría de seguridad de TI revela vulnerabilidades subyacentes y riesgos de seguridad en los activos de TI de una organización. Sin embargo, la identificación de los riesgos tiene un efecto positivo en la seguridad general de la organización. ¿Cómo? Los discutimos punto por punto a continuación:

- Sopesa su estructura y protocolos de seguridad actuales y le ayuda a definir un estándar para su organización con los resultados de la auditoría.

- Mitiga los riesgos de hackers al descubrir posibles puntos de entrada de hackers y fallos de seguridad con mucha antelación.

- Verifica el grado de conformidad de su infraestructura de TI con los principales organismos reguladores y le ayuda a ajustarse a ella.

- Encuentra retrasos en la formación y concienciación en materia de seguridad de su organización y le ayuda a tomar decisiones informadas para mejorarla.

Tipos de auditoría de seguridad de TI

Hay más de una forma de categorizar una auditoría de seguridad de TI. En general, se ha categorizado en función del enfoque, la metodología, etc. Algunas de las categorizaciones comunes son:

Enfoque Basado

- Auditoría de caja Negra: Aquí, el auditor solo conoce la información que está disponible públicamente con respecto a la organización que se va a auditar.Auditoría de caja blanca

- : En este tipo de auditoría de seguridad, el auditor recibe información detallada (p. ej. código fuente, acceso de los empleados, etc.) con respecto a la organización que se va a auditar.Auditoría de caja gris

- : Aquí, se proporciona al auditor información, para empezar, sobre el proceso de auditoría. Esta información también puede ser recopilada por los propios auditores, pero se proporciona para ahorrar tiempo.

Basado en metodología

- Pruebas de penetración: El auditor intenta entrar en la infraestructura de la organización.

- Auditorías de cumplimiento: Solo se comprueban ciertos parámetros para ver si la organización cumple con los estándares de seguridad.

- Evaluaciones de riesgos: Un análisis de los recursos críticos que pueden verse amenazados en caso de una brecha de seguridad.Pruebas de vulnerabilidad

- : Se realizan los análisis necesarios para encontrar posibles riesgos de seguridad. Muchos falsos positivos pueden estar presentes.

- Cuestionarios de diligencia debida: Se utilizan para analizar las normas de seguridad existentes en la organización.

Importancia de una auditoría de seguridad de TI

- Protege los recursos de datos críticos de una organización.

- Mantiene a la organización en conformidad con diversas certificaciones de seguridad.

- Identifica lagunas de seguridad ante los hackers.

- Mantiene a la organización actualizada con medidas de seguridad.

- Identifica vulnerabilidades de seguridad física.

- Ayuda a formular nuevas políticas de seguridad para la organización.

- Prepara a la organización para la respuesta de emergencia en caso de una brecha de ciberseguridad.

Haga de su red el lugar más seguro de Internet

¿Cómo realizar una auditoría de seguridad de TI para su negocio?

Antes de comenzar con el proceso de auditorías de seguridad, es importante utilizar el conjunto de herramientas adecuado. Kali Linux es uno de esos sistemas operativos que está personalizado y contiene un paquete de herramientas para realizar una auditoría de seguridad. Este sistema operativo se puede utilizar instalándolo en una máquina separada o haciendo que la máquina actual se inicie de doble arranque o en una máquina virtual. Para instalarlo en una máquina virtual, siga este artículo.

Una vez que todo esté configurado, ¡comencemos!

Recon Dog

Al hacer una auditoría de seguridad de TI de black box, es necesario recopilar información sobre el objetivo, como el CMS que se está utilizando, etc. Esto ayudaría a reducir y focalizar los puntos débiles de seguridad precisos. Recon dog es la herramienta adecuada para este propósito. Esta herramienta no requiere instalación, así que descárguela desde aquí y comience a usarla como un script normal.

Alternativamente, puede abrir su terminal en Kali y escribir:

git clone https://github.com/s0md3v/ReconDogEsto lo guardará en un directorio llamado ReconDog. Ahora vaya al directorio y ejecútelo con los siguientes comandos:

cd ReconDogpython dogA partir de entonces, se abrirá una interfaz que le preguntará el tipo de reconocimiento que desea realizar. Una vez que ingreses la opción de reconocimiento, te preguntará por la URL de destino. Después de escribirlo, presione entrar y se iniciará el escaneo.

Nmap

Otra gran herramienta para realizar una auditoría de seguridad de TI es Nmap. Se puede usar para descubrir vulnerabilidades de puertos abiertos y para tomar huellas digitales de la red tanto internamente como a través de Internet. Para usar esta herramienta, abra el terminal en Kali y escriba:

nmap -v -sS -A -T4 targetReemplace el destino con la dirección IP que desea escanear. Este comando ejecuta un escaneo oculto contra el objetivo e intenta detectar el sistema operativo y su versión. Para obtener más ayuda, escriba:

nmap -h

Nikto

Nikto es otra gran herramienta para encontrar vulnerabilidades en el servidor. Úselo para descubrir todo tipo de configuraciones erróneas potenciales del servidor. Sin embargo, también genera una gran cantidad de falsos positivos, por lo que deben verificarse mediante la explotación. Para escanear su sitio con Nikto, abra el terminal en Kali y escriba:

nikto -h www.your-site.comPara obtener más ayuda, escriba:

nikto -H

Metasploit Framework

Metasploit es quizás uno de los marcos de explotación más potentes utilizados para realizar una auditoría de seguridad de TI. Todas las vulnerabilidades potenciales descubiertas con Nikto se pueden comprobar con Metasploit, ya que contiene un gran número de exploits. Para usarlos, abra el terminal en Kali y escriba:

msfconsoleEsto cargará el framework Metasploit. Para seguir usando Metasploit, lea este artículo.

¿Su sitio web es hackeado a menudo? ¡Protege mi sitio web ahora!

Xsser

Al realizar una auditoría de seguridad de TI, es importante comprobar si hay vulnerabilidades comunes de inyección web, como la inyección SQL y los scripts entre sitios. La herramienta que se utiliza para comprobar si hay vulnerabilidades XSS en su sitio web es Xsser. Para usarlo, abra el terminal en Kali y escriba:

xsser --gtkEsto abrirá una interfaz gráfica como la de la imagen que se muestra a continuación. ¡Solo tiene que configurar las opciones necesarias y comenzar a buscar errores XSS!

Sqlmap

para comprobar SQLi errores en su sitio, no hay mejor herramienta que el Sqlmap. En primer lugar, seleccione un parámetro que desee probar. A partir de entonces, abra el terminal en su Kali y escriba:

sqlmap -u "www.your-site.com/page?param=1" --dbs --random-agent --batchReemplace la parte de URL con la URL de su sitio y página con el nombre de la página que desea probar para SQLi y param con el parámetro que desea verificar. A partir de entonces, este comando intentará explotar automáticamente los errores de SQLi y enumerará los nombres de la base de datos. Para más información escriba:

sqlmap -h

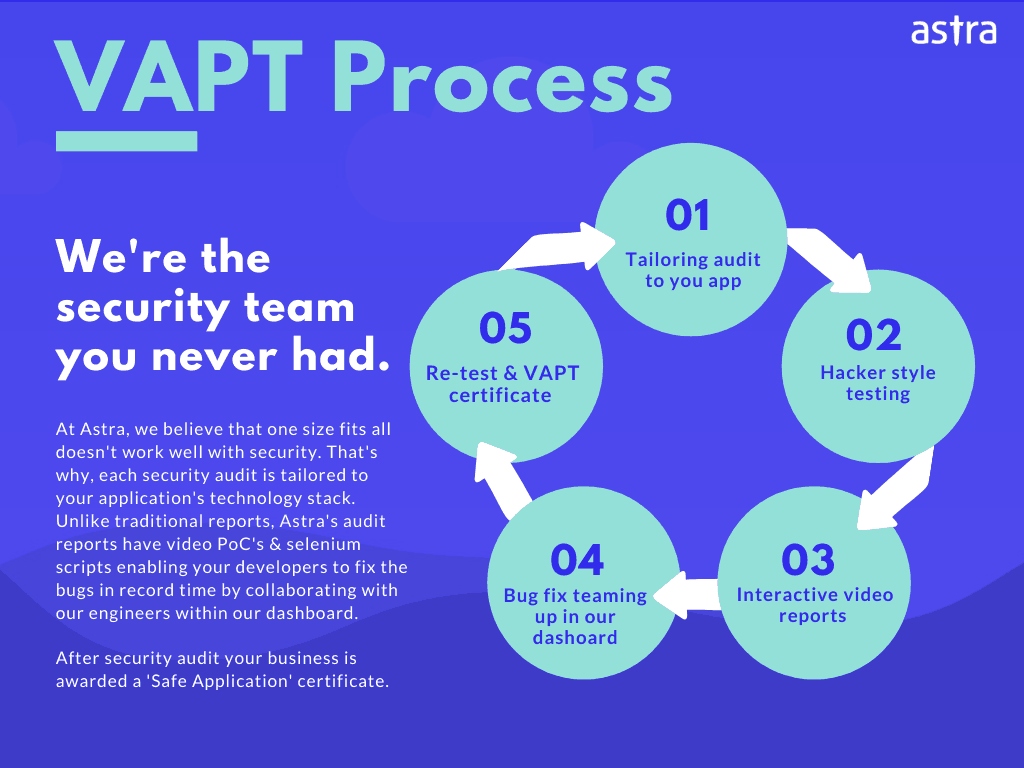

Servicio de auditoría de seguridad de TI de Astra

Aunque este artículo cubre muchas herramientas, es de naturaleza introductoria. Los hackers son más inteligentes en estos días. Por lo tanto, para una mejor seguridad y evitar el engorroso proceso de las auditorías de seguridad manuales, se recomienda optar por una auditoría de seguridad profesional que pueda cubrir la evaluación de vulnerabilidades y las pruebas de penetración de los activos de red física de una organización, como firewalls, enrutadores, etc., servicios integrados en la nube, dispositivos como cámaras e impresoras, etc. y en última instancia, las aplicaciones web.

En Astra Security ofrecemos una sólida auditoría de seguridad de TI con más de 1250 pruebas de seguridad activas realizadas en aplicaciones y redes con planes de precios muy eficientes y flexibles. Además de esto, el equipo de soporte de Astra se asegura de que todas las dudas con respecto a las auditorías de seguridad sean claras para usted. La auditoría de seguridad de TI realizada por Astra puede ayudarlo a descubrir:

- Vulnerabilidades de día cero en aplicaciones y redes

- Las 10 principales vulnerabilidades de OWASP

- Las 25 principales vulnerabilidades de SANS

- Debilidades de seguridad en controles de seguridad de IoT y Blockchain

- Técnicos &Errores de lógica empresarial

y mucho más..

Si tiene alguna pregunta con respecto a las auditorías de seguridad de TI, no dude en contactarnos.

Deje que los expertos encuentren brechas de seguridad en su infraestructura en la nube

Preguntas frecuentes

¿Cuál es el cronograma para la Auditoría de seguridad de TI?

A: Las pruebas de seguridad de TI tardan de 4 a 5 días. El nuevo análisis tarda de 2 a 3 días más después de que haya corregido las vulnerabilidades.

¿Cuánto cuesta la prueba de seguridad de TI?

A: Las pruebas de seguridad de TI cuestan de 4 490 a 9 999 por escaneo, según el número de escaneos y el plan en el que se encuentre.

¿Por qué elegir las pruebas de seguridad Astra?

A: más de 1250 pruebas, cumplimiento de los estándares de seguridad globales, panel de control intuitivo con visualización dinámica de vulnerabilidades y su gravedad, auditoría de seguridad con asistencia de corrección simultánea, múltiples revisiones, estas son las características que le dan a Astra una ventaja sobre todos los competidores.

¿También se vuelven a escanear después de corregir una vulnerabilidad?

R: Sí, se vuelven a realizar de 1 a 3 escaneos en función del tipo de Pentesting y el plan que elija. Puede aprovechar estos escaneos en un plazo de 30 días a partir de la finalización del escaneo inicial, incluso después de que se corrijan las vulnerabilidades.