Im Laufe der Jahre hat sich die Online-Geschäftslandschaft aufgrund rascher technologischer Fortschritte und der Einführung von Assets weiterentwickelt, die Unternehmen praktikable IT-Umgebungen boten, die sie sicherer und effizienter für den Online-Betrieb machten. Während der Online-Expansion stiegen jedoch auch die Cyber-Risiken mit gezielteren Angriffen auf Organisationen von klein bis groß, um ihre Geschäfte und Einnahmen zu stören. Seit dem letzten Jahrzehnt gibt es eine stetige Zunahme von Cyberkriminalität und neu eingeführten Hacking-Techniken.

Heute werden Tausende von Unternehmen mit Malware, DDoS-Angriffen und anderen Angriffen angegriffen. Laut einem kürzlich veröffentlichten Bericht des FBI haben Cyberangriffe auf Unternehmen während dieser COVID-19-Pandemie um 300% zugenommen. In einem anderen Bericht von IBM heißt es, dass die durchschnittlichen Kosten einer Datenverletzung 3 US-Dollar erreichten.86 Millionen ab 2020

Die Durchführung eines IT-Sicherheitsaudits kann Unternehmen helfen, indem Informationen zu den mit ihren IT-Netzwerken verbundenen Risiken bereitgestellt werden. Es kann auch bei der Suche nach Sicherheitslücken und potenziellen Schwachstellen in ihrem System helfen. Dadurch werden sie rechtzeitig gepatcht und Hacker in Schach gehalten.

Bill Gates betonte einmal die Bedeutung der Sicherheit,

Sicherheit ist, würde ich sagen, unsere oberste Priorität, denn bei all den aufregenden Dingen, die Sie mit Computern tun können – Ihr Leben organisieren, mit Menschen in Kontakt bleiben, kreativ sein – wenn wir diese Sicherheitsprobleme nicht lösen, werden sich die Menschen zurückhalten.

Lassen Sie uns also tief graben und herausfinden, was ein IT-Sicherheitsaudit ist, wie es durchgeführt wird und welche Vorteile es für Online-Unternehmen bietet:

- Was ist ein IT-Sicherheitsaudit?

- Lassen Sie Experten Sicherheitslücken in Ihrer Webanwendung finden

- Vorteile des IT-Sicherheitsaudits

- Arten von IT-Sicherheitsaudits

- Ansatz basiert

- Methodenbasierte

- Bedeutung eines IT-Sicherheitsaudits

- Machen Sie Ihr Netzwerk zum sichersten Ort im Internet

- Wie führen Sie ein IT-Sicherheitsaudit für Ihr Unternehmen durch?

- Recon Dog

- Nmap

- Nikto

- Metasploit Framework

- Xsser

- Sqlmap

- IT-Sicherheitsaudit-Service von Astra

- Lassen Sie Experten Sicherheitslücken in Ihrer Cloud-Infrastruktur finden

- FAQs

- Was ist der Zeitplan für das IT-Sicherheitsaudit?

- Wie viel kosten IT-Sicherheitstests?

- Warum Astra Security Testing wählen?

- Bekomme ich auch Rescans, nachdem eine Schwachstelle behoben wurde?

Was ist ein IT-Sicherheitsaudit?

Ein IT-Sicherheitsaudit ist eine umfassende Bewertung des Sicherheitszustands und der IT-Infrastruktur eines Unternehmens. Die Durchführung eines IT-Sicherheitsaudits hilft Unternehmen dabei, Schwachstellen in ihren IT-Netzwerken, verbundenen Geräten und Anwendungen zu finden und zu bewerten. Es gibt Ihnen die Möglichkeit, Sicherheitslücken zu schließen und Compliance zu erreichen.

Dazu gehören Dinge wie Schwachstellenscans, um Sicherheitslücken in den IT-Systemen aufzudecken. Oder Durchführung von Penetrationstests, um unbefugten Zugriff auf die Systeme, Anwendungen und Netzwerke zu erhalten. Schließlich werden die Penetrationstestberichte, die nach Durchführung aller erforderlichen Verfahren erstellt wurden, der Organisation zur weiteren Analyse und Aktion vorgelegt.

Ein IT-Sicherheitsaudit umfasst auch den physischen Teil. In diesem Fall überprüft der Auditor den physischen Hardwarezugriff auf Sicherheits- und andere administrative Probleme. Dieser Artikel behandelt jedoch nur den nicht-physischen Teil eines IT-Sicherheitsaudits.

Lassen Sie Experten Sicherheitslücken in Ihrer Webanwendung finden

Vorteile des IT-Sicherheitsaudits

Wie bereits erwähnt, deckt ein IT-Sicherheitsaudit zugrunde liegende Schwachstellen und Sicherheitsrisiken in den IT-Assets eines Unternehmens auf. Das Erkennen von Risiken wirkt sich jedoch positiv auf die allgemeine Sicherheit des Unternehmens aus. Wie? Wir diskutieren sie Punkt für Punkt unten:

- Wägt Ihre aktuelle Sicherheitsstruktur und -protokolle ab und hilft Ihnen, mit den Prüfungsergebnissen einen Standard für Ihre Organisation zu definieren.

- Mindert Hacker-Risiken, indem potenzielle Hacker-Einstiegspunkte und Sicherheitslücken frühzeitig entdeckt werden.

- Überprüft, wie konform Ihre IT-Infrastruktur mit den wichtigsten Aufsichtsbehörden ist, und hilft Ihnen bei der Konformität.

- Findet Unterstützung bei der Schulung und Sensibilisierung Ihrer Organisation für Sicherheit und hilft Ihnen, fundierte Entscheidungen zu deren Verbesserung zu treffen.

Arten von IT-Sicherheitsaudits

Es gibt mehrere Möglichkeiten, ein IT-Sicherheitsaudit zu kategorisieren. Im Allgemeinen wurde es nach Ansatz, Methodik usw. kategorisiert. Einige der gängigen Kategorisierungen sind:

Ansatz basiert

- Black Box Audit: Hier kennt der Auditor nur die Informationen, die öffentlich über die zu auditierende Organisation verfügbar sind.

- White Box Audit: Bei dieser Art von Sicherheitsaudit erhält der Auditor detaillierte Informationen (z. b. Quellcode, Mitarbeiterzugriff etc.) in Bezug auf die zu auditierende Organisation.

- Grey Box Audit: Hier erhält der Auditor zunächst einige Informationen zum Auditprozess. Diese Informationen können auch von den Auditoren selbst gesammelt werden, werden jedoch bereitgestellt, um Zeit zu sparen.

Methodenbasierte

- Penetrationstests: Der Auditor versucht, in die Infrastruktur der Organisation einzudringen.

- Compliance-Audits: Nur bestimmte Parameter werden überprüft, um festzustellen, ob die Organisation die Sicherheitsstandards einhält.

- Risikobewertungen: Eine Analyse kritischer Ressourcen, die im Falle einer Sicherheitsverletzung bedroht sein können.

- Schwachstellentests: Notwendige Scans werden durchgeführt, um mögliche Sicherheitsrisiken zu finden. Viele Fehlalarme können vorhanden sein.

- Due-Diligence-Fragebögen: Werden zur Analyse bestehender Sicherheitsstandards in der Organisation verwendet.

Bedeutung eines IT-Sicherheitsaudits

- Schützt die kritischen Datenressourcen einer Organisation.

- Hält die Organisation konform zu verschiedenen Sicherheitszertifizierungen.

- Identifiziert Sicherheitslücken vor den Hackern.

- Hält die Organisation mit Sicherheitsmaßnahmen auf dem Laufenden.

- Identifiziert physische Sicherheitslücken.

- Hilft bei der Formulierung neuer Sicherheitsrichtlinien für die Organisation.

- Bereitet die Organisation auf Notfallmaßnahmen im Falle eines Cybersicherheitsverstoßes vor.

Machen Sie Ihr Netzwerk zum sichersten Ort im Internet

Wie führen Sie ein IT-Sicherheitsaudit für Ihr Unternehmen durch?

Bevor Sie mit dem Prozess der Sicherheitsaudits beginnen, ist es wichtig, die richtigen Tools zu verwenden. Kali Linux ist ein solches Betriebssystem, das angepasst ist und ein Bündel von Tools zur Durchführung einer Sicherheitsüberprüfung enthält. Dieses Betriebssystem kann verwendet werden, indem es auf einem separaten Computer installiert oder der vorhandene Computer dual gebootet oder auf einer virtuellen Maschine ausgeführt wird. Um es auf einer virtuellen Maschine zu installieren, folgen Sie diesem Artikel.

Sobald alles eingestellt ist, fangen wir an!

Recon Dog

Während einer Blackbox-IT-Sicherheitsüberprüfung ist es notwendig, einige Informationen über das Ziel wie das verwendete CMS usw. zu sammeln. Dies würde helfen, die genauen Sicherheitsschwachstellen einzugrenzen und gezielt anzugehen. Recon dog ist genau das richtige Werkzeug für diesen Zweck. Dieses Tool erfordert keine Installation, so laden Sie es von hier und starten Sie es als normales Skript.

Alternativ können Sie Ihr Terminal in Kali öffnen und Folgendes eingeben:

git clone https://github.com/s0md3v/ReconDogDadurch wird es in einem Verzeichnis namens ReconDog gespeichert. Navigieren Sie nun zum Verzeichnis und führen Sie es mit den folgenden Befehlen aus:

cd ReconDogpython dogDanach öffnet sich eine Schnittstelle, in der Sie nach der Art der Aufklärung gefragt werden, die Sie durchführen möchten. Sobald Sie die Recon-Option eingeben, wird nach der Ziel-URL gefragt. Drücken Sie nach der Eingabe die Eingabetaste und der Scan wird gestartet.

Nmap

Ein weiteres großartiges Tool zur Durchführung eines IT-Sicherheitsaudits ist Nmap. Es kann verwendet werden, um offene Port-Schwachstellen zu entdecken und das Netzwerk intern sowie über das Internet zu scannen. Um dieses Tool zu verwenden, öffnen Sie das Terminal in Kali und geben Sie Folgendes ein:

nmap -v -sS -A -T4 targetErsetzen Sie target durch die IP-Adresse, die Sie scannen möchten. Dieser Befehl führt einen Stealth-Scan für das Ziel aus und versucht, das Betriebssystem und seine Version zu erkennen. Für weitere Hilfe Typ:

nmap -h

Nikto

Nikto ist ein weiteres großartiges Tool, um Schwachstellen im Server zu finden. Verwenden Sie es, um alle Arten von möglichen Server-Fehlkonfigurationen zu entdecken. Es werden jedoch auch viele Fehlalarme generiert, sodass diese durch Ausnutzen überprüft werden müssen. Um Ihre Site mit Nikto zu scannen, öffnen Sie das Terminal in Kali und geben Sie Folgendes ein:

nikto -h www.your-site.comFür weitere Hilfe Typ:

nikto -H

Metasploit Framework

Metasploit ist vielleicht eines der mächtigsten Ausnutzungsframeworks, das zur Durchführung eines IT-Sicherheitsaudits verwendet wird. Alle potenziellen Schwachstellen, die mit Nikto entdeckt wurden, können mit Metasploit überprüft werden, da es eine große Anzahl von Exploits enthält. Um sie zu verwenden, öffnen Sie das Terminal in Kali und geben Sie ein:

msfconsoleDadurch wird das Metasploit-Framework geladen. Lesen Sie diesen Artikel, um Metasploit weiter zu verwenden.

Wird Ihre Website oft gehackt? Jetzt meine Website sichern!

Xsser

Bei der Durchführung eines IT-Sicherheitsaudits ist es wichtig, auf häufige Web-Injection-Schwachstellen wie SQL-Injection und Cross-Site-Scripting zu prüfen. Ein Tool zur Überprüfung auf XSS-Schwachstellen in Ihrer Website ist Xsser. Um es zu verwenden, öffnen Sie das Terminal in Kali und geben Sie Folgendes ein:

xsser --gtkDadurch wird eine grafische Oberfläche wie in der folgenden Abbildung geöffnet. Stellen Sie einfach die erforderlichen Optionen ein und suchen Sie nach XSS-Fehlern!

Sqlmap

Um auf Ihrer Site nach SQLi-Fehlern zu suchen, gibt es kein besseres Tool als Sqlmap. Wählen Sie zunächst einen Parameter aus, den Sie testen möchten. Danach öffnen Sie das Terminal in Ihrem Kali und geben Sie:

sqlmap -u "www.your-site.com/page?param=1" --dbs --random-agent --batchErsetzen Sie den URL-Teil durch die URL Ihrer Site und die Seite durch den Namen der Seite, die Sie für SQLi testen möchten, und param durch den Parameter, den Sie überprüfen möchten. Danach versucht dieser Befehl automatisch, SQLi-Fehler auszunutzen und die Datenbanknamen für Sie aufzulisten. Für mehr Info Typ:

sqlmap -h

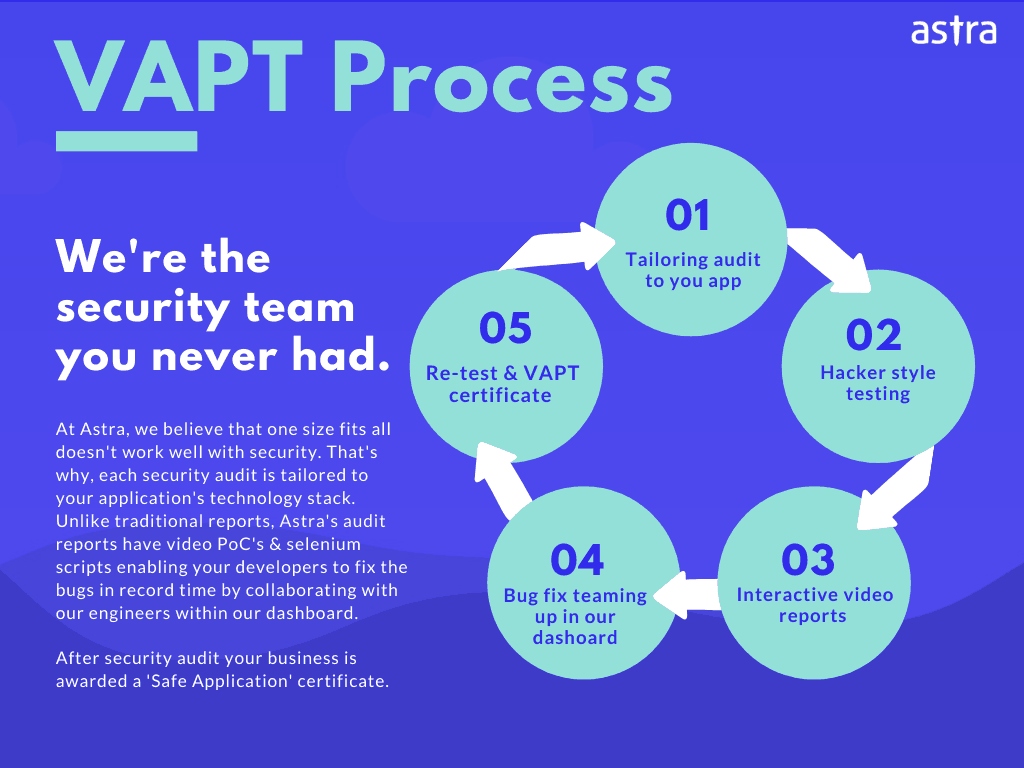

IT-Sicherheitsaudit-Service von Astra

Obwohl dieser Artikel viele Tools behandelt, ist er nur einführend. Die Hacker sind heutzutage schlauer. Um die Sicherheit zu verbessern und den umständlichen Prozess manueller Sicherheitsaudits zu vermeiden, wird daher empfohlen, ein professionelles Sicherheitsaudit durchzuführen, das die Bewertung von Schwachstellen und Penetrationstests für die physischen Netzwerkressourcen eines Unternehmens wie Firewalls, Router usw., integrierte Cloud-Dienste, Geräte wie Kameras und Drucker usw. und letztlich die Web-Anwendungen.

Wir bei Astra Security bieten ein robustes IT-Sicherheitsaudit mit mehr als 1250 aktiven Sicherheitstests für Anwendungen und Netzwerke zu sehr effizienten und flexiblen Preisplänen. Darüber hinaus stellt das Support-Team von Astra sicher, dass Ihnen alle Zweifel an Sicherheitsaudits klar sind. Das von Astra durchgeführte IT-Sicherheitsaudit kann Ihnen helfen, Folgendes zu entdecken:

- Zero-Day-Schwachstellen in Anwendungen und Netzwerken

- OWASP Top 10 Schwachstellen

- SANS Top 25 Schwachstellen

- Sicherheitsschwächen in IoT- und Blockchain-Sicherheitskontrollen

- Technisch & Geschäftslogikfehler

und vieles mehr..

Wenn Sie Fragen zu IT-Sicherheitsaudits haben, können Sie sich gerne an uns wenden!

Lassen Sie Experten Sicherheitslücken in Ihrer Cloud-Infrastruktur finden

FAQs

Was ist der Zeitplan für das IT-Sicherheitsaudit?

A: IT-Sicherheitstests dauern 4-5 Tage. Der erneute Scan dauert noch 2-3 Tage, nachdem Sie die Sicherheitsanfälligkeiten behoben haben.

Wie viel kosten IT-Sicherheitstests?

A: IT-Sicherheitstests kosten 490 bis 999 US-Dollar pro Scan, abhängig von der Anzahl der Scans und dem Plan, auf dem Sie sich befinden.

Warum Astra Security Testing wählen?

A: Mehr als 1250 Tests, Einhaltung globaler Sicherheitsstandards, intuitives Dashboard mit dynamischer Visualisierung von Schwachstellen und deren Schweregrad, Sicherheitsaudit mit gleichzeitiger Unterstützung bei der Behebung, mehrfache erneute Überprüfungen, dies sind die Funktionen, die Astra einen Vorteil gegenüber allen Wettbewerbern verschaffen.

Bekomme ich auch Rescans, nachdem eine Schwachstelle behoben wurde?

A: Ja, Sie erhalten 1-3 Rescans basierend auf der Art des Pentests und dem Plan, für den Sie sich entscheiden. Sie können diese erneuten Scans innerhalb von 30 Tagen nach Abschluss des ersten Scans nutzen, auch nachdem die Sicherheitsanfälligkeiten behoben wurden.