v průběhu let se online obchodní prostředí vyvinulo díky rychlému pokroku v technologii a přijetí aktiv, která nabízela proveditelná IT prostředí organizacím, které je učinily bezpečnějšími a efektivnějšími pro provozování svých operací online. Nicméně, při rozšiřování online, kybernetická rizika také vzrostla s cílenějšími útoky proti organizacím od malých po velké, aby narušily jejich podnikání a příjmy. Od posledního desetiletí dochází k trvalému nárůstu počítačové kriminality a nově zavedených hackerských technik.

dnes vidíme tisíce podniků, které se zaměřují na malware, útoky DDoS a co ne. Podle nedávné zprávy FBI se během této pandemie COVID-19 kybernetické útoky na podnikání zvýšily o 300% více. Další zpráva společnosti IBM uvádí, že průměrné náklady na narušení dat dosáhly 3 USD.86 milionů od roku 2020

provedení auditu bezpečnosti IT může organizacím pomoci poskytováním informací týkajících se rizik spojených s jejich it sítěmi. Může také pomoci při hledání bezpečnostních mezer a potenciálních zranitelností v jejich systému. Tím je oprava včas a udržet hackery na uzdě.

s důrazem na důležitost bezpečnosti Bill Gates jednou poznamenal,

bezpečnost je, řekl bych, naší nejvyšší prioritou, protože pro všechny vzrušující věci, které budete moci dělat s počítači-organizovat své životy – zůstat v kontaktu s lidmi – být kreativní-pokud tyto bezpečnostní problémy nevyřešíme, lidé se budou držet zpátky.

takže pojďme kopat hluboko a zjistit, co je to bezpečnostní audit IT, jak to udělat a jeho výhody pro online podniky:

- co je to bezpečnostní Audit IT?

- nechte odborníky najít bezpečnostní mezery ve vaší webové aplikaci

- výhody auditu bezpečnosti IT

- typy auditu zabezpečení IT

- přístup založený

- metodika založená

- význam auditu bezpečnosti IT

- Udělejte ze své sítě nejbezpečnější místo na internetu

- jak provést audit bezpečnosti IT pro vaše podnikání?

- Recon Dog

- Nmap

- Nikto

- Metasploit Framework

- Xsser

- Sqlmap

- IT bezpečnostní audit služby Astra

- nechte odborníky najít bezpečnostní mezery ve vaší cloudové infrastruktuře

- Nejčastější dotazy

- jaká je časová osa pro Audit bezpečnosti IT?

- kolik stojí testování bezpečnosti IT?

- proč zvolit Astra Security Testing?

- dostanu také rescans po opravě chyby zabezpečení?

co je to bezpečnostní Audit IT?

audit bezpečnosti IT je komplexní posouzení bezpečnostního postoje organizace a IT infrastruktury. Provádění auditu bezpečnosti IT pomáhá organizacím najít a posoudit zranitelnosti existující v jejich it sítích, připojených zařízeních a aplikacích. To vám dává příležitost opravit bezpečnostní mezery, a dosáhnout souladu.

to zahrnuje věci, jako je skenování zranitelnosti, aby se zjistily bezpečnostní mezery v IT systémech. Nebo provádění penetračních testů za účelem získání neoprávněného přístupu k systémům, aplikacím a sítím. Nakonec jsou zprávy o penetračním testování generované po provedení všech nezbytných postupů předloženy organizaci k další analýze a akci.

fyzická část zahrnuje také audit bezpečnosti IT. Ve kterém auditor ověřuje fyzický přístup k hardwaru z hlediska zabezpečení a dalších administrativních problémů. Tento článek se však vztahuje pouze na nefyzickou část auditu bezpečnosti IT.

nechte odborníky najít bezpečnostní mezery ve vaší webové aplikaci

výhody auditu bezpečnosti IT

jak jsme již zmínili, audit bezpečnosti IT odhaluje základní zranitelnosti a bezpečnostní rizika v IT aktivech organizace. Identifikace rizik má však pozitivní vliv na celkovou bezpečnost organizace. Jak? Diskutujeme o nich bod po bodu níže:

- váží vaši aktuální strukturu zabezpečení a protokoly a pomáhá vám definovat standard pro vaši organizaci s výsledky auditu.

- zmírňuje rizika hackerů objevením potenciálních vstupních bodů hackerů a bezpečnostních nedostatků v dostatečném předstihu.

- ověřuje, jak je vaše IT infrastruktura kompatibilní s nejvyššími regulačními orgány, a pomáhá vám přizpůsobit se v souladu.

- najde zpoždění v bezpečnostním školení a povědomí vaší organizace a pomůže vám činit informovaná rozhodnutí směrem k jejímu zlepšení.

typy auditu zabezpečení IT

existuje více než jeden způsob, jak kategorizovat audit zabezpečení IT. Obecně, byl kategorizován na základě přístupu, metodologie, atd. Některé z běžných kategorií jsou:

přístup založený

- Black Box Audit: zde auditor ví pouze o informacích, které jsou veřejně dostupné ohledně organizace, která má být auditována.

- White Box Audit: v tomto typu bezpečnostního auditu jsou auditorovi poskytnuty podrobné informace (tj. zdrojový kód, přístup zaměstnanců atd.) týkající se organizace, která má být auditována.

- audit šedého pole: zde je auditorovi poskytnuto několik informací, nejprve proces auditu. Tyto informace mohou také shromažďovat samotní auditoři, ale jsou poskytovány pro úsporu času.

metodika založená

- penetrační testy: auditor se snaží proniknout do infrastruktury organizace.

- audity shody: kontrolují se pouze určité parametry, aby se zjistilo, zda organizace splňuje bezpečnostní standardy.

- Hodnocení Rizik: Analýza kritických zdrojů, které mohou být ohroženy v případě narušení bezpečnosti.

- testy zranitelnosti: jsou prováděny nezbytné kontroly, aby se zjistila možná bezpečnostní rizika. Může být přítomno mnoho falešných pozitiv.

- Due Diligence dotazníky: Používá se pro analýzu stávajících bezpečnostních standardů v Organizaci.

význam auditu bezpečnosti IT

- chrání kritické datové zdroje organizace.

- udržuje organizaci v souladu s různými bezpečnostními certifikacemi.

- identifikuje bezpečnostní mezery před hackery.

- udržuje organizaci aktualizovanou bezpečnostními opatřeními.

- identifikuje fyzické chyby zabezpečení.

- pomáhá při formulování nových bezpečnostních zásad pro organizaci.

- připravuje organizaci na reakci na mimořádné události v případě porušení kybernetické bezpečnosti.

Udělejte ze své sítě nejbezpečnější místo na internetu

jak provést audit bezpečnosti IT pro vaše podnikání?

před zahájením procesu bezpečnostních auditů je důležité použít správnou sadu nástrojů. Kali Linux je jeden takový operační systém, který je přizpůsoben a obsahuje balíček nástrojů pro provádění bezpečnostního auditu. Tento operační systém lze použít instalací na samostatném počítači nebo vytvořením současného počítače s dvojitým spuštěním nebo na virtuálním počítači. Chcete-li jej nainstalovat na virtuální počítač, postupujte podle tohoto článku.

jakmile je vše nastaveno, začněme!

Recon Dog

při provádění auditu bezpečnosti IT černé skříňky je nutné shromáždit nějaké informace o cíli, jako je CMS, který se používá atd. To by pomohlo při zúžení a cílení přesných bezpečnostních slabin. Recon dog je pro tento účel ten správný nástroj. Tento nástroj nevyžaduje žádnou instalaci, takže si jej stáhněte odtud a začněte jej používat jako normální skript.

Alternativně můžete terminál otevřít v Kali a zadat:

git clone https://github.com/s0md3v/ReconDogtím se uloží do adresáře s názvem ReconDog. Nyní přejděte do adresáře a spusťte jej pomocí následujících příkazů:

cd ReconDogpython dogpoté se otevře rozhraní s dotazem na typ průzkumu, který chcete provést. Jakmile zadáte možnost recon, požádá o cílovou adresu URL. Po zadání stiskněte klávesu enter a spustí se skenování.

Nmap

dalším skvělým nástrojem pro provedení auditu bezpečnosti IT je Nmap. Může být použit k odhalení zranitelností otevřených portů a k otiskům prstů sítě interně i přes internet. Chcete-li použít tento nástroj, otevřete terminál v Kali a zadejte:

nmap -v -sS -A -T4 targetnahraďte cíl IP adresou, kterou chcete skenovat. Tento příkaz spustí stealth skenování proti cíli a pokusí se detekovat operační systém a jeho verzi. Další typ nápovědy:

nmap -h

Nikto

Nikto je další skvělý nástroj k nalezení zranitelností na serveru. Použijte jej k odhalení všech možných chybných konfigurací serveru. Vytváří však také mnoho falešných pozitiv, takže je třeba je ověřit využitím. Chcete-li skenovat svůj web pomocí Nikto, otevřete terminál v Kali a zadejte:

nikto -h www.your-site.comdalší typ nápovědy:

nikto -H

Metasploit Framework

Metasploit je možná jedním z nejsilnějších exploatačních rámců používaných k provádění auditu bezpečnosti IT. Všechny potenciální zranitelnosti objevené pomocí Nikto lze zkontrolovat pomocí Metasploit, protože obsahuje velké množství exploitů. Chcete-li je použít, otevřete terminál v Kali a zadejte:

msfconsoletím se načte rámec Metasploit. Pro další použití Metasploit, přečtěte si tento článek.

je váš web často napaden? Zabezpečte můj web hned teď!

Xsser

při provádění auditu zabezpečení IT je důležité zkontrolovat běžné zranitelnosti webové injekce, jako je SQL injection a skriptování mezi weby. Nástroj používaný ke kontrole zranitelností XSS na vašem webu je Xsser. Chcete-li jej použít, otevřete terminál v Kali a zadejte:

xsser --gtktím se otevře grafické rozhraní, jako je to na obrázku níže. Stačí nastavit potřebné možnosti a začít lovit XSS chyby!

Sqlmap

Chcete-li zkontrolovat chyby SQLi na vašem webu, neexistuje lepší nástroj než Sqlmap. Nejprve vyberte parametr, který chcete otestovat. Poté otevřete terminál v Kali a zadejte:

sqlmap -u "www.your-site.com/page?param=1" --dbs --random-agent --batchnahraďte část URL adresou URL vašeho webu a stránku názvem stránky, kterou chcete otestovat na SQLi a param parametrem, který chcete zkontrolovat. Poté se tento příkaz automaticky pokusí využít chyby SQLi a vyjmenovat názvy databází. Pro více informací Typ:

sqlmap -h

IT bezpečnostní audit služby Astra

ačkoli tento článek pokrývá mnoho nástrojů, je to jen úvodní v přírodě. Hackeři jsou dnes chytřejší. Proto pro lepší zabezpečení a zabránění těžkopádnému procesu ručních bezpečnostních auditů se doporučuje provést profesionální bezpečnostní audit, který může pokrýt hodnocení zranitelnosti a penetrační testování fyzických síťových aktiv organizace, jako jsou brány firewall, směrovače atd., integrované cloudové služby, zařízení, jako jsou kamery a tiskárny atd., a nakonec webové aplikace.

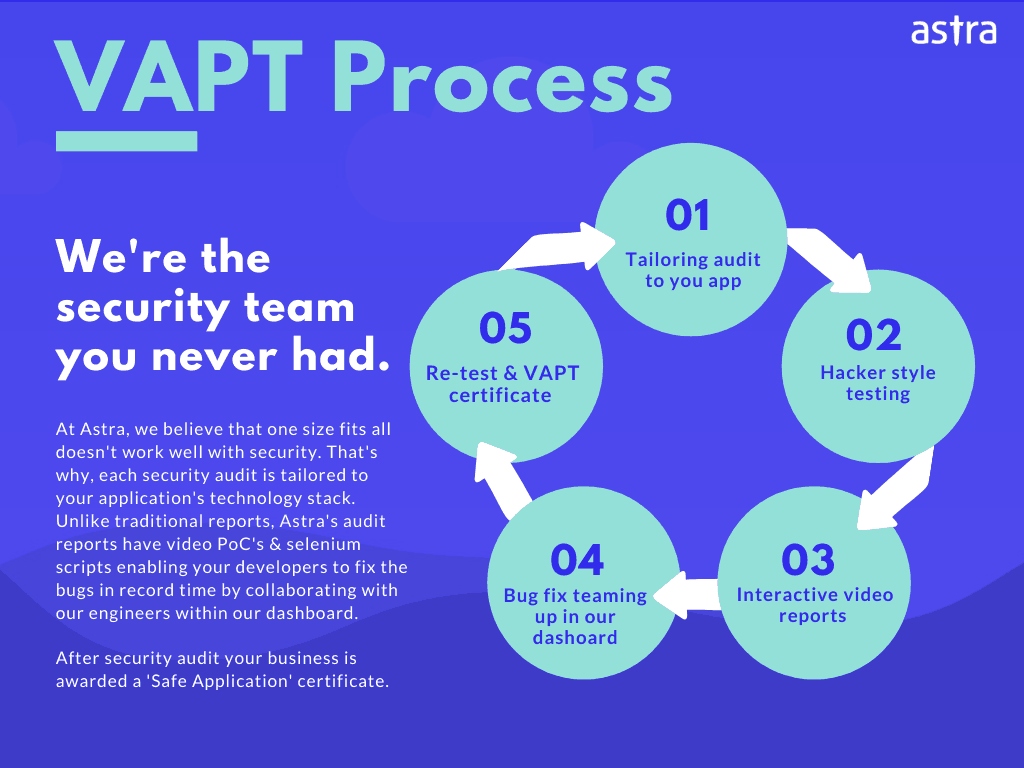

My V Astra Security poskytujeme robustní audit zabezpečení IT s více než 1250+ aktivními bezpečnostními testy prováděnými v aplikacích a sítích za velmi účinných a flexibilních cenových plánů. Kromě toho tým podpory Astra zajišťuje, že všechny pochybnosti týkající se bezpečnostních auditů jsou pro vás jasné. Audit bezpečnosti IT provedený společností Astra vám může pomoci zjistit:

- zero-day zranitelnosti v aplikacích a sítích

- OWASP Top 10 zranitelnosti

- SANS Top 25 zranitelnosti

- bezpečnostní nedostatky v IoT a Blockchain bezpečnostní kontroly

- technické & chyby obchodní logiky

a mnohem více..

Máte-li jakékoli dotazy týkající se bezpečnostních auditů IT, neváhejte nás kontaktovat!

nechte odborníky najít bezpečnostní mezery ve vaší cloudové infrastruktuře

Nejčastější dotazy

jaká je časová osa pro Audit bezpečnosti IT?

A: testování bezpečnosti IT trvá 4-5 dní. Rescan trvá 2-3 další dny poté, co jste opravili chyby zabezpečení.

kolik stojí testování bezpečnosti IT?

A: testování bezpečnosti IT stojí 490 až 999 $za skenování v závislosti na počtu skenů a plánu, na kterém se nacházíte.

proč zvolit Astra Security Testing?

a: 1250+ testů, dodržování globálních bezpečnostních standardů, intuitivní řídicí panel s dynamickou vizualizací zranitelností a jejich závažnosti, bezpečnostní audit se současnou asistencí při sanaci, více prohledávání, to jsou funkce, které dávají Astra výhodu nad všemi konkurenty.

dostanu také rescans po opravě chyby zabezpečení?

A: ano, dostanete 1-3 rescany na základě typu Pentestingu a plánu, který se rozhodnete. Tyto prohledávání můžete využít do 30 dnů od počátečního dokončení skenování i po opravě zranitelností.