under åren har online-affärslandskapet utvecklats på grund av snabba framsteg inom teknik och antagande av tillgångar som erbjöd genomförbara IT-miljöer till organisationer som gjorde dem säkrare och effektivare för att driva sin verksamhet online. Men samtidigt som de expanderade online ökade cyberriskerna också med mer riktade attacker mot organisationer som sträcker sig från små till stora för att störa deras företag och intäkter. Sedan det senaste decenniet har det skett en stadig ökning av cyberbrott och nyligen introducerade hackningstekniker.

idag ser vi tusentals företag bli riktade mot skadlig kod, DDoS-attacker och vad inte. Enligt en ny rapport från FBI, under denna COVID-19-pandemi, har cyberattacker på företag ökat 300% mer. En annan rapport från IBM säger att den genomsnittliga kostnaden för ett dataintrång uppgick till $3.86 miljoner från och med 2020

att utföra en IT-säkerhetsgranskning kan hjälpa organisationer genom att tillhandahålla information relaterad till riskerna i deras IT-nätverk. Det kan också hjälpa till att hitta säkerhetsluckor och potentiella sårbarheter i deras system. Därmed lappa dem i tid och hålla hackare i schack.

betonar vikten av säkerhet, Bill Gates påpekade en gång,

säkerhet är, skulle jag säga, vår högsta prioritet eftersom för alla spännande saker du kommer att kunna göra med datorer – organisera dina liv, hålla kontakten med människor, vara kreativ – om vi inte löser dessa säkerhetsproblem, då människor kommer att hålla tillbaka.

så, låt oss gräva djupt och ta reda på vad som är en IT-säkerhetsrevision, hur man gör det och dess fördelar för onlineföretag:

- Vad är IT-säkerhetsrevision?

- låt experter hitta säkerhetsbrister i din webbapplikation

- fördelar med IT-säkerhetsrevision

- typer av IT-säkerhetsrevision

- Approach Based

- Metodikbaserad

- betydelsen av en IT-säkerhetsgranskning

- gör ditt nätverk till den säkraste platsen på Internet

- hur gör jag en IT-säkerhetsrevision för ditt företag?

- Recon Dog

- Nmap

- Nikto

- Metasploit Framework

- Xsser

- Sqlmap

- IT-säkerhetsrevisionstjänst av Astra

- låt experter hitta säkerhetsbrister i din molninfrastruktur

- Vanliga frågor

- vad är tidslinjen för IT-säkerhetsrevision?

- hur mycket kostar it-säkerhetstestning?

- Varför välja Astra säkerhetstestning?

- får jag också rescans efter att en sårbarhet har åtgärdats?

Vad är IT-säkerhetsrevision?

en IT-säkerhetsrevision är en omfattande bedömning av en organisations säkerhetsställning och IT-infrastruktur. Att genomföra en IT-säkerhetsgranskning hjälper organisationer att hitta och bedöma de sårbarheter som finns i deras IT-nätverk, anslutna enheter och applikationer. Det ger Dig möjlighet att fixa säkerhetsluckor och uppnå efterlevnad.

detta inkluderar saker som sårbarhetsskanningar för att ta reda på säkerhetsluckor i IT-systemen. Eller genomföra penetrationstester för att få obehörig åtkomst till system, applikationer och nätverk. Slutligen skickas de penetrationstestrapporter som genereras efter att ha utfört alla nödvändiga procedurer till organisationen för vidare analys och handling.

en IT-säkerhetsgranskning omfattar också den fysiska delen. Där verifierar revisorn fysisk hårdvaruåtkomst för säkerhet och andra administrativa frågor. Denna artikel omfattar dock endast den icke-fysiska delen av en IT-säkerhetsrevision.

låt experter hitta säkerhetsbrister i din webbapplikation

fördelar med IT-säkerhetsrevision

som vi nämnde avslöjar en IT-säkerhetsrevision underliggande sårbarheter och säkerhetsrisker i en organisations IT-tillgångar. Att identifiera risker har dock en positiv krusande effekt på organisationens övergripande säkerhet. Hur? Vi diskuterar dem punkt för punkt nedan:

- väger din nuvarande säkerhetsstruktur och protokoll och hjälper dig att definiera en standard för din organisation med revisionsresultaten.

- mildrar hacker-risker genom att upptäcka potentiella hackerinträdespunkter och säkerhetsbrister i god tid.

- verifierar hur kompatibel din IT-infrastruktur är med toppreglerande organ och hjälper dig att överensstämma i enlighet.

- hittar fördröjning i organisationens säkerhetsutbildning och medvetenhet och hjälper dig att fatta välgrundade beslut mot dess förbättring.

typer av IT-säkerhetsrevision

det finns mer än ett sätt att kategorisera en IT-säkerhetsrevision. Rent generellt, det har kategoriserats på grundval av tillvägagångssätt, metodik, etc. Några av de vanliga kategoriseringarna är:

Approach Based

- Black Box Audit: här vet revisorn bara om den information som är offentligt tillgänglig om den organisation som ska granskas.

- White Box Audit: i denna typ av säkerhetsrevision är revisorn försedd med detaljerad information (dvs. källkod, anställd tillgång, etc) om den organisation som ska granskas.

- grå Boxrevision: här är revisorn försedd med viss information, till att börja med, revisionsprocessen. Denna information kan också samlas in av revisorerna själva men tillhandahålls för att spara tid.

Metodikbaserad

- penetrationstester: revisorn försöker bryta sig in i organisationens Infrastruktur.

- Efterlevnadsgranskningar: endast vissa parametrar kontrolleras för att se om organisationen uppfyller säkerhetsstandarderna.

- Riskbedömningar: En analys av kritiska resurser som kan hotas vid säkerhetsbrott.

- Sårbarhetstester: nödvändiga skanningar utförs för att hitta möjliga säkerhetsrisker. Många falska positiva kan vara närvarande.

- Due Diligence frågeformulär: används för en analys av befintliga säkerhetsstandarder i organisationen.

betydelsen av en IT-säkerhetsgranskning

- skyddar en organisations kritiska dataresurser.

- håller organisationen kompatibel med olika säkerhetscertifieringar.

- identifierar säkerhetshål före hackarna.

- håller organisationen uppdaterad med säkerhetsåtgärder.

- identifierar fysiska säkerhetsproblem.

- hjälper till att formulera nya säkerhetspolicyer för organisationen.

- förbereder organisationen för nödsituationer vid cybersäkerhetsbrott.

gör ditt nätverk till den säkraste platsen på Internet

hur gör jag en IT-säkerhetsrevision för ditt företag?

innan du börjar med processen med säkerhetsrevisioner är det viktigt att använda rätt uppsättning verktyg. Kali Linux är ett sådant operativsystem som är anpassat och innehåller ett paket verktyg för att genomföra en säkerhetsrevision. Detta operativsystem kan användas genom att installera på en separat maskin eller göra den nuvarande maskinen dubbelstartad eller på en virtuell maskin. För att installera den på en virtuell maskin, följ den här artikeln.

när allt är klart, låt oss börja!

Recon Dog

medan du gör en svart låda it-säkerhetsrevision är det nödvändigt att samla in lite information om målet som CMS som används etc. Detta skulle bidra till att minska och rikta in de exakta säkerhetssvaga punkterna. Recon dog är precis rätt verktyg för detta ändamål. Det här verktyget kräver ingen installation så ladda ner det härifrån och börja använda det som ett vanligt skript.

Alternativt kan du öppna din terminal i Kali och skriva:

git clone https://github.com/s0md3v/ReconDogdetta sparar det i en katalog som heter ReconDog. Navigera nu till katalogen och kör den med följande kommandon:

cd ReconDogpython dogdärefter öppnas ett gränssnitt som ber dig om vilken typ av recon du vill utföra. När du har angett recon-alternativet kommer det att be om måladressen. När du har skrivit det trycker du på enter och skanningen startar.

Nmap

ett annat bra verktyg för att genomföra en IT-säkerhetsgranskning är Nmap. Den kan användas för att upptäcka öppna portsårbarheter och för att fingeravtrycka nätverket internt såväl som över internet. För att använda det här verktyget, öppna terminalen i Kali och skriv:

nmap -v -sS -A -T4 targetersätt target med den IP-adress du vill skanna. Detta kommando kör en stealth-skanning mot målet och försöker upptäcka operativsystemet och dess version. För mer hjälp typ:

nmap -h

Nikto

Nikto är ett annat bra verktyg för att hitta sårbarheter i servern. Använd den för att upptäcka alla typer av potentiella serverfel. Men det genererar också många falska positiva effekter så de måste verifieras genom att utnyttja. För att skanna din webbplats med Nikto, öppna terminalen i Kali och skriv:

nikto -h www.your-site.comför mer hjälp typ:

nikto -H

Metasploit Framework

Metasploit är kanske en av de mest kraftfulla exploateringsramarna som används för att genomföra en IT-säkerhetsgranskning. Alla potentiella sårbarheter som upptäckts med Nikto kan kontrolleras med Metasploit eftersom det innehåller ett stort antal exploater. För att använda dem, öppna terminalen i Kali och skriv:

msfconsoledetta kommer att ladda Metasploit-ramverket. För vidare användning av Metasploit, läs den här artikeln.

är din webbplats ofta hackad? Säkra min hemsida nu!

Xsser

när du utför en IT-säkerhetsgranskning är det viktigt att kontrollera om det finns vanliga sårbarheter för webbinsprutning som SQL-injektion och skript över flera platser. Till verktyg som används för att söka efter XSS-sårbarheter på din webbplats är Xsser. För att använda den, öppna terminalen i Kali och skriv:

xsser --gtkdetta öppnar ett grafiskt gränssnitt som det i bilden nedan. Ställ bara in de nödvändiga alternativen och börja jaga efter XSS-buggar!

Sqlmap

för att söka efter sqli-buggar på din webbplats finns det inget bättre verktyg än Sqlmap. Välj först en parameter du vill testa. Därefter öppnar du terminalen i din Kali och skriver:

sqlmap -u "www.your-site.com/page?param=1" --dbs --random-agent --batchersätt URL-delen med webbadressen till din webbplats och sida med namnet på den sida du vill testa för SQLi och param med parametern du vill kontrollera. Därefter försöker detta kommando automatiskt att utnyttja SQLi-buggar och räkna upp databasnamnen till dig. För mer info Typ:

sqlmap -h

IT-säkerhetsrevisionstjänst av Astra

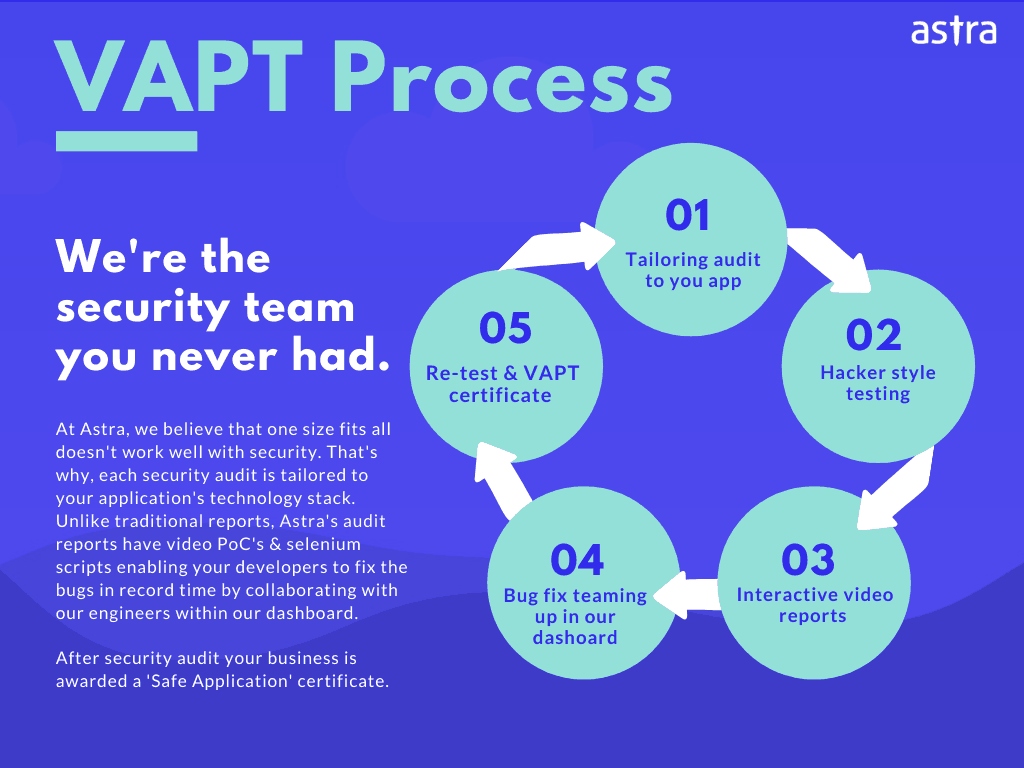

även om den här artikeln täcker många verktyg är den bara inledande. Hackarna är smartare idag. För bättre säkerhet och för att undvika den besvärliga processen med de manuella säkerhetsrevisionerna rekommenderas det därför att gå till en professionell säkerhetsrevision som kan täcka sårbarhetsbedömning och penetrationstestning för en organisations fysiska nätverkstillgångar som brandväggar, routrar etc, integrerade molntjänster, enheter som kameror och skrivare etc., och i slutändan webbapplikationerna.

vi på Astra Security tillhandahåller en robust it-säkerhetsgranskning med mer än 1250+ aktiva säkerhetstester gjorda på applikationer och nätverk till mycket effektiva och flexibla prisplaner. Utöver detta säkerställer Astras supportteam att alla tvivel om säkerhetsrevisioner är tydliga för dig. It-säkerhetsgranskning gjord av Astra kan hjälpa dig att upptäcka:

- nolldagars sårbarheter i applikationer och nätverk

- OWASP Top 10 sårbarheter

- Sans Top 25 sårbarheter

- säkerhetssvagheter i IoT och Blockchain säkerhetskontroller

- teknisk & Affärslogikfel

och mycket mer..

om du har några frågor angående it-säkerhetsrevisioner, kontakta oss gärna!

låt experter hitta säkerhetsbrister i din molninfrastruktur

Vanliga frågor

vad är tidslinjen för IT-säkerhetsrevision?

A: It-säkerhetstestning tar 4-5 dagar. Omskanningen tar 2-3 dagar efter att du har åtgärdat sårbarheterna.

hur mycket kostar it-säkerhetstestning?

A: It-säkerhetstestning kostar $490 till $999 per skanning beroende på antalet skanningar och Planen du är på.

Varför välja Astra säkerhetstestning?

A: 1250+ tester, efterlevnad av globala säkerhetsstandarder, intuitiv instrumentpanel med dynamisk visualisering av sårbarheter och deras svårighetsgrad, säkerhetsrevision med samtidig saneringshjälp, flera rescans, det här är de funktioner som ger Astra en fördel gentemot alla konkurrenter.

får jag också rescans efter att en sårbarhet har åtgärdats?

A: ja, du får 1-3 rescans baserat på vilken typ av Pentesting och Planen du väljer. Du kan använda dessa rescans inom 30 dagar från den första skanningen slutförd även efter att sårbarheterna har åtgärdats.