in de loop der jaren is het online bedrijfslandschap geëvolueerd als gevolg van de snelle vooruitgang in technologie en het gebruik van activa die haalbare IT-omgevingen boden aan organisaties die hen veiliger en efficiënter maakten voor het online uitvoeren van hun activiteiten. Echter, terwijl het uitbreiden van online, cyber risico ‘ s ook toegenomen met meer gerichte aanvallen op organisaties, variërend van kleine tot grote om hun bedrijven en inkomsten te verstoren. Sinds het laatste decennium is er een gestage toename van cybercriminaliteit en nieuw geïntroduceerde hacktechnieken.

vandaag zien we duizenden bedrijven het doelwit worden van malware, DDoS-aanvallen en wat niet. Volgens een recent rapport van de FBI, tijdens deze covid-19 pandemie, cyberaanvallen op het bedrijfsleven zijn toegenomen 300% meer. Een ander rapport van IBM stelt dat de gemiddelde kosten van een datalek bereikt tot $3.86 miljoen vanaf 2020

het uitvoeren van een IT-beveiligingsaudit kan organisaties helpen door informatie te verstrekken over de risico ‘ s die verbonden zijn aan hun IT-netwerken. Het kan ook helpen bij het vinden van mazen in de beveiliging en potentiële kwetsbaarheden in hun systeem. Daarbij patchen ze op tijd en houden hackers op afstand.

met de nadruk op het belang van veiligheid, merkte Bill Gates eens op,

veiligheid is, zou ik zeggen, onze topprioriteit, want voor alle spannende dingen die je kunt doen met computers – het organiseren van je leven, in contact blijven met mensen, creatief zijn – als we deze beveiligingsproblemen niet oplossen, zullen mensen zich inhouden.

dus laten we diep graven en erachter komen wat een IT-beveiligingsaudit is, hoe het te doen en de voordelen ervan voor online bedrijven:

- Wat is IT-beveiligingsaudit?

- laat experts beveiligingslekken vinden in uw webapplicatie

- voordelen van IT Security Audit

- typen It-beveiligingsaudit

- benadering gebaseerd

- methodologie gebaseerd

- belang van een IT-beveiligingsaudit

- maak van uw netwerk de veiligste plaats op het Internet

- hoe voert u een IT-beveiligingsaudit uit voor uw bedrijf?

- Recon Dog

- Nmap

- Nikto

- Metasploit Framework

- Xsser

- Sqlmap

- IT-beveiligingsaudit service door Astra

- laat experts gaten in de beveiliging van uw cloudinfrastructuur

- FAQs

- Wat is de tijdlijn voor IT-beveiligingsaudit?

- hoeveel kost het testen van IT-beveiliging?

- Waarom kiezen voor Astra Security Testing?

- krijg ik ook rescans nadat een kwetsbaarheid is opgelost?

Wat is IT-beveiligingsaudit?

een IT-beveiligingsaudit is een uitgebreide beoordeling van de beveiligingshouding en de IT-infrastructuur van een organisatie. Het uitvoeren van een IT-beveiligingsaudit helpt organisaties de kwetsbaarheden te vinden en te beoordelen die bestaan binnen hun IT-netwerken, verbonden apparaten en toepassingen. Het geeft u de mogelijkheid om mazen in de beveiliging op te lossen, en naleving te bereiken.

dit omvat zaken als kwetsbaarheidsscans om achterpoortjes in de beveiliging van de IT-systemen te vinden. Of het uitvoeren van penetratietests om onbevoegde toegang te krijgen tot de systemen, toepassingen en netwerken. Ten slotte worden de rapporten van de penetratietests die na het uitvoeren van alle noodzakelijke procedures worden gegenereerd, aan de organisatie voorgelegd voor verdere analyse en actie.

een IT-beveiligingsaudit omvat ook het fysieke deel. Waarin de auditor fysieke hardwaretoegang verifieert voor beveiligings-en andere administratieve kwesties. Dit artikel behandelt echter alleen het niet-fysieke deel van een IT-beveiligingsaudit.

laat experts beveiligingslekken vinden in uw webapplicatie

voordelen van IT Security Audit

zoals we al zeiden, onthult een IT security audit onderliggende kwetsbaarheden en beveiligingsrisico ‘ s in de IT-assets van een organisatie. Het identificeren van risico ‘ s heeft echter een positief kabbelend effect op de algehele veiligheid van de organisatie. Hoe? We bespreken ze punt voor punt hieronder:

- weegt uw huidige beveiligingsstructuur en protocollen en helpt u bij het definiëren van een standaard voor uw organisatie met de auditresultaten.

- beperkt hackerrisico ‘ s door potentiële hacker-toegangspunten en beveiligingsfouten ruim van tevoren te ontdekken.

- controleert hoe compliant uw IT-infrastructuur is met top regelgevende instanties en helpt u conform te zijn.

- vindt vertraging in de beveiligingstraining en-bewustwording van uw organisatie en helpt u weloverwogen beslissingen te nemen over de verbetering ervan.

typen It-beveiligingsaudit

er is meer dan één manier om een IT-beveiligingsaudit te categoriseren. Over het algemeen is het gecategoriseerd op basis van aanpak, methodologie, enz. Enkele van de gemeenschappelijke categorisaties zijn:

benadering gebaseerd

- Black Box Audit: hier is de auditor alleen op de hoogte van de informatie die openbaar beschikbaar is met betrekking tot de organisatie die moet worden gecontroleerd.

- White Box Audit: in dit soort veiligheidsaudit wordt de auditor voorzien van gedetailleerde informatie (d.w.z. broncode, medewerkerstoegang, etc) met betrekking tot de organisatie die moet worden gecontroleerd.

- Grey Box Audit: Hier krijgt de auditor om te beginnen informatie over het auditproces. Deze informatie kan ook worden verzameld door de auditors zelf, maar wordt verstrekt om tijd te besparen.

methodologie gebaseerd

- penetratietests: de auditor probeert in de infrastructuur van de organisatie te breken.

- Compliance Audits: alleen bepaalde parameters worden gecontroleerd om te zien of de organisatie voldoet aan de beveiligingsnormen.

- Risicobeoordelingen: Een analyse van kritieke bronnen die kunnen worden bedreigd in geval van een inbreuk op de beveiliging.

- Kwetsbaarheidstests: Er worden noodzakelijke scans uitgevoerd om mogelijke veiligheidsrisico ‘ s te vinden. Veel valse positieven kunnen aanwezig zijn.Due Diligence-vragenlijsten :gebruikt voor een analyse van bestaande beveiligingsnormen in de organisatie.

belang van een IT-beveiligingsaudit

- beschermt de kritieke gegevensbronnen van een organisatie.

- houdt de organisatie in overeenstemming met verschillende beveiligingscertificeringen.

- identificeert beveiligingslekken vóór de hackers.

- houdt de organisatie op de hoogte van beveiligingsmaatregelen.

- identificeert fysieke beveiligingsproblemen.

- helpt bij het formuleren van nieuw veiligheidsbeleid voor de organisatie.

- bereidt de organisatie voor op noodrespons in geval van een inbreuk op de cyberveiligheid.

maak van uw netwerk de veiligste plaats op het Internet

hoe voert u een IT-beveiligingsaudit uit voor uw bedrijf?

voordat met het proces van veiligheidsaudits wordt begonnen, is het belangrijk om de juiste set tools te gebruiken. Kali Linux is een dergelijk besturingssysteem dat is aangepast en bevat een bundel van tools om een beveiligingsaudit uit te voeren. Dit besturingssysteem kan worden gebruikt door te installeren op een aparte machine of het maken van de huidige machine dual-booted of op een virtuele machine. Volg dit artikel om het op een virtuele machine te installeren.

zodra alles is ingesteld, beginnen we!

Recon Dog

tijdens het uitvoeren van een black box IT security audit, is het noodzakelijk om wat informatie te verzamelen over het doel zoals CMS dat wordt gebruikt, enz. Dit zou helpen om de zwakke punten op het gebied van veiligheid te verkleinen en te beperken. Recon dog is precies het juiste gereedschap voor dit doel. Deze tool vereist geen installatie dus download het vanaf hier en beginnen met het te gebruiken als een normaal script.

u kunt ook uw terminal openen in Kali en typen:

git clone https://github.com/s0md3v/ReconDogdit zal het opslaan in een map genaamd ReconDog. Navigeer nu naar de directory en voer het uit met behulp van de volgende commando ‘ s:

cd ReconDogpython dogdaarna wordt een interface geopend waarin u wordt gevraagd om het type verkenning dat u wilt uitvoeren. Zodra u de recon-optie in te voeren, zal het vragen om het doel URL. Na het typen, druk op enter en de scan zal beginnen.

Nmap

een ander goed hulpmiddel om een IT-beveiligingsaudit uit te voeren is Nmap. Het kan worden gebruikt om open poort kwetsbaarheden te ontdekken en om vingerafdruk van het netwerk zowel intern als via het internet. Om dit gereedschap te gebruiken, opent u de terminal in Kali en typt u:

nmap -v -sS -A -T4 targetvervang doel door het IP-adres dat u wilt scannen. Dit commando voert een stealth scan tegen het doel en probeert het besturingssysteem en de versie ervan te detecteren. Voor meer hulp type:

nmap -h

Nikto

Nikto is een andere geweldige tool om kwetsbaarheden in de server te vinden. Gebruik het om allerlei mogelijke server misconfiguraties te ontdekken. Echter, het genereert ook veel valse positieven, zodat ze moeten worden geverifieerd door te exploiteren. Als u uw site wilt scannen met Nikto, opent u de terminal in Kali en typt u:

nikto -h www.your-site.comvoor meer hulp type:

nikto -H

Metasploit Framework

Metasploit is misschien wel een van de meest krachtige exploitatie frameworks gebruikt om een IT-security audit uit te voeren. Alle potentiële kwetsbaarheden ontdekt met behulp van Nikto kan worden gecontroleerd met behulp van Metasploit als het bevat een groot aantal exploits. Om ze te gebruiken, opent u de terminal in Kali en typt u:

msfconsoledit zal het Metasploit kader te laden. Voor verder gebruik van Metasploit, lees dit artikel.

wordt uw website vaak gehackt? Beveilig mijn website nu!

Xsser

tijdens het uitvoeren van een IT-beveiligingsaudit is het belangrijk om te controleren op veelvoorkomende kwetsbaarheden voor webinjectie, zoals SQL-injectie en cross-site scripting. To tool gebruikt om te controleren op XSS kwetsbaarheden in uw website is Xsser. Om het te gebruiken, opent u de terminal in Kali en typt u:

xsser --gtkdit opent een grafische interface zoals die in de afbeelding hieronder. Stel gewoon de nodige opties en beginnen met de jacht op XSS bugs!

Sqlmap

om te controleren op sqli-bugs op uw site, is er geen beter gereedschap dan Sqlmap. Selecteer eerst een parameter die u wilt testen. Open daarna de terminal in uw Kali en typ:

sqlmap -u "www.your-site.com/page?param=1" --dbs --random-agent --batchvervang het URL-gedeelte door de URL van uw site en pagina door de naam van de pagina die u wilt testen op SQLi en param met de parameter die u wilt controleren. Daarna zal dit commando automatisch proberen om sqli bugs te exploiteren en de namen van de database aan u op te sommen. Voor meer info type:

sqlmap -h

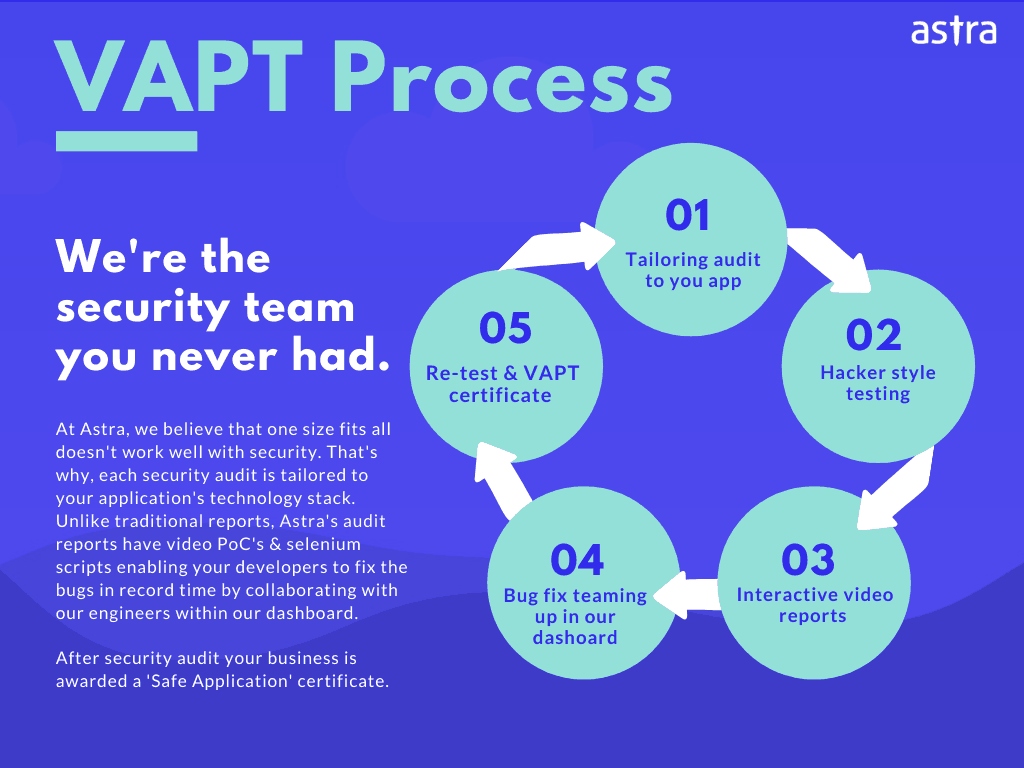

IT-beveiligingsaudit service door Astra

hoewel dit artikel veel hulpmiddelen omvat, is het slechts een inleiding. De hackers zijn tegenwoordig slimmer. Daarom, voor een betere beveiliging en het vermijden van het omslachtige proces van de handmatige beveiligingsaudits, is het raadzaam om te gaan voor een professionele beveiligingsaudit die kwetsbaarheidsbeoordeling en penetratietest voor fysieke netwerkactiva van een organisatie zoals firewalls, routers enz., geïntegreerde clouddiensten, apparaten zoals camera ‘ s en printers enz. kan omvatten. en uiteindelijk de webapplicaties.

wij van Astra Security bieden een robuuste IT-beveiligingsaudit met meer dan 1250+ actieve beveiligingstests die worden uitgevoerd op applicaties en netwerken tegen zeer efficiënte en flexibele tariefplannen. Daarnaast zorgt het ondersteuningsteam van Astra ervoor dat alle twijfels over beveiligingsaudits voor u duidelijk zijn. IT security audit gedaan door Astra kan u helpen ontdekken:

- Zero-day kwetsbaarheden in applicaties en netwerken

- OWASP Top 10 kwetsbaarheden

- SANS Top 25 kwetsbaarheden

- beveiligingsproblemen in IoT en Blockchain beveiligingscontroles

- technische & Business Logic fouten

en nog veel meer..

Als u vragen heeft over IT security audits, neem dan gerust contact met ons op!

laat experts gaten in de beveiliging van uw cloudinfrastructuur

FAQs

Wat is de tijdlijn voor IT-beveiligingsaudit?

A: het testen van IT-beveiliging duurt 4-5 dagen. Het opnieuw scannen duurt 2-3 meer dagen nadat u de kwetsbaarheden hebt vastgesteld.

hoeveel kost het testen van IT-beveiliging?

A: IT-beveiligingstests kosten $490 tot $ 999 per scan, afhankelijk van het aantal scans en het plan dat u gebruikt.

Waarom kiezen voor Astra Security Testing?

A: 1250+ tests, naleving van wereldwijde beveiligingsstandaarden, intuïtief dashboard met dynamische visualisatie van kwetsbaarheden en hun ernst, veiligheidsaudit met gelijktijdige hulp bij herstel, meerdere rescans, dit zijn de functies die Astra een voorsprong geven op alle concurrenten.

krijg ik ook rescans nadat een kwetsbaarheid is opgelost?

A: Ja, je krijgt 1-3 rescans op basis van het type Pentesting en het plan waarvoor je kiest. U kunt gebruik maken van deze rescans binnen 30 dagen na de eerste scan voltooiing, zelfs nadat de kwetsbaarheden zijn vastgesteld.