長年にわたり、オンラインビジネスの風景は、技術の急速な進歩と資産の採用により、組織に実行可能なIT環境 しかし、オンラインの拡大に伴い、小規模から大規模までの組織に対する標的型攻撃が増加し、ビジネスや収益を混乱させることで、サイバーリスクも増加しました。 最後の十年以来、サイバー犯罪や新たに導入されたハッキング技術の着実な増加がありました。

今日、私たちは何千もの企業がマルウェア、DDoS攻撃、およびそうでないもので標的になっているのを見ています。 FBIの最近の報告によると、このCOVID-19パンデミックの間に、ビジネス上のサイバー攻撃は300%以上増加しました。 IBMによる別の報告によると、データ侵害の平均コストは3ドルに達したという。ITセキュリティ監査を実施することは、ITネットワークに関連するリスクに関する情報を提供することで、組織を支援することができます。 また、セキュリティの抜け穴やシステムの潜在的な脆弱性を見つけるのに役立ちます。 それによって時間通りにそれらにパッチを適用し、湾でハッカーを保つ。

セキュリティの重要性を強調し、ビル-ゲイツはかつて述べた,

セキュリティは、私が言うだろう、すべてのエキサイティングなもののためにあなたがコンピュータで行うことができるようになりますので、私たちの最

では、ITセキュリティ監査とは何か、それを行う方法、およびオンラインビジネスに対するその利点を深く掘り下げて見てみましょう。

- ITセキュリティ監査とは何ですか?

- 専門家があなたのwebアプリケーションのセキュリティギャップを見つけることができます

- ITセキュリティ監査の利点

- ITセキュリティ監査の種類

- アプローチベース

- 方法論に基づく

- ITセキュリティ監査の重要性

- 詳細で特別にキュレーションされたネットワークセキュリティチェックリストを使用して、ネットワークをインターネット上で最も安全な場所にします

- あなたのビジネスのためのITセキュリティ監査を実施するには?

- Recon Dog

- NMAP

- Nikto

- Metasploit Framework

- Xsser

- sqlmap

- AstraによるITセキュリティ監査サービス

- 専門家がクラウドインフラストラクチャのセキュリティギャップを見つけることができます

- よくある質問

- ITセキュリティ監査のタイムラインとは何ですか?

- ITセキュリティテストの費用はいくらですか?

- なぜAstraの保証テストを選びますか。

- 脆弱性が修正された後にも再スキャンが発生しますか?

ITセキュリティ監査とは何ですか?

ITセキュリティ監査は、組織のセキュリティ体制とITインフラストラクチャの包括的な評価です。 ITセキュリティ監査を実施することで、組織はITネットワーク、接続されたデバイス、およびアプリケーション内に存在する脆弱性を見つけ それはあなたのセキュリティの抜け穴を修正し、コンプライアンスを達成する機会を与えてくれます。

これには、ITシステムのセキュリティの抜け穴を見つけるための脆弱性スキャンのようなものが含まれます。 または、システム、アプリケーション、ネットワークへの不正アクセスを得るために侵入テス 最後に、必要なすべての手順を実行した後に生成された侵入テストレポートは、さらなる分析とアクションのために組織に提出されます。

ITセキュリティ監査には、物理的な部分も含まれます。 監査人は、セキュリティおよびその他の管理上の問題のために物理的なハードウェアアクセスを検証します。 ただし、この記事では、ITセキュリティ監査の非物理的な部分のみを対象としています。

専門家があなたのwebアプリケーションのセキュリティギャップを見つけることができます

ITセキュリティ監査の利点

前述のように、ITセキュリティ監査は、組織のIT資産の根本的な脆弱性とセキュリティリスクを明らかにします。 しかし、リスクを特定することは、組織の全体的なセキュリティにプラスの波紋を与えます。 どう? 私たちは、以下の点でそれらを議論します:

- は、現在のセキュリティ構造とプロトコルを重み付けし、監査結果で組織の標準を定義するのに役立ちます。

- は、潜在的なハッカーのエントリポイントとセキュリティ上の欠陥を事前に発見することにより、ハッカーリスクを軽減します。

- は、itインフラストラクチャがトップ規制機関とどのように準拠しているかを検証し、準拠を支援します。

- は、組織のセキュリティトレーニングと意識の遅れを発見し、その改善に向けた情報に基づいた意思決定を行うのに役立ちます。

ITセキュリティ監査の種類

ITセキュリティ監査を分類するには、複数の方法があります。 一般的に、それはアプローチ、方法論などに基づいて分類されています。 一般的な分類のいくつかは次のとおりです。

アプローチベース

- ブラックボックス監査:ここで、監査人は、監査される組織に関して公開されている情報

- ホワイトボックス監査:この種のセキュリティ監査では、監査人に詳細な情報が提供されます。 ソースコード、従業員アクセスなど)監査される組織に関する。

- グレーボックス監査:ここでは、監査人には監査プロセスから始まるいくつかの情報が提供されます。 この情報は、監査人自身が収集することもできますが、時間を節約するために提供されます。

方法論に基づく

- 侵入テスト:監査人は組織のインフラストラクチャに侵入しようとします。

- コンプライアンス監査:特定のパラメータのみがチェックされ、組織がセキュリティ基準に準拠しているかどうかが確認されます。

- リスクアセスメント: セキュリティ侵害の場合に脅威にさらされる可能性のある重要なリソースの分析。

- 脆弱性テスト:可能性のあるセキュリティリスクを見つけるために必要なスキャンが実行されます。 多くの偽陽性が存在する可能性があります。

- デューデリジェンスアンケート:組織内の既存のセキュリティ基準の分析に使用されます。

ITセキュリティ監査の重要性

- は、組織の重要なデータリソースを保護します。

- は、組織がさまざまなセキュリティ認証に準拠していることを維持します。

- はハッカーの前にセキュリティの抜け穴を特定します。

- は、セキュリティ対策で組織を更新し続けます。

- は物理的なセキュリティの脆弱性を識別します。

- は、組織の新しいセキュリティポリシーの策定に役立ちます。

- は、サイバーセキュリティ違反が発生した場合の緊急対応のために組織を準備します。

詳細で特別にキュレーションされたネットワークセキュリティチェックリストを使用して、ネットワークをインターネット上で最も安全な場所にします

あなたのビジネスのためのITセキュリティ監査を実施するには?

セキュリティ監査のプロセスを開始する前に、適切なツールセットを使用することが重要です。 Kali Linuxは、カスタマイズされ、セキュリティ監査を実施するためのツールのバンドルが含まれているようなOSです。 このOSは、別のマシンにインストールするか、現在のマシンをデュアルブートまたは仮想マシンにすることで使用できます。 仮想マシンにインストールするには、この記事に従ってください。

すべてが設定されたら、始めましょう!

Recon Dog

ブラックボックスITセキュリティ監査を行っている間、使用されているCMSなどのターゲットに関する情報を収集する必要があります。 これは、正確なセキュリティの弱点を絞り込み、ターゲットにするのに役立ちます。 偵察犬は、この目的のためのちょうど右のツールです。 このツールはインストールを必要としないので、ここからダウンロードして、通常のスクリプトとして使用を開始します。

:

git clone https://github.com/s0md3v/ReconDogこれにより、ReconDogというディレクトリに保存されます。 次に、ディレクトリに移動し、次のコマンドを使用して実行します:

cd ReconDogpython dogその後、インターフェイスが開き、実行したい偵察の種類を尋ねます。 あなたが偵察オプションを入力すると、それはターゲットURLを要求します。 それを入力した後、enterキーを押すと、スキャンが開始されます。

NMAP

ITセキュリティ監査を実施するためのもう1つの優れたツールはNmapです。 これは、開いているポートの脆弱性を発見し、内部的にだけでなく、インターネット上でネットワークを指紋するために使用することができます。 このツールを使用するには、ターミナルをKaliで開き、次のように入力します:

nmap -v -sS -A -T4 targettargetをスキャンするIPアドレスに置き換えます。 このコマンドは、ターゲットに対してステルススキャンを実行し、オペレーティングシステムとそのバージョンを検出しようとします。 より多くの助けのタイプのため:

nmap -h

Nikto

Niktoは、サーバーの脆弱性を見つけるためのもう一つの素晴らしいツールです。 これを使用して、あらゆる種類の潜在的なサーバー設定の誤りを発見します。 しかし、それはまた、偽陽性の多くを生成するので、彼らは悪用することによって検証する必要があります。 Niktoを使用してサイトをスキャンするには、Kaliでターミナルを開き、次のように入力します:

nikto -h www.your-site.comより多くの助けのタイプのため:

nikto -H

Metasploit Framework

Metasploitは、おそらくITセキュリティ監査を実施するために使用される最も強力な搾取フレームワークの一つです。 Niktoを使用して発見されたすべての潜在的な脆弱性は、多数の悪用が含まれているため、Metasploitを使用して確認することができます。 それらを使用するには、Kaliで端末を開き、次のように入力します:

msfconsoleこれにより、Metasploitフレームワークがロードされます。 Metasploitをさらに使用するには、この記事を読んでください。

あなたのウェブサイトは頻繁にハッキングされていますか? 今私のウェブサイトを確保!

Xsser

ITセキュリティ監査を実施する際には、SQLインジェクションやクロスサイトスクリプティングなどの一般的なwebインジェクションの脆弱性を あなたのウェブサイトのXSS脆弱性をチェックするために使用されるツールはXsserです。 それを使用するには、Kaliで端末を開き、次のように入力します:

xsser --gtkこれにより、以下の画像のようなグラフィカルインターフェイスが開きます。 ただ、必要なオプションを設定し、XSSのバグのために狩りを開始!

sqlmap

サイトのSQLiバグをチェックするには、Sqlmapよりも優れたツールはありません。 まず、テストするパラメータを選択します。 その後、あなたのカーリとタイプで端末を開きます:

sqlmap -u "www.your-site.com/page?param=1" --dbs --random-agent --batchURL部分をサイトのURLに置き換え、ページをSQLiをテストするページの名前に置き換え、paramをチェックするパラメータに置き換えます。 その後、このコマンドは自動的にSQLiバグを悪用し、データベース名を列挙しようとします。 より多くの情報のタイプのため:

sqlmap -h

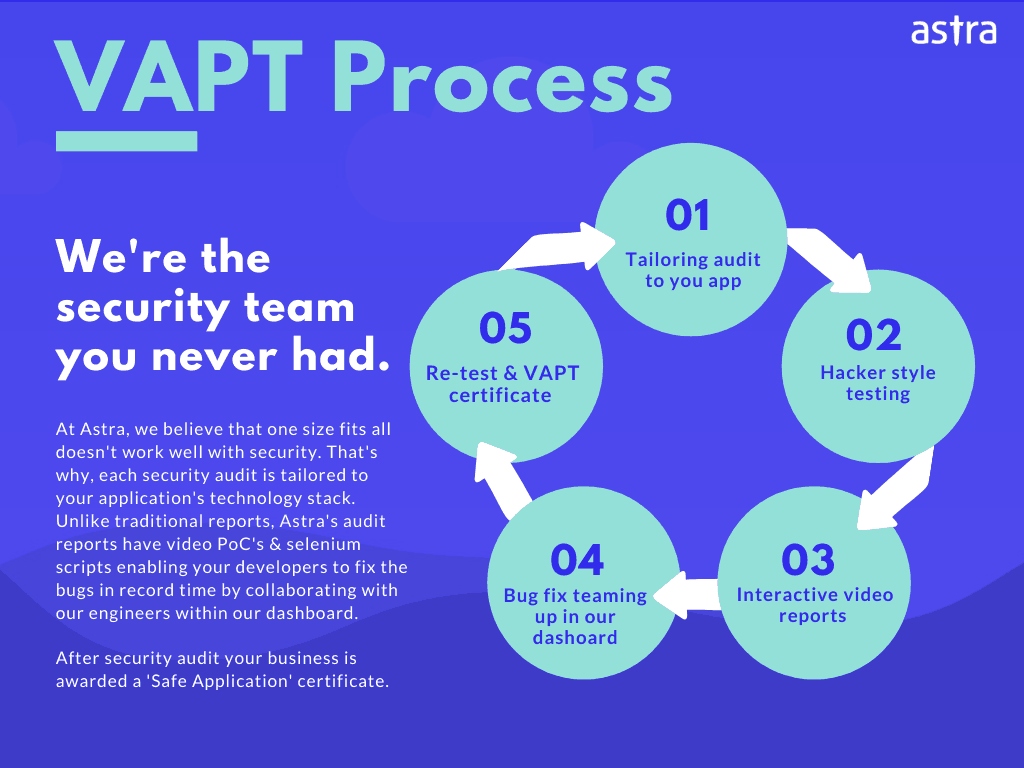

AstraによるITセキュリティ監査サービス

この記事では多くのツールをカバーしていますが、本質的には入門的なものです。 ハッカーは、これらの日賢いです。 したがって、より良いセキュリティと手動のセキュリティ監査の面倒なプロセスを回避するために、ファイアウォール、ルーターなど、統合されたクラウドサービス、カメラやプリンタなどのデバイスなどの組織の物理ネットワーク資産の脆弱性評価と侵入テストをカバーすることができる専門的なセキュリティ監査に行くことをお勧めします。、そして最終的にはwebアプリケーション。

Astra Securityでは、アプリケーションやネットワーク上で1250以上のアクティブなセキュリティテストを非常に効率的で柔軟な価格プランで実施し、堅牢なITセキ これに加えて、Astraのサポートチームは、セキュリティ監査に関するすべての疑問があなたに明確であることを保証します。 Astraによって行われたITセキュリティ監査は、次のことを発見するのに役立ちます:

- アプリケーションとネットワークのゼロデイ脆弱性

- OWASPトップ10脆弱性

- SANSトップ25脆弱性

- IoTとブロックチェーンのセキュリティ制御のセキュリテ.

ITセキュリティ監査に関するご質問がある場合は、お気軽にお問い合わせください!

専門家がクラウドインフラストラクチャのセキュリティギャップを見つけることができます

よくある質問

ITセキュリティ監査のタイムラインとは何ですか?

A:ITセキュリティテストには4-5日かかります。 再スキャンには、脆弱性を修正してからさらに2-3日かかります。

ITセキュリティテストの費用はいくらですか?

A:ITセキュリティテストは、スキャンの数と現在のプランに応じて、スキャンあたり490ドルから999ドルの費用がかかります。

なぜAstraの保証テストを選びますか。

A:1250以上のテスト、グローバルなセキュリティ基準への準拠、脆弱性とその深刻度の動的な可視化を備えた直感的なダッシュボード、同時修復支援を備えたセキ

脆弱性が修正された後にも再スキャンが発生しますか?

A:はい、あなたはPentestingのタイプとあなたが選ぶ計画に基づいて1-3の再スキャンを取得します。 これらの再スキャンは、脆弱性が修正された後であっても、最初のスキャン完了から30日以内に利用できます。