az évek során az online üzleti környezet fejlődött a technológia gyors fejlődése és az eszközök elfogadása miatt, amelyek megvalósítható informatikai környezetet kínáltak a szervezeteknek, amelyek biztonságosabbá és hatékonyabbá tették működésük online futtatását. Az online terjeszkedés mellett azonban a kiberkockázatok is növekedtek a kisebb és nagyobb szervezetek elleni célzottabb támadásokkal, hogy megzavarják üzleti tevékenységüket és bevételeiket. Az elmúlt évtized óta folyamatosan növekszik a kiberbűnözés és az újonnan bevezetett hackelési technikák.

ma több ezer vállalkozást látunk, amelyek rosszindulatú programokkal, DDoS támadásokkal és mi nem. Az FBI nemrégiben készült jelentése szerint a COVID-19 járvány idején az üzleti kibertámadások 300% – kal növekedtek. Az IBM egy másik jelentése szerint az adatok megsértésének átlagos költsége elérte a 3 dollárt.86 millió 2020-tól

az informatikai biztonsági audit elvégzése segíthet a szervezeteknek azáltal, hogy információkat szolgáltat az informatikai hálózatukkal kapcsolatos kockázatokról. Segíthet abban is, hogy megtalálják a biztonsági réseket és a potenciális sebezhetőségeket a rendszerükben. Így folt őket időben, és tartja a hackerek sakkban.

hangsúlyozva a biztonság fontosságát, Bill Gates egyszer megjegyezte,

azt mondanám, hogy a biztonság a legfontosabb prioritásunk, mert minden izgalmas dolog, amit a számítógépekkel meg lehet csinálni – az élet megszervezése, az emberekkel való kapcsolattartás, a kreativitás–, ha nem oldjuk meg ezeket a biztonsági problémákat, akkor az emberek visszatartják magukat.

tehát ássunk mélyre, és derítsük ki, mi az informatikai biztonsági ellenőrzés, hogyan kell csinálni és annak előnyei az online vállalkozások számára:

- mi az informatikai biztonsági ellenőrzés?

- hagyja, hogy a szakértők megtalálják a biztonsági hiányosságokat a webes alkalmazásban

- az IT biztonsági Audit előnyei

- az informatikai biztonsági ellenőrzés típusai

- megközelítésen alapuló

- módszertan alapú

- az informatikai biztonsági ellenőrzés fontossága

- tegye hálózatát az Internet legbiztonságosabb helyévé

- hogyan végezzen informatikai biztonsági ellenőrzést vállalkozása számára?

- Recon Dog

- Nmap

- Nikto

- Metasploit Framework

- Xsser

- Sqlmap

- az Astra IT biztonsági audit szolgáltatása

- hagyja, hogy a szakértők megtalálják a biztonsági hiányosságokat a felhőinfrastruktúrájában

- GYIK

- mi az informatikai biztonsági ellenőrzés ütemterve?

- mennyibe kerül az informatikai biztonsági tesztelés?

- Miért válassza az Astra biztonsági tesztelését?

- a biztonsági rés kijavítása után is kapok rescans-t?

mi az informatikai biztonsági ellenőrzés?

az informatikai biztonsági audit egy szervezet biztonsági helyzetének és informatikai infrastruktúrájának átfogó értékelése. Az informatikai biztonsági audit elvégzése segít a szervezeteknek megtalálni és felmérni az informatikai hálózataikban, csatlakoztatott eszközeikben és alkalmazásaikban meglévő sebezhetőségeket. Ez lehetőséget ad a biztonsági hiányosságok kijavítására és a megfelelés elérésére.

ide tartoznak például a biztonsági rések vizsgálata az informatikai rendszerek biztonsági réseinek feltárására. Vagy behatolási tesztek elvégzése a rendszerekhez, alkalmazásokhoz és hálózatokhoz való jogosulatlan hozzáférés érdekében. Végül az összes szükséges eljárás elvégzése után létrehozott penetrációs tesztelési jelentéseket további elemzés és cselekvés céljából benyújtják a szervezetnek.

az informatikai biztonsági ellenőrzés a fizikai részt is magában foglalja. Ebben az esetben a könyvvizsgáló ellenőrzi a fizikai hardveres hozzáférést biztonsági és egyéb adminisztratív problémák miatt. Ez a cikk azonban csak az informatikai biztonsági ellenőrzés nem fizikai részét tárgyalja.

hagyja, hogy a szakértők megtalálják a biztonsági hiányosságokat a webes alkalmazásban

az IT biztonsági Audit előnyei

mint már említettük, az IT biztonsági audit feltárja a szervezet informatikai eszközeiben rejlő biztonsági réseket és biztonsági kockázatokat. A kockázatok azonosítása azonban pozitív hullámzó hatással van a szervezet általános biztonságára. Hogyan? Az alábbiakban pontról pontra tárgyaljuk őket:

- mérlegeli az aktuális biztonsági struktúrát és protokollokat, és segít meghatározni a szabványt a szervezet számára az ellenőrzési eredményekkel.

- csökkenti a hackerek kockázatát azáltal, hogy jó előre felfedezi a potenciális hackerek belépési pontjait és biztonsági hibáit.

- ellenőrzi, hogy informatikai infrastruktúrája mennyire megfelelő a vezető szabályozó szerveknél, és segít önnek a megfelelőség elérésében.

- lag-ot talál a szervezet biztonsági képzésében és tudatosságában, és segít megalapozott döntéseket hozni a javítása érdekében.

az informatikai biztonsági ellenőrzés típusai

az informatikai biztonsági ellenőrzés kategorizálásának több módja is van. Általában a megközelítés, a módszertan stb. Néhány általános kategorizálás a következő:

megközelítésen alapuló

- fekete doboz Audit: itt a könyvvizsgáló csak az auditálandó szervezet nyilvánosan elérhető információiról tud.

- White Box Audit: az ilyen típusú biztonsági audit során a könyvvizsgáló részletes információkat kap (pl. forráskód, munkavállalói hozzáférés stb.) Az auditálandó szervezetre vonatkozóan.

- szürke doboz Audit: itt az auditor némi információval rendelkezik, először is, az auditálási folyamatról. Ezt az információt maguk az auditorok is összegyűjthetik, de időt takarítanak meg.

módszertan alapú

- behatolási tesztek: az auditor megpróbál betörni a szervezet infrastruktúrájába.

- megfelelőségi ellenőrzések: csak bizonyos paramétereket ellenőriznek, hogy a szervezet megfelel-e a biztonsági előírásoknak.

- Kockázatértékelés: A kritikus erőforrások elemzése, amelyek biztonsági megsértés esetén fenyegethetnek.

- sebezhetőségi tesztek: a lehetséges biztonsági kockázatok felderítéséhez szükséges vizsgálatokat végzik. Sok hamis pozitív lehet jelen.

- átvilágítási kérdőívek: a szervezet meglévő biztonsági szabványainak elemzésére szolgál.

az informatikai biztonsági ellenőrzés fontossága

- védi a szervezet kritikus adatforrásait.

- tartja a szervezet megfelel a különböző biztonsági tanúsítványok.

- azonosítja a biztonsági kiskapukat a hackerek előtt.

- biztonsági intézkedésekkel frissíti a szervezetet.

- azonosítja a fizikai biztonsági réseket.

- segít a szervezet új biztonsági irányelveinek kialakításában.

- felkészíti a szervezetet a vészhelyzeti reagálásra kiberbiztonsági megsértés esetén.

tegye hálózatát az Internet legbiztonságosabb helyévé

hogyan végezzen informatikai biztonsági ellenőrzést vállalkozása számára?

a biztonsági ellenőrzések folyamatának megkezdése előtt fontos a megfelelő eszközkészlet használata. A Kali Linux egy ilyen testreszabott operációs rendszer, amely egy csomag eszközt tartalmaz a biztonsági ellenőrzés elvégzéséhez. Ez az operációs rendszer használható külön gépre történő telepítéssel, vagy a jelenlegi gép kettős indításával vagy virtuális géppel. A virtuális gépre történő telepítéshez kövesse ezt a cikket.

ha minden be van állítva, kezdjük!

Recon Dog

a fekete dobozos informatikai biztonsági ellenőrzés elvégzése közben információkat kell gyűjteni a célról, például a használt CMS-ről stb. Ez segítene a pontos biztonsági gyenge pontok szűkítésében és megcélzásában. A Recon dog csak a megfelelő eszköz erre a célra. Ez az eszköz nem igényel telepítést, ezért töltse le innen, és kezdje el használni normál szkriptként.

Alternatív megoldásként megnyithatja a terminált a Kali-ban, és beírhatja:

git clone https://github.com/s0md3v/ReconDogez elmenti a ReconDog nevű könyvtárba. Most keresse meg a könyvtárat, és futtassa a következő parancsokkal:

cd ReconDogpython dogezt követően megnyílik egy felület, amely megkérdezi, hogy milyen típusú felderítést szeretne végrehajtani. Miután megadta a recon opciót, meg fogja kérni a cél URL-t. A gépelés után nyomja meg az enter billentyűt, és a vizsgálat elindul.

Nmap

egy másik nagyszerű eszköz az informatikai biztonsági audit elvégzéséhez az Nmap. Ezt fel lehet használni, hogy felfedezzék a nyitott port sebezhetőség és ujjlenyomat a hálózat belső, valamint az Interneten keresztül. Az eszköz használatához nyissa meg a terminált a Kali-ban, majd írja be:

nmap -v -sS -A -T4 targetcserélje ki a célt a beolvasni kívánt IP-címre. Ez a parancs egy lopakodó vizsgálatot futtat a cél ellen, és megpróbálja felismerni az operációs rendszert és annak verzióját. További segítség típus:

nmap -h

Nikto

a nikto egy másik nagyszerű eszköz a szerver biztonsági réseinek megtalálásához. Használd, hogy felfedezzék mindenféle potenciális szerver téves konfigurációk. Ugyanakkor sok hamis pozitív eredményt is generál, ezért kihasználással ellenőrizni kell őket. A webhely nikto használatával történő beolvasásához nyissa meg a terminált a Kali-ban, majd írja be:

nikto -h www.your-site.comtovábbi segítség típus:

nikto -H

Metasploit Framework

a Metasploit talán az egyik legerősebb kihasználási keretrendszer, amelyet informatikai biztonsági auditok elvégzésére használnak. A Nikto segítségével felfedezett összes lehetséges sebezhetőség a Metasploit segítségével ellenőrizhető, mivel számos kihasználást tartalmaz. Ezek használatához nyissa meg a terminált a Kali-ban, majd írja be:

msfconsoleez betölti a Metasploit keretrendszert. A Metasploit további használatához olvassa el ezt a cikket.

gyakran feltörik a webhelyét? Biztonságos honlapom most!

Xsser

az informatikai biztonsági audit során fontos ellenőrizni az olyan gyakori webinjekciós sebezhetőségeket, mint az SQL injection és a cross-site scripting. A használt eszköz, hogy ellenőrizze az XSS sebezhetőség a honlapon Xsser. Használatához nyissa meg a terminált a Kali-ban, majd írja be:

xsser --gtkez megnyit egy grafikus felületet, mint az alábbi képen látható. Csak állítsa be a szükséges lehetőségeket, és kezdje el vadászni az XSS hibákat!

Sqlmap

az SQLi hibák ellenőrzéséhez a webhelyén nincs jobb eszköz, mint az Sqlmap. Először válassza ki a tesztelni kívánt paramétert. Ezután nyissa meg a terminált a Kali-ban, majd írja be:

sqlmap -u "www.your-site.com/page?param=1" --dbs --random-agent --batchcserélje le az URL részt a webhely URL-jére, az oldalt pedig annak az oldalnak a nevére, amelyet tesztelni szeretne az sqli és a param számára az ellenőrizni kívánt paraméterrel. Ezután Ez a parancs automatikusan megpróbálja kihasználni az SQLi hibákat,és felsorolja az adatbázis nevét. További információ Típus:

sqlmap -h

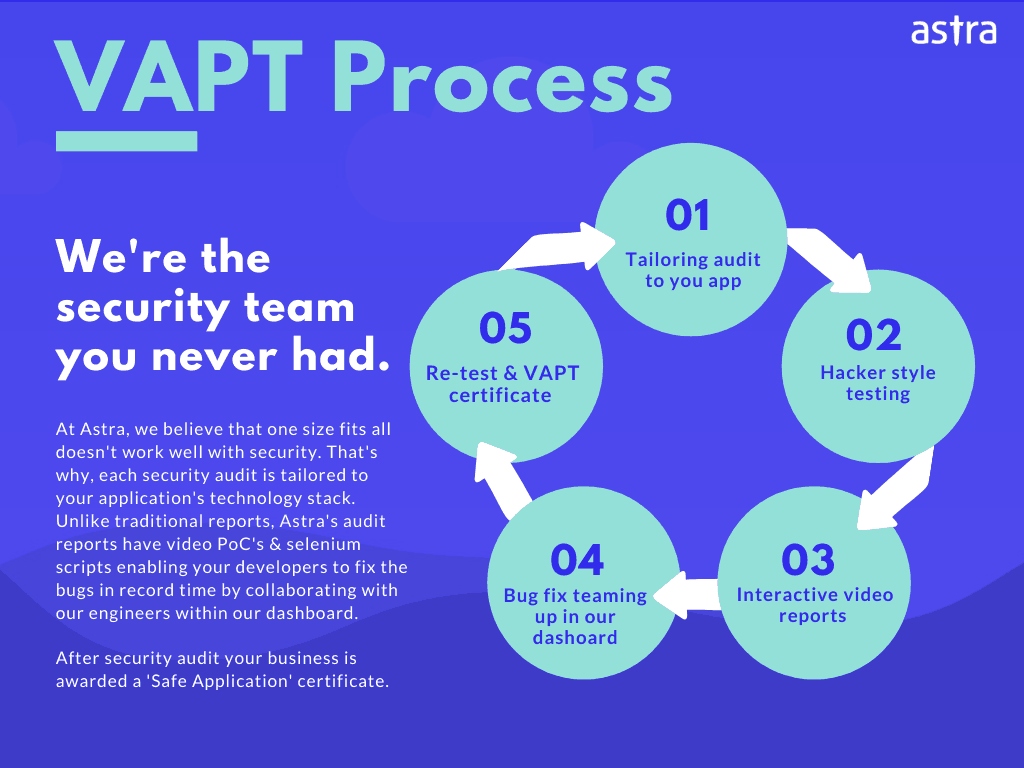

az Astra IT biztonsági audit szolgáltatása

bár ez a cikk számos eszközt tartalmaz, csak bevezető jellegű. A hackerek okosabbak manapság. Ezért a jobb biztonság és a kézi biztonsági ellenőrzések nehézkes folyamatának elkerülése érdekében tanácsos professzionális biztonsági ellenőrzést végezni, amely kiterjedhet a szervezet fizikai hálózati eszközeinek, például tűzfalaknak, útválasztóknak stb., integrált felhőszolgáltatásoknak, eszközöknek, például kameráknak és nyomtatóknak stb. és végül a webes alkalmazások.

mi az Astra Security-nél robusztus informatikai biztonsági auditot végzünk több mint 1250 aktív biztonsági teszttel alkalmazásokon és hálózatokon, nagyon hatékony és rugalmas árazási tervekkel. Ezen felül az Astra támogató csapata biztosítja, hogy a biztonsági ellenőrzésekkel kapcsolatos minden kétség egyértelmű legyen. Az Astra által végzett informatikai biztonsági ellenőrzés segíthet felfedezni:

- nulladik napi biztonsági rések az alkalmazásokban és a hálózatokban

- OWASP Top 10 biztonsági rések

- SANS Top 25 biztonsági rések

- biztonsági hiányosságok az IoT-ben és a blokklánc biztonsági ellenőrzéseiben

- technikai &üzleti logikai hibák

és még sok más..

ha bármilyen kérdése van az informatikai biztonsági auditokkal kapcsolatban, forduljon hozzánk bizalommal!

hagyja, hogy a szakértők megtalálják a biztonsági hiányosságokat a felhőinfrastruktúrájában

GYIK

mi az informatikai biztonsági ellenőrzés ütemterve?

V: az informatikai biztonsági tesztelés 4-5 napot vesz igénybe. Az Újrakeresés további 2-3 napot vesz igénybe a biztonsági rések kijavítása után.

mennyibe kerül az informatikai biztonsági tesztelés?

V: az informatikai biztonsági tesztelés szkennelésenként 490-999 dollárba kerül, a beolvasások számától és a tervtől függően.

Miért válassza az Astra biztonsági tesztelését?

A: 1250+ teszt, a globális biztonsági szabványok betartása, intuitív Irányítópult a sérülékenységek és azok súlyosságának dinamikus megjelenítésével, biztonsági ellenőrzés egyidejű kármentesítési Támogatással, többszörös Újrakeresés-ezek azok a funkciók, amelyek az Astra-t előnyhöz juttatják minden versenytárssal szemben.

a biztonsági rés kijavítása után is kapok rescans-t?

V: Igen, 1-3 újrakeresést kap a Pentesting típusa és a választott terv alapján. Ezeket az újrakereséseket a vizsgálat kezdeti befejezésétől számított 30 napon belül igénybe veheti, még a biztonsági rések kijavítása után is.