- Qu’est-ce qu’un virus de messagerie?

- Comment reconnaître un virus de messagerie

- Que peut faire un virus de messagerie?

- Virus du courrier électronique et hameçonnage

- Types de virus de messagerie

- Exemples de virus de messagerie bien connus

- Comment détecter les infections par les virus e-mail

- Comment prévenir les infections par le virus de l’e-mail

Qu’est-ce qu’un virus de messagerie?

Un virus de messagerie se compose d’un code malveillant distribué dans des messages électroniques pour infecter un ou plusieurs appareils. Ce code malveillant peut être activé de nombreuses manières: lorsque le destinataire de l’e-mail clique sur un lien infecté dans le message, ouvre une pièce jointe infectée ou interagit avec le message d’une autre manière.

Les virus de courrier électronique se propagent souvent en envoyant le message malveillant à tous ceux qui se trouvent dans le carnet d’adresses de la victime d’origine.

En termes simples, un virus de messagerie est un code malveillant ou un lien vers un code malveillant envoyé par courrier électronique. Le virus a la capacité de se répliquer pour pouvoir se propager rapidement d’un appareil à un autre. Ainsi, un virus de messagerie peut non seulement infecter l’ordinateur de la victime, mais il peut également infecter les ordinateurs de tous ceux qui se trouvent dans le carnet d’adresses de la victime ou de ceux qui partagent le même réseau.

Il existe trois principales façons dont un virus de messagerie peut infecter le courrier électronique et l’ordinateur d’une victime:

- via un e-mail d’hameçonnage

- inclus dans une pièce jointe

- intégré dans le corps de l’e-mail

Les virus d’e-mail ressemblent souvent à des fichiers exécutables avec des extensions telles que les suivantes:

- .exe

- .dll

- . com

- .mtd

- .cmd

- .pif

- .rcs

- .point

- .xls

- .xlt

- .docm

Comment reconnaître un virus de messagerie

Les différents types de virus de messagerie se présentent différemment, il n’est donc pas toujours possible de reconnaître lorsqu’un message électronique contient un virus.

Certains e-mails infectés ont des lignes d’objet qui n’ont pas de sens – par exemple, ils contiennent du texte charabia ou des caractères spéciaux étranges – ce qui les rend faciles à repérer. Les autres champs d’en-tête et le contenu du corps de l’e-mail peuvent également sembler particuliers d’une manière ou d’une autre. Dans d’autres cas, l’expéditeur peut être inconnu de l’utilisateur, ce qui peut susciter la suspicion de l’utilisateur.

Mais d’autres messages électroniques contenant des virus peuvent être plus difficiles à identifier pour les destinataires. Dans de tels cas, l’acteur malveillant peut déguiser le message de sorte qu’il semble provenir d’un expéditeur de confiance et / ou connu. Cela est particulièrement vrai des campagnes de phishing par e-mail menées pour poursuivre les attaques de compromission des e-mails professionnels.

Que peut faire un virus de messagerie?

Un virus de messagerie peut faire toutes sortes de ravages:

- distribuer et exécuter des attaques de ransomware;

- enrôler le système de la victime dans un botnet;

- planter le système de la victime;

- fournir à un acteur de la menace un accès à distance à l’appareil de la victime;

- voler les données personnelles de la victime ou détruire ses fichiers;

- créer des fenêtres contextuelles indésirables; ou

- ajouter le système de la victime à une publicité malveillante.

Les virus de messagerie électronique sont particulièrement dangereux car ils peuvent collecter des informations sur la victime — et ses contacts without à leur insu. En utilisant un tel moyen d’attaque secret, un virus de messagerie peut finir par causer des dommages massifs en peu de temps. Au moment où les victimes se rendent compte qu’il y a un problème, il est souvent trop tard pour contenir les dommages.

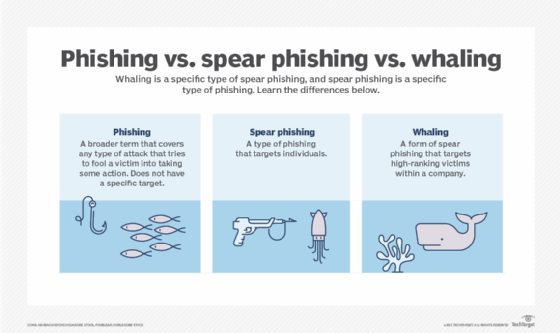

Virus du courrier électronique et hameçonnage

Les virus du courrier électronique sont souvent liés à des attaques de phishing, dans lesquelles les pirates envoient des messages malveillants qui semblent provenir de sources légitimes, connues ou de confiance, telles que les suivantes:

- la banque de la victime;

- médias sociaux;

- sites de recherche sur Internet;

- amis, parents ou collègues; ou

- quelqu’un de haut niveau dans leur entreprise, p. ex., directeur général.

Le but de l’attaquant est de tromper la victime en lui révélant des informations personnelles et potentiellement précieuses, telles que son adresse, ses mots de passe, son numéro de carte de crédit, son numéro de sécurité sociale, etc.

Les méthodes d’ingénierie sociale, telles que les messages électroniques remplis de spam et de logiciels malveillants, sont couramment utilisées par les acteurs de la menace pour infecter les appareils des utilisateurs avec des virus de messagerie et pour attaquer le réseau de leur organisation.

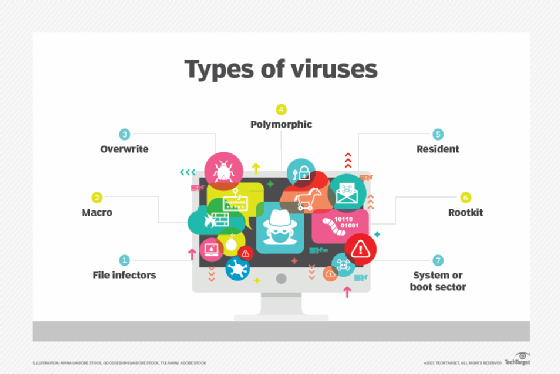

Types de virus de messagerie

Les virus de messagerie peuvent prendre de nombreuses formes différentes:

- Spam par e-mail. Le spam par e-mail, également appelé e-mail indésirable ou non sollicité, diffuse généralement des logiciels malveillants via des liens dans le message. Ces liens, lorsqu’ils sont cliqués, conduisent souvent la victime à un site Web de phishing qui vole ses données ou à d’autres sites hébergeant des logiciels malveillants qui infectent davantage son appareil.

- Virus du secteur de démarrage. Ce virus cible l’enregistrement de démarrage principal de l’appareil. Il peut être difficile à supprimer et nécessite souvent un format système complet, ce qui en fait l’un des types de virus de messagerie les plus dangereux et les plus persistants.

- Virus multipartite. Ce virus peut attaquer simultanément les fichiers exécutables et le secteur de démarrage de l’ordinateur victime. Il peut également effacer le disque dur ou le périphérique de stockage à semi-conducteurs. Au fur et à mesure que le virus se propage, il prend de la mémoire et l’utilisateur reçoit plusieurs messages contextuels indiquant une mémoire virtuelle faible. C’est un signe que l’ordinateur est infecté par un virus multipartite.

- Virus résident. Un virus résident s’installe immédiatement sur l’ordinateur de la victime dès qu’elle clique sur un e-mail infecté. Même si la source principale du virus est supprimée, le virus persiste dans le système et est donc difficile à résoudre.

- Canular viral. Les messages de canular viral contiennent un faux avertissement concernant une menace inexistante et demandent souvent au destinataire de prendre des mesures, telles que le transfert de l’avertissement à tous ses contacts. Ces messages sont un type de virus de messagerie socialement conçu. Une variante s’appuie sur l’arnaque téléphonique du support technique, dans laquelle un acteur malveillant appelle une victime et lui propose de « l’aider » avec un problème qu’il aurait découvert sur l’ordinateur de la victime.

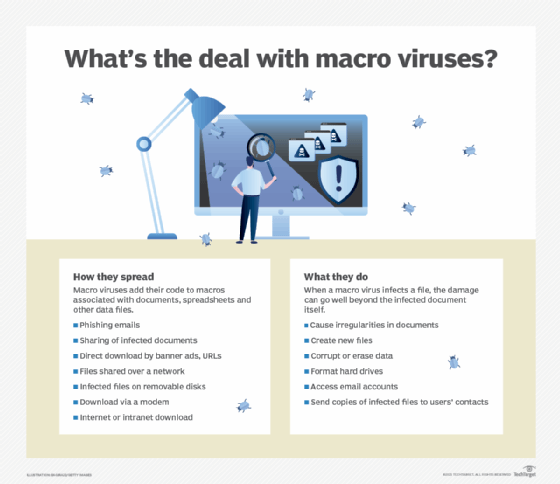

- Macro virus. Un virus de macro est écrit dans un langage de macro utilisé par d’autres logiciels, en particulier Microsoft Excel et Microsoft Word. Il est transmis via un e-mail d’hameçonnage contenant une pièce jointe malveillante. Lorsque les utilisateurs partagent les documents infectés avec d’autres, souvent en transmettant l’e-mail, le virus se propage et infecte des appareils supplémentaires.

- Spambot. Les programmes Spambot collectent les adresses e-mail pour créer des listes de diffusion pour l’envoi de spam. Bien qu’ils ne soient généralement pas distribués par e-mail, ils jouent un rôle essentiel dans la collecte d’adresses e-mail valides qui sont ensuite utilisées pour distribuer des virus de messagerie.

Exemples de virus de messagerie bien connus

Cette galerie de virus de messagerie de voleurs était particulièrement destructrice:

- Melissa. Sorti en 1999, Melissa est l’un des virus de messagerie les plus anciens. Ce virus de macro à propagation rapide a été distribué sous forme de pièce jointe à un e-mail qui, une fois ouverte, a désactivé de nombreuses garanties dans Word 97 et Word 2000. Melissa a également renvoyé le virus aux 50 premières personnes dans le carnet d’adresses de chacune de ses victimes.

- ILOVEYOU. En mai 2000, le virus ILOVEYOU à propagation rapide a fermé les services de messagerie dans plusieurs grandes entreprises, dont Microsoft et Ford Motor Company. En environ 10 jours, ILOVEYOU a affecté environ 45 millions d’utilisateurs et causé environ 10 milliards de dollars de dommages.

- Mydoom. Au début de 2004, MyDoom a envoyé du courrier indésirable par le biais d’ordinateurs infectés et a frappé plusieurs entreprises technologiques, dont Microsoft et Google, avec une attaque par déni de service distribué. Il a infecté 16% à 25% des messages électroniques en 2004.

- Cheval de Troie du ver de tempête. Ce malware cheval de Troie s’est propagé via des pièces jointes infectées dans des messages électroniques qui exploitaient les préoccupations des utilisateurs concernant les tempêtes européennes.

- ransomware CryptoLocker. CryptoLocker, qui se propage via des e-mails de phishing et des pièces jointes malveillantes, crypte les fichiers des victimes. Les pirates ont ensuite demandé une rançon aux victimes pour déverrouiller les fichiers.

Comment détecter les infections par les virus e-mail

Les virus e-mail ont évolué et sont devenus plus dangereux au fil du temps. Pour les combattre, les méthodes de détection ont également évolué:

- Détection basée sur la signature. Lorsqu’une nouvelle variante de virus est découverte, sa signature est ajoutée à la base de données de signatures du logiciel antivirus. Cette approche est toujours utilisée aujourd’hui. Cependant, il présente certaines limites qui permettent aux acteurs de la menace de créer des virus avancés qui peuvent éviter de correspondre aux signatures existantes.

- Heuristiques. L’analyse heuristique consiste à examiner le code à la recherche de propriétés suspectes afin de détecter des virus auparavant inconnus et de nouvelles variantes de virus existants.

- Protection en temps réel. Les programmes antivirus et antimalware surveillent en permanence les systèmes pour détecter toute activité suspecte afin de les protéger en temps réel.

- Détection de bac à sable. Cette technique de détection basée sur le comportement exécute des programmes dans un environnement virtuel et enregistre leurs actions pour déterminer si un programme est malveillant.

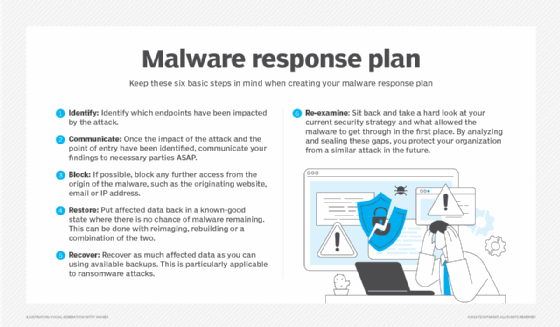

Comment prévenir les infections par le virus de l’e-mail

L’e-mail est un élément indispensable de la vie du travailleur moderne. Bien qu’il ne soit pas possible d’arrêter d’utiliser le courrier électronique pour éviter les virus, il est possible de prendre des mesures pour éviter d’être victime de telles attaques.

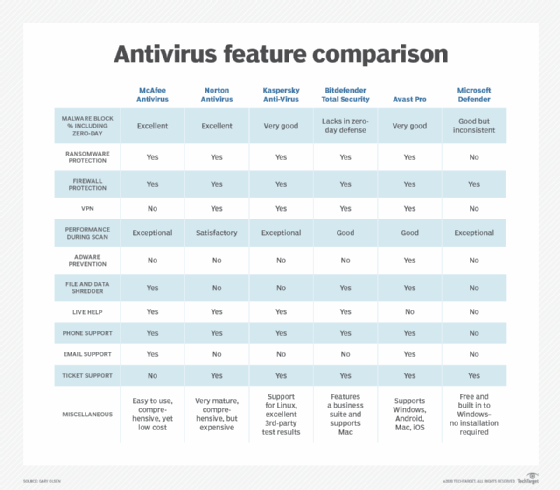

L’outil de prévention le plus important est le logiciel antivirus. Une application antivirus de confiance qui est mise à jour avec les dernières définitions de virus peut grandement aider à contrecarrer les virus des e-mails.

D’autres moyens d’empêcher un virus de messagerie d’infecter un périphérique ou un réseau sont les suivants:

- Analysez toutes les pièces jointes à la recherche de logiciels malveillants.

- Veillez à ouvrir des pièces jointes provenant de sources inconnues.

- Évitez d’ouvrir les fichiers exécutables inclus en pièces jointes.

- Mettez régulièrement à jour et corrigez les clients de messagerie, les navigateurs Web et les systèmes d’exploitation.

- Ne cliquez jamais sur les liens dans le corps des messages électroniques.

- Vérifiez le nom de l’expéditeur pour confirmer qu’un e-mail provient d’une source légitime.

- Surveillez les autres signes pouvant indiquer des courriels d’hameçonnage, tels que des erreurs grammaticales évidentes, des pièces jointes suspectes, des noms de domaine étranges, etc.