co to jest wirus e-mail?

wirus poczty e-mail składa się ze złośliwego kodu rozpowszechnianego w wiadomościach e-mail w celu zainfekowania jednego lub więcej urządzeń. Ten złośliwy kod można aktywować na wiele sposobów: gdy odbiorca wiadomości e-mail kliknie zainfekowany link w wiadomości, otworzy zainfekowany załącznik lub wejdzie w interakcję z wiadomością w inny sposób.

wirusy E-Mail często rozprzestrzeniają się, powodując, że złośliwa wiadomość jest wysyłana do wszystkich w oryginalnej książce adresowej ofiary.

Mówiąc najprościej, wirus poczty e-mail to złośliwy kod lub link do złośliwego kodu wysyłany pocztą e-mail. Wirus ma zdolność do replikacji się, dzięki czemu może szybko rozprzestrzeniać się z jednego urządzenia do drugiego. Tak więc wirus poczty e-mail może nie tylko zainfekować komputer ofiary, ale może również zainfekować komputery wszystkich osób w książce adresowej ofiary lub tych, które korzystają z tej samej sieci.

istnieją trzy podstawowe sposoby wirus poczty e-mail może zainfekować e-mail ofiary i komputer:

- poprzez wyłudzającą wiadomość e-mail

- dołączoną do załącznika

- osadzoną w treści wiadomości e-mail

wirusy wiadomości e-mail często wyglądają jak pliki wykonywalne z rozszerzeniami takimi jak następujące:

- .exe

- .dll

- . com

- .bat

- .cmd

- .pif

- .scr

- .kropka

- .xls

- .xlt

- .docm

jak rozpoznać wirusa e-mail

różne typy wirusów e-mail prezentują się inaczej, więc nie zawsze jest możliwe rozpoznanie, kiedy wiadomość e-mail zawiera wirusa.

niektóre zainfekowane e-maile mają tematy, które nie mają sensu-np. zawierają bełkot lub dziwne znaki specjalne-co ułatwia ich wykrycie. Inne pola nagłówka i treść wiadomości e-mail mogą również wyglądać osobliwie. W innych przypadkach nadawca może być Nieznany użytkownikowi, co może wzbudzić podejrzenia użytkownika.

ale inne wiadomości e-mail zawierające wirusy mogą być trudniejsze do zidentyfikowania dla odbiorców. W takich przypadkach złośliwy podmiot może zamaskować wiadomość tak, aby wyglądała na pochodzącą od zaufanego i/lub znanego nadawcy. Dotyczy to w szczególności kampanii phishingowych prowadzonych w celu dalszych ataków na biznesową pocztę e-mail.

co może zrobić wirus poczty?

wirus e-mail może siać wszelkiego rodzaju spustoszenie:

- rozpowszechniaj i wykonuj ataki ransomware;

- Włącz system ofiary do botnetu;

- zawieszaj system ofiary;

- zapewnij podmiotowi zagrożeń zdalny dostęp do urządzenia ofiary;

- wykraść dane osobowe ofiary lub zniszcz jej pliki;

- Utwórz niechciane wyskakujące okienka lub

- dodaj system ofiary do naruszenia.

wirusy e-mail są szczególnie niebezpieczne, ponieważ mogą gromadzić informacje o ofierze-i jej kontaktach-bez ich wiedzy. Korzystanie z takich tajnych środków ataku, wirus e-mail może skończyć się powodując ogromne szkody w krótkim czasie. Kiedy ofiary zdają sobie sprawę, że istnieje problem, często jest za późno, aby powstrzymać szkody.

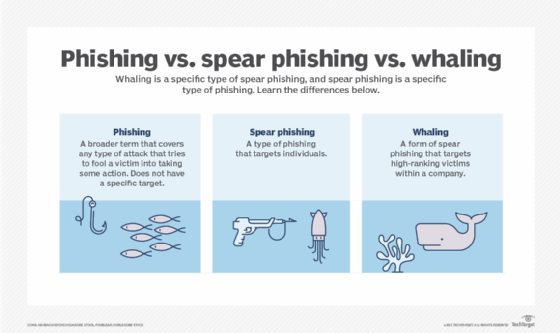

wirus e-mail i phishing

wirusy e-mail są często połączone z atakami phishingowymi, w których hakerzy wysyłają złośliwe wiadomości, które wyglądają tak, jakby pochodziły z legalnych, znanych lub zaufanych źródeł, takich jak następujące:

- bank ofiary;

- serwisy społecznościowe;

- strony w wyszukiwarkach internetowych;

- przyjaciele, krewni lub współpracownicy; lub

- ktoś wysoko w swojej firmie, np. dyrektor generalny.

celem atakującego jest nakłonienie ofiary do ujawnienia osobistych i potencjalnie cennych informacji, takich jak adres, hasła, numer karty kredytowej, numer ubezpieczenia społecznego itp.

metody inżynierii społecznej, takie jak spam i wiadomości e-mail wypełnione złośliwym oprogramowaniem, są powszechnie używane przez podmioty zagrażające, aby zainfekować urządzenia użytkowników wirusami poczty e-mail i zaatakować sieć ich organizacji.

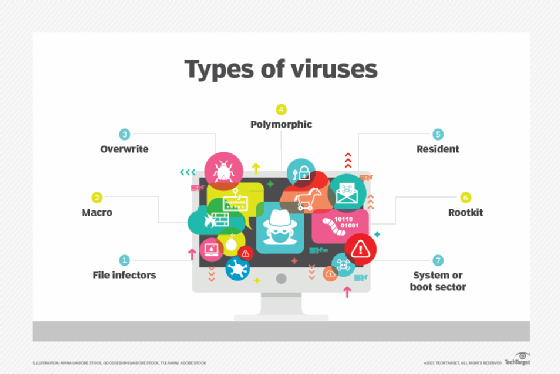

rodzaje wirusów e-mail

wirusy e-mail mogą przybierać różne formy:

- spam e-mail. Spam w wiadomościach e-mail, znany również jako niechciana lub niechciana wiadomość e-mail, zwykle rozprzestrzenia złośliwe oprogramowanie za pośrednictwem linków w wiadomości. Te łącza, po kliknięciu, często prowadzą ofiarę do witryny phishingowej, która kradnie ich dane lub do innych witryn hostujących złośliwe oprogramowanie, które dodatkowo infekuje ich urządzenie.

- wirus sektora rozruchowego. Ten wirus atakuje główny rekord rozruchowy urządzenia. Może być trudne do usunięcia i często wymaga pełnego formatu systemu, co czyni go jednym z najbardziej niebezpiecznych i trwałych typów wirusów e-mail.

- wirus wielopartyjny. Ten wirus może jednocześnie atakować pliki wykonywalne komputera ofiary i sektor rozruchowy. Może również wymazać dysk twardy lub półprzewodnikowe urządzenie pamięci masowej. Gdy wirus się rozprzestrzenia, zajmuje pamięć, a użytkownik otrzymuje wiele wyskakujących komunikatów informujących o niskiej pamięci wirtualnej. Jest to znak, że komputer jest zainfekowany wirusem wielopartyjnym.

- Wirus rezydenta natychmiast instaluje się na komputerze ofiary, gdy tylko kliknie zainfekowaną wiadomość e-mail. Nawet jeśli pierwotne źródło wirusa zostanie usunięte, wirus utrzymuje się w systemie i dlatego jest trudny do rozwiązania.

- oszustwo wirusowe. Wiadomości typu virus hoax zawierają fałszywe ostrzeżenie o nieistniejącym zagrożeniu i często instruują odbiorcę, aby podjął pewne działania, takie jak przekazanie Ostrzeżenia wszystkim swoim kontaktom. Te wiadomości są rodzajem społecznie zmodyfikowanego wirusa e-mail. Jeden z wariantów opiera się na tech support phone scam, w którym złośliwy aktor dzwoni do ofiary i oferuje „pomoc” im z problemem, który rzekomo odkrył na komputerze ofiary.

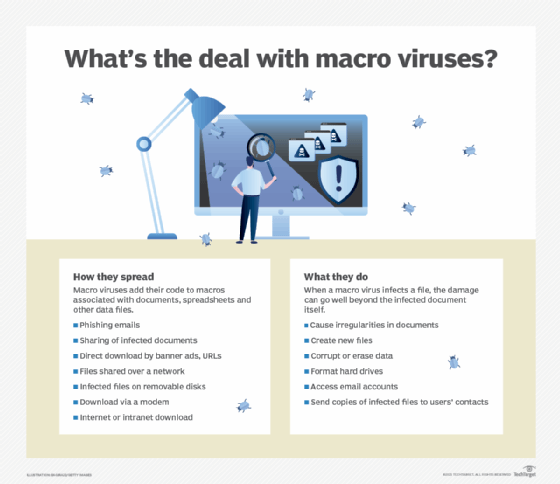

- wirus Makro. Wirus makro jest napisany w języku makr używanym przez inne programy, zwłaszcza Microsoft Excel i Microsoft Word. Jest on przesyłany za pośrednictwem wiadomości e-mail phishingowej zawierającej złośliwy załącznik. Ponieważ użytkownicy udostępniają zainfekowane dokumenty innym osobom, często przesyłając wiadomość e-mail, wirus rozprzestrzenia się i infekuje dodatkowe urządzenia.

- Spambot. Programy Spambot zbierają adresy e-mail, aby budować listy mailingowe do wysyłania spamu. Chociaż zwykle nie są one rozpowszechniane za pośrednictwem poczty e-mail, odgrywają kluczową rolę w gromadzeniu prawidłowych adresów e-mail, które są następnie używane do dystrybucji wirusów e-mail.

przykłady dobrze znanych wirusów e-mail

ta galeria wirusów e-mail była szczególnie destrukcyjna:

- Melissa. Wydany w 1999 roku, Melissa jest jednym z najstarszych wirusów poczty elektronicznej. Ten szybko rozprzestrzeniający się wirus makro został rozpowszechniony jako załącznik do wiadomości e-mail, który po otwarciu wyłączył wiele zabezpieczeń w programach Word 97 i Word 2000. Melissa ma również pretensje do wirusa do pierwszych 50 osób w książkach adresowych każdej z ofiar.

- ILOVEYOU. W maju 2000 r.szybko rozprzestrzeniający się wirus ILOVEYOU zamknął usługi poczty elektronicznej w kilku dużych przedsiębiorstwach, w tym Microsoft i Ford Motor Company. W ciągu około 10 dni ILOVEYOU dotknęło około 45 milionów użytkowników i spowodowało około 10 miliardów dolarów szkód.

- Mydoom. Na początku 2004 roku MyDoom wysyłał spamową pocztę przez zainfekowane komputery i zaatakował kilka firm technologicznych, w tym Microsoft i Google, rozproszonym atakiem typu denial-of-service. W 2004 roku zainfekowało 16-25% wiadomości e-mail.

- Storm Worm koń trojański. Ten koń trojański Malware rozprzestrzenił się przez zainfekowane załączniki w wiadomościach e-mail, które wykorzystywały obawy użytkowników dotyczące europejskich burz.

- CryptoLocker ransomware. CryptoLocker, który rozprzestrzenia się poprzez phishingowe wiadomości e-mail i złośliwe załączniki, zaszyfrowane pliki ofiar. Następnie hakerzy zażądali okupu od ofiar, aby odblokować pliki.

jak wykryć infekcje wirusami e-mail

wirusy e-mail ewoluowały i stają się bardziej niebezpieczne z czasem. Aby je zwalczać, ewoluowały również metody wykrywania:

- wykrywanie oparte na sygnaturze. Po wykryciu nowego wariantu wirusa jego podpis jest dodawany do bazy podpisów oprogramowania antywirusowego. Podejście to jest nadal w użyciu. Ma jednak pewne ograniczenia, które umożliwiają podmiotom zagrożonym tworzenie zaawansowanych wirusów, które mogą uniknąć dopasowania do istniejących podpisów.

- heurystyka. Analiza heurystyczna polega na zbadaniu kodu pod kątem podejrzanych właściwości w celu wykrycia wcześniej nieznanych wirusów i nowych wariantów istniejących wirusów.

- ochrona w czasie rzeczywistym. Programy antywirusowe i antymalware stale monitorują systemy pod kątem podejrzanej aktywności, aby chronić systemy w czasie rzeczywistym.

- wykrywanie piaskownicy. Ta oparta na zachowaniu technika wykrywania uruchamia programy w środowisku wirtualnym i rejestruje ich działania w celu określenia, czy program jest złośliwy.

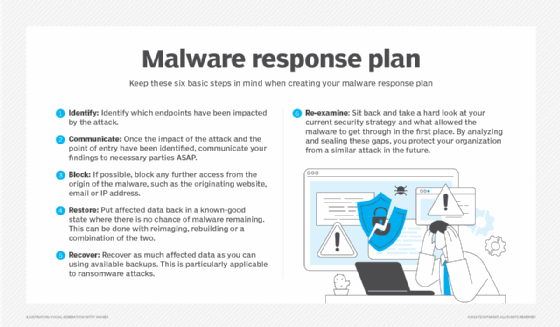

jak zapobiegać infekcjom wirusowym poczty e-mail

e-mail jest nieodzowną częścią współczesnego życia pracownika. Chociaż nie można przestać używać poczty e-mail, aby uniknąć wirusów poczty e-mail, możliwe jest podjęcie kroków, aby uniknąć padnięcia ofiarą takich ataków.

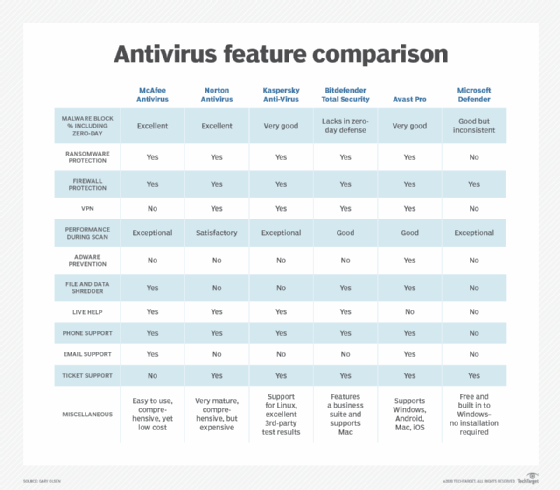

najważniejszym narzędziem zapobiegawczym jest oprogramowanie antywirusowe. Zaufana aplikacja antywirusowa, która jest zaktualizowana o najnowsze definicje wirusów, może znacznie udaremnić wirusy poczty e-mail.

inne sposoby zapobiegania zainfekowaniu urządzenia lub sieci przez wirusa poczty elektronicznej obejmują następujące sposoby:

- Skanuj wszystkie załączniki wiadomości e-mail w poszukiwaniu złośliwego oprogramowania.

- uważaj na otwieranie załączników z nieznanych źródeł.

- unikaj otwierania plików wykonywalnych dołączonych jako załączniki.

- regularnie aktualizuj i łataj klientów poczty, przeglądarek internetowych i systemów operacyjnych.

- nigdy nie klikaj linków w treści wiadomości e-mail.

- Sprawdź dwukrotnie nazwę nadawcy, aby potwierdzić, że wiadomość e-mail pochodzi z legalnego źródła.

- uważaj na inne znaki, które mogą wskazywać na phishingowe wiadomości e-mail, takie jak oczywiste błędy gramatyczne, podejrzane załączniki, dziwne nazwy domen itp.