Hoje nós vamos dar uma olhada mais de perto as vulnerabilidades do WEP (Wired Equivalent Privacy) de protocolo e veja como explorar essas vulnerabilidades e como os hackers podem obter acesso a uma rede Wi-Fi eles já não têm acesso. Usaremos o software aircrack-ng para facilitar o ataque de uma instalação do Kali Linux, mas eu queria apontar algumas advertências, avisos e explicações antes de entrarmos na demonstração.

em primeiro lugar, você deve observar que parte do processo de ataque é semelhante a quebrar os protocolos WPA e WPA2 Wi-Fi. No entanto, WEP é um protocolo completamente diferente, então, depois de iniciar o software em uma interface sem fio e executar os dumps, o processo é um pouco diferente. Além disso, você deve observar que não vamos aproveitar uma falha de handshaking e reconexão e realizar um ataque baseado em Dicionário como fizemos com o WPA. Em vez disso, vamos monitorar dados sem fio e capturar pacotes para deduzir a chave com base em algumas vulnerabilidades conhecidas.

vulnerabilidades WEP vs vulnerabilidades WPA

Antes de começarmos a demonstração de cracking WEP, você deve ter uma compreensão geral do protocolo, suas vulnerabilidades e como elas diferem do WPA e do WPA2. Em primeiro lugar, você deve entender que o WEP é um protocolo de segurança que usa a segurança RC4, que é um tipo de cifra de fluxo. A cifra usa uma chave curta para gerar um fluxo de chave ‘aleatório’, mas essa tecnologia é explorada há anos.

existem várias maneiras pelas quais as vulnerabilidades do WEP podem ser exploradas. Uma maneira de ser comumente atacado é comparando dois fluxos que usavam textos cifrados com fluxos de chave idênticos. Usando uma operação XOR (exclusiva ou) nos dados, o protocolo pode ser engenharia reversa.

uma das falhas fatais no protocolo gira em torno da soma de verificação CRC-32 que é usada para garantir que os dados não tenham sido alterados em trânsito – também conhecida como verificação de integridade. Ao alterar os bits e editar a soma de verificação para uma permutação válida, é possível enganar os dados do fluxo RC4 para que pareçam válidos. No entanto, esta é apenas a ponta do iceberg em relação às vulnerabilidades do WEP, e você deve saber que essas falhas de segurança dão origem a ataques passivos e ativos.

por outro lado, o WPA sofre de uma vulnerabilidade de segurança relacionada ao TKIP (Temporal Key Integrity Protocol). Essas falhas tornam o WPA e o WPA2 vulneráveis a ataques de spoofing, descriptografia e força bruta de pacotes. Embora a mecânica subjacente do WEP e do WPA seja muito diferente, você descobrirá que pode quebrar qualquer protocolo em questão de minutos (geralmente) usando o software aircrack-ng no Kali.

uma das principais diferenças entre nossos ataques é como atacamos o protocolo. No tutorial WPA e WPA2, usamos um dicionário de senhas para encontrar a chave. Desta vez, no entanto, vamos interceptar pacotes SEM FIO para fora do ar com aircrack-ng (embora existam muitos outros tipos de sniffers de pacotes) para descobrir os dados-chave.

tipos de ataque

os ataques passivos são facilitados por uma técnica de escutas telefônicas que permite que um invasor intercepte comunicações sem fio até detectar uma colisão ICV. Em seguida, o invasor pode usar o software para deduzir o conteúdo dos dados. Devido às falhas no algoritmo RC4, um invasor pode coletar dados com relativa facilidade e verificar esses dados para descriptografar mensagens e até obter acesso à rede.

por outro lado, e o ataque ativo pode ser usado quando um invasor já conhece os dados de texto simples de uma mensagem criptografada. Em seguida, o invasor pode criar manualmente pacotes criptografados adicionais para enganar o dispositivo WEP. Como eles sabem como manipular o algoritmo de hash, eles podem enganar as verificações de integridade, fazendo com que o dispositivo WEP aceite erroneamente os pacotes como dados válidos. Este é um tipo de ataque de injeção, e eles são surpreendentemente fáceis de realizar.

introdução

Antes de começar, você vai precisar de várias coisas para construir um ambiente onde você pode começar a pirataria. Como sempre, você deve saber que não tem o direito legal de usar indevidamente essas informações em público para atacar redes da vida real, portanto, você só deve tentar essa exploração na privacidade de sua rede doméstica. Você vai precisar dos seguintes cinco itens antes que possamos começar:

- sistema de Um computador executando o Kali Linux

- Um roteador wireless utilizando WEP de que você possui e controla

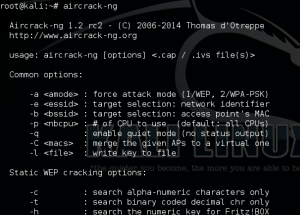

- O pacote aircrack-ng software

- Uma interface sem fio que pode ser executado no modo de monitor para coletar pacotes

- Outro sem fio host conectado ao roteador

Passo 1

Certifique-se de que sua placa de rede sem fio é visto em sua Kali Linux. Você pode executar o comando ifconfig para procurar interfaces sem fio. Você deve ver uma interface Ethernet e loopback, mas estamos interessados na interface que começa com um ‘W.’Provavelmente, a interface sem fio que você deseja usar será wlan0, a menos que você tenha várias placas sem fio.

Passo 2

em seguida, vamos usar o aircrack-ng para colocar sua interface sem fio no modo monitor, o que permitirá monitorar e capturar quadros sem fio de outros dispositivos para facilitar o ataque. Você precisará executar o seguinte comando:

- o aircrack-ng start wlan0

Observe que você pode ter uma interface sem fio com um nome diferente. Se o nome da sua interface for wlan1 ou tiver um nome diferente, anexe-o ao final do comando. Tome nota especial da saída, porque ela criará uma interface de escuta, provavelmente chamada mon0.

Observe que você pode ter uma interface sem fio com um nome diferente. Se o nome da sua interface for wlan1 ou tiver um nome diferente, anexe-o ao final do comando. Tome nota especial da saída, porque ela criará uma interface de escuta, provavelmente chamada mon0.

Passo 3

Então, vamos começar a usar o comando dump para pegar os pacotes de outros dispositivos sem fio e o software será capaz de fazer cálculos e comparações entre os dados para quebrar o inseguro protocolo WEP. Digite o seguinte comando:

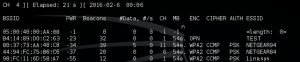

- airodump-ng mon0

Passo 4

Agora é hora de contar a sua interface sem fio para começar a armazenar capturado de dados sem fio com base na rede de sua escolha. Lembre – se de conectar três peças-chave de Informações da saída anterior ao seguinte comando:

- airodump-ng-w – c-BSSID mon0

mais especificamente, você precisará conectar o ESSID, o número do canal (CH) e o BSSID. Até agora, sua interface sem fio deve capturar quadros sem fio, mas você precisará armazená-los em um arquivo local. Você vai querer ter pelo menos 10.000 pacotes antes de passar para as etapas restantes. Use o seguinte comando para escrever dados em um arquivo no seu disco rígido:

- o airodump-ng mon0–

Passo 5

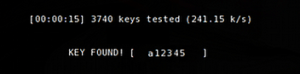

por Último, mas não menos importante, você vai precisar para fazer o passo mais importante do processo, na verdade, usando os dados capturados a partir da chave WEP dispositivo. Emita o seguinte comando:

- aircrack-ng .cap

se tudo correr de acordo com o plano, você deve ser capaz de quebrar o sistema WEP. No entanto, se o comando falhar, você vai querer esperar até que sua placa sem fio capture mais dados. Dê tempo para capturar 15.000 pacotes e tente novamente.

Advertências e diferenças de WPA

você provavelmente notará que o procedimento de ataque tem menos etapas do que o procedimento de ataque WPA/WPA2. Embora possa parecer mais simples na superfície, você deve saber que o processo de ataque WEP gira em torno da captura de dados transmitidos por outros hosts sem fio. Se houver apenas um host conectado à rede ou os hosts não estiverem enviando muitos dados, levará mais tempo para coletar dados suficientes para que o ataque funcione. Por outro lado, o ataque WPA/WPA2 centrou-se no uso de um dicionário de senhas depois de forçar um host a se reconectar.

Pensamentos finais

é uma questão simples quebrar a criptografia WEP desde que você tenha as ferramentas certas, mas seja avisado. Você nunca deve abusar desse conhecimento. Isso pode levar a consequências graves que afetam negativamente sua vida. Certifique-se de tentar apenas esses ataques em dispositivos que você possui e certifique-se de nunca usar o WEP para proteger seus pontos de acesso e roteadores sem fio.