Les organisations utilisent le protocole LDAP pour la gestion des utilisateurs, les attributs et l’authentification depuis près de trois décennies. Au cours de cette période, le protocole s’est élargi et a évolué pour répondre à l’évolution des environnements informatiques et des besoins métier.

Ce blog couvre tout ce que vous devez savoir sur LDAP, de ses origines à sa place dans le monde des affaires axé sur le cloud aujourd’hui, et explique comment cela fonctionne, comment il est utilisé, comment démarrer et quelles solutions de serveur LDAP pourraient convenir à vos besoins.

- Le protocole LDAP

- Comment fonctionne LDAP ?

- Composants d’annuaire LDAP

- Arborescence d’informations d’annuaire LDAP

- Entrée

- Attribut

- Schéma

- DN: Nom distinctif

- RDN: Nom distinctif relatif

- Les RDN à valeurs multiples

- Serveurs LDAP

- Authentification et autorisation LDAP

- Authentification LDAP

- Autorisation LDAP

- Dans Quel Cas LDAP Est-Il Utilisé ?

- LDAP et Active Directory

- LDAP et Azure Active Directory

- La place de LDAP dans le Cloud

- LDAP Est-Il Toujours Pertinent ?

- Comment configurer LDAP

- Fournisseurs LDAP

- Active Directory (AD)

- OpenLDAP

- LDAP Cloud

- Avantages et inconvénients du LDAP

- Quels sont les Avantages du LDAP?

- Quels sont les inconvénients du LDAP ?

- Extension de LDAP à un répertoire Cloud complet

- Cloud LDAP et au-delà avec JumpCloud

Le protocole LDAP

LDAP (Lightweight Directory Access Protocol) est l’un des protocoles de base développés pour les services d’annuaire (processus de gestion sécurisée des utilisateurs et de leurs droits d’accès aux ressources informatiques), et la plupart des services d’annuaire utilisent encore LDAP aujourd’hui, bien qu’ils puissent également utiliser des protocoles supplémentaires tels que Kerberos, SAML, RADIUS, SMB, Oauth et autres.

En un mot, LDAP spécifie une méthode de stockage d’annuaire et facilite l’authentification et l’autorisation des utilisateurs sur les serveurs, les fichiers, les équipements réseau et les applications, entre autres ressources informatiques. LDAP a été développé en 1993 par Tim Howes et ses collègues de l’Université du Michigan pour être une version légère et à faible surcharge des protocoles de services d’annuaire X.500 qui étaient utilisés à l’époque, comme DAP (directory access protocol).

X.500 était difficile à la fois sur les systèmes (grande empreinte) et sur le réseau (bande passante intensive). En fait, de nombreux systèmes sur les bureaux des personnes au début des années 1990 ne pouvaient pas se connecter à un service d’annuaire X.500, il était donc limité à des systèmes spécifiques (pensez plutôt à des ordinateurs centraux, des mini-ordinateurs ou des micro-ordinateurs à l’époque – généralement pas des PC).

LDAP a résolu ces problèmes en permettant l’authentification et l’autorisation des utilisateurs aux serveurs, aux fichiers et aux applications tout en réduisant les frais généraux, l’utilisation de la bande passante et la demande sur les points de terminaison.

Grâce à ces gains d’efficacité, LDAP connaîtrait un grand succès et deviendrait le protocole d’authentification des services d’annuaire Internet de facto pendant un certain temps. En fait, LDAPv3 (la troisième version de LDAP) a été proposée et acceptée comme norme Internet pour les services d’annuaire en 1997. Il s’agit de la version la plus récente et la plus répandue de LDAP aujourd’hui.

Suite à cette étape, Kurt Zeilenga a lancé le projet OpenLDAP avec la sortie d’OpenLDAP 1.0 en 1998.

OpenLDAP 1.0 était la première suite d’applications client et serveur entièrement open source dérivée de LDAPv3.3 et comprenait des fonctionnalités de sécurité avancées, une prise en charge de la plate-forme mise à jour et des corrections de bugs. La nature open-source d’OpenLDAP a permis aux administrateurs informatiques de le modifier pour mieux répondre aux besoins de leur organisation, ce qui en a fait un choix LDAP populaire. OpenLDAP a depuis été piloté par Howard Chu et l’équipe Symas.

Un an plus tard, en 1999, Microsoft a publié Active Directory, qui utilisait LDAP et Kerberos, tout en créant des extensions propriétaires pour garder les organisations enfermées dans l’écosystème Microsoft.

Comment fonctionne LDAP ?

En bref, LDAP spécifie une méthode de stockage d’annuaire qui permet d’ajouter, de supprimer et de modifier des enregistrements, et il permet la recherche de ces enregistrements pour faciliter à la fois l’authentification et l’autorisation des utilisateurs aux ressources.

Les trois fonctions principales de LDAP sont :

Mise à jour: Cela inclut l’ajout, la suppression ou la modification d’informations de répertoire.

Requête: Cela inclut la recherche et la comparaison des informations de répertoire.

Authentifier : Les principales fonctions d’authentification incluent la liaison et la dissociation ; une troisième fonction, abandonner, peut être utilisée pour empêcher un serveur de terminer une opération.

Composants d’annuaire LDAP

Voici quelques-uns des éléments et concepts clés du protocole LDAP et de l’annuaire basé sur LDAP. Lorsque vous travaillez avec un fournisseur d’identité (IdP), une grande partie de cela se produit derrière une interface graphique; cependant, il peut être utile de savoir, à la fois pour compléter votre compréhension et vous aider à personnaliser et à dépanner sur la route.

De plus, OpenLDAP permet une personnalisation flexible, mais nécessite une connaissance plus complexe du protocole et de ses cas d’utilisation. Généralement, ces modifications sont effectuées à l’aide de la ligne de commande, des fichiers de configuration ou, parfois, en modifiant la base de code open source. Comprendre le fonctionnement de LDAP est particulièrement important pour ceux qui utilisent OpenLDAP et pour ceux qui souhaitent le personnaliser à leurs besoins.

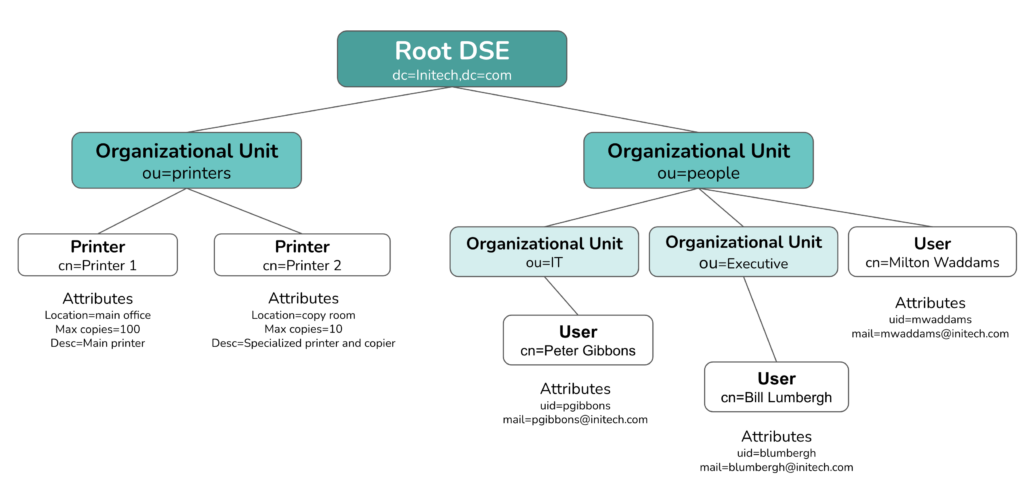

Arborescence d’informations d’annuaire LDAP

LDAP organise les informations dans une arborescence hiérarchique, appelée arborescence d’informations d’annuaire (DIT). Le DIT LDAP peut varier en fonction du logiciel ou du service d’annuaire que vous utilisez ; cependant, les répertoires LDAP suivent généralement cette arborescence, où les entrées sans subordonnés (utilisateurs, par exemple) sont des feuilles, et la racine est l’entité globale qui englobe toutes les informations dans l’annuaire.

Cette racine est une entrée spécifique (DSE) de l’agent de serveur d’annuaire (DSA), appelée DSE racine, et elle fournit des informations sur le répertoire.

Entrée

Les entrées utilisent des attributs pour décrire les éléments réels stockés dans le répertoire, comme un utilisateur ou une machine. Tout comme dans un annuaire téléphonique — ou, plus précisément, la liste de contacts de votre téléphone — les utilisateurs existent sous forme d’entrées, qui stockent des informations supplémentaires sur l’utilisateur.

Dans LDAP, les entrées sont souvent désignées par leur nom commun (CN) — pour les utilisateurs, il s’agit généralement de leur nom d’utilisateur ou de leur prénom et nom de famille.

Attribut

Les attributs décrivent un utilisateur, un serveur ou un autre élément stocké dans le répertoire LDAP. Les attributs d’un utilisateur, par exemple, incluent généralement son nom complet, son adresse e-mail, son nom d’utilisateur et son mot de passe, pour commencer. Les attributs sont composés d’un type et d’une valeur, c’est-à-dire mail(type)[email protected](value).

Les attributs disponibles à inclure sont prédéfinis par un attribut ObjectClass; les organisations peuvent utiliser plusieurs attributs ObjectClass et créer des attributs ObjectClass personnalisés pour englober les informations qu’elles souhaitent stocker dans leur répertoire LDAP, mais il ne peut y avoir qu’une seule classe d’objet structurel par entrée. (Il peut y avoir des classes d’objets auxiliaires supplémentaires, mais une classe d’objets principale, appelée classe d’objets structurels, définit chaque entrée).

Schéma

Les schémas définissent le répertoire. Plus précisément, un schéma définit les paramètres du répertoire, y compris la syntaxe, les règles de correspondance (c’est-à-dire que le mot de passe d’entrée correspond-il aux données du répertoire?), les types d’attributs et les classes d’objets.

LDAPv3 (l’itération la plus récente de LDAP) offre un schéma prédéfini, et d’autres offres LDAP fournissent des variantes ou des itérations de schéma, de sorte que différents fournisseurs peuvent formater leurs répertoires LDAP un peu différemment. La création d’un schéma personnalisé est également possible pour des cas d’utilisation plus nuancés et de niche.

DN: Nom distinctif

Il s’agit de l’identifiant unique d’une entrée LDAP, et il spécifie tous les attributs attribués à l’objet. Il peut contenir plusieurs points de données et est composé de noms distingués relatifs (RDN) dans une chaîne séparée par des virgules.

Le format DN fonctionne comme les coordonnées géographiques, uniquement dans l’ordre inverse: il spécifie l’emplacement dans le répertoire en listant chaque sous-section en degrés croissants.

Alors que les coordonnées géographiques commencent à être générales et deviennent plus spécifiques, le DN commence par le nom de l’objet et fonctionne jusqu’au composant d’annuaire principal (le domaine de votre serveur LDAP, par exemple), formant une adresse complète pointant vers l’emplacement de l’entrée dans l’arborescence LDAP.

Les DNS sont formatés comme suit :

RDN, RDN, RDN

Pour Peter Gibbons, un programmeur du département informatique d’Initech, le DN peut ressembler à ceci:

cn=Peter Gibbons,ou=IT,ou=People,dc=Initech,dc=com

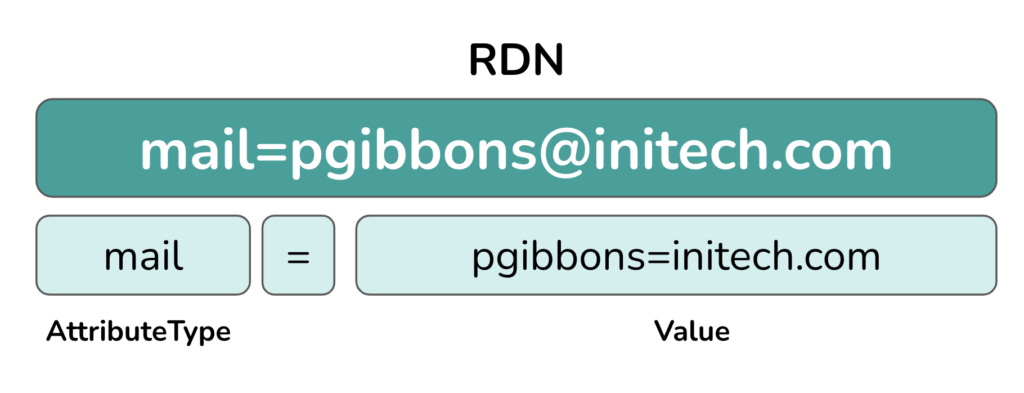

RDN: Nom distinctif relatif

Ce sont des chaînes qui attribuent des valeurs à des attributs, comme l’attribution d’une adresse e-mail à un utilisateur. Ils sont formés avec un signe égal (=) dans les paires nom-valeur. Le format se présente comme suit :

attribut= valeur

Par exemple, le RDN de l’adresse e-mail de l’utilisateur Peter Gibbons peut être [email protected].

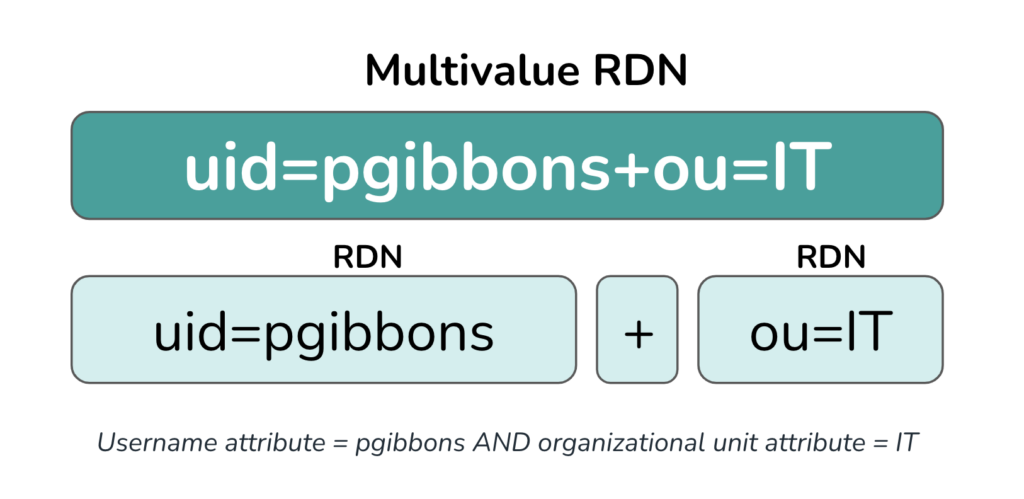

Les RDN à valeurs multiples

peuvent être combinés en un RDN global avec des signes plus. Les RDN à plusieurs valeurs traitent deux valeurs d’attribut comme une seule et peuvent être utilisées pour différencier deux RDN avec la même valeur (comme deux utilisateurs avec le même nom – le répertoire peut joindre le RDN de leur adresse e-mail à leur nom d’utilisateur pour créer des RDN uniques pour chacun). Un RDN à plusieurs valeurs serait formaté comme suit :

RDN + RDN

Serveurs LDAP

Un répertoire LDAP peut contenir un ou plusieurs serveurs, mais il doit y avoir un serveur racine (le DSE racine dans le diagramme ci-dessus). Les serveurs LDAP principaux s’exécutent sur le démon slapd et envoient des modifications aux réplicas du serveur via le démon slurpd.

Traditionnellement, les serveurs LDAP étaient hébergés sur site et gérés par l’organisation en interne, et Microsoft AD était la solution commerciale la plus populaire pour LDAP sur le marché. OpenLDAP est le serveur LDAP open source et pur jeu le plus populaire disponible aujourd’hui.

Aujourd’hui, cependant, les organisations utilisent plus souvent des services d’annuaire hébergés dans le cloud qui soulagent le fardeau de l’hébergement, de la sécurité et de la gestion des serveurs internes. Les serveurs LDAP basés sur le cloud permettent également aux entreprises de transférer leur infrastructure vers le cloud, de tirer parti des opportunités de travail à distance et de réduire les coûts. Consultez la section LDAP et Active Directory de cet article pour en savoir plus.

Authentification et autorisation LDAP

Le protocole LDAP authentifie et autorise les utilisateurs à accéder à leurs ressources. Le protocole authentifie les utilisateurs avec une opération de liaison qui permet à l’utilisateur de communiquer avec un annuaire LDAP, puis autorise l’utilisateur authentifié aux ressources dont il a besoin si ses informations de connexion en entrée correspondent à ce qui est répertorié pour eux dans la base de données.

Authentification LDAP

L’authentification LDAP repose sur une opération de liaison client/serveur, qui permet au client prêt pour LDAP, appelé agent utilisateur d’annuaire (DUA), et au serveur d’annuaire, appelé agent système d’annuaire (DSA), de communiquer au sein d’une session sécurisée et cryptée.

Lors de l’authentification auprès d’un serveur LDAP pour tenter d’accéder à la base de données, l’utilisateur est invité à fournir son nom d’utilisateur et son mot de passe.

Si les valeurs saisies par l’utilisateur dans le client correspondent à celles trouvées dans la base de données LDAP, le serveur LDAP accorde à l’utilisateur l’accès à la ressource informatique quelle qu’elle soit.

Autorisation LDAP

Une fois qu’un utilisateur est authentifié avec succès, il doit être autorisé à la ou aux ressources demandées. Bien que différentes instances LDAP puissent structurer et encoder cela légèrement différemment, cela est essentiellement accompli en attribuant des autorisations aux groupes et aux rôles dans le répertoire.

Avec OpenLDAP, par exemple, les utilisateurs appartiennent à des groupes auxquels des autorisations différentes peuvent être attribuées. Si l’utilisateur authentifiant reçoit les autorisations correctes pour accéder à une certaine ressource, le protocole LDAP l’autorisera ; sinon, le protocole refusera l’accès.

Dans Quel Cas LDAP Est-Il Utilisé ?

Le protocole LDAP définit un répertoire qui peut:

- Stockez les données utilisateur dans un emplacement central et accessible.

- Associez ces utilisateurs aux ressources auxquelles ils sont autorisés à accéder.

- Authentifiez et autorisez les utilisateurs à accéder aux ressources qui leur sont attribuées, notamment :

- Applications techniques : Jenkins, Docker, OpenVPN, la suite Atlassian et bien d’autres s’authentifient mieux avec LDAP.

- Infrastructure de serveur : Les serveurs Linux sur site et dans le cloud (comme AWS) exploitent LDAP pour authentifier les utilisateurs.

- Serveurs de fichiers : Les serveurs de fichiers tels que QNAP, Synology et FreeNAS prennent en charge LDAP.

- Équipement réseau : Bien que cela puisse se chevaucher avec le protocole RADIUS, certaines organisations utilisent LDAP pour l’accès au réseau via des VPN, des points d’accès WiFi et d’autres équipements réseau.

À l’origine de LDAP, les fonctions ci-dessus étaient beaucoup plus sophistiquées que les autres options de gestion des utilisateurs disponibles. Au fur et à mesure que le protocole gagnait en popularité, de plus en plus de ressources informatiques sont devenues compatibles LDAP et de nouvelles offres, notamment LDAP dans le cloud, d’autres protocoles d’authentification et des services d’annuaire complets, sont entrées en scène pour prendre en charge l’accès à ces ressources informatiques.

Désormais, les administrateurs informatiques peuvent utiliser LDAP pour authentifier les machines et gérer l’accès aux applications, réseaux, NAS et autres composants hérités sur site et dans le cloud. Avec certains services d’annuaire cloud comme JumpCloud, ils peuvent combiner cette fonctionnalité avec d’autres protocoles pour fournir aux utilisateurs un accès à pratiquement toutes leurs ressources informatiques.

LDAP et Active Directory

Comme LDAP est devenu un protocole de services d’annuaire de base, Microsoft AD a construit bon nombre de ses fondements sur LDAP ; cependant, AD n’est pas un outil LDAP pur.

Alors que AD peut utiliser LDAP, il s’appuie davantage sur Kerberos pour l’authentification et est moins flexible qu’un annuaire LDAP open source. AD nécessite des contrôleurs de domaine et fonctionne mieux avec les appareils et applications basés sur Microsoft Windows. Explorez ces différences plus en détail dans notre comparaison AD vs. LDAP.

Jusqu’à récemment, les outils d’annuaire fonctionnaient principalement dans les environnements Windows sur site et s’y adaptaient. Le succès d’AD vient en grande partie de son accent mis sur les environnements sur site centrés sur Windows, qui ont été la norme commerciale pendant des décennies.

Cependant, la transition vers le cloud de la dernière décennie, qui s’est accélérée avec le passage massif au travail à distance en 2020, provoqué par la pandémie, a changé les besoins mondiaux en matière d’annuaire.

Les entreprises optent désormais pour des services d’annuaire basés sur le cloud, compatibles avec Mac et Linux, à la place des modèles d’annuaire AD et autres modèles d’annuaire sur site. Passez à la section sur la place de LDAP dans le Cloud pour en savoir plus sur l’évolution des solutions LDAP pour s’adapter à ces changements.

LDAP et Azure Active Directory

Azure Active Directory, un module complémentaire à AD compatible avec le cloud (qui ne remplace pas AD) pour la gestion des utilisateurs Azure et l’authentification unique des applications Web, n’utilise pas LDAP en mode natif. Au lieu de cela, il utilise d’autres protocoles et facilite les fonctions LDAP avec Azure AD Domain Services (DS) ou un environnement PUBLICITAIRE hybride où LDAP est nécessaire.

Azure AD DS est facturé en tant que contrôleur de domaine en tant que service pour les machines virtuelles et les applications Windows héritées déployées dans Azure. Il est facturé pour l’heure et le prix est basé sur le nombre d’objets d’annuaire.

Pour ceux qui souhaitent utiliser LDAP avec Azure AD, en particulier pour authentifier des applications sur site ou des systèmes de stockage, cela peut être très difficile. De nombreuses organisations informatiques choisissent de déployer un serveur LDAP supplémentaire. Dans de nombreux cas, ce serveur LDAP est déployé dans le cloud via la solution LDAP-as-a-Service de JumpCloud.

La place de LDAP dans le Cloud

Les récents changements dans le cloud et les lieux de travail disparates ont créé le besoin de solutions d’annuaire plus flexibles pouvant fonctionner avec des ressources cloud et s’adapter à différents systèmes d’exploitation; 55% des entreprises sont désormais compatibles avec Mac et 90% de l’infrastructure cloud mondiale fonctionne sous Linux. L’approche centrée sur Microsoft Windows et Azure d’AD n’est plus viable pour de nombreuses entreprises avec des environnements diversifiés du système d’exploitation, et beaucoup s’appuient sur plusieurs solutions intégrées supplémentaires pour gérer leur infrastructure en croissance, en diversification et en dispersion. Ces nouveaux défis liés aux annuaires publicitaires et sur site ont poussé les entreprises à se tourner vers le cloud LDAP et, en fin de compte, le Directory-as-a-Service.

Cloud LDAP soulage les entreprises d’une lourde charge de gestion d’annuaire, de la configuration et de la maintenance de l’infrastructure d’annuaire de base à l’intégration d’applications et de systèmes dans leur fournisseur d’identité basé sur LDAP. Avec le cloud LDAP, les serveurs sont déjà là et prêts pour que les entreprises puissent leur diriger leurs points de terminaison connectés au LDAP.

Les services d’annuaire en nuage ont également tendance à utiliser d’autres protocoles, élargissant encore leur portée et s’adaptant aux nouvelles technologies à mesure qu’elles émergent tout en éliminant le besoin d’un serveur Active Directory sur site.

Certains services LDAP cloud incluent également une interface graphique et un support technique, éliminant ainsi la nécessité de tout exécuter avec du code en texte brut (bien que certains services d’annuaire offrent toujours l’option d’exécution en ligne de commande, ce qui peut être bénéfique pour exécuter des opérations en masse) et offrent une aide experte en cas de besoin.

LDAP Est-Il Toujours Pertinent ?

Si les répertoires se déplacent vers le cloud et que LDAP a été conçu pour fonctionner dans un environnement sur site, LDAP est-il toujours pertinent ?

Alors que les applications cloud deviennent la norme métier, que les réseaux informatiques deviennent plus décentralisés et que de nouveaux protocoles sont développés pour répondre à ces besoins en évolution, certains administrateurs système ont commencé à s’interroger sur la pertinence de LDAP.

Les annuaires ont commencé à adopter des approches multi-protocoles pour répondre aux environnements d’affaires modernes et décentralisés. Le répertoire multi-protocoles exploite de nombreux protocoles, chacun dans un but spécifique.

Le résultat est que chaque protocole est moins fréquemment utilisé, mais est très adapté à ses cas d’utilisation et reste un composant critique d’un répertoire multi-protocoles robuste.

LDAP ne fait pas exception ; bien qu’il représente un pourcentage plus faible des fonctionnalités de l’annuaire par rapport aux modèles d’annuaire plus anciens, il reste une partie intégrante de l’annuaire moderne.

Les services d’annuaire multi-protocoles continuent d’utiliser LDAP aux côtés d’autres protocoles en raison de sa flexibilité, de son héritage open-source et de sa stabilité au fil des ans.

Par exemple, de nombreuses applications héritées comme OpenVPN, Jenkins, MySQL, Jira et Confluence — ainsi que des dizaines de milliers d’autres applications, systèmes de stockage, périphériques réseau, serveurs, etc. — continuent d’utiliser LDAP.

Comment configurer LDAP

Les étapes de configuration de LDAP varient en fonction de l’offre LDAP que vous utilisez, et les étapes dépendront en grande partie si vous utilisez un serveur LDAP cloud ou si vous en utilisez un seul.

Avant de commencer l’un ou l’autre chemin, cependant, la première étape de toute implémentation LDAP doit être la planification: votre équipe informatique doit réfléchir attentivement à la façon dont elle souhaite organiser son répertoire avant de mettre en œuvre quoi que ce soit.

Cela inclut les ressources à inclure dans le répertoire, la façon de séparer les groupes d’utilisateurs et d’allouer les autorisations, les systèmes d’exploitation que vous devrez prendre en charge, la façon dont vous prévoyez d’intégrer des travailleurs à distance, quels seront vos paramètres de sécurité, ce que vous ferez pour assurer une disponibilité proche de 100%, la façon dont votre organisation prévoit de croître, etc.

La planification initiale est essentielle à la création d’un répertoire organisé bien adapté à son environnement et bien positionné pour s’adapter à la croissance et aux changements. Par exemple, si vous êtes une organisation de 10 personnes, mais que vous savez que vous prévoyez de vous développer de manière significative, il pourrait être judicieux de diviser vos employés en groupes ministériels dès le départ pour permettre une croissance organisée, même si chaque ministère commence avec seulement un ou deux utilisateurs.

L’étape de planification est particulièrement critique pour les organisations qui créent leurs propres répertoires; cependant, cela aide également les organisations à comprendre quelles solutions LDAP répondraient le mieux à leurs besoins.

Après avoir planifié la mise en page de votre annuaire et choisi un fournisseur LDAP (ou opté pour LDAP open source), vous devrez configurer vos serveurs LDAP.

Configuration LDAP sur site :

Si vous hébergez votre propre instance LDAP, vous devrez lever vos serveurs LDAP. Les étapes d’installation et de configuration de votre annuaire LDAP varient en fonction de l’instance LDAP que vous utilisez. OpenLDAP est peut-être l’instance LDAP la plus populaire sur le marché, mais il existe plusieurs serveurs LDAP parmi lesquels choisir. Voici les étapes du MIT pour créer un répertoire OpenLDAP.

Configuration du cloud LDAP: Comme nous l’avons mentionné, la configuration et la maintenance du cloud LDAP sont minimes, ce qui est l’une des raisons pour lesquelles de nombreuses entreprises le choisissent plutôt que les options traditionnelles sur site. L’étape serveur pour cloud LDAP consiste à s’abonner à un serveur cloud LDAP plutôt que de le maintenir vous-même. Vous voudrez toujours planifier soigneusement avant de choisir une solution LDAP, mais la plupart des fournisseurs proposent la configuration et la gestion des annuaires via une interface graphique conviviale qui facilite les modifications en cours de route.

Bien qu’il n’y ait pas beaucoup de serveurs LDAP gratuits (y compris le matériel) parmi lesquels choisir, plusieurs options logicielles LDAP gratuites sont disponibles. Nous les explorerons ensuite.

Fournisseurs LDAP

Sans LDAP, IL manque généralement de visibilité sur les comptes d’utilisateurs et l’activité et gère manuellement l’accès aux ressources, créant un modèle de gestion des identités et des accès (IAM) décentralisé et non organisé qui peut entraîner des redondances, des frictions et des risques de sécurité. Lorsque les organisations réalisent que le coût de mise en œuvre d’une solution est inférieur au coût d’une gestion manuelle fastidieuse et aux risques qui y sont associés, elles commencent souvent à se pencher sur LDAP. Il existe quelques solutions LDAP principales que la plupart des entreprises considèrent:

Active Directory (AD)

AD utilise LDAP et Kerberos pour authentifier les utilisateurs sur les ressources informatiques. En tant que produit Microsoft, il est le mieux adapté aux environnements Windows. Pour utiliser AD, les administrateurs informatiques doivent payer pour obtenir une licence Windows Server, qui inclut AD. Cela représente le modèle de licence traditionnel que les organisations informatiques connaissent bien avec les produits Microsoft. Enfin, AD nécessite une forme d’accès à distance, comme un VPN ou un SD-WAN, pour authentifier les utilisateurs distants aux ressources sur site. Azure Active Directory est récemment apparu comme une extension d’AD, mais il manque de véritables capacités LDAP natives.

OpenLDAP

Comme indiqué précédemment, OpenLDAP ne coûte rien à télécharger. Cependant, des coûts importants entourent la configuration et la gestion continue de l’infrastructure. En raison de ses racines open source, OpenLDAP fonctionne très bien avec les systèmes d’exploitation basés sur Linux et Unix, vous le trouverez donc dans de nombreux environnements DevOps. Comme AD, vous aurez besoin d’un VPN pour vous authentifier auprès des ressources sur site.

LDAP Cloud

Le LDAP basé sur le cloud est indépendant du fournisseur et fonctionne avec une grande variété de ressources informatiques. Avec une plate-forme cloud directory, il n’est pas nécessaire d’avoir un VPN (bien qu’ils soient toujours pris en charge) ; à la place, un agent léger sur l’appareil de l’utilisateur établit une connexion TLS sécurisée au début de chaque session, permettant aux utilisateurs de se connecter en toute sécurité à leurs ressources LDAP sans VPN. Les services LDAP Cloud incluent souvent des protocoles supplémentaires dans leur offre, de sorte qu’un seul outil peut permettre aux utilisateurs d’accéder à pratiquement toutes leurs ressources.

Avantages et inconvénients du LDAP

Quels sont les Avantages du LDAP?

- Source ouverte: Cela ne coûte souvent rien de télécharger et d’essayer rapidement OpenLDAP.

- Standardisé : LDAP a été ratifié en tant que norme de l’Internet Engineering Task Force (IETF) en 1997 avec la RFC 2251. En tant que tel, l’industrie dans son ensemble soutient LDAP et continuera de le faire.

- Flexible : Les développeurs et les administrateurs informatiques utilisent l’authentification LDAP pour de nombreux cas d’utilisation différents, y compris l’authentification des applications et des serveurs distants. Et parce qu’il a été utilisé de tellement de façons différentes, il existe une communauté autour du protocole qui aide les gens à en tirer le meilleur parti.

- Indépendant des périphériques: Par nature, LDAP est compatible avec différents systèmes d’exploitation et périphériques. Cependant, différentes offres LDAP peuvent limiter cette flexibilité; AD, par exemple, est centrée sur Windows et nécessite souvent des modules complémentaires pour fonctionner de manière transparente avec des systèmes d’exploitation supplémentaires.

- Sécurisé : Dans son instance d’origine, LDAP était transmis par texte clair ; cependant, il existe des options pour crypter les communications LDAP, soit via SSL (LDAPS), soit via TLS (STARTTLS). STARTTLS est l’option idéale et hautement sécurisée, les LDAP arrivant en deuxième position — utilisez toujours l’un des deux dans la mesure du possible (maintenant, presque partout) plutôt que d’utiliser du texte en clair. En savoir plus sur LDAP et LDAP dans notre blog.

Quels sont les inconvénients du LDAP ?

- Âge : LDAP est un protocole plus ancien. Les nouveaux protocoles d’authentification tels que SAML sont conçus pour les environnements informatiques modernes basés sur le cloud qui utilisent des applications Web.

- Sur site : LDAP est traditionnellement configuré sur site avec un serveur OpenLDAP, et ce n’est pas une entreprise facile. Pour les organisations qui migrent vers le cloud, la mise en place d’un mécanisme d’authentification sur site qui relie les ressources informatiques du cloud n’est pas idéale.

- Expertise: La configuration et la maintenance LDAP nécessitent généralement un expert. Les personnes ayant ce niveau de connaissances techniques peuvent être difficiles à trouver et coûteuses. Cela est particulièrement vrai pour OpenLDAP.

- Augmentation significative: Plus votre organisation est grande, plus il est difficile de démarrer un nouveau répertoire. Étant donné que les répertoires sont essentiellement une fusion de tous les composants de votre organisation, il peut être difficile de créer un nouveau répertoire à partir de zéro ou de le faire pivoter d’un répertoire à un autre. Heureusement, certaines plates-formes d’annuaire en nuage comme JumpCloud ont des conseils de configuration et peuvent s’intégrer à des annuaires existants comme AD, de sorte que les grandes entreprises qui cherchent à tirer parti du LDAP en nuage peuvent le faire sans faire un survol complet.

Extension de LDAP à un répertoire Cloud complet

Cloud LDAP utilise un serveur hébergé dans le cloud pour permettre aux utilisateurs d’accéder à toutes leurs ressources sur site. Les plates-formes Cloud directory combinent désormais LDAP avec d’autres protocoles, tels que SAML, OAuth, RADIUS, SCIM et WebAuthn, qui facilitent l’authentification et l’autorisation sécurisées des ressources Web et cloud.

Certaines instances LDAP s’intègrent également à d’autres protocoles, tels que RADIUS pour faciliter l’accès WiFi et VPN sécurisé, Samba pour l’autorisation de fichiers sécurisés, SAML, JIT et SCIM pour le provisionnement automatisé des identités sur le Web, etc.

Le résultat est un répertoire central qui gère vos utilisateurs et leur donne accès à toutes les ressources informatiques dont ils ont besoin, sur site et dans le cloud, où qu’ils se trouvent.

Cloud LDAP et au-delà avec JumpCloud

La plateforme d’annuaire JumpCloud a été le premier service d’annuaire cloud complet à s’intégrer directement aux services et applications LDAP. De plus, JumpCloud combine LDAP avec RADIUS, SAML, Samba, WebAuthn, SCIM et d’autres protocoles pour connecter les utilisateurs à l’informatique dont ils ont besoin pour fonctionner.

En plus de la gestion de l’IAM et des appareils, JumpCloud applique une approche de sécurité sans confiance avec des outils tels que l’authentification multifacteur (MFA), facilite la gestion des appareils multiplateformes pour sécuriser tous les appareils et les configurer correctement, et offre une interface graphique conviviale pour les administrateurs et les utilisateurs.

En savoir plus sur l’offre LDAP cloud de JumpCloud, ou essayez la plate—forme gratuitement – il ne coûte rien d’ajouter vos 10 premiers utilisateurs et appareils, et la plate-forme est livrée avec 10 jours de support par chat en direct.

- LDAP