Prérequis: Introduction à Wireshark

Cet article présentera les méthodes de capture et d’analyse de paquets. Il introduira également des outils avancés qui sont utilisés pour augmenter l’efficacité lors de la capture et de l’analyse.

Pourquoi renifler?

Si vous avez une expérience préalable des systèmes de sécurisation, vous ne pouvez pas assez insister sur l’importance de la reconnaissance. Et si vous êtes nouveau, sachez simplement que c’est très important. Le reniflage de paquets est une forme essentielle de reconnaissance de réseau ainsi que de surveillance. Il est également utile pour les étudiants et les professionnels de l’informatique.

Wireshark capture les données provenant ou passant par les cartes RÉSEAU sur son appareil en utilisant une bibliothèque de capture de paquets sous-jacente. Par défaut, Wireshark capture uniquement les données sur l’appareil, mais il peut capturer presque toutes les données sur son réseau local s’il est exécuté en mode promiscuité. Actuellement, Wireshark utilise la bibliothèque de capture de paquets de NMAP (appelée npcap).

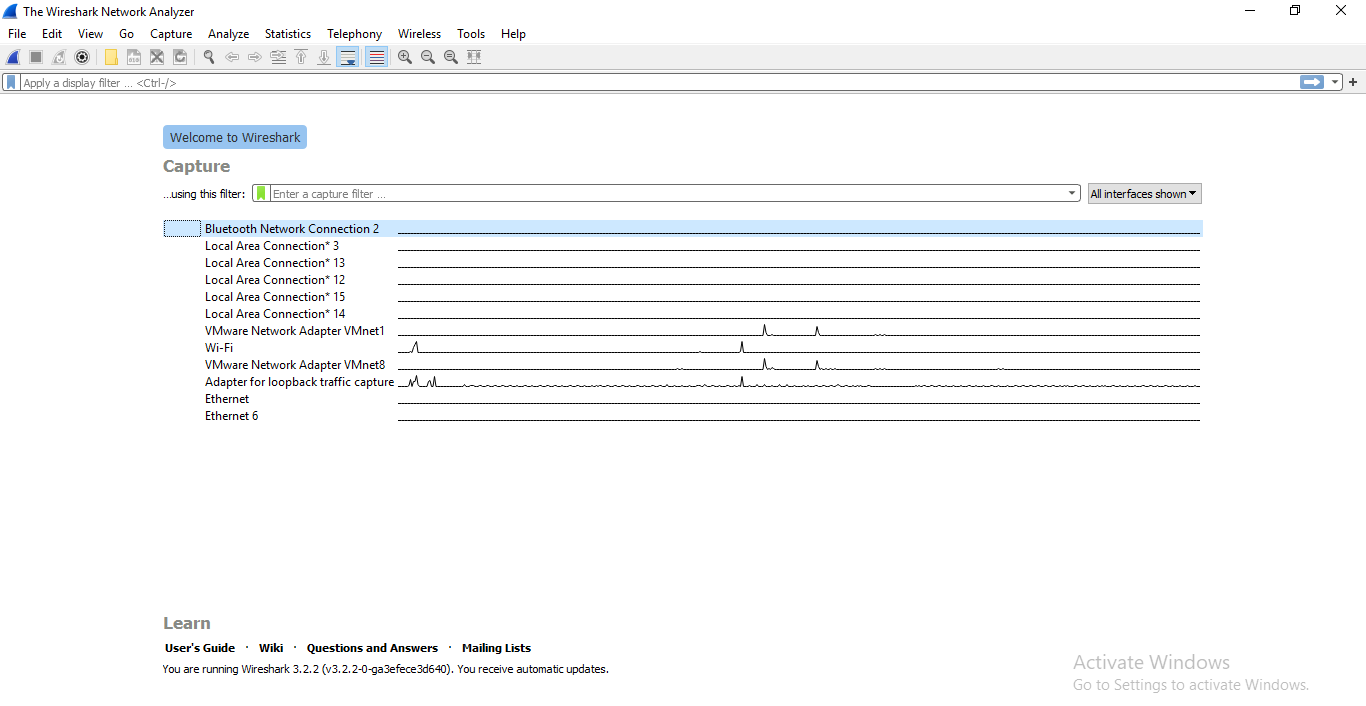

Se lever et courir: Après le lancement de l’installation Wireshark, approuvez les privilèges d’administrateur ou de superutilisateur et une fenêtre qui ressemble à ceci vous sera présentée:

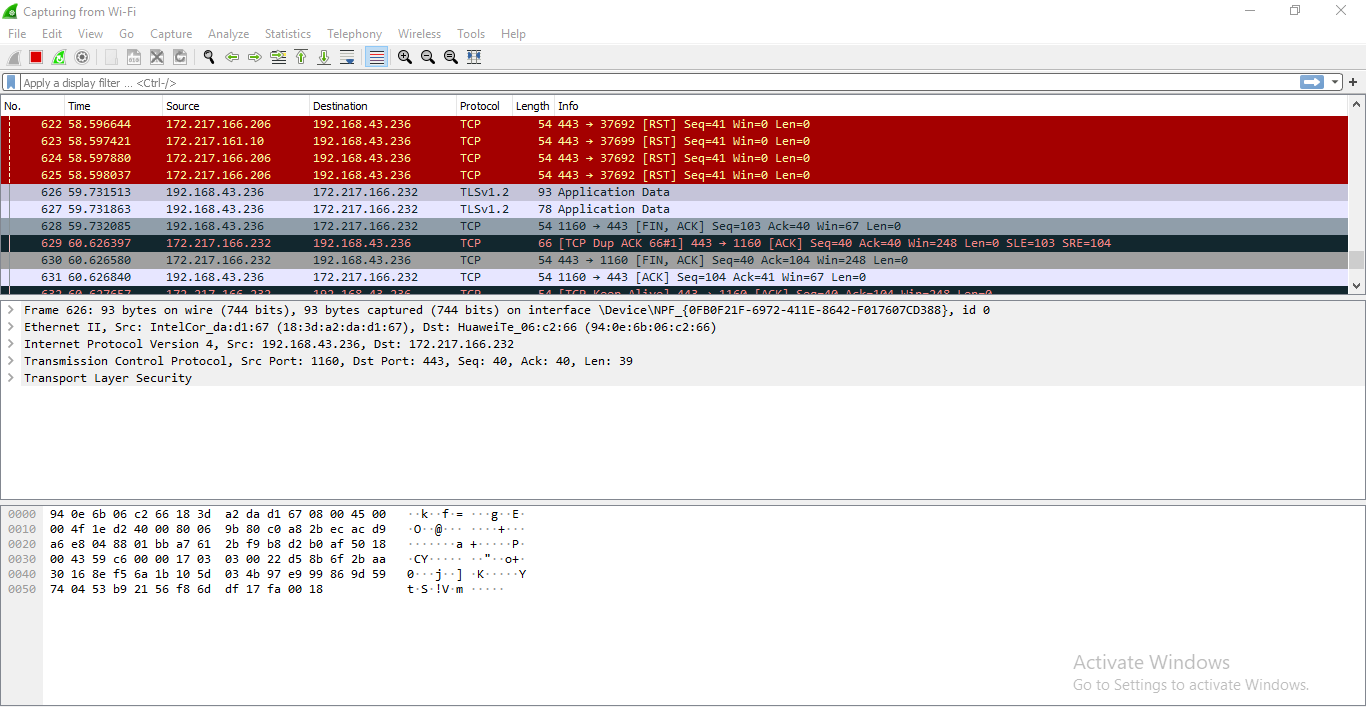

Cette fenêtre affiche les interfaces de votre appareil. Pour commencer à renifler, sélectionnez une interface et cliquez sur l’icône bluefin en haut à gauche. L’écran de capture de données comporte trois volets. Le volet supérieur affiche le trafic en temps réel, celui du milieu affiche des informations sur le paquet choisi et le volet inférieur affiche les données brutes des paquets. Le volet supérieur affiche l’adresse de destination de l’adresse source (IPv4 ou IPv6), les ports source et de destination, le protocole auquel le paquet appartient et des informations supplémentaires sur le paquet.

Comme il y a beaucoup de paquets entrant et sortant chaque seconde, les regarder tous ou rechercher un type de paquets sera fastidieux. C’est pourquoi des filtres de paquets sont fournis. Les paquets peuvent être filtrés en fonction de nombreux paramètres tels que l’adresse IP, le numéro de port ou le protocole au niveau de la capture ou au niveau de l’affichage. Comme il est évident qu’un filtre de niveau d’affichage n’affectera pas les paquets en cours de capture.

Certains des filtres de capture généraux sont:

- hôte (capturez le trafic via une seule cible)

- net (capturez le trafic via un réseau ou un sous-réseau). « net » peut être préfixé par « src » ou « dst » pour indiquer si les données proviennent ou vont au(x) hôte(s) cible(s).) port

- (capturez le trafic à travers ou à partir d’un port). « port » peut être préfixé par « src » ou « dst » pour indiquer si les données proviennent ou vont au port cible.

- « et », « pas » et « ou » connectives logiques.(Utilisé pour combiner plusieurs filtres).

Il existe des filtres plus basiques et ils peuvent être combinés de manière très créative. Une autre gamme de filtres, les filtres d’affichage sont utilisés pour créer une abstraction sur les données capturées. Ces exemples de base devraient fournir une idée de base de leur syntaxe:

- tcp.port == 80/udp.port==X affiche le trafic tcp/udp sur le port X.

- http.demande.l’URI correspond à « paramètre = valeur$ » affiche les paquets qui sont des requêtes HTTP au niveau de la couche application et leur URI se termine par un paramètre avec une certaine valeur.

- Le connectif logique et ou et ne fonctionne pas ici aussi.

- ip.src == 192.168.0.0/16 et ip.dst== 192.168.0.0/16 affichera le trafic vers et depuis les postes de travail et les serveurs.

Il existe également un concept de règles de coloration. Chaque élément de protocole / port / autre est fourni avec une couleur unique pour le rendre facilement visible pour une analyse rapide. Plus de détails sur les règles de coloration sont ici

Les plugins sont des morceaux de codes supplémentaires qui peuvent être intégrés dans le Wireshark natif. Les plugins aident à l’analyse par:

- Affichage de statistiques et d’informations spécifiques aux paramètres.

- Gestion des fichiers de capture et des problèmes liés à leurs formats.

- Collaborer avec d’autres outils et frameworks pour mettre en place une solution de surveillance réseau tout-en-un.

Avec juste la capacité de base de voir tout le trafic passant par votre appareil ou dans votre réseau local et les outils et plugins pour vous aider dans l’analyse, vous pouvez faire beaucoup de choses avec votre appareil. Comme:

- Dépannage des problèmes de connectivité Internet avec votre appareil ou le WiFi.

- Surveiller votre appareil pour détecter le trafic indésirable pouvant indiquer une infection par un logiciel malveillant.

- Tester le fonctionnement de votre application qui implique la mise en réseau.

- L’utiliser pour comprendre simplement le fonctionnement des réseaux informatiques.