![]() Grâce à l’algorithme de cryptographie à double clé, les certificats numériques permettent aux utilisateurs d’échanger des clés publiques pour se sécuriser et s’authentifier mutuellement.

Grâce à l’algorithme de cryptographie à double clé, les certificats numériques permettent aux utilisateurs d’échanger des clés publiques pour se sécuriser et s’authentifier mutuellement.

Les certificats numériques ont deux utilisations principales ::

- 1. Courriel sécurisé

2. Accès Sécurisé

Et lorsque vous envisagez d’utiliser des certificats numériques, vous devez prendre en compte:

- 3. La politique de certificat numérique

4. La Fonction d’Autorité D’Enregistrement

- Communication ; E-mail sécurisé

- Accès sécurisé

- Authentification Un-à-un

- Authentification Un-à-plusieurs

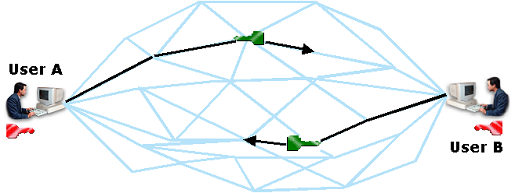

Les utilisateurs A et B échangent des clés publiques et utilisent la clé publique de l’autre personne pour chiffrer les messages l’un vers l’autre. Seul l’utilisateur A dispose de la clé privée qui peut déchiffrer les messages chiffrés avec la clé publique correspondante de l’utilisateur A.

Dans le cas où un serveur Web dispose d’une zone hautement sécurisée et souhaite donner un accès restreint et contrôlé aux informations qui y sont stockées, les noms d’utilisateur et les mots de passe n’offrent pas une protection suffisante. Le remplacement de cette méthode de connexion non sécurisée par un Digi-ID™ résout ce problème.

Il existe deux types de systèmes d’authentification Digi-Access™:

- Authentification Un-à-un

Authentification Un-à-plusieurs

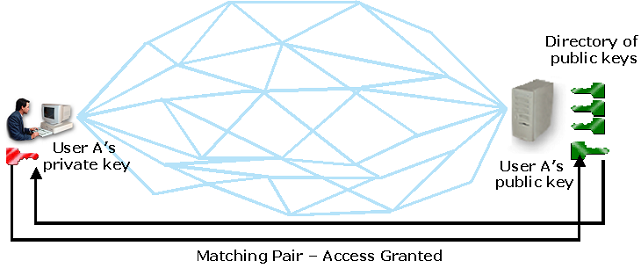

Les Clés Publiques et les Clés Privées se « reconnaissent » et comme la Clé Publique peut être distribuée librement, le serveur Web peut stocker toutes les Clés Publiques appartenant à sa liste d’utilisateurs autorisés et faire correspondre les Clés pour les utilisateurs cherchant à y accéder. C’est ce qu’on appelle l’authentification On-to-One.

La clé publique de l’utilisateur A est stockée sur le serveur Web. Lorsque l’utilisateur A tente d’accéder au serveur, le serveur demande au magasin de certificats du navigateur de l’utilisateur A de confirmer qu’il possède la Clé privée correspondante à la Clé publique stockée sur le serveur. Si la correspondance est confirmée, l’accès est accordé à l’utilisateur A.

Dans des déploiements plus simples, il vous suffit peut-être d’identifier des groupes d’utilisateurs, auquel cas l’implémentation Un à plusieurs est plus rapide à implémenter et plus facile à gérer.

Dans l’authentification Un-à-plusieurs, l’ensemble du groupe d’utilisateurs ou plusieurs sous-groupes sont formés. Le serveur est alors configuré pour rechercher uniquement le certificat de signature, auquel cas le serveur n’a pas besoin d’une copie de la clé publique de chaque individu.

Ceci est plus facile à déployer et à gérer car le serveur ne nécessite pas de configuration unique pour chaque Digi-ID™ qui sera utilisé pour y accéder. Par sa simplicité, le serveur est configuré une fois et un nombre quelconque d’utilisateurs peut y accéder sans aucune intervention supplémentaire et l’utilisateur individuel peut toujours être révoqué afin que l’accès soit refusé sur la base individuelle selon les besoins.