Aujourd’hui, nous allons examiner de plus près les vulnérabilités du protocole WEP (Wired Equivalent Privacy) et voir comment exploiter ces vulnérabilités et comment les pirates peuvent accéder à un réseau Wi-Fi auquel ils n’ont pas déjà accès. Nous utiliserons le logiciel aircrack-ng pour faciliter l’attaque à partir d’une installation de Kali Linux, mais je voulais souligner quelques mises en garde, avertissements et explications avant de creuser dans la démonstration.

Tout d’abord, vous devez noter qu’une partie du processus d’attaque est similaire au craquage des protocoles Wi-Fi WPA et WPA2. Cependant, WEP est un protocole complètement différent, donc après avoir démarré le logiciel sur une interface sans fil et effectué les vidages, le processus est un peu différent. De plus, vous devez noter que nous n’allons pas profiter d’une faille de connexion et de reconnexion et effectuer une attaque basée sur un dictionnaire comme nous l’avons fait avec WPA. Au lieu de cela, nous allons surveiller les données sans fil et capturer des paquets pour en déduire la clé en fonction de certaines vulnérabilités bien connues.

Vulnérabilités WEP vs vulnérabilités WPA

Avant de commencer la démonstration de craquage WEP, vous devez avoir une compréhension générale du protocole, de ses vulnérabilités et de leur différence avec WPA et WPA2. Tout d’abord, vous devez comprendre que WEP est un protocole de sécurité qui utilise la sécurité RC4 qui est un type de chiffrement de flux. Le chiffrement utilise une clé courte pour générer un flux de clés « aléatoire », mais cette technologie est exploitée depuis des années.

Il existe plusieurs façons d’exploiter les vulnérabilités WEP. Une façon de l’attaquer est de comparer deux flux qui utilisaient des textes chiffrés avec des flux clés identiques. En utilisant une opération XOR (Ou exclusif) sur les données, le protocole peut être rétro-conçu.

L’une des failles fatales du protocole concerne la somme de contrôle CRC-32 utilisée pour s’assurer que les données n’ont pas été modifiées en transit – autrement appelée vérification d’intégrité. En changeant les bits et en modifiant la somme de contrôle en une permutation valide, il est possible de tromper les données du flux RC4 pour qu’elles apparaissent valides. Cependant, ce n’est que la pointe de l’iceberg concernant les vulnérabilités WEP, et vous devez savoir que ces failles de sécurité donnent lieu à des attaques passives et actives.

A l’inverse, WPA souffre d’une faille de sécurité liée au TKIP (Temporal Key Integrity Protocol). Ces défauts rendent WPA et WPA2 vulnérables à l’usurpation de paquets, au déchiffrement et aux attaques par force brute. Bien que les mécanismes sous-jacents du WEP et du WPA soient très différents, vous constaterez que vous pouvez casser l’un ou l’autre protocole en quelques minutes (généralement) en utilisant le logiciel aircrack-ng sur Kali.

L’une des principales différences entre nos attaques est la façon dont nous attaquons le protocole. Dans le tutoriel WPA et WPA2, nous avons utilisé un dictionnaire de mots de passe pour trouver la clé. Cette fois, cependant, nous allons intercepter des paquets sans fil hors de l’air avec aircrack-ng (bien qu’il existe de nombreux autres types de renifleurs de paquets) pour découvrir les données clés.

Types d’attaque

Les attaques passives sont facilitées par une technique d’écoute électronique qui permet à un attaquant d’intercepter des communications sans fil jusqu’à ce qu’il repère une collision ICV. Ensuite, l’attaquant peut utiliser un logiciel pour déduire le contenu des données. En raison des failles de l’algorithme RC4, un attaquant peut relativement facilement collecter des données et les recouper pour déchiffrer des messages et même obtenir un accès au réseau.

Inversement, une attaque active peut être utilisée lorsqu’un attaquant connaît déjà les données en texte brut pour un message chiffré. Ensuite, l’attaquant peut créer manuellement des paquets chiffrés supplémentaires pour tromper le périphérique WEP. Parce qu’ils savent manipuler l’algorithme de hachage, ils peuvent tromper les contrôles d’intégrité, amenant le périphérique WEP à accepter par erreur les paquets en tant que données valides. C’est un type d’attaque par injection, et ils sont étonnamment faciles à réaliser.

Mise en route

Avant de commencer, vous aurez besoin de plusieurs éléments pour créer un environnement où vous pourrez commencer à pirater. Comme toujours, vous devez savoir que vous n’avez pas le droit légal d’utiliser ces informations en public pour attaquer des réseaux réels, vous ne devez donc tenter cet exploit que dans la confidentialité de votre réseau domestique. Vous allez avoir besoin des cinq éléments suivants avant que nous puissions commencer:

- Un système informatique exécutant Kali Linux

- Un routeur sans fil utilisant WEP que vous possédez et contrôlez

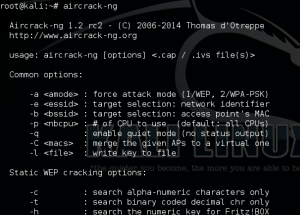

- Le logiciel aircrack-ng

- Une interface sans fil pouvant être exécutée en mode moniteur pour collecter des paquets

- Un autre hôte sans fil connecté au routeur

Étape 1

Assurez-vous que votre carte sans fil est visible dans votre système Kali Linux. Vous pouvez exécuter la commande ifconfig pour rechercher des interfaces sans fil. Vous devriez voir une interface Ethernet et de bouclage, mais nous sommes intéressés par l’interface qui commence par a ‘ w. »Probablement, l’interface sans fil que vous souhaitez utiliser sera wlan0 sauf si vous avez plusieurs cartes sans fil.

Étape 2

Ensuite, nous allons utiliser aircrack-ng pour mettre votre interface sans fil en mode moniteur, ce qui lui permettra de surveiller et de capturer des images sans fil d’autres appareils pour faciliter l’attaque. Vous devrez exécuter la commande suivante:

- aircrack-ng start wlan0

Notez que vous pouvez avoir une interface sans fil avec un nom différent. Si le nom de votre interface est wlan1 ou s’il a un nom différent, ajoutez-le à la fin de la commande. Notez particulièrement la sortie, car elle créera une interface d’écoute, probablement nommée mon0.

Notez que vous pouvez avoir une interface sans fil avec un nom différent. Si le nom de votre interface est wlan1 ou s’il a un nom différent, ajoutez-le à la fin de la commande. Notez particulièrement la sortie, car elle créera une interface d’écoute, probablement nommée mon0.

Étape 3

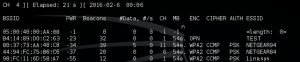

Ensuite, nous commencerons à utiliser la commande dump pour récupérer les paquets d’autres périphériques sans fil, et le logiciel pourra effectuer des calculs et des comparaisons entre les données pour briser le protocole WEP non sécurisé. Entrez la commande suivante:

- airodump-ng mon0

Étape 4

Il est maintenant temps de dire à votre interface sans fil de commencer à stocker les données sans fil capturées en fonction du réseau de votre choix. N’oubliez pas de brancher trois informations clés de la sortie précédente dans la commande suivante:

- airodump–ng–w-c-bssid mon0

Plus précisément, vous devrez brancher l’ESSID, le numéro de canal (CH) et le BSSID. À présent, votre interface sans fil devrait capturer des trames sans fil, mais vous devrez les stocker dans un fichier local. Vous voudrez avoir au moins 10 000 paquets avant de passer aux étapes restantes. Utilisez la commande suivante pour écrire vos données dans un fichier sur votre disque dur:

- airodump – ng mon0 –

Étape 5

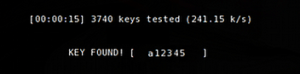

Enfin et surtout, vous devrez effectuer l’étape la plus importante du processus en utilisant réellement les données capturées à partir du périphérique WEP. Émettez la commande suivante:

- aircrack-ng.casquette

Si tout se passe comme prévu, vous devriez pouvoir casser le système WEP. Cependant, si la commande échoue, vous voudrez attendre que votre carte sans fil capture plus de données. Donnez-lui le temps de capturer 15 000 paquets, puis réessayez.

Mises en garde et différences par rapport à WPA

Vous remarquerez probablement que la procédure d’attaque comporte moins d’étapes que la procédure d’attaque WPA /WPA2. Bien que cela puisse sembler plus simple à première vue, sachez que le processus d’attaque WEP tourne autour de la capture de données transmises par d’autres hôtes sans fil. S’il n’y a qu’un seul hôte connecté au réseau ou si les hôtes n’envoient pas beaucoup de données, il faudra plus de temps pour collecter suffisamment de données pour que l’attaque fonctionne. D’autre part, l’attaque WPA / WPA2 était centrée sur l’utilisation d’un dictionnaire de mots de passe après avoir forcé un hôte à se reconnecter.

Réflexions finales

Il est simple de casser le cryptage WEP à condition de disposer des bons outils, mais soyez averti. Vous ne devriez jamais abuser de cette connaissance. Cela pourrait entraîner de graves conséquences qui ont un impact négatif sur votre vie. Assurez-vous de ne tenter ces attaques que sur les appareils que vous possédez et assurez-vous de ne jamais utiliser WEP pour sécuriser vos points d’accès sans fil et vos routeurs.