Las organizaciones han estado utilizando el protocolo LDAP para la administración de usuarios, los atributos y la autenticación durante casi tres décadas. En ese tiempo, el protocolo se ha expandido y evolucionado para satisfacer los cambiantes entornos de TI y las necesidades empresariales.

Este blog cubre todo lo que necesita saber sobre LDAP, desde sus orígenes hasta su lugar en el mundo empresarial impulsado por la nube de hoy, y explica cómo funciona, cómo se usa, cómo comenzar y qué soluciones de servidor LDAP podrían ser adecuadas para sus necesidades.

- El Protocolo LDAP

- ¿Cómo funciona LDAP?

- Componentes de directorio LDAP

- Árbol de Información de directorio LDAP

- Entrada

- Atributo

- Esquema

- DN: Nombre distinguido

- RDN: Nombre distinguido relativo

- Los RDN multivalores

- Servidores LDAP

- Autenticación y autorización LDAP

- Autenticación LDAP

- Autorización LDAP

- ¿Para Qué Se Utiliza LDAP?

- LDAP y Active Directory

- LDAP y Azure Active Directory

- Lugar de LDAP en la nube

- ¿LDAP Sigue Siendo Relevante?

- Cómo configurar LDAP

- Proveedores de LDAP

- Active Directory (AD)

- OpenLDAP

- LDAP en la nube

- Pros y Contras de LDAP

- ¿Cuáles son las Ventajas de LDAP?

- ¿Cuáles son los inconvenientes de LDAP?

- Extender LDAP a un Directorio completo en la nube

- LDAP en la nube y más allá con JumpCloud

El Protocolo LDAP

LDAP (Lightweight Directory Access Protocol) es uno de los protocolos principales que se desarrolló para los servicios de directorio (el proceso de administrar de forma segura a los usuarios y sus derechos de acceso a los recursos de TI), y la mayoría de los servicios de directorio todavía usan LDAP en la actualidad, aunque también pueden usar protocolos adicionales como Kerberos, SAML, RADIUS, SMB, Oauth y otros.

En pocas palabras, LDAP especifica un método de almacenamiento de directorios y facilita la autenticación y autorización de usuarios a servidores, archivos, equipos de red y aplicaciones, entre otros recursos de TI. LDAP fue desarrollado en 1993 por Tim Howes y sus colegas de la Universidad de Michigan para ser una versión ligera y de bajo sobrecarga de los protocolos de servicios de directorio X. 500 que estaban en uso en ese momento, como DAP (protocolo de acceso a directorios).

X. 500 era difícil tanto para los sistemas (gran tamaño) como para la red (ancho de banda intensivo). De hecho, muchos de los sistemas en los escritorios de las personas a principios de la década de 1990 no podían conectarse a un servicio de directorio X. 500, por lo que se limitaba a sistemas específicos (piense más como mainframes, miniordenadores o microordenadores en su día, generalmente no PC).

LDAP resolvió estos problemas al permitir la autenticación y autorización de usuarios a servidores, archivos y aplicaciones, al tiempo que reducía la sobrecarga, el uso de ancho de banda y la demanda en los puntos de conexión.

Como resultado de estas eficiencias, LDAP encontraría un gran éxito y se convertiría en el protocolo de autenticación de los servicios de directorio de Internet de facto durante bastante tiempo. De hecho, LDAPv3 (la tercera versión de LDAP) fue propuesta y aceptada como el estándar de Internet para servicios de directorio en 1997. Esta es la versión más reciente y frecuente de LDAP en la actualidad.

Siguiendo este hito, Kurt Zeilenga comenzó el Proyecto OpenLDAP con el lanzamiento de OpenLDAP 1.0 en 1998.

OpenLDAP 1.0 fue el primer conjunto de aplicaciones de cliente y servidor de código completamente abierto derivado de LDAPv3.3 e incluía características de seguridad avanzadas, soporte de plataforma actualizado y correcciones de errores. La naturaleza de código abierto de OpenLDAP permitió a los administradores de TI modificarlo para adaptarse mejor a las necesidades de su organización, lo que lo convirtió en una opción popular de LDAP. Desde entonces, OpenLDAP ha sido conducido por Howard Chu y el equipo de Symas.

Un año más tarde, en 1999, Microsoft lanzó Active Directory, que usaba LDAP y Kerberos, al tiempo que creaba extensiones propietarias para mantener a las organizaciones encerradas en el ecosistema de Microsoft.

¿Cómo funciona LDAP?

En resumen, LDAP especifica un método de almacenamiento de directorios que permite agregar, eliminar y modificar registros, y habilita la búsqueda de esos registros para facilitar la autenticación y la autorización de los usuarios a los recursos.

Las tres funciones principales de LDAP son:

Actualizar: Esto incluye agregar, eliminar o modificar información de directorio.Consulta

: Esto incluye buscar y comparar información de directorio.

Autenticar: Las funciones principales de autenticación incluyen el enlace y el desenganche; una tercera función, abandonar, se puede usar para impedir que un servidor complete una operación.

Componentes de directorio LDAP

Los siguientes son algunos de los elementos y conceptos clave del protocolo LDAP y el directorio basado en LDAP. Cuando se trabaja con un proveedor de identidad (IdP), gran parte de esto sucede detrás de una interfaz gráfica de usuario; sin embargo, puede ser útil saberlo, tanto para completar su comprensión como para ayudarlo con la personalización y la solución de problemas en el futuro.

Además, OpenLDAP permite una personalización flexible, pero requiere un conocimiento más complejo del protocolo y sus casos de uso. Generalmente, esos cambios se realizan utilizando la línea de comandos, archivos de configuración o, a veces, modificando la base de código abierto. Comprender cómo funciona LDAP es particularmente importante para aquellos que usan OpenLDAP y para aquellos interesados en personalizarlo según sus necesidades.

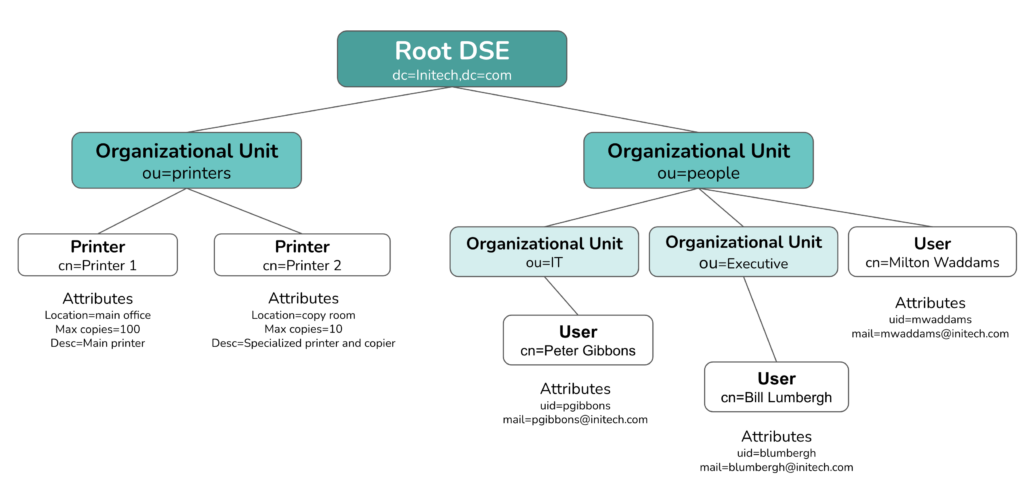

Árbol de Información de directorio LDAP

LDAP organiza la información en una estructura jerárquica de árbol, denominada árbol de información de directorio (DIT). El DIT LDAP puede variar en función del software o servicio de directorio que utilice; sin embargo, los directorios LDAP generalmente siguen esta estructura de árbol, donde las entradas sin subordinados (usuarios, por ejemplo) son hojas, y la raíz es la entidad general que abarca toda la información dentro del directorio.

Esta raíz es una entrada específica (DSE) de agente de servidor de directorios (DSA), llamada DSE raíz, y proporciona información sobre el directorio.

Entrada

utilizan atributos para describir los elementos del mundo real almacenados en el directorio, como un usuario o una máquina. Al igual que en una guía telefónica, o, más relacionado, en la lista de contactos de tu teléfono, los usuarios existen como entradas, que almacenan información adicional sobre el usuario.

En LDAP, a menudo se hace referencia a las entradas por su nombre común (CN); para los usuarios, este suele ser su nombre de usuario o nombre y apellido.

Atributo

Los atributos describen un usuario, servidor u otro elemento almacenado en el directorio LDAP. Los atributos de un usuario, por ejemplo, normalmente incluirían su nombre completo, dirección de correo electrónico, nombre de usuario y contraseña, para empezar. Los atributos se componen de un tipo y un valor, es decir, mail(type)[email protected](value).

Los atributos disponibles para incluir están predefinidos por un atributo objectClass; las organizaciones pueden hacer uso de más de un atributo de clase de objeto y crear atributos de clase de objeto personalizados para abarcar la información que desean almacenar en su directorio LDAP, pero solo puede haber una clase de objeto estructural por entrada. (Puede haber clases de objetos auxiliares adicionales, pero una clase de objeto principal, llamada clase de objeto estructural, define cada entrada).

Esquema

Los esquemas definen el directorio. Específicamente, un esquema define los parámetros del directorio, incluida la sintaxis, las reglas coincidentes (es decir, ¿la contraseña de entrada coincide con los datos del directorio?), tipos de atributos y clases de objetos.

LDAPv3 (la iteración más actual de LDAP) ofrece un esquema predefinido, y otras ofertas de LDAP proporcionan variantes de esquema o iteraciones, por lo que diferentes proveedores pueden formatear sus directorios LDAP de manera un poco diferente. La creación de un esquema personalizado también es posible para casos de uso más matizados y de nicho.

DN: Nombre distinguido

Este es el identificador único para una entrada LDAP y especifica todos los atributos asignados al objeto. Puede contener varios puntos de datos y está compuesto por nombres distinguidos relativos (RDN) en una cadena separada por comas.

El formato DN funciona como coordenadas geográficas, solo en orden inverso: especifica la ubicación en el directorio listando cada subsección en grados crecientes.

Mientras que las coordenadas geográficas comienzan en general y se vuelven más específicas, el DN comienza con el nombre del objeto y funciona hasta el componente de directorio principal (el dominio de su servidor LDAP, por ejemplo), formando una dirección completa que apunta a la ubicación de la entrada en el árbol LDAP.

Los DNS tienen el siguiente formato:

RDN, RDN, RDN

Para Peter Gibbons, un programador del departamento de TI de Initech, el DN puede tener este aspecto:

cn=Peter Gibbons,ou=IT,ou=People,dc=Initech,dc=com

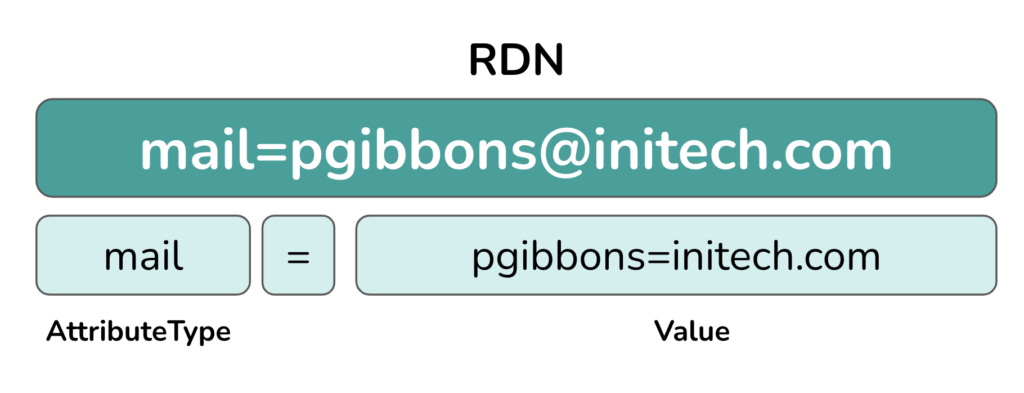

RDN: Nombre distinguido relativo

Estas son cadenas que asignan valores a atributos, como asignar una dirección de correo electrónico a un usuario. Se forman con un signo igual (=) en pares nombre-valor. El formato es el siguiente:

atributo = valor

Por ejemplo, el RDN para la dirección de correo electrónico del usuario Peter Gibbons puede ser [email protected].

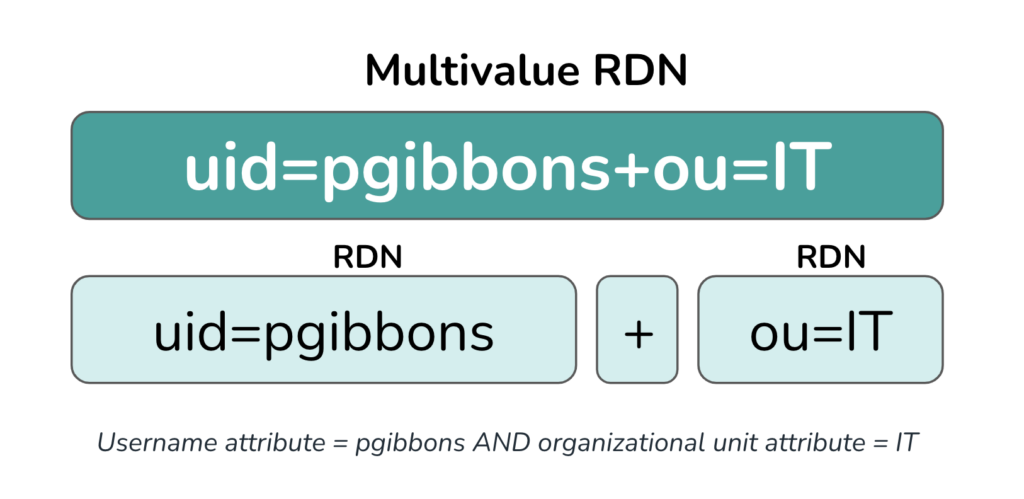

Los RDN multivalores

se pueden combinar en un RDN global con signos de signo más. Los RDN multivalores tratan dos valores de atributo como uno, y se pueden usar para diferenciar entre dos RDN con el mismo valor (como dos usuarios con el mismo nombre, el directorio podría adjuntar el RDN de su dirección de correo electrónico a su nombre de usuario para crear RDN únicos para cada uno). Un RDN multivalor se formatearía de la siguiente manera:

RDN + RDN

Servidores LDAP

Un directorio LDAP puede contener uno o más servidores, pero debe haber un servidor raíz (el DSE raíz en el diagrama anterior). Los servidores LDAP principales se ejecutan en el demonio slapd, y envían cambios a las réplicas del servidor a través del demonio slurpd.

Tradicionalmente, los servidores LDAP se alojaban en las instalaciones y eran administrados internamente por la organización, y Microsoft AD era la solución comercial más popular para LDAP en el mercado. OpenLDAP es el servidor LDAP de código abierto y reproducción pura más popular disponible en la actualidad.

Ahora, sin embargo, las organizaciones utilizan con mayor frecuencia servicios de directorio alojados en la nube que alivian la carga del alojamiento, la seguridad y la administración de servidores internos. Los servidores LDAP basados en la nube también permiten a las organizaciones cambiar su infraestructura a la nube, aprovechar las oportunidades de trabajo remoto y reducir los costos. Consulte la sección LDAP y Active Directory de este artículo para obtener más información.

Autenticación y autorización LDAP

El protocolo LDAP autentica y autoriza a los usuarios a acceder a sus recursos. El protocolo autentica a los usuarios con una operación de enlace que permite al usuario comunicarse con un directorio LDAP y, a continuación, autoriza al usuario autenticado a los recursos que necesita si su información de inicio de sesión de entrada coincide con lo que se indica para ellos en la base de datos.

Autenticación LDAP

La autenticación LDAP se basa en una operación de enlace cliente/servidor, que permite que el cliente preparado para LDAP, denominado agente de usuario de directorios (DUA), y el servidor de directorios, denominado agente de sistema de directorios (DSA), se comuniquen dentro de una sesión segura y cifrada.

Al autenticarse en un servidor LDAP en un intento de obtener acceso a la base de datos, se le solicita al usuario que proporcione su nombre de usuario y contraseña.

Si los valores que el usuario introduce en el cliente coinciden con los que se encuentran en la base de datos LDAP, el servidor LDAP concede acceso al usuario a cualquiera que sea el recurso de TI.

Autorización LDAP

Una vez que un usuario se ha autenticado correctamente, debe estar autorizado a los recursos solicitados. Si bien diferentes instancias LDAP pueden estructurar y codificar esto de manera ligeramente diferente, esto se logra esencialmente asignando permisos con grupos y roles en el directorio.

Con OpenLDAP, por ejemplo, los usuarios pertenecen a grupos a los que se les pueden asignar permisos diferentes. Si al usuario de autenticación se le asignan los permisos correctos para acceder a un determinado recurso, el protocolo LDAP lo autorizará; de lo contrario, el protocolo denegará el acceso.

¿Para Qué Se Utiliza LDAP?

El protocolo LDAP define un directorio que puede:

- Almacene los datos de usuario en una ubicación central y accesible.

- Asociar a esos usuarios con recursos a los que se les permite acceder.

- Autenticar y autorizar a los usuarios a sus recursos asignados, que incluyen:

- Aplicaciones técnicas: Jenkins, Docker, OpenVPN, Atlassian suite y muchas otras, autenticarse mejor con LDAP.

- Infraestructura de servidores: Los servidores Linux tanto in situ como en la nube (como AWS) aprovechan LDAP para autenticar a los usuarios.

- Servidores de archivos: Los servidores de archivos como QNAP, Synology y FreeNAS admiten LDAP.

- Equipo de red: Aunque esto puede superponerse con el protocolo RADIUS, algunas organizaciones usan LDAP para el acceso a la red a través de VPN, puntos de acceso WiFi y otros equipos de red.

Cuando se originó LDAP, las funciones anteriores eran mucho más sofisticadas que otras opciones de administración de usuarios disponibles. A medida que el protocolo ganó popularidad, más recursos de TI se hicieron compatibles con LDAP, y nuevas ofertas, incluidos LDAP en la nube, otros protocolos de autenticación y servicios de directorio completo, entraron en escena para admitir el acceso a esos recursos de TI.

Ahora, los administradores de TI pueden usar LDAP para autenticar máquinas y administrar el acceso a aplicaciones, redes, NAS y otros componentes heredados, tanto in situ como en la nube. Con algunos servicios de directorio en la nube como JumpCloud, pueden combinar esta funcionalidad con otros protocolos para proporcionar a los usuarios acceso a prácticamente todos sus recursos de TI.

LDAP y Active Directory

Como LDAP se convirtió en un protocolo de servicios de directorio central, Microsoft AD construyó muchos de sus fundamentos en LDAP; sin embargo, AD no es una herramienta LDAP pura.

Aunque AD puede usar LDAP, depende en mayor medida de Kerberos para la autenticación y es menos flexible que un directorio LDAP de código abierto. AD requiere controladores de dominio y funciona mejor con dispositivos y aplicaciones basados en Microsoft Windows. Explore estas diferencias más a fondo en nuestra comparación de anuncios vs. LDAP.

Hasta hace poco, las herramientas de directorio funcionaban predominantemente en entornos locales basados en Windows y se adaptaban a ellos. El éxito de AD se debe en gran medida a su enfoque en entornos locales centrados en Windows, que fueron el estándar empresarial durante décadas.

Sin embargo, la transición de la última década a la nube, que se aceleró con el cambio masivo impulsado por la pandemia al trabajo remoto en 2020, cambió las necesidades de directorios del mundo.

Las empresas ahora optan por servicios de directorio compatibles con Mac y Linux basados en la nube en lugar de AD y otros modelos de directorio locales. Vaya a la sección sobre el lugar de LDAP en la nube para obtener más información sobre cómo han evolucionado las soluciones LDAP para adaptarse a estos cambios.

LDAP y Azure Active Directory

Azure Active Directory, un complemento compatible con la nube de AD (no sustituye a AD) para la administración de usuarios de Azure y el inicio de sesión único de aplicaciones web, no utiliza LDAP de forma nativa. En su lugar, utiliza otros protocolos y facilita las funciones LDAP con Azure AD Domain Services (DS) o un entorno de anuncios híbrido donde es necesario LDAP.

Azure AD DS se factura como controlador de dominio como servicio para máquinas virtuales y aplicaciones heredadas de Windows implementadas en Azure. Se cobra por la hora, y el precio se basa en el número de objetos de directorio.

Para aquellos que desean usar LDAP con Azure AD, especialmente la autenticación de aplicaciones o sistemas de almacenamiento locales, puede ser bastante difícil. Muchas organizaciones de TI optan por implementar un servidor LDAP adicional. En muchos casos, este servidor LDAP se implementa en la nube a través de la solución LDAP como servicio de JumpCloud.

Lugar de LDAP en la nube

Los cambios recientes a la nube y los lugares de trabajo dispares han creado la necesidad de soluciones de directorios más flexibles que puedan funcionar con recursos de la nube y adaptarse a diferentes sistemas operativos; el 55% de las empresas ahora son compatibles con Mac y el 90% de la infraestructura de nube del mundo funciona en Linux. El enfoque centrado en Microsoft Windows y Azure de AD ya no es viable para muchas empresas con entornos de sistemas operativos diversos, y muchas confían en varias soluciones integradas adicionales para administrar su infraestructura en crecimiento, diversificación y dispersión. Estos nuevos desafíos con los directorios AD y on-prem han impulsado a las empresas a recurrir a LDAP en la nube y, en última instancia, a Directorio como Servicio.

Cloud LDAP libera a las empresas de una gran carga de gestión de directorios, desde la configuración y el mantenimiento de la infraestructura de directorios central hasta la integración de aplicaciones y sistemas en su IdP basado en LDAP. Con LDAP en la nube, los servidores ya están allí y listos para que las empresas dirijan sus puntos de conexión conectados a LDAP a ellos.

Los servicios de Cloud directory también tienden a utilizar otros protocolos, ampliando aún más su alcance y adaptándose a las nuevas tecnologías a medida que surgen, al tiempo que eliminan la necesidad de un servidor de Active Directory local.

Algunos servicios LDAP en la nube también incluyen una interfaz gráfica de usuario y soporte técnico, lo que elimina la necesidad de ejecutar todo con código de texto sin formato (aunque algunos servicios de directorio aún ofrecen la opción de ejecución en línea de comandos, lo que puede ser beneficioso para ejecutar operaciones en masa) y ofrecen ayuda de expertos donde sea necesario.

¿LDAP Sigue Siendo Relevante?

Si los directorios se están moviendo hacia la nube y LDAP se creó para funcionar en un entorno local, ¿sigue siendo LDAP relevante?

A medida que las aplicaciones en la nube se convierten en el estándar empresarial, las redes de TI se vuelven más descentralizadas y se desarrollan nuevos protocolos para satisfacer estas necesidades cambiantes, algunos administradores de sistemas han comenzado a cuestionar la relevancia de LDAP.

Los directorios han comenzado a adoptar enfoques multiprotocolo para abordar entornos comerciales modernos y descentralizados. El directorio multiprotocolo aprovecha muchos protocolos, cada uno para un propósito específico.

El resultado es que cada protocolo se usa con menos frecuencia, pero es muy adecuado para sus casos de uso y sigue siendo un componente crítico de un directorio multiprotocolo robusto.

LDAP no es una excepción; aunque representa un porcentaje menor de la funcionalidad del directorio en comparación con los modelos de directorios más antiguos, sigue siendo una parte integral del directorio moderno.

Los servicios de directorio multiprotocolo continúan utilizando LDAP junto con otros protocolos debido a su flexibilidad, herencia de código abierto y estabilidad a lo largo de los años.

Por ejemplo, muchas aplicaciones heredadas como OpenVPN, Jenkins, MySQL, Jira y Confluence, junto con decenas de miles de otras aplicaciones, sistemas de almacenamiento, dispositivos de red, servidores y más, continúan utilizando LDAP.

Cómo configurar LDAP

Los pasos de configuración de LDAP varían en función de la oferta de LDAP que esté utilizando, y los pasos dependerán en gran medida de si está utilizando un servidor LDAP en la nube o si está de pie por su cuenta.

Sin embargo, antes de comenzar por cualquier camino, el primer paso para cualquier implementación de LDAP debe ser planificar: su equipo de TI debe pensar cuidadosamente cómo quiere organizar su directorio antes de implementar cualquier cosa.

Esto incluye qué recursos incluir en el directorio, cómo separar grupos de usuarios y asignar permisos, qué sistemas operativos necesitará acomodar, cómo planea integrar trabajadores remotos, cuáles serán sus parámetros de seguridad, qué hará para garantizar una disponibilidad cercana al 100%, cómo planea crecer su organización y más.

La planificación inicial es fundamental para crear un directorio organizado que se adapte bien a su entorno y esté bien posicionado para adaptarse al crecimiento y los cambios. Por ejemplo, si eres una organización de 10 personas pero sabes que planeas expandirte significativamente, podría tener sentido dividir a tus empleados en grupos departamentales al principio para permitir un crecimiento organizado, incluso si cada departamento comienza con solo uno o dos usuarios.

El paso de planificación es especialmente crítico para las organizaciones que construyen sus propios directorios; sin embargo, también ayuda a las organizaciones a comprender qué soluciones LDAP se adaptarían mejor a sus necesidades.

Después de planificar el diseño de su directorio y elegir un proveedor LDAP (u optar por LDAP de código abierto), deberá configurar sus servidores LDAP.

Configuración local de LDAP:

Si está alojando su propia instancia LDAP, deberá instalar su servidor LDAP. Los pasos para instalar y configurar el directorio LDAP variarán en función de la instancia LDAP que utilice. OpenLDAP es quizás la instancia LDAP más popular del mercado, pero hay varios servidores LDAP para elegir. Estos son los pasos del MIT para crear un directorio OpenLDAP.

Configuración de LDAP en la nube: Como mencionamos, la configuración y el mantenimiento de LDAP en la nube son mínimos, lo que es una de las razones por las que muchas empresas lo eligen en lugar de las opciones locales tradicionales. El paso de servidor para LDAP en la nube implica suscribirse a un servidor LDAP en la nube en lugar de colocarlo usted mismo. Aún querrá planificar cuidadosamente antes de elegir una solución LDAP, pero la mayoría de los proveedores ofrecen configuración y administración de directorios a través de una interfaz gráfica de usuario fácil de usar que facilita las modificaciones en el futuro.

Aunque no hay muchos servidores LDAP gratuitos (incluido el hardware) para elegir, hay varias opciones de software LDAP gratuitas disponibles. Los exploraremos a continuación.

Proveedores de LDAP

Sin LDAP, por lo general carece de visibilidad de las cuentas de usuario y la actividad y administra manualmente el acceso a los recursos, creando un modelo descentralizado y desorganizado de gestión de identidades y accesos (IAM) que puede generar redundancias, fricciones y riesgos de seguridad. Cuando las organizaciones se dan cuenta de que el costo de implementar una solución es menor que el costo de la administración manual que requiere mucho tiempo y los riesgos asociados con ella, a menudo comienzan a buscar LDAP. Hay algunas soluciones LDAP principales que la mayoría de las empresas consideran:

Active Directory (AD)

AD usa LDAP y Kerberos para autenticar a los usuarios en los recursos de TI. Como producto de Microsoft, es el más adecuado para entornos basados en Windows. Para usar AD, los administradores de TI deben pagar para obtener la licencia de Windows Server, que incluye AD. Esto representa el modelo de licencia tradicional que las organizaciones de TI conocen bien con los productos de Microsoft. Por último, AD requiere algún tipo de acceso remoto, como una VPN o SD-WAN, para autenticar a los usuarios remotos en los recursos locales. Azure Active Directory ha surgido recientemente como una extensión de AD, pero carece de capacidades LDAP nativas reales.

OpenLDAP

Como se señaló anteriormente, la descarga de OpenLDAP no cuesta nada. Sin embargo, la configuración y la gestión continua de la infraestructura tienen costos significativos. Debido a sus raíces de código abierto, OpenLDAP funciona muy bien con sistemas operativos basados en Linux y Unix, por lo que lo encontrará en muchos entornos DevOps. Al igual que AD, necesitará una VPN para autenticarse en recursos locales.

LDAP en la nube

LDAP basado en la nube es neutral para el proveedor y funciona con una amplia variedad de recursos de TI. Con una plataforma de directorio en la nube, no hay necesidad de una VPN (aunque todavía son compatibles); en su lugar, un agente ligero en el dispositivo del usuario establece una conexión TLS segura al inicio de cada sesión, lo que permite a los usuarios conectarse de forma segura a sus recursos LDAP sin una VPN. Los servicios LDAP en la nube a menudo incluyen protocolos adicionales en su oferta para que una sola herramienta pueda otorgar a los usuarios acceso a prácticamente todos sus recursos.

Pros y Contras de LDAP

¿Cuáles son las Ventajas de LDAP?

- Código abierto: A menudo no cuesta nada descargarlo y probar rápidamente OpenLDAP.

- Estandarizado: LDAP fue ratificado como un estándar de Internet Engineering Task Force (IETF) en 1997 con RFC 2251. Como tal, la industria en general apoya LDAP y continuará haciéndolo.

- Flexible: Los desarrolladores y administradores de TI utilizan la autenticación LDAP para muchos casos de uso diferentes, incluida la autenticación de aplicaciones y servidores remotos. Y debido a que se ha utilizado de muchas maneras diferentes, hay una comunidad alrededor del protocolo que ayuda a las personas a sacarle el máximo provecho.

- Independiente del dispositivo: Por naturaleza, LDAP es compatible con diferentes sistemas operativos y dispositivos. Sin embargo, diferentes ofertas de LDAP pueden limitar esta flexibilidad; AD, por ejemplo, se centra en Windows y, a menudo, requiere complementos para funcionar sin problemas con sistemas operativos adicionales.

- Seguro: En su instancia original, LDAP se transmitía a través de texto claro; sin embargo, hay opciones para cifrar las comunicaciones LDAP, ya sea a través de SSL (LDAPS) o TLS (STARTTLS). STARTTLS es la opción ideal y es altamente segura, con LDAPS en segundo lugar: siempre use uno de los dos siempre que sea posible (ahora, casi en todas partes) en lugar de usar texto transparente. Obtenga más información sobre LDAP y LDAPS en nuestro blog.

¿Cuáles son los inconvenientes de LDAP?

- Edad: LDAP es un protocolo más antiguo. Los protocolos de autenticación más nuevos, como SAML, están diseñados para entornos de TI modernos y reenviados a la nube que utilizan aplicaciones web.

- Local: LDAP se configura tradicionalmente local con un servidor OpenLDAP, y no es una tarea fácil. Para las organizaciones que se trasladan a la nube, tener que configurar un mecanismo de autenticación local que se conecte a los recursos de TI de la nube no es lo ideal.

- Experiencia: La configuración y el mantenimiento de LDAP generalmente requieren un experto. Las personas con este nivel de conocimientos técnicos pueden ser difíciles de encontrar y costosas. Esto es especialmente cierto para OpenLDAP.

- Aumento significativo: Cuanto más grande sea su organización, más difícil será comenzar un nuevo directorio. Debido a que los directorios son esencialmente una amalgama de todos los componentes de su organización, puede ser difícil crear un nuevo directorio desde cero o pivotar de un directorio a otro. Afortunadamente, algunas plataformas de directorio en la nube como JumpCloud tienen guía de configuración y pueden integrarse con directorios existentes como AD, por lo que las grandes empresas que buscan aprovechar LDAP en la nube pueden hacerlo sin dar un giro completo.

Extender LDAP a un Directorio completo en la nube

Cloud LDAP utiliza un servidor alojado en la nube para proporcionar a los usuarios acceso a todos sus recursos locales. Las plataformas de Cloud directory ahora combinan LDAP con otros protocolos, como SAML, OAuth, RADIUS, SCIM y WebAuthn, que facilitan la autenticación y autorización seguras para recursos web y basados en la nube.

Algunas instancias LDAP también se integran con otros protocolos, como RADIUS para facilitar el acceso seguro a WiFi y VPN, Samba para la autorización segura de archivos, SAML, JIT y SCIM para el aprovisionamiento automatizado de identidades basado en la web, y más.

El resultado es un directorio central que administra a sus usuarios y les otorga acceso a todos los recursos de TI que necesitan, tanto in situ como en la nube, desde donde se encuentren.

LDAP en la nube y más allá con JumpCloud

La plataforma de directorio de JumpCloud fue el primer servicio integral de directorio en la nube que se integró directamente con servicios y aplicaciones LDAP. Además, JumpCloud combina LDAP con RADIUS, SAML, Samba, WebAuthn, SCIM y otros protocolos para conectar a los usuarios con la TI que necesitan para que Funcione.

Además de IAM y administración de dispositivos, JumpCloud aplica un enfoque de seguridad de confianza Cero con herramientas como la autenticación multifactor (MFA), facilita la administración de dispositivos multiplataforma para mantener todos los dispositivos seguros y configurados correctamente, y ofrece una interfaz gráfica de usuario fácil de usar para administradores y usuarios.

Obtenga más información sobre la oferta LDAP en la nube de JumpCloud, o pruebe la plataforma gratis: agregar sus primeros 10 usuarios y dispositivos no cuesta nada, y la plataforma viene con 10 días de soporte de chat en vivo.

- LDAP