El cifrado es el método por el cual la información se convierte en código secreto que oculta el verdadero significado de la información. La ciencia del cifrado y descifrado de la información se llama criptografía.

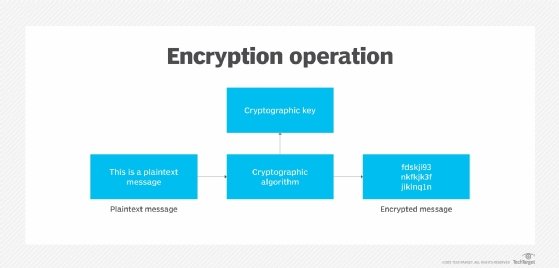

En informática, los datos no cifrados también se conocen como texto plano, y los datos cifrados se denominan texto cifrado. Las fórmulas utilizadas para codificar y decodificar mensajes se denominan algoritmos de cifrado o cifrados.

Para ser efectivo, un cifrado incluye una variable como parte del algoritmo. La variable, que se llama clave, es lo que hace que la salida de un cifrado sea única. Cuando un mensaje cifrado es interceptado por una entidad no autorizada, el intruso tiene que adivinar qué cifrado utilizó el remitente para cifrar el mensaje, así como qué claves se utilizaron como variables. El tiempo y la dificultad de adivinar esta información es lo que hace que el cifrado sea una herramienta de seguridad tan valiosa.

El cifrado ha sido una forma antigua de proteger la información confidencial. Históricamente, fue utilizado por militares y gobiernos. En los tiempos modernos, el cifrado se utiliza para proteger los datos almacenados en computadoras y dispositivos de almacenamiento, así como los datos en tránsito a través de redes.

Este artículo es parte de

- Guía de seguridad de datos: Todo lo que necesita saber

- Importancia del cifrado

- ¿Cómo se utiliza?

- ¿Cómo funciona el cifrado?

- Beneficios del cifrado

- Desventajas del cifrado

- Gestión y empaquetado de claves de cifrado

- Tipos de cifrado

- Funciones hash criptográficas

- Cifrado vs. descifrado

- Algoritmos de cifrado

- Cómo romper el cifrado

- Puertas traseras de cifrado

- Amenazas a IoT, dispositivos móviles

- Historia del cifrado

Guía de seguridad de datos: Todo lo que necesita saber

- Que también incluye:

- Protección contra amenazas de seguridad de datos en evolución

- Mejores prácticas para ayudar a los CISO a prepararse para la CCPA

- Combatir el aspecto humano del riesgo con la gestión de amenazas internas

Importancia del cifrado

El cifrado desempeña un papel importante en la protección de muchos tipos diferentes de activos de tecnología de la información (TI). Proporciona lo siguiente:

- La confidencialidad codifica el contenido del mensaje.

- La autenticación verifica el origen de un mensaje.

- Integridad demuestra que el contenido de un mensaje no ha cambiado desde que se envió.

- La no repetición impide que los remitentes nieguen haber enviado el mensaje cifrado.

¿Cómo se utiliza?

El cifrado se utiliza comúnmente para proteger los datos en tránsito y los datos en reposo. Cada vez que alguien usa un cajero automático o compra algo en línea con un teléfono inteligente, se utiliza el cifrado para proteger la información que se transmite. Las empresas confían cada vez más en el cifrado para proteger las aplicaciones y la información confidencial de daños a la reputación cuando se produce una filtración de datos.

Hay tres componentes principales para cualquier sistema de cifrado: los datos, el motor de cifrado y la administración de claves. En el cifrado de computadora portátil, los tres componentes se ejecutan o almacenan en el mismo lugar: en la computadora portátil.

En arquitecturas de aplicaciones, sin embargo, los tres componentes generalmente se ejecutan o se almacenan en lugares separados para reducir la posibilidad de que el compromiso de cualquier componente individual pueda resultar en el compromiso de todo el sistema.

¿Cómo funciona el cifrado?

Al comienzo del proceso de cifrado, el remitente debe decidir qué cifrado disfrazará mejor el significado del mensaje y qué variable usar como clave para hacer que el mensaje codificado sea único. Los tipos de cifrados más utilizados se dividen en dos categorías: simétricos y asimétricos.

Los cifrados simétricos, también conocidos como cifrado de clave secreta, utilizan una sola clave. La clave a veces se conoce como secreto compartido porque el remitente o el sistema informático que realiza el cifrado debe compartir la clave secreta con todas las entidades autorizadas para descifrar el mensaje. El cifrado de clave simétrica suele ser mucho más rápido que el cifrado asimétrico. El cifrado de clave simétrica más utilizado es el Estándar de Cifrado Avanzado (AES), que fue diseñado para proteger la información clasificada por el gobierno.

Los cifrados asimétricos, también conocidos como cifrado de clave pública, utilizan dos claves diferentes, pero vinculadas lógicamente. Este tipo de criptografía a menudo utiliza números primos para crear claves, ya que es computacionalmente difícil factorizar números primos grandes e implementar ingeniería inversa en el cifrado. El algoritmo de cifrado Rivest-Shamir-Adleman (RSA) es actualmente el algoritmo de clave pública más utilizado. Con RSA, la clave pública o privada se puede usar para cifrar un mensaje; la clave que no se utiliza para el cifrado se convierte en la clave de descifrado.

Hoy en día, muchos procesos criptográficos utilizan un algoritmo simétrico para cifrar datos y un algoritmo asimétrico para intercambiar de forma segura la clave secreta.

Beneficios del cifrado

El propósito principal del cifrado es proteger la confidencialidad de los datos digitales almacenados en sistemas informáticos o transmitidos a través de Internet o cualquier otra red informática.

Además de la seguridad, la adopción del cifrado a menudo se debe a la necesidad de cumplir con las regulaciones de cumplimiento. Varias organizaciones y organismos de normalización recomiendan o exigen que los datos confidenciales se cifren para evitar que terceros no autorizados o agentes de amenaza accedan a los datos. Por ejemplo, el Estándar de Seguridad de Datos de la Industria de Tarjetas de Pago (PCI DSS) requiere que los comerciantes cifren los datos de las tarjetas de pago de los clientes cuando se almacenan en reposo y se transmiten a través de redes públicas.

Desventajas del cifrado

Mientras que el cifrado está diseñado para evitar que las entidades no autorizadas puedan comprender los datos que han adquirido, en algunas situaciones, el cifrado puede evitar que el propietario de los datos también pueda acceder a los datos.

La administración de claves es uno de los mayores desafíos de la construcción de una estrategia de cifrado empresarial porque las claves para descifrar el texto cifrado tienen que estar en algún lugar del entorno, y los atacantes a menudo tienen una idea bastante buena de dónde buscar.

Hay muchas prácticas recomendadas para la administración de claves de cifrado. Es solo que la administración de claves agrega capas adicionales de complejidad al proceso de copia de seguridad y restauración. Si se produjera un desastre importante, el proceso de recuperar las claves y agregarlas a un nuevo servidor de copia de seguridad podría aumentar el tiempo que lleva comenzar con la operación de recuperación.

Tener un sistema de gestión de claves no es suficiente. Los administradores deben elaborar un plan integral para proteger el sistema de gestión de claves. Por lo general, esto significa hacer copias de seguridad por separado de todo lo demás y almacenar esas copias de seguridad de manera que sea fácil recuperar las claves en caso de un desastre a gran escala.

Gestión y empaquetado de claves de cifrado

El cifrado es una forma eficaz de proteger los datos, pero las claves criptográficas deben gestionarse cuidadosamente para garantizar que los datos permanezcan protegidos y, al mismo tiempo, accesibles cuando sea necesario. El acceso a las claves de cifrado debe ser supervisado y limitado a aquellas personas que absolutamente necesitan usarlas.

Las estrategias para administrar las claves de cifrado a lo largo de su ciclo de vida y protegerlas del robo, la pérdida o el uso indebido deben comenzar con una auditoría para establecer un punto de referencia sobre cómo la organización configura, controla, supervisa y administra el acceso a sus claves.

El software de administración de claves puede ayudar a centralizar la administración de claves, así como proteger las claves del acceso, sustitución o modificación no autorizados.

El empaquetado de claves es un tipo de característica de seguridad que se encuentra en algunos paquetes de software de administración de claves que esencialmente encripta las claves de cifrado de una organización, ya sea individualmente o en masa. El proceso de descifrar claves que han sido empaquetadas se denomina desenvolver. Las actividades de envoltura y desenvolvimiento de claves generalmente se llevan a cabo con cifrado simétrico.

Tipos de cifrado

- Bring your own encryption (BYOE) es un modelo de seguridad de computación en la nube que permite a los clientes de servicios en la nube usar su propio software de cifrado y administrar sus propias claves de cifrado. BYOE también se conoce como bring your own key (BYOK). BYOE funciona permitiendo a los clientes implementar una instancia virtualizada de su propio software de cifrado junto con la aplicación empresarial que alojan en la nube.

- El cifrado de almacenamiento en la nube es un servicio ofrecido por los proveedores de almacenamiento en la nube mediante el cual los datos o el texto se transforman mediante algoritmos de cifrado y luego se colocan en el almacenamiento en la nube. El cifrado en la nube es casi idéntico al cifrado interno, con una diferencia importante: El cliente de la nube debe tomarse un tiempo para aprender sobre las políticas y procedimientos del proveedor para el cifrado y la administración de claves de cifrado para que el cifrado coincida con el nivel de sensibilidad de los datos almacenados.

- El cifrado a nivel de columna es un enfoque del cifrado de bases de datos en el que la información de cada celda de una columna en particular tiene la misma contraseña para fines de acceso, lectura y escritura.

- El cifrado negable es un tipo de criptografía que permite descifrar un texto cifrado de dos o más maneras, dependiendo de la clave de descifrado utilizada. El cifrado negable se utiliza a veces con fines de desinformación cuando el remitente anticipa, o incluso alienta, la interceptación de una comunicación.

- El cifrado como servicio (EAAs) es un modelo de suscripción que permite a los clientes de servicios en la nube aprovechar la seguridad que ofrece el cifrado. Este enfoque proporciona a los clientes que carecen de los recursos para administrar el cifrado por sí mismos una forma de abordar las preocupaciones de cumplimiento normativo y proteger los datos en un entorno de múltiples usuarios. Las ofertas de cifrado en la nube suelen incluir cifrado de disco completo (FDE), cifrado de bases de datos o cifrado de archivos.

- El cifrado de extremo a extremo (E2EE) garantiza que los datos que se envían entre dos partes no pueden ser vistos por un atacante que intercepta el canal de comunicación. El uso de un circuito de comunicación cifrado, como lo proporciona Transport Layer Security (TLS) entre el cliente web y el software del servidor web, no siempre es suficiente para garantizar E2EE; normalmente, el contenido real que se transmite es cifrado por el software del cliente antes de pasar a un cliente web y descifrado solo por el destinatario. Las aplicaciones de mensajería que proporcionan E2EE incluyen WhatsApp de Facebook y Señal de Open Whisper Systems. Los usuarios de Facebook Messenger también pueden recibir mensajes E2EE con la opción Conversaciones secretas.

- El cifrado a nivel de campo es la capacidad de cifrar datos en campos específicos de una página web. Ejemplos de campos que se pueden cifrar son los números de tarjetas de crédito, números de Seguro Social, números de cuentas bancarias, información relacionada con la salud, salarios y datos financieros. Una vez que se elige un campo, todos los datos de ese campo se cifrarán automáticamente.

- FDE es cifrado a nivel de hardware. FDE funciona convirtiendo automáticamente los datos de un disco duro en un formulario que no puede ser entendido por nadie que no tenga la clave para deshacer la conversión. Sin la clave de autenticación adecuada, incluso si el disco duro se retira y se coloca en otra máquina, los datos permanecen inaccesibles. FDE se puede instalar en un dispositivo informático en el momento de la fabricación, o se puede agregar más adelante mediante la instalación de un controlador de software especial.

- El cifrado homomórfico es la conversión de datos en texto cifrado que se puede analizar y trabajar como si todavía estuviera en su forma original. Este enfoque del cifrado permite realizar operaciones matemáticas complejas en datos cifrados sin comprometer el cifrado.

- HTTPS habilita el cifrado de sitios web ejecutando HTTP a través del protocolo TLS. Para que un servidor web pueda cifrar todo el contenido que envía, se debe instalar un certificado de clave pública.

- El cifrado a nivel de enlace cifra los datos cuando salen del host, los descifra en el siguiente enlace, que puede ser un host o un punto de retransmisión, y luego los vuelve a cifrar antes de enviarlos al siguiente enlace. Cada enlace puede usar una clave diferente o incluso un algoritmo diferente para el cifrado de datos, y el proceso se repite hasta que los datos llegan al destinatario.

- El cifrado a nivel de red aplica criptoservicios en la capa de transferencia de red, por encima del nivel de enlace de datos pero por debajo del nivel de aplicación. El cifrado de red se implementa a través del Protocolo de Seguridad de Internet (IPsec), un conjunto de estándares de Open Internet Engineering Task Force (IETF) que, cuando se usan en conjunto, crean un marco para la comunicación privada a través de redes IP.

- La criptografía cuántica depende de las propiedades mecánicas cuánticas de las partículas para proteger los datos. En particular, el principio de incertidumbre de Heisenberg postula que las dos propiedades de identificación de una partícula, su ubicación y su momento, no se pueden medir sin cambiar los valores de esas propiedades. Como resultado, los datos codificados cuánticamente no se pueden copiar porque cualquier intento de acceder a los datos codificados los cambiará. Asimismo, cualquier intento de copiar o acceder a los datos provocará un cambio en los datos, notificando así a las partes autorizadas al cifrado que se ha producido un ataque.

Funciones hash criptográficas

Las funciones Hash proporcionan otro tipo de cifrado. El hash es la transformación de una cadena de caracteres en un valor o clave de longitud fija que representa la cadena original. Cuando los datos están protegidos por una función hash criptográfica, se puede detectar incluso el más mínimo cambio en el mensaje, ya que hará un gran cambio en el hash resultante.

Las funciones Hash se consideran un tipo de cifrado unidireccional porque las claves no se comparten y la información necesaria para invertir el cifrado no existe en la salida. Para ser eficaz, una función hash debe ser computacionalmente eficiente (fácil de calcular), determinista (produce de manera confiable el mismo resultado), resistente a la imagen previa (la salida no revela nada sobre la entrada) y resistente a colisiones (es extremadamente improbable que dos instancias produzcan el mismo resultado).

Los algoritmos de hash populares incluyen el Algoritmo de Hash Seguro (SHA-2 y SHA-3) y el Algoritmo de Resumen de mensajes 5 (MD5).

Cifrado vs. descifrado

El cifrado, que codifica y disfraza el contenido del mensaje, lo realiza el remitente del mensaje. El descifrado, que es el proceso de decodificación de un mensaje oculto, es llevado a cabo por el receptor del mensaje.

La seguridad que proporciona el cifrado está directamente vinculada al tipo de cifrado utilizado para cifrar los datos: la fuerza de las claves de descifrado necesarias para devolver texto cifrado a texto sin formato. En los Estados Unidos, se deben usar algoritmos criptográficos aprobados por las Normas Federales de Procesamiento de Información (FIPS) o el Instituto Nacional de Normas y Tecnología (NIST) siempre que se requieran servicios criptográficos.

Algoritmos de cifrado

- AES es un cifrado por bloques simétrico elegido por el gobierno de los Estados Unidos para proteger información clasificada; se implementa en software y hardware en todo el mundo para cifrar datos confidenciales. NIST comenzó el desarrollo de AES en 1997, cuando anunció la necesidad de un algoritmo sucesor para el Estándar de Cifrado de Datos (DES), que estaba empezando a ser vulnerable a los ataques de fuerza bruta.

- DES es un método de cifrado de datos de clave simétrica obsoleto. DES funciona usando la misma clave para cifrar y descifrar un mensaje, por lo que tanto el remitente como el receptor deben conocer y usar la misma clave privada. DES ha sido reemplazado por el algoritmo AES más seguro.

- El intercambio de claves Diffie-Hellman, también llamado intercambio de claves exponencial, es un método de cifrado digital que utiliza números elevados a potencias específicas para producir claves de descifrado sobre la base de componentes que nunca se transmiten directamente, lo que hace que la tarea de un posible descifrador de código sea matemáticamente abrumadora.

- La criptografía de curva elíptica (ECC) utiliza funciones algebraicas para generar seguridad entre pares de claves. Los algoritmos criptográficos resultantes pueden ser más rápidos y eficientes y pueden producir niveles comparables de seguridad con claves criptográficas más cortas. Esto hace que los algoritmos ECC sean una buena opción para dispositivos de Internet de las cosas (IoT) y otros productos con recursos informáticos limitados.

- La distribución de claves cuánticas (QKD) es un método propuesto para la mensajería cifrada mediante el cual las claves de cifrado se generan utilizando un par de fotones entrelazados que luego se transmiten por separado al mensaje. El entrelazamiento cuántico permite al remitente y al receptor saber si la clave de cifrado ha sido interceptada o cambiada incluso antes de que llegue la transmisión. Esto se debe a que, en el reino cuántico, el mismo acto de observar la información transmitida la cambia. Una vez que se ha determinado que el cifrado es seguro y no ha sido interceptado, se da permiso para transmitir el mensaje cifrado a través de un canal público de Internet.

- RSA fue descrita por primera vez públicamente en 1977 por Ron Rivest, Adi Shamir y Leonard Adleman del Instituto de Tecnología de Massachusetts (MIT), aunque la creación de un algoritmo de clave pública en 1973 por el matemático británico Clifford Cocks se mantuvo clasificada por el Reino Unido.Sede de Comunicaciones del Gobierno (GCHQ) hasta 1997. Muchos protocolos, como Secure Shell (SSH), OpenPGP, Secure/Multiusos Internet Mail Extensions (S/MIME) y Secure Sockets Layer (SSL)/TLS, dependen de RSA para funciones de cifrado y firma digital.

Cómo romper el cifrado

Para cualquier cifrado, el método de ataque más básico es la fuerza bruta: probar cada clave hasta encontrar la correcta. La longitud de la clave determina el número de claves posibles, de ahí la viabilidad de este tipo de ataque. La fuerza del cifrado está directamente vinculada al tamaño de la clave, pero a medida que el tamaño de la clave aumenta, también lo hacen los recursos necesarios para realizar el cálculo.

Los métodos alternativos para romper cifrados incluyen ataques de canal lateral, que no atacan el cifrado real, sino los efectos secundarios físicos de su implementación. Un error en el diseño o ejecución del sistema puede permitir que dichos ataques tengan éxito.

Los atacantes también pueden intentar romper un cifrado objetivo a través del criptoanálisis, el proceso de intentar encontrar una debilidad en el cifrado que se puede explotar con una complejidad menor que un ataque de fuerza bruta. El desafío de atacar con éxito un cifrado es más fácil si el cifrado en sí ya tiene fallas. Por ejemplo, ha habido sospechas de que la interferencia de la Agencia de Seguridad Nacional (NSA) debilitó el algoritmo DES. Tras las revelaciones del ex analista y contratista de la NSA Edward Snowden, muchos creen que la NSA ha intentado subvertir otros estándares de criptografía y debilitar los productos de cifrado.

Puertas traseras de cifrado

Una puerta trasera de cifrado es una forma de evitar la autenticación o el cifrado de un sistema. Los gobiernos y los funcionarios encargados de hacer cumplir la ley de todo el mundo, en particular en la alianza de inteligencia de los Cinco Ojos (FVEY), continúan presionando por puertas traseras de cifrado, que afirman son necesarias en interés de la seguridad nacional, ya que los delincuentes y los terroristas se comunican cada vez más a través de servicios en línea cifrados.

Según los gobiernos de la FVEY, la brecha cada vez mayor entre la capacidad de las fuerzas del orden para acceder legalmente a los datos y su capacidad para adquirir y utilizar el contenido de esos datos es «una preocupación internacional apremiante» que requiere «atención urgente y sostenida y un debate informado».»

Los opositores a las puertas traseras de cifrado han dicho repetidamente que las debilidades impuestas por el gobierno en los sistemas de cifrado ponen en riesgo la privacidad y la seguridad de todos porque las mismas puertas traseras pueden ser explotadas por hackers.

Recientemente, las agencias de aplicación de la ley, como la Oficina Federal de Investigaciones (FBI), han criticado a las empresas de tecnología que ofrecen E2EE, argumentando que dicho cifrado impide que las fuerzas de seguridad accedan a datos y comunicaciones incluso con una orden judicial. El FBI se ha referido a este tema como «oscurecimiento», mientras que el Departamento de Justicia de Estados Unidos (DOJ, por sus siglas en inglés) ha proclamado la necesidad de un» cifrado responsable » que las compañías de tecnología puedan desbloquear bajo una orden judicial.

Australia aprobó una legislación que obligaba a los visitantes a proporcionar contraseñas para todos los dispositivos digitales al cruzar la frontera hacia Australia. La pena por incumplimiento es de cinco años de cárcel.

Amenazas a IoT, dispositivos móviles

Para 2019, las amenazas de ciberseguridad incluían cada vez más datos de cifrado en IoT y en dispositivos informáticos móviles. Si bien los dispositivos en IoT a menudo no son objetivos en sí mismos, sirven como conductos atractivos para la distribución de malware. Según los expertos, los ataques a dispositivos IoT que utilizan modificaciones de malware se triplicaron en la primera mitad de 2018 en comparación con la totalidad de 2017.

Mientras tanto, el NIST ha fomentado la creación de algoritmos criptográficos adecuados para su uso en entornos restringidos, incluidos los dispositivos móviles. En una primera ronda de juicios en abril de 2019, el NIST eligió 56 candidatos de algoritmos criptográficos ligeros para ser considerados para la estandarización. Está previsto que en noviembre de 2019 se celebren más debates sobre los estándares criptográficos para dispositivos móviles.

En febrero de 2018, investigadores del MIT dieron a conocer un nuevo chip, cableado para realizar cifrado de clave pública, que consume solo 1/400 de la potencia que consumiría la ejecución de software de los mismos protocolos. También utiliza aproximadamente 1/10 de memoria y se ejecuta 500 veces más rápido.

Debido a que los protocolos de cifrado de clave pública en las redes informáticas se ejecutan mediante software, requieren energía y espacio de memoria preciosos. Este es un problema en IoT, donde muchos sensores diferentes integrados en productos como electrodomésticos y vehículos se conectan a servidores en línea. Los circuitos de estado sólido alivian en gran medida el consumo de energía y memoria.

Historia del cifrado

La palabra cifrado proviene de la palabra griega kryptos, que significa oculto o secreto. El uso del cifrado es casi tan antiguo como el arte de la comunicación en sí. Ya en 1900 a.C., un escriba egipcio usó jeroglíficos no estándar para ocultar el significado de una inscripción. En una época en la que la mayoría de la gente no podía leer, simplemente escribir un mensaje era suficiente, pero pronto se desarrollaron esquemas de cifrado para convertir mensajes en grupos ilegibles de figuras para proteger el secreto del mensaje mientras se llevaba de un lugar a otro. El contenido de un mensaje se reordenaba (transposición) o se sustituía (sustitución) por otros caracteres, símbolos, números o imágenes para ocultar su significado.

En el año 700 a.C., los espartanos escribieron mensajes sensibles en tiras de cuero envueltas alrededor de palos. Cuando la cinta se desenrollaba, los personajes perdían sentido, pero con un palo exactamente del mismo diámetro, el destinatario podía recrear (descifrar) el mensaje. Más tarde, los romanos usaron lo que se conoce como el cifrado de cambio César, un cifrado monoalfabético en el que cada letra se desplaza por un número acordado. Así, por ejemplo, si el número acordado es tres, entonces el mensaje, » Estar en las puertas a las seis «se convertiría en» eh dw wkh jdwhv dw vla.»A primera vista, esto puede parecer difícil de descifrar, pero yuxtaponer el comienzo del alfabeto hasta que las letras tengan sentido no toma mucho tiempo. Además, las vocales y otras letras de uso común, como t y s, se pueden deducir rápidamente utilizando el análisis de frecuencia, y esa información, a su vez, se puede usar para descifrar el resto del mensaje.

La Edad Media vio la aparición de la sustitución polialfabética, que utiliza alfabetos de sustitución múltiples para limitar el uso del análisis de frecuencia para descifrar un cifrado. Este método de encriptación de mensajes siguió siendo popular a pesar de muchas implementaciones que no lograron ocultar adecuadamente cuando cambió la sustitución, también conocida como progresión de claves. Posiblemente la implementación más famosa de un cifrado de sustitución polialfabética es la máquina de cifrado de rotor electromecánico Enigma utilizada por los alemanes durante la Segunda Guerra Mundial.

No fue hasta mediados de la década de 1970 que el cifrado dio un gran salto adelante. Hasta este punto, todos los esquemas de cifrado usaban el mismo secreto para cifrar y descifrar un mensaje: una clave simétrica.

El cifrado fue utilizado casi exclusivamente por gobiernos y grandes empresas hasta finales de la década de 1970, cuando se publicaron por primera vez los algoritmos de intercambio de claves Diffie-Hellman y RSA y se introdujeron los primeros PC.

En 1976, el artículo de Whitfield Diffie y Martin Hellman, «New Directions in Cryptography», resolvió uno de los problemas fundamentales de la criptografía: cómo distribuir de forma segura la clave de cifrado a aquellos que la necesitan. Este avance fue seguido poco después por RSA, una implementación de criptografía de clave pública utilizando algoritmos asimétricos, que marcó el comienzo de una nueva era de cifrado. A mediados de la década de 1990, tanto el cifrado de clave pública como el cifrado de clave privada se implementaban rutinariamente en navegadores web y servidores para proteger los datos confidenciales.