![]() Mediante el algoritmo de criptografía de doble clave, los Certificados Digitales permiten a los usuarios intercambiar Claves Públicas para protegerse y autenticarse entre sí.

Mediante el algoritmo de criptografía de doble clave, los Certificados Digitales permiten a los usuarios intercambiar Claves Públicas para protegerse y autenticarse entre sí.

Hay dos usos principales de los Certificados Digitales son para:

- 1. Correo electrónico seguro

2. Acceso seguro

Y al considerar el uso de Certificados Digitales que usted necesita considerar:

- 3. La directiva de certificados digitales

4. La Función de la Autoridad de Registro

- Comunicación; Correo electrónico seguro

- Acceso seguro

- Autenticación uno a Uno

- Autenticación de Uno a Muchos

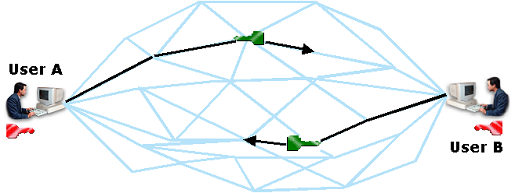

El Usuario A y B intercambian Claves Públicas y usan la Clave Pública de la otra persona para cifrar los mensajes entre sí. Solo el Usuario A tiene la Clave Privada que puede descifrar los mensajes cifrados con la Clave Pública coincidente del Usuario A.

En el caso de que un servidor web tenga un área altamente segura y desee dar acceso restringido y controlado a la información almacenada en él, los nombres de usuario y las contraseñas no ofrecen suficiente protección. Reemplazar este método de inicio de sesión inseguro con un Digi-ID™ resuelve este problema.

Hay dos tipos de sistemas de autenticación Digi-Access™ :

- Autenticación Uno a Uno

Autenticación Uno a Muchos

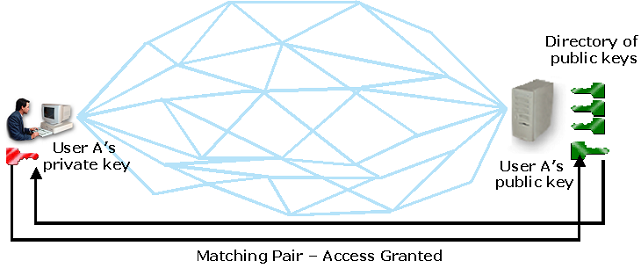

Las Claves públicas y Las Claves Privadas «se reconocen» entre sí y, como la Clave Pública se puede distribuir libremente, el servidor web puede almacenar todas las Claves Públicas que pertenecen a su lista de usuarios autorizados y hacer coincidir las Claves para los usuarios que buscan acceso. Esto se llama autenticación On-to-One.

La Clave pública del usuario A se almacena en el servidor web. Cuando el Usuario A intenta obtener acceso al servidor, el servidor solicita al Almacén de certificados del navegador del Usuario A que confirme que tiene la Clave Privada coincidente con la Clave Pública almacenada en el servidor. Si se confirma la coincidencia, se concede acceso al Usuario A.

En implementaciones más simples, es posible que solo necesite identificar grupos de usuarios, en cuyo caso la implementación de Uno a muchos es más rápida de implementar y más fácil de administrar.

En la autenticación de Uno a Muchos, se forma todo el grupo de usuarios o varios subgrupos. A continuación, el servidor se configura para buscar solo el Certificado de firma, en cuyo caso, el servidor no necesita una copia de la Clave Pública de cada individuo.

Esto es más fácil de implementar y administrar porque el servidor no requiere una configuración única para cada Digi-ID™ que se utilizará para acceder a él. Por su simplicidad, el servidor se configura una sola vez y cualquier número de usuarios puede acceder a él sin ninguna intervención adicional y aún así el usuario individual puede ser revocado para que el acceso se niegue de forma individual según sea necesario.