Hoy vamos a echar un vistazo más de cerca a las vulnerabilidades en el protocolo WEP (Wired Equivalent Privacy) y ver cómo explotar esas vulnerabilidades y cómo los hackers pueden obtener acceso a una red Wi-Fi a la que aún no tienen acceso. Usaremos el software aircrack-ng para facilitar el ataque desde una instalación de Kali Linux, pero quería señalar algunas advertencias, advertencias y explicaciones antes de profundizar en la demostración.

En primer lugar, debe tener en cuenta que parte del proceso de ataque es similar a descifrar los protocolos Wi-Fi WPA y WPA2. Sin embargo, WEP es un protocolo completamente diferente, por lo que más allá de iniciar el software en una interfaz inalámbrica y realizar los volcados, el proceso es un poco diferente. Además, debe tener en cuenta que no vamos a aprovechar un defecto de apretón de manos y reconexión y realizar un ataque basado en diccionario como lo hicimos con WPA. En su lugar, vamos a monitorear los datos inalámbricos y capturar paquetes para deducir la clave en función de algunas vulnerabilidades conocidas.

Vulnerabilidades WEP vs Vulnerabilidades WPA

Antes de comenzar la demostración de craqueo WEP, debe tener una comprensión general del protocolo, sus vulnerabilidades y cómo difieren de WPA y WPA2. En primer lugar, debe comprender que WEP es un protocolo de seguridad que utiliza seguridad RC4, que es un tipo de cifrado de flujo. El cifrado utiliza una clave corta para generar un flujo de clave ‘aleatorio’, pero esta tecnología se ha explotado durante años.

Hay varias formas de explotar las vulnerabilidades WEP. Una forma en que se ataca comúnmente es mediante la comparación de dos flujos que utilizan textos cifrados con flujos de claves idénticas. Mediante el uso de una operación XOR (Or exclusivo) en los datos, el protocolo se puede realizar ingeniería inversa.

Uno de los defectos fatales en el protocolo gira en torno a la suma de comprobación CRC-32 que se utiliza para garantizar que los datos no se hayan cambiado en tránsito, también conocida como comprobación de integridad. Al cambiar los bits y editar la suma de comprobación a una permutación válida, es posible engañar a los datos de flujo RC4 para que parezcan válidos. Sin embargo, esto es solo la punta del iceberg con respecto a las vulnerabilidades WEP, y debe saber que estos defectos de seguridad dan lugar a ataques pasivos y activos.

Por el contrario, WPA sufre de una vulnerabilidad de seguridad relacionada con TKIP (Protocolo de Integridad de Clave Temporal). Estos defectos hacen que WPA y WPA2 sean vulnerables a los ataques de suplantación de paquetes, descifrado y fuerza bruta. Si bien la mecánica subyacente de WEP y WPA es muy diferente, encontrará que puede descifrar cualquiera de los protocolos en cuestión de minutos (generalmente) utilizando el software aircrack-ng en Kali.

Una de las diferencias clave entre nuestros ataques es cómo atacamos el protocolo. En el tutorial WPA y WPA2, usamos un diccionario de contraseñas para encontrar la clave. Esta vez, sin embargo, vamos a interceptar paquetes inalámbricos del aire con aircrack-ng (aunque hay muchos otros tipos de rastreadores de paquetes) para descubrir los datos clave.

Tipos de ataque

Los ataques pasivos se facilitan mediante una técnica de intervención telefónica que permite a un atacante interceptar comunicaciones inalámbricas hasta que detecta una colisión de ICV. Luego, el atacante puede usar software para deducir el contenido de los datos. Debido a las fallas en el algoritmo RC4, un atacante puede recopilar datos con relativa facilidad y cotejarlos para descifrar mensajes e incluso obtener acceso a la red.

Por el contrario, y el ataque activo se puede usar cuando un atacante ya conoce los datos de texto plano de un mensaje cifrado. Luego, el atacante puede crear manualmente paquetes cifrados adicionales para engañar al dispositivo WEP. Debido a que saben cómo manipular el algoritmo de hash, pueden engañar a las comprobaciones de integridad, haciendo que el dispositivo WEP acepte erróneamente los paquetes como datos válidos. Este es un tipo de ataque de inyección, y son sorprendentemente fáciles de llevar a cabo.

Primeros pasos

Antes de comenzar, necesitará varias cosas para crear un entorno donde pueda comenzar a hackear. Como siempre, debe saber que no tiene el derecho legal de hacer un mal uso de esta información en público para atacar redes de la vida real, por lo que solo debe intentar este exploit en la privacidad de su red doméstica. Va a necesitar los siguientes cinco elementos antes de que podamos comenzar:

- Un sistema informático que ejecuta Kali Linux

- Un enrutador inalámbrico que utiliza WEP que usted posee y controla

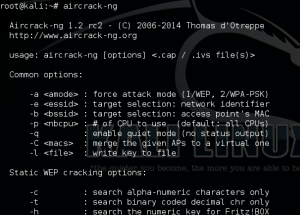

- El software aircrack-ng

- Una interfaz inalámbrica que se puede ejecutar en modo monitor para recopilar paquetes

- Otro host inalámbrico conectado al enrutador

Paso 1

Asegúrese de que su tarjeta inalámbrica se vea en su sistema Kali Linux. Puede ejecutar el comando ifconfig para buscar interfaces inalámbricas. Debería ver una interfaz Ethernet y de bucle invertido, pero estamos interesados en la interfaz que comienza con a ‘w.»Es probable que la interfaz inalámbrica que desee utilizar sea wlan0 a menos que tenga varias tarjetas inalámbricas.

Paso 2

A continuación, vamos a usar aircrack-ng para poner su interfaz inalámbrica en modo monitor, lo que le permitirá monitorear y capturar fotogramas inalámbricos de otros dispositivos para facilitar el ataque. Tendrá que ejecutar el siguiente comando:

- aircrack-ng start wlan0

Tenga en cuenta que puede tener una interfaz inalámbrica con un nombre diferente. Si el nombre de su interfaz es wlan1 o tiene un nombre diferente, añádalo al final del comando. Tome nota especial de la salida, ya que creará una interfaz de escucha, probablemente llamada mon0.

Tenga en cuenta que puede tener una interfaz inalámbrica con un nombre diferente. Si el nombre de su interfaz es wlan1 o tiene un nombre diferente, añádalo al final del comando. Tome nota especial de la salida, ya que creará una interfaz de escucha, probablemente llamada mon0.

Paso 3

Luego comenzaremos a usar el comando dump para agarrar paquetes de otros dispositivos inalámbricos, y el software podrá hacer cálculos y comparaciones entre los datos para romper el protocolo WEP inseguro. Introduzca el siguiente comando:

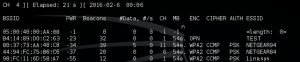

- airodump-ng mon0

Paso 4

Ahora es el momento de decirle a su interfaz inalámbrica que comience a almacenar los datos inalámbricos capturados en función de la red que elija. Recuerde insertar tres piezas clave de información de la salida anterior en el siguiente comando:

- airodump-ng –w –c-bssid mon0

Más específicamente, deberá conectar el ESSID, el número de canal (CH) y el BSSID. A estas alturas, su interfaz inalámbrica debería estar capturando fotogramas inalámbricos, pero necesitará almacenarlos en un archivo local. Usted querrá tener al menos 10,000 paquetes antes de pasar a los pasos restantes. Utilice el siguiente comando para escribir sus datos en un archivo de su disco duro:

- airodump-ng mon0–

Paso 5

Por último, pero no menos importante, tendrá que hacer el paso más importante del proceso utilizando realmente los datos capturados del dispositivo WEP. Ejecute el siguiente comando:

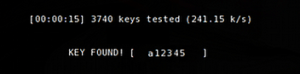

- aircrack-ng .pac

Si todo va de acuerdo al plan, debería ser capaz de romper el sistema WEP. Sin embargo, si el comando falla, querrá esperar hasta que su tarjeta inalámbrica capture más datos. Dale tiempo para capturar 15.000 paquetes y luego inténtalo de nuevo.

Advertencias y diferencias con respecto a WPA

Probablemente notará que el procedimiento de ataque tiene menos pasos que el procedimiento de ataque WPA/WPA2. Si bien puede parecer más simple en la superficie, debe saber que el proceso de ataque WEP gira en torno a la captura de datos transmitidos por otros hosts inalámbricos. Si solo hay un host conectado a la red o los hosts no envían muchos datos, tomará más tiempo recopilar los datos suficientes para que el ataque funcione. Por otro lado, el ataque WPA/WPA2 se centró en usar un diccionario de contraseñas después de forzar a un host a reconectarse.

Pensamientos finales

Es un asunto simple romper el cifrado WEP siempre que tenga las herramientas adecuadas, pero tenga cuidado. Nunca deberías abusar de este conocimiento. Hacerlo podría llevar a consecuencias graves que impacten negativamente en su vida. Asegúrese de que solo intenta estos ataques en dispositivos que posee, y asegúrese de que nunca usa WEP para proteger sus puntos de acceso inalámbricos y enrutadores.