Unternehmen verwenden das LDAP-Protokoll seit fast drei Jahrzehnten für Benutzerverwaltung, Attribute und Authentifizierung. In dieser Zeit hat sich das Protokoll erweitert und weiterentwickelt, um den sich ändernden IT-Umgebungen und Geschäftsanforderungen gerecht zu werden.

Dieser Blog behandelt alles, was Sie über LDAP wissen müssen, von seinen Ursprüngen bis zu seinem Platz in der heutigen Cloud-basierten Geschäftswelt, und erklärt, wie es funktioniert, wie es verwendet wird, wie man anfängt und welche LDAP-Serverlösungen für Ihre Bedürfnisse geeignet sein könnten.

- Das LDAP-Protokoll

- Wie funktioniert LDAP?

- LDAP-Verzeichniskomponenten

- LDAP-Verzeichnisinformationsbaum

- Eintrag

- Attribut

- Schema

- DN: Distinguished Name

- RDN: Relative Distinguished Name

- Mehrwertige rDNS

- LDAP-Server

- LDAP-Authentifizierung und -Autorisierung

- LDAP-Authentifizierung

- LDAP-Autorisierung

- Wofür wird LDAP verwendet?

- LDAP und Active Directory

- LDAP und Azure Active Directory

- Der Platz von LDAP in der Cloud

- Ist LDAP noch relevant?

- Einrichten von LDAP

- LDAP-Anbieter

- Active Directory (AD)

- OpenLDAP

- Cloud LDAP

- Vor- und Nachteile von LDAP

- Was sind die Vorteile von LDAP?

- Was sind die Nachteile von LDAP?

- Erweitern von LDAP auf ein vollständiges Cloud-Verzeichnis

- Cloud-LDAP und darüber hinaus mit JumpCloud

Das LDAP-Protokoll

LDAP (Lightweight Directory Access Protocol) ist eines der Kernprotokolle, das für Verzeichnisdienste entwickelt wurde (der Prozess der sicheren Verwaltung von Benutzern und deren Zugriffsrechten auf IT-Ressourcen), und die meisten Verzeichnisdienste verwenden heute noch LDAP, obwohl sie möglicherweise auch zusätzliche Protokolle wie Kerberos, SAML, RADIUS, SMB, Oauth und andere verwenden.

Kurz gesagt, LDAP gibt eine Methode zur Verzeichnisspeicherung an und erleichtert die Authentifizierung und Autorisierung von Benutzern für Server, Dateien, Netzwerkgeräte und Anwendungen sowie andere IT-Ressourcen. LDAP wurde 1993 von Tim Howes und seinen Kollegen an der University of Michigan entwickelt, um eine leichte, Overhead-arme Version der damals verwendeten X.500-Verzeichnisdienstprotokolle wie DAP (Directory Access Protocol) zu sein.

X.500 war sowohl für die Systeme (großer Platzbedarf) als auch für das Netzwerk (bandbreitenintensiv) schwierig. Tatsächlich konnten viele der Systeme auf den Schreibtischen der Menschen in den frühen 1990er Jahren keine Verbindung zu einem X.500-Verzeichnisdienst herstellen, sodass er auf bestimmte Systeme beschränkt war (denken Sie eher an Großrechner, Minicomputer oder Mikrocomputer – im Allgemeinen keine PCs).

LDAP löste diese Probleme, indem es die Authentifizierung und Autorisierung von Benutzern für Server, Dateien und Anwendungen ermöglichte und gleichzeitig den Overhead, die Bandbreitennutzung und den Bedarf an Endpunkten reduzierte.

Als Ergebnis dieser Effizienz würde LDAP großen Erfolg haben und für eine ganze Weile zum De-facto-Authentifizierungsprotokoll für Internetverzeichnisdienste werden. Tatsächlich wurde LDAPv3 (die dritte Version von LDAP) 1997 als Internetstandard für Verzeichnisdienste vorgeschlagen und akzeptiert. Dies ist die aktuellste und am weitesten verbreitete Version von LDAP.

Nach diesem Meilenstein startete Kurt Zeilenga 1998 mit der Veröffentlichung von OpenLDAP 1.0 das OpenLDAP-Projekt.

OpenLDAP 1.0 war die erste vollständig Open-Source-Suite von Client- und Serveranwendungen, die von LDAPv3.3 abgeleitet wurde und erweiterte Sicherheitsfunktionen, aktualisierte Plattformunterstützung und Fehlerbehebungen enthielt. Die Open-Source-Natur von OpenLDAP ermöglichte es IT-Administratoren, es an die Bedürfnisse ihrer Organisation anzupassen, was es zu einer beliebten LDAP-Wahl machte. OpenLDAP wurde seitdem von Howard Chu und dem Symas-Team vorangetrieben.

Ein Jahr später, 1999, veröffentlichte Microsoft Active Directory, das LDAP und Kerberos verwendete und gleichzeitig proprietäre Erweiterungen erstellte, um Organisationen in das Microsoft-Ökosystem einzubinden.

Wie funktioniert LDAP?

Kurz gesagt, LDAP gibt eine Methode zur Verzeichnisspeicherung an, mit der Datensätze hinzugefügt, gelöscht und geändert werden können, und ermöglicht die Suche in diesen Datensätzen, um sowohl die Authentifizierung als auch die Autorisierung von Benutzern für Ressourcen zu erleichtern.

Die drei Hauptfunktionen von LDAP sind:

Update: Dies umfasst das Hinzufügen, Löschen oder Ändern von Verzeichnisinformationen.

Abfrage: Dies beinhaltet das Suchen und Vergleichen von Verzeichnisinformationen.

Authentifizieren: Die wichtigsten Authentifizierungsfunktionen umfassen das Binden und Aufheben der Bindung; Eine dritte Funktion, abandon, kann verwendet werden, um einen Server daran zu hindern, einen Vorgang abzuschließen.

LDAP-Verzeichniskomponenten

Im Folgenden sind einige der wichtigsten Elemente und Konzepte des LDAP-Protokolls und des LDAP-basierten Verzeichnisses aufgeführt. Wenn Sie mit einem Identitätsanbieter (IdP) arbeiten, geschieht dies größtenteils hinter einer GUI; es kann jedoch hilfreich sein, dies zu wissen, um Ihr Verständnis abzurunden und später bei der Anpassung und Fehlerbehebung zu helfen.

Darüber hinaus ermöglicht OpenLDAP eine flexible Anpassung, erfordert jedoch komplexere Kenntnisse des Protokolls und seiner Anwendungsfälle. Im Allgemeinen werden diese Änderungen über die Befehlszeile, Konfigurationsdateien oder manchmal durch Ändern der Open-Source-Codebasis vorgenommen. Das Verständnis der Funktionsweise von LDAP ist besonders wichtig für diejenigen, die OpenLDAP verwenden und es an ihre Bedürfnisse anpassen möchten.

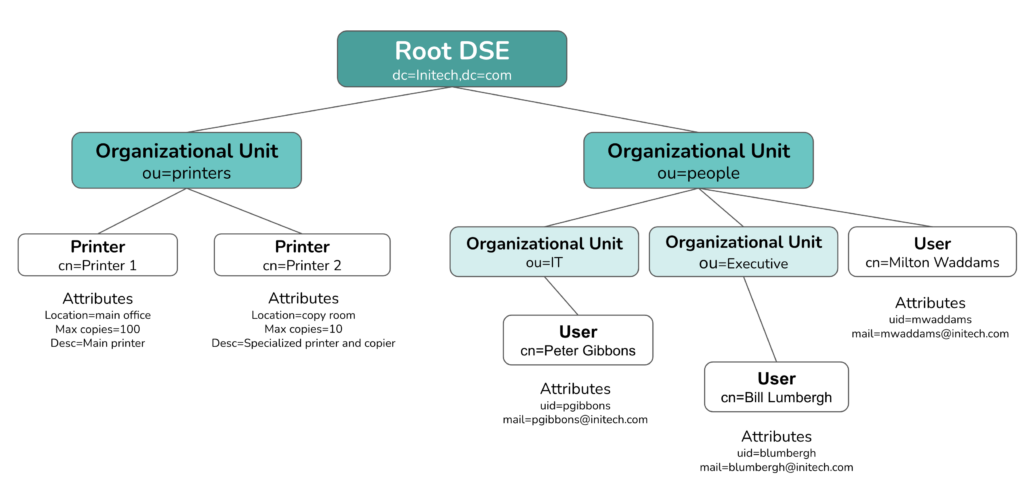

LDAP-Verzeichnisinformationsbaum

LDAP organisiert Informationen in einer hierarchischen Baumstruktur, die als Verzeichnisinformationsbaum (Directory Information Tree, DIT) bezeichnet wird. LDAP-Verzeichnisse folgen jedoch im Allgemeinen dieser Baumstruktur, wobei Einträge ohne Untergebene (z. B. Benutzer) Blätter sind und das Stammverzeichnis die übergeordnete Entität ist, die alle Informationen innerhalb des Verzeichnisses umfasst.

Dieses Stammverzeichnis ist ein DSA-spezifischer Eintrag (Directory Server Agent, DSA), der als Root-DSE bezeichnet wird, und enthält Informationen zum Verzeichnis.

Eintrag

Einträge verwenden Attribute, um die im Verzeichnis gespeicherten realen Elemente wie einen Benutzer oder eine Maschine zu beschreiben. Genau wie in einem Telefonbuch — oder, genauer gesagt, der Kontaktliste in Ihrem Telefon — existieren Benutzer als Einträge, die zusätzliche Informationen über den Benutzer speichern.

In LDAP werden Einträge oft mit ihrem Common Name (CN) bezeichnet — für Benutzer ist dies normalerweise ihr Benutzername oder Vor- und Nachname.

Attribut

Attribute beschreiben einen Benutzer, Server oder ein anderes Element, das im LDAP-Verzeichnis gespeichert ist. Zu den Attributen eines Benutzers gehören beispielsweise in der Regel der vollständige Name, die E-Mail-Adresse, der Benutzername und das Kennwort. Attribute bestehen aus einem Typ und einem Wert; dh mail(type)[email protected](value) .

Die für include verfügbaren Attribute sind durch ein objectClass-Attribut vordefiniert; organisationen können mehr als ein objectClass-Attribut verwenden und benutzerdefinierte objectClass-Attribute erstellen, um die Informationen zu erfassen, die sie in ihrem LDAP-Verzeichnis speichern möchten. (Es kann zusätzliche Hilfsobjektklassen geben, aber eine Hauptobjektklasse, die als strukturelle Objektklasse bezeichnet wird, definiert jeden Eintrag).

Schema

Schemas definieren das Verzeichnis. Insbesondere definiert ein Schema die Parameter des Verzeichnisses, einschließlich Syntax und Übereinstimmungsregeln (dh stimmt das eingegebene Kennwort mit den Verzeichnisdaten überein?), Attributtypen und Objektklassen.

LDAPv3 (die aktuellste Iteration von LDAP) bietet ein vordefiniertes Schema, und andere LDAP-Angebote bieten Schemavarianten oder Iterationen, sodass verschiedene Anbieter ihre LDAP-Verzeichnisse möglicherweise etwas anders formatieren. Das Erstellen eines benutzerdefinierten Schemas ist auch für nuanciertere und Nischenanwendungsfälle möglich.

DN: Distinguished Name

Dies ist der eindeutige Bezeichner für einen LDAP-Eintrag und gibt alle dem Objekt zugewiesenen Attribute an. Es kann mehrere Datenpunkte enthalten und besteht aus relativen Distinguished Names (rDNS) in einer durch Kommas getrennten Zeichenfolge.

Das DN-Format funktioniert wie geografische Koordinaten, nur in umgekehrter Reihenfolge: Es gibt die Position im Verzeichnis an, indem es jeden Unterabschnitt in ansteigendem Grad auflistet.

Während geografische Koordinaten allgemein und spezifischer werden, beginnt der DN mit dem Namen des Objekts und arbeitet bis zur Hauptverzeichniskomponente (z. B. der Domäne Ihres LDAP-Servers) und bildet eine vollständige Adresse, die auf die Position des Eintrags im LDAP-Baum verweist.

DNs sind wie folgt formatiert:

RDN,RDN,RDN

Für Peter Gibbons, einen Programmierer in der IT-Abteilung von Initech, kann der DN folgendermaßen aussehen:

cn=Peter Gibbons,ou=IT,ou=People,dc=Initech,dc=com

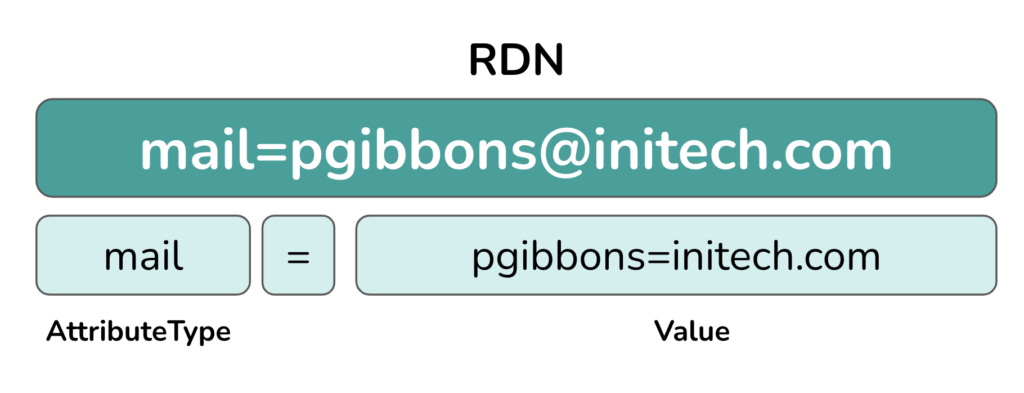

RDN: Relative Distinguished Name

Dies sind Zeichenfolgen, die Attributen Werte zuweisen, z. B. die Zuweisung einer E-Mail-Adresse an einen Benutzer. Sie werden mit einem Gleichheitszeichen (=) in Name-Wert-Paaren gebildet. Das Format sieht wie folgt aus:

attribut=Wert

Der RDN für die E-Mail-Adresse des Benutzers Peter Gibbons kann beispielsweise [email protected] sein.

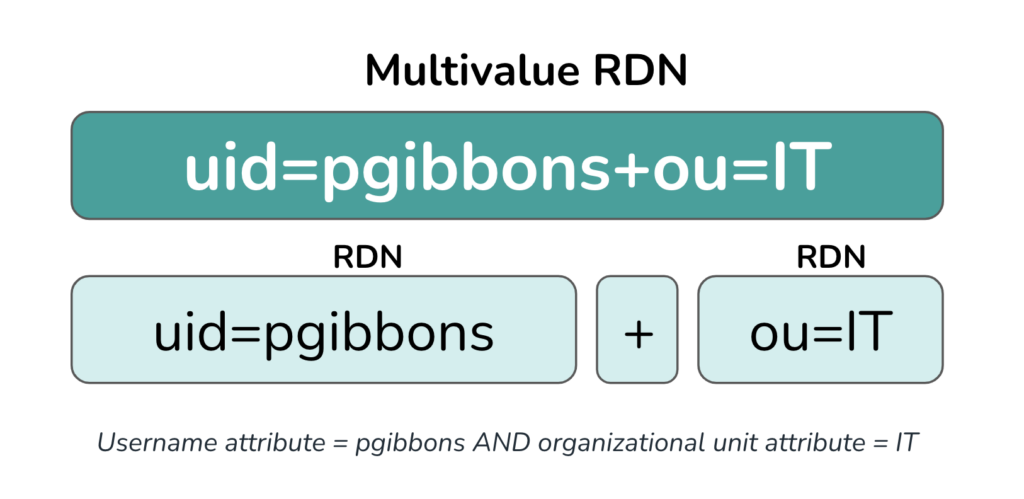

Mehrwertige rDNS

rDNS können zu einem übergeordneten RDN mit Pluszeichen kombiniert werden. Multivalue-rDNS behandeln zwei Attributwerte als einen und können verwendet werden, um zwischen zwei rDNS mit demselben Wert zu unterscheiden (wie zwei Benutzer mit demselben Namen – das Verzeichnis kann den RDN für ihre E-Mail-Adresse an ihren Benutzernamen anhängen, um eindeutige rDNS für jeden zu erstellen). Ein mehrwertiger RDN würde wie folgt formatiert:

RDN+RDN

LDAP-Server

Ein LDAP-Verzeichnis kann einen oder mehrere Server enthalten, es muss jedoch ein Root-Server vorhanden sein (der Root-DSE im obigen Diagramm). Haupt-LDAP-Server werden auf dem slapd-Daemon ausgeführt und senden Änderungen an Serverreplikate über den slurpd-Daemon.

Traditionell wurden LDAP-Server lokal gehostet und von der Organisation intern verwaltet, und Microsoft AD war die beliebteste kommerzielle Lösung für LDAP auf dem Markt. OpenLDAP ist der beliebteste Open-Source- und Pure-Play-LDAP-Server, der heute verfügbar ist.

Unternehmen verwenden jedoch häufiger Cloud-gehostete Verzeichnisdienste, die das interne Serverhosting, die Sicherheit und das Management entlasten. Cloud-basierte LDAP-Server ermöglichen es Unternehmen auch, ihre Infrastruktur in die Cloud zu verlagern, Remote-Arbeitsmöglichkeiten zu nutzen und Kosten zu senken. Weitere Informationen finden Sie im Abschnitt LDAP und Active Directory in diesem Artikel.

LDAP-Authentifizierung und -Autorisierung

Das LDAP-Protokoll authentifiziert und autorisiert Benutzer für ihre Ressourcen. Das Protokoll authentifiziert Benutzer mit einer Bindeoperation, die es dem Benutzer ermöglicht, mit einem LDAP-Verzeichnis zu kommunizieren, und autorisiert den authentifizierten Benutzer dann für die Ressourcen, die er benötigt, wenn seine eingegebenen Anmeldeinformationen mit den in der Datenbank aufgeführten übereinstimmen.

LDAP-Authentifizierung

Die LDAP-Authentifizierung beruht auf einer Client/Server-Bindungsoperation, die es dem LDAP-fähigen Client, der als Directory User Agent (DUA) bezeichnet wird, und dem Directory Server, der als Directory System Agent (DSA) bezeichnet wird, ermöglicht, innerhalb einer sicheren, verschlüsselten Sitzung zu kommunizieren.

Bei der Authentifizierung bei einem LDAP-Server, um Zugriff auf die Datenbank zu erhalten, wird der Benutzer aufgefordert, seinen Benutzernamen und sein Kennwort anzugeben.

Wenn die Werte, die der Benutzer in den Client eingibt, mit den Werten in der LDAP-Datenbank übereinstimmen, erhält der Benutzer vom LDAP-Server Zugriff auf die IT-Ressource.

LDAP-Autorisierung

Sobald ein Benutzer erfolgreich authentifiziert wurde, muss er für die angeforderten Ressourcen autorisiert werden. Während verschiedene LDAP-Instanzen dies möglicherweise etwas anders strukturieren und codieren, wird dies im Wesentlichen durch Zuweisen von Berechtigungen zu Gruppen und Rollen im Verzeichnis erreicht.

Bei OpenLDAP gehören Benutzer beispielsweise zu Gruppen, denen unterschiedliche Berechtigungen zugewiesen werden können. Wenn dem authentifizierenden Benutzer die richtigen Berechtigungen für den Zugriff auf eine bestimmte Ressource zugewiesen sind, autorisiert das LDAP-Protokoll sie dazu.

Wofür wird LDAP verwendet?

Das LDAP-Protokoll definiert ein Verzeichnis, das:

- Speichern Sie Benutzerdaten an einem zentralen und zugänglichen Ort.

- Ordnen Sie diese Benutzer Ressourcen zu, auf die sie zugreifen dürfen.

- Authentifizieren und autorisieren Sie Benutzer zu ihren zugewiesenen Ressourcen, darunter:

- Technische Anwendungen: Jenkins, Docker, OpenVPN, die Atlassian Suite und viele andere Authentifizieren Sie sich am besten mit LDAP.

- Serverinfrastruktur: Linux-Server sowohl lokal als auch in der Cloud (wie AWS) nutzen LDAP, um Benutzer zu authentifizieren.

- Dateiserver: Dateiserver wie QNAP, Synology und FreeNAS unterstützen LDAP.

- Netzwerkgeräte: Obwohl sich dies mit dem RADIUS-Protokoll überschneiden kann, verwenden einige Organisationen LDAP für den Netzwerkzugriff über VPNs, WLAN-Zugangspunkte und andere Netzwerkgeräte.

Als LDAP entstand, waren die oben genannten Funktionen weitaus ausgefeilter als andere verfügbare Benutzerverwaltungsoptionen. Als das Protokoll an Popularität gewann, wurden mehr IT-Ressourcen LDAP-kompatibel, und neue Angebote — einschließlich Cloud—LDAP, anderer Authentifizierungsprotokolle und vollständiger Verzeichnisdienste – traten in die Szene ein, um den Zugriff auf diese IT-Ressourcen zu unterstützen.

Jetzt können IT-Administratoren LDAP verwenden, um Maschinen zu authentifizieren und den Zugriff auf Legacy-Anwendungen, Netzwerke, NAS und andere Komponenten sowohl lokal als auch in der Cloud zu verwalten. Bei einigen Cloud-Verzeichnisdiensten wie JumpCloud können sie diese Funktionalität mit anderen Protokollen kombinieren, um Benutzern Zugriff auf praktisch alle ihre IT-Ressourcen zu gewähren.

LDAP und Active Directory

Als LDAP zu einem Kernprotokoll für Verzeichnisdienste wurde, baute Microsoft AD viele seiner Grundlagen auf LDAP auf.

AD kann zwar LDAP verwenden, ist jedoch bei der Authentifizierung stärker auf Kerberos angewiesen und weniger flexibel als ein Open-Source-LDAP-Verzeichnis. AD erfordert Domänencontroller und funktioniert am besten mit Microsoft Windows-basierten Geräten und Anwendungen. Erfahren Sie mehr über diese Unterschiede in unserem AD vs. LDAP Vergleich.

Bis vor kurzem funktionierten Verzeichnistools hauptsächlich in lokalen Windows-basierten Umgebungen. Der Erfolg von AD beruhte weitgehend auf der Fokussierung auf Windows-zentrierte On-Prem-Umgebungen, die jahrzehntelang der Geschäftsstandard waren.

Der Übergang zur Cloud in den letzten zehn Jahren, der sich mit der pandemiebedingten Massenverschiebung zur Remote-Arbeit im Jahr 2020 beschleunigte, veränderte jedoch die weltweiten Verzeichnisbedürfnisse.

Unternehmen entscheiden sich jetzt für Cloud-basierte, mac- und Linux-freundliche Verzeichnisdienste anstelle von AD und anderen lokalen Verzeichnismodellen. Lesen Sie im Abschnitt über den Platz von LDAP in der Cloud mehr darüber, wie sich LDAP-Lösungen entwickelt haben, um diesen Änderungen gerecht zu werden.

LDAP und Azure Active Directory

Azure Active Directory, ein cloudfreundliches Add-On zu AD (kein Ersatz für AD) für Azure User Management und Web application Single Sign-On, verwendet LDAP nicht nativ. Stattdessen verwendet es andere Protokolle und erleichtert LDAP-Funktionen mit Azure AD Domain Services (DS) oder einer hybriden AD-Umgebung, in der LDAP erforderlich ist.

Azure AD DS wird als Domänencontroller-as-a-Service für virtuelle Maschinen und Windows-Legacy-Anwendungen in Azure in Rechnung gestellt. Es wird für die Stunde berechnet und der Preis basiert auf der Anzahl der Verzeichnisobjekte.

Für diejenigen, die LDAP mit Azure AD verwenden möchten, insbesondere für die Authentifizierung lokaler Anwendungen oder Speichersysteme, kann dies eine ziemliche Herausforderung sein. Viele IT-Organisationen entscheiden sich für die Bereitstellung eines zusätzlichen LDAP-Servers. In vielen Fällen wird dieser LDAP-Server über die LDAP-as-a-Service-Lösung von JumpCloud in der Cloud bereitgestellt.

Der Platz von LDAP in der Cloud

Jüngste Verschiebungen in die Cloud und unterschiedliche Arbeitsplätze haben den Bedarf an flexibleren Verzeichnislösungen geschaffen, die mit Cloud-Ressourcen arbeiten und verschiedene Betriebssysteme aufnehmen können; 55% der Unternehmen sind jetzt Mac-freundlich, und 90% der weltweiten Cloud-Infrastruktur läuft auf Linux. Der Microsoft Windows- und Azure-zentrierte Ansatz von AD ist für viele Unternehmen mit unterschiedlichen Betriebssystemumgebungen nicht mehr praktikabel, und viele verlassen sich auf mehrere zusätzliche integrierte Lösungen, um ihre wachsende, diversifizierende und verteilte Infrastruktur zu verwalten. Diese neuen Herausforderungen bei AD- und On-Prem-Verzeichnissen haben Unternehmen dazu veranlasst, sich an Cloud-LDAP und letztendlich Directory-as-a-Service zu wenden.

Cloud LDAP entlastet Unternehmen von der Einrichtung und Wartung der zentralen Verzeichnisinfrastruktur bis hin zur Integration von Anwendungen und Systemen in ihr LDAP-basiertes IdP. Mit Cloud LDAP sind die Server bereits vorhanden und Unternehmen können ihre mit LDAP verbundenen Endpunkte an sie weiterleiten.

Cloud-Verzeichnisdienste neigen auch dazu, andere Protokolle zu verwenden, was ihren Anwendungsbereich weiter erweitert und neue Technologien berücksichtigt, wenn sie entstehen, während die Notwendigkeit eines lokalen Active Directory-Servers entfällt.

Einige Cloud-LDAP-Dienste enthalten auch eine grafische Benutzeroberfläche und technischen Support, sodass nicht mehr alles mit Nur-Text-Code ausgeführt werden muss (obwohl einige Verzeichnisdienste weiterhin die Option für die Befehlszeilenausführung bieten, was für die Ausführung von Vorgängen in großen Mengen von Vorteil sein kann) und bei Bedarf fachkundige Hilfe anbieten.

Ist LDAP noch relevant?

Wenn Verzeichnisse in Richtung Cloud verschoben werden und LDAP für die Arbeit in einer lokalen Umgebung entwickelt wurde, ist LDAP dann noch relevant?

Da Cloud-Anwendungen zum Geschäftsstandard werden, IT-Netzwerke dezentraler werden und neue Protokolle entwickelt werden, um diesen sich entwickelnden Anforderungen gerecht zu werden, haben einige Systemadministratoren begonnen, die Relevanz von LDAP in Frage zu stellen.

Verzeichnisse haben begonnen, Multiprotokollansätze für moderne, dezentrale Geschäftsumgebungen zu übernehmen. Das Multiprotokollverzeichnis nutzt viele Protokolle — jedes für einen bestimmten Zweck.

Das Ergebnis ist, dass jedes Protokoll weniger häufig verwendet wird, aber für seine Anwendungsfälle sehr gut geeignet ist und eine kritische Komponente eines robusten Verzeichnisses mit mehreren Protokollen bleibt.

LDAP ist keine Ausnahme; obwohl es im Vergleich zu älteren Verzeichnismodellen einen geringeren Prozentsatz der Verzeichnisfunktionalität ausmacht, bleibt es ein integraler Bestandteil des modernen Verzeichnisses.

Verzeichnisdienste mit mehreren Protokollen verwenden LDAP aufgrund seiner Flexibilität, seines Open-Source-Erbes und seiner Stabilität im Laufe der Jahre weiterhin neben anderen Protokollen.

Zum Beispiel verwenden viele Legacy—Anwendungen wie OpenVPN, Jenkins, MySQL, Jira und Confluence — zusammen mit Zehntausenden anderer Anwendungen, Speichersysteme, Netzwerkgeräte, Server und mehr – weiterhin LDAP.

Einrichten von LDAP

Die LDAP-Einrichtungsschritte variieren je nachdem, welches LDAP-Angebot Sie verwenden, und die Schritte hängen weitgehend davon ab, ob Sie einen Cloud-LDAP-Server verwenden oder selbst einen einrichten.

Bevor Sie jedoch mit einem der beiden Pfade beginnen, sollte der erste Schritt zu einer LDAP-Implementierung die Planung sein: ihr IT-Team sollte sorgfältig darüber nachdenken, wie es sein Verzeichnis organisieren möchte, bevor es etwas implementiert.

Dazu gehört, welche Ressourcen in das Verzeichnis aufgenommen werden sollen, wie Benutzergruppen getrennt und Berechtigungen zugewiesen werden, welche Betriebssysteme Sie berücksichtigen müssen, wie Sie Remote-Mitarbeiter integrieren möchten, welche Sicherheitsparameter Sie festlegen, was Sie tun werden, um eine nahezu 100% ige Verfügbarkeit sicherzustellen, wie Ihre Organisation wachsen möchte und vieles mehr.

Die anfängliche Planung ist entscheidend für den Aufbau eines organisierten Verzeichnisses, das gut zu seiner Umgebung passt und gut positioniert ist, um Wachstum und Veränderungen Rechnung zu tragen. Wenn Sie beispielsweise eine Organisation mit 10 Mitarbeitern sind, aber wissen, dass Sie eine erhebliche Expansion planen, kann es sinnvoll sein, Ihre Mitarbeiter zu Beginn in Abteilungsgruppen aufzuteilen, um ein organisiertes Wachstum zu ermöglichen, selbst wenn jede Abteilung nur mit einem oder zwei Benutzern beginnt.

Der Planungsschritt ist besonders wichtig für Organisationen, die ihre eigenen Verzeichnisse erstellen; es hilft Unternehmen jedoch auch zu verstehen, welche LDAP-Lösungen ihren Anforderungen am besten entsprechen.

Nachdem Sie Ihr Verzeichnislayout geplant und einen LDAP-Anbieter ausgewählt haben (oder sich für Open-Source-LDAP entschieden haben), müssen Sie Ihre LDAP-Server konfigurieren.

Lokale LDAP-Einrichtung:

Wenn Sie Ihre eigene LDAP-Instanz hosten, müssen Sie Ihre LDAP-Server einrichten. Die Schritte zum Installieren und Konfigurieren Ihres LDAP-Verzeichnisses variieren je nach verwendeter LDAP-Instanz. OpenLDAP ist vielleicht die beliebteste LDAP-Instanz auf dem Markt, aber es stehen mehrere LDAP-Server zur Auswahl. Hier sind die Schritte des MIT zum Erstellen eines OpenLDAP-Verzeichnisses.

Cloud-LDAP-Einrichtung: Wie bereits erwähnt, ist die Einrichtung und Wartung von Cloud-LDAP minimal, was einer der Gründe ist, warum viele Unternehmen es gegenüber herkömmlichen lokalen Optionen wählen. Der Serverschritt für Cloud LDAP besteht darin, einen Cloud LDAP-Server zu abonnieren, anstatt ihn selbst einzurichten. Sie sollten immer noch sorgfältig planen, bevor Sie sich für eine LDAP-Lösung entscheiden, aber die meisten Anbieter bieten Verzeichniskonfiguration und -verwaltung über eine benutzerfreundliche GUI, die Änderungen später erleichtert.

Obwohl nicht viele kostenlose LDAP-Server (einschließlich der Hardware) zur Auswahl stehen, stehen mehrere kostenlose LDAP-Softwareoptionen zur Verfügung. Wir werden diese als nächstes untersuchen.

LDAP-Anbieter

Ohne LDAP fehlt es häufig an Transparenz in Benutzerkonten und -aktivitäten und der Ressourcenzugriff wird manuell verwaltet, wodurch ein dezentrales und unorganisiertes Identitäts- und Zugriffsverwaltungsmodell (IAM) entsteht, das zu Redundanzen, Reibung und Sicherheitsrisiken führen kann. Wenn Unternehmen erkennen, dass die Kosten für die Implementierung einer Lösung geringer sind als die Kosten für die zeitintensive manuelle Verwaltung und die damit verbundenen Risiken, beginnen sie häufig, sich mit LDAP zu befassen. Es gibt einige wichtige LDAP-Lösungen, die die meisten Unternehmen in Betracht ziehen:

Active Directory (AD)

AD verwendet LDAP und Kerberos, um Benutzer bei IT-Ressourcen zu authentifizieren. Als Microsoft-Produkt eignet es sich am besten für Windows-basierte Umgebungen. Um AD verwenden zu können, müssen IT-Administratoren für die Lizenzierung von Windows Server bezahlen, einschließlich AD. Dies stellt das traditionelle Lizenzmodell dar, das IT-Organisationen mit Microsoft-Produkten gut kennen. Schließlich erfordert AD eine Form des Remotezugriffs, z. B. ein VPN oder SD-WAN, um Remotebenutzer bei lokalen Ressourcen zu authentifizieren. Azure Active Directory wurde kürzlich als Erweiterung von AD entwickelt, verfügt jedoch nicht über echte native LDAP-Funktionen.

OpenLDAP

Wie bereits erwähnt, kostet das Herunterladen von OpenLDAP nichts. Die Einrichtung und das laufende Management der Infrastruktur sind jedoch mit erheblichen Kosten verbunden. Aufgrund seiner Open-Source-Wurzeln funktioniert OpenLDAP hervorragend mit Linux- und Unix-basierten Betriebssystemen, sodass Sie es in vielen DevOps-Umgebungen finden. Wie bei AD benötigen Sie ein VPN, um sich bei lokalen Ressourcen zu authentifizieren.

Cloud LDAP

Cloud-basiertes LDAP ist herstellerneutral und arbeitet mit einer Vielzahl von IT-Ressourcen. Bei einer Cloud Directory-Plattform ist kein VPN erforderlich (obwohl sie weiterhin unterstützt werden). Stattdessen stellt ein leichter Agent auf dem Gerät des Benutzers zu Beginn jeder Sitzung eine sichere TLS-Verbindung her, sodass Benutzer ohne VPN eine sichere Verbindung zu ihren LDAP-Ressourcen herstellen können. Cloud-LDAP-Dienste enthalten häufig zusätzliche Protokolle in ihrem Angebot, sodass ein Tool Benutzern Zugriff auf praktisch alle ihre Ressourcen gewähren kann.

Vor- und Nachteile von LDAP

Was sind die Vorteile von LDAP?

- Quelloffen: Das Herunterladen und schnelle Ausprobieren von OpenLDAP kostet oft nichts.

- Standardisiert: LDAP wurde bereits 1997 mit RFC 2251 als Standard der Internet Engineering Task Force (IETF) ratifiziert. Daher unterstützt die gesamte Branche LDAP und wird dies auch weiterhin tun.

- Flexibel: Entwickler und IT-Administratoren nutzen die LDAP-Authentifizierung für viele verschiedene Anwendungsfälle, einschließlich der Anwendungs- und Remote-Server-Authentifizierung. Und weil es auf so viele verschiedene Arten verwendet wurde, gibt es eine Community rund um das Protokoll, die den Menschen hilft, das Beste daraus zu machen.

- Geräteunabhängig: LDAP ist von Natur aus mit verschiedenen Betriebssystemen und Geräten kompatibel. Unterschiedliche LDAP-Angebote können diese Flexibilität jedoch einschränken; AD ist beispielsweise Windows-zentriert und erfordert häufig Add-Ons, um nahtlos mit zusätzlichen Betriebssystemen zu arbeiten.

- Sicher: Im ursprünglichen Fall wurde LDAP über Klartext übertragen; es gibt jedoch Optionen zur Verschlüsselung der LDAP-Kommunikation, entweder über SSL (LDAPS) oder über TLS (STARTTLS). STARTTLS ist die ideale Option und sehr sicher, wobei LDAPS an zweiter Stelle steht — verwenden Sie immer eines der beiden, wo immer dies möglich ist (jetzt fast überall), anstatt Klartext zu verwenden. Erfahren Sie mehr über LDAP und LDAPS in unserem Blog.

Was sind die Nachteile von LDAP?

- Alter: LDAP ist ein älteres Protokoll. Neuere Authentifizierungsprotokolle wie SAML wurden für moderne, Cloud-basierte IT-Umgebungen entwickelt, die Webanwendungen verwenden.

- On-Prem: LDAP wird traditionell on-prem mit einem OpenLDAP-Server eingerichtet und ist kein einfaches Unterfangen. Für Unternehmen, die in die Cloud wechseln, ist es nicht ideal, einen lokalen Authentifizierungsmechanismus einzurichten, der eine Brücke zu Cloud-IT-Ressourcen schlägt.

- Expertise: Die Einrichtung und Wartung von LDAP erfordert in der Regel einen Experten. Menschen mit diesem technischen Kenntnisstand können schwer zu finden und teuer sein. Dies gilt insbesondere für OpenLDAP.

- Signifikanter Ramp-Up: Je größer Ihre Organisation, desto schwieriger ist es, ein neues Verzeichnis zu starten. Da Verzeichnisse im Wesentlichen ein Zusammenschluss aller Komponenten in Ihrer Organisation sind, kann es schwierig sein, ein neues Verzeichnis von Grund auf neu zu erstellen oder von einem Verzeichnis in ein anderes zu wechseln. Glücklicherweise verfügen einige Cloud Directory-Plattformen wie JumpCloud über Setup-Anleitungen und können in vorhandene Verzeichnisse wie AD integriert werden, sodass große Unternehmen, die Cloud LDAP nutzen möchten, dies ohne vollständige Kehrtwende tun können.

Erweitern von LDAP auf ein vollständiges Cloud-Verzeichnis

Cloud LDAP verwendet einen in der Cloud gehosteten Server, um Benutzern Zugriff auf alle ihre lokalen Ressourcen zu gewähren. Cloud Directory-Plattformen kombinieren LDAP jetzt mit anderen Protokollen wie SAML, OAuth, RADIUS, SCIM und WebAuthn, die eine sichere Authentifizierung und Autorisierung für web- und cloudbasierte Ressourcen ermöglichen.

Einige LDAP-Instanzen lassen sich auch in andere Protokolle integrieren, z. B. RADIUS, um einen sicheren WLAN- und VPN-Zugriff zu ermöglichen, Samba für die sichere Dateiautorisierung, SAML, JIT und SCIM für die automatisierte webbasierte Identitätsbereitstellung und mehr.

Das Ergebnis ist ein zentrales Verzeichnis, das Ihre Benutzer verwaltet und ihnen Zugriff auf alle benötigten IT—Ressourcen gewährt – sowohl lokal als auch cloudbasiert – von jedem Ort aus.

Cloud-LDAP und darüber hinaus mit JumpCloud

Die JumpCloud Directory Platform war der erste umfassende Cloud-Verzeichnisdienst, der direkt in LDAP-Dienste und -Anwendungen integriert werden konnte. Darüber hinaus kombiniert JumpCloud LDAP mit RADIUS, SAML, Samba, WebAuthn, SCIM und anderen Protokollen, um Benutzer mit der IT zu verbinden, die sie für die Arbeit benötigen.

Zusätzlich zu IAM und Geräteverwaltung wendet JumpCloud einen Zero-Trust-Sicherheitsansatz mit Tools wie Multi-Faktor-Authentifizierung (MFA) an, erleichtert die plattformübergreifende Geräteverwaltung, um alle Geräte sicher und korrekt konfiguriert zu halten, und bietet eine benutzerfreundliche GUI für Administratoren und Benutzer.

Erfahren Sie mehr über das Cloud—LDAP-Angebot von JumpCloud oder testen Sie die Plattform kostenlos – es kostet nichts, Ihre ersten 10 Benutzer und Geräte hinzuzufügen, und die Plattform bietet 10 Tage Live-Chat-Support.

- LDAP