Verschlüsselung ist die Methode, mit der Informationen in einen geheimen Code umgewandelt werden, der die wahre Bedeutung der Informationen verbirgt. Die Wissenschaft des Ver- und Entschlüsselns von Informationen wird Kryptographie genannt.

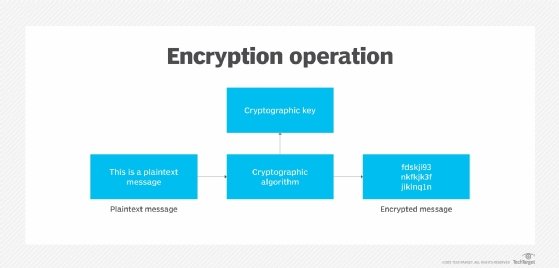

In der Informatik werden unverschlüsselte Daten auch als Klartext bezeichnet, und verschlüsselte Daten werden als Chiffretext bezeichnet. Die zum Codieren und Decodieren von Nachrichten verwendeten Formeln werden als Verschlüsselungsalgorithmen oder Chiffren bezeichnet.

Um wirksam zu sein, enthält eine Chiffre eine Variable als Teil des Algorithmus. Die Variable, die als Schlüssel bezeichnet wird, macht die Ausgabe einer Chiffre einzigartig. Wenn eine verschlüsselte Nachricht von einer nicht autorisierten Entität abgefangen wird, muss der Eindringling erraten, welche Chiffre der Absender zum Verschlüsseln der Nachricht verwendet hat und welche Schlüssel als Variablen verwendet wurden. Die Zeit und die Schwierigkeit, diese Informationen zu erraten, machen die Verschlüsselung zu einem so wertvollen Sicherheitstool.

Verschlüsselung ist seit langem ein Weg, um sensible Informationen zu schützen. Historisch gesehen wurde es von Militärs und Regierungen verwendet. In der heutigen Zeit wird Verschlüsselung verwendet, um Daten zu schützen, die auf Computern und Speichergeräten gespeichert sind, sowie Daten, die über Netzwerke übertragen werden.

Dieser Artikel ist Teil von

- Datensicherheitsleitfaden: Alles, was Sie wissen müssen

- Bedeutung der Verschlüsselung

- Wie wird es angewendet?

- Wie funktioniert die Verschlüsselung?

- Vorteile der Verschlüsselung

- Nachteile der Verschlüsselung

- Verwaltung und Umhüllung von Verschlüsselungsschlüsseln

- Verschlüsselungstypen

- Kryptografische Hash-Funktionen

- Verschlüsselung vs. Entschlüsselung

- Verschlüsselungsalgorithmen

- So brechen Sie die Verschlüsselung

- Verschlüsselungs-Backdoors

- Bedrohungen für IoT, mobile Geräte

- Geschichte der Verschlüsselung

Datensicherheitsleitfaden: Alles, was Sie wissen müssen

- Dazu gehören auch:

- Schutz vor sich entwickelnden Datensicherheitsbedrohungen

- Best Practices zur Unterstützung von CISOs bei der Vorbereitung auf CCPA

- Bekämpfung des menschlichen Aspekts von Risiken mit Insider Threat Management

Bedeutung der Verschlüsselung

Verschlüsselung spielt eine wichtige Rolle bei der Sicherung vieler verschiedener Arten von IT-Assets. Es bietet Folgendes:

- Vertraulichkeit kodiert den Inhalt der Nachricht.

- Die Authentifizierung überprüft den Ursprung einer Nachricht.

- Integrität beweist, dass der Inhalt einer Nachricht seit dem Senden nicht geändert wurde.

- Nonrepudiation verhindert, dass Absender leugnen, dass sie die verschlüsselte Nachricht gesendet haben.

Wie wird es angewendet?

Verschlüsselung wird häufig verwendet, um Daten während der Übertragung und ruhende Daten zu schützen. Jedes Mal, wenn jemand einen Geldautomaten benutzt oder etwas online mit einem Smartphone kauft, wird eine Verschlüsselung verwendet, um die weitergeleiteten Informationen zu schützen. Unternehmen verlassen sich zunehmend auf Verschlüsselung, um Anwendungen und sensible Informationen vor Reputationsschäden zu schützen, wenn es zu einer Datenverletzung kommt.

Jedes Verschlüsselungssystem besteht aus drei Hauptkomponenten: den Daten, der Verschlüsselungs-Engine und der Schlüsselverwaltung. Bei der Laptop-Verschlüsselung werden alle drei Komponenten am selben Ort ausgeführt oder gespeichert: auf dem Laptop.

In Anwendungsarchitekturen werden die drei Komponenten jedoch normalerweise an getrennten Orten ausgeführt oder gespeichert, um die Wahrscheinlichkeit zu verringern, dass eine Kompromittierung einer einzelnen Komponente zu einer Kompromittierung des gesamten Systems führen kann.

Wie funktioniert die Verschlüsselung?

Zu Beginn des Verschlüsselungsprozesses muss der Absender entscheiden, welche Chiffre die Bedeutung der Nachricht am besten verschleiert und welche Variable als Schlüssel verwendet werden soll, um die verschlüsselte Nachricht eindeutig zu machen. Die am häufigsten verwendeten Arten von Chiffren lassen sich in zwei Kategorien einteilen: symmetrisch und asymmetrisch.

Symmetrische Chiffren, auch als Secret Key-Verschlüsselung bezeichnet, verwenden einen einzigen Schlüssel. Der Schlüssel wird manchmal als gemeinsames Geheimnis bezeichnet, da der Absender oder das Computersystem, das die Verschlüsselung durchführt, den geheimen Schlüssel mit allen Entitäten teilen muss, die zum Entschlüsseln der Nachricht berechtigt sind. Symmetrische Schlüsselverschlüsselung ist in der Regel viel schneller als asymmetrische Verschlüsselung. Die am weitesten verbreitete symmetrische Schlüsselchiffre ist der Advanced Encryption Standard (AES), der zum Schutz staatlicher Verschlusssachen entwickelt wurde.

Asymmetrische Chiffren, auch als Public-Key-Verschlüsselung bekannt, verwenden zwei verschiedene – aber logisch verknüpfte – Schlüssel. Diese Art der Kryptographie verwendet häufig Primzahlen, um Schlüssel zu erstellen, da es rechnerisch schwierig ist, große Primzahlen zu faktorisieren und die Verschlüsselung zurückzuentwickeln. Der Rivest-Shamir-Adleman (RSA) -Verschlüsselungsalgorithmus ist derzeit der am häufigsten verwendete öffentliche Schlüsselalgorithmus. Mit RSA kann der öffentliche oder der private Schlüssel zum Verschlüsseln einer Nachricht verwendet werden; Welcher Schlüssel nicht zur Verschlüsselung verwendet wird, wird zum Entschlüsselungsschlüssel.

Heutzutage verwenden viele kryptografische Prozesse einen symmetrischen Algorithmus zum Verschlüsseln von Daten und einen asymmetrischen Algorithmus zum sicheren Austausch des geheimen Schlüssels.

Vorteile der Verschlüsselung

Der Hauptzweck der Verschlüsselung besteht darin, die Vertraulichkeit digitaler Daten zu schützen, die auf Computersystemen gespeichert oder über das Internet oder ein anderes Computernetzwerk übertragen werden.

Neben der Sicherheit wird die Einführung von Verschlüsselung häufig durch die Einhaltung von Compliance-Vorschriften vorangetrieben. Eine Reihe von Organisationen und Normungsgremien empfehlen oder verlangen die Verschlüsselung sensibler Daten, um zu verhindern, dass unbefugte Dritte oder Bedrohungsakteure auf die Daten zugreifen. Zum Beispiel verlangt der Payment Card Industry Data Security Standard (PCI DSS), dass Händler die Zahlungskartendaten von Kunden verschlüsseln, wenn sie sowohl im Ruhezustand gespeichert als auch über öffentliche Netzwerke übertragen werden.

Nachteile der Verschlüsselung

Während die Verschlüsselung so konzipiert ist, dass nicht autorisierte Personen die von ihnen erfassten Daten nicht verstehen können, kann die Verschlüsselung in einigen Situationen verhindern, dass der Eigentümer der Daten auch auf die Daten zugreifen kann.

Die Schlüsselverwaltung ist eine der größten Herausforderungen beim Aufbau einer Unternehmensverschlüsselungsstrategie, da die Schlüssel zum Entschlüsseln des verschlüsselten Textes irgendwo in der Umgebung leben müssen und Angreifer oft eine ziemlich gute Vorstellung davon haben, wo sie suchen müssen.

Es gibt viele Best Practices für die Verwaltung von Verschlüsselungsschlüsseln. Es ist nur so, dass die Schlüsselverwaltung dem Sicherungs- und Wiederherstellungsprozess zusätzliche Komplexitätsebenen hinzufügt. Wenn eine größere Katastrophe eintreten sollte, kann das Abrufen der Schlüssel und das Hinzufügen zu einem neuen Sicherungsserver die Zeit erhöhen, die für den Start des Wiederherstellungsvorgangs erforderlich ist.

Ein Schlüsselverwaltungssystem reicht nicht aus. Administratoren müssen einen umfassenden Plan zum Schutz des Schlüsselverwaltungssystems erstellen. In der Regel bedeutet dies, dass es getrennt von allem anderen gesichert und diese Sicherungen so gespeichert werden, dass die Schlüssel im Falle einer großen Katastrophe leicht abgerufen werden können.

Verwaltung und Umhüllung von Verschlüsselungsschlüsseln

Verschlüsselung ist eine effektive Methode zum Sichern von Daten, aber die kryptografischen Schlüssel müssen sorgfältig verwaltet werden, um sicherzustellen, dass die Daten geschützt und bei Bedarf zugänglich bleiben. Der Zugriff auf Verschlüsselungsschlüssel sollte überwacht und auf diejenigen Personen beschränkt werden, die sie unbedingt verwenden müssen.

Strategien zur Verwaltung von Verschlüsselungsschlüsseln während ihres gesamten Lebenszyklus und zum Schutz vor Diebstahl, Verlust oder Missbrauch sollten mit einem Audit beginnen, um einen Maßstab dafür zu schaffen, wie die Organisation den Zugriff auf ihre Schlüssel konfiguriert, steuert, überwacht und verwaltet.

Schlüsselverwaltungssoftware kann dabei helfen, die Schlüsselverwaltung zu zentralisieren und Schlüssel vor unbefugtem Zugriff, Austausch oder Änderung zu schützen.

Key Wrapping ist eine Art Sicherheitsmerkmal, das in einigen Schlüsselverwaltungssoftware-Suiten enthalten ist und im Wesentlichen die Verschlüsselungsschlüssel einer Organisation entweder einzeln oder in großen Mengen verschlüsselt. Der Vorgang des Entschlüsselns von Schlüsseln, die verpackt wurden, wird als Unwrapping bezeichnet. Key Wrapping- und Unwrapping-Aktivitäten werden normalerweise mit symmetrischer Verschlüsselung durchgeführt.

Verschlüsselungstypen

- Bring your Own Encryption (BYOE) ist ein Cloud-Computing-Sicherheitsmodell, mit dem Cloud-Service-Kunden ihre eigene Verschlüsselungssoftware verwenden und ihre eigenen Verschlüsselungsschlüssel verwalten können. BYOE kann auch als Bring your Own Key (BYOK) bezeichnet werden. BYOE ermöglicht es Kunden, eine virtualisierte Instanz ihrer eigenen Verschlüsselungssoftware neben der Geschäftsanwendung, die sie in der Cloud hosten, bereitzustellen.

- Cloud-Speicherverschlüsselung ist ein von Cloud-Speicheranbietern angebotener Dienst, bei dem Daten oder Text mithilfe von Verschlüsselungsalgorithmen transformiert und dann in Cloud-Speicher abgelegt werden. Cloud-Verschlüsselung ist fast identisch mit Inhouse-Verschlüsselung mit einem wichtigen Unterschied: Der Cloud-Kunde muss sich die Zeit nehmen, sich über die Richtlinien und Verfahren des Anbieters für die Verschlüsselung und das Verschlüsselungsschlüsselmanagement zu informieren, um die Verschlüsselung an die Sensibilität der gespeicherten Daten anzupassen.

- Spaltenverschlüsselung ist ein Ansatz zur Datenbankverschlüsselung, bei dem die Informationen in jeder Zelle einer bestimmten Spalte dasselbe Kennwort für den Zugriff, das Lesen und das Schreiben haben.

- Deniable encryption ist eine Art von Kryptographie, die es ermöglicht, einen verschlüsselten Text auf zwei oder mehr Arten zu entschlüsseln, je nachdem, welcher Entschlüsselungsschlüssel verwendet wird. Ableugnbare Verschlüsselung wird manchmal für Fehlinformationszwecke verwendet, wenn der Absender das Abfangen einer Kommunikation erwartet oder sogar fördert.

- Encryption as a Service (EAAs) ist ein Abonnementmodell, mit dem Cloud-Service-Kunden von der Sicherheit profitieren können, die Verschlüsselung bietet. Dieser Ansatz bietet Kunden, denen die Ressourcen fehlen, um die Verschlüsselung selbst zu verwalten, die Möglichkeit, Bedenken hinsichtlich der Einhaltung gesetzlicher Vorschriften auszuräumen und Daten in einer mandantenfähigen Umgebung zu schützen. Cloud-Verschlüsselungsangebote umfassen in der Regel Full-Disk-Verschlüsselung (FDE), Datenbankverschlüsselung oder Dateiverschlüsselung.

- Die Ende-zu-Ende-Verschlüsselung (E2EE) garantiert, dass Daten, die zwischen zwei Parteien gesendet werden, von einem Angreifer, der den Kommunikationskanal abfängt, nicht eingesehen werden können. Die Verwendung einer verschlüsselten Kommunikationsschaltung, wie sie von Transport Layer Security (TLS) zwischen Webclient- und Webserversoftware bereitgestellt wird, reicht nicht immer aus, um E2EE sicherzustellen; In der Regel wird der tatsächlich übertragene Inhalt von der Clientsoftware verschlüsselt, bevor er an einen Webclient übergeben und nur vom Empfänger entschlüsselt wird. Messaging-Apps, die E2EE anbieten, umfassen WhatsApp von Facebook und Signal von Open Whisper Systems. Facebook Messenger-Benutzer können auch E2EE-Nachrichten mit der Option Secret Conversations erhalten.

- Verschlüsselung auf Feldebene ist die Möglichkeit, Daten in bestimmten Feldern auf einer Webseite zu verschlüsseln. Beispiele für Felder, die verschlüsselt werden können, sind Kreditkartennummern, Sozialversicherungsnummern, Bankkontonummern, gesundheitsbezogene Informationen, Löhne und Finanzdaten. Sobald ein Feld ausgewählt ist, werden alle Daten in diesem Feld automatisch verschlüsselt.

- FDE ist Verschlüsselung auf Hardwareebene. FDE konvertiert Daten auf einer Festplatte automatisch in eine Form, die von niemandem verstanden werden kann, der nicht über den Schlüssel zum Rückgängigmachen der Konvertierung verfügt. Ohne den richtigen Authentifizierungsschlüssel bleiben die Daten auch dann nicht zugänglich, wenn die Festplatte entfernt und in einem anderen Computer abgelegt wird. FDE kann zum Zeitpunkt der Herstellung auf einem Computergerät installiert oder später durch Installation eines speziellen Softwaretreibers hinzugefügt werden.

- Homomorphe Verschlüsselung ist die Umwandlung von Daten in Chiffretext, der analysiert und bearbeitet werden kann, als ob er noch in seiner ursprünglichen Form wäre. Dieser Verschlüsselungsansatz ermöglicht die Durchführung komplexer mathematischer Operationen an verschlüsselten Daten, ohne die Verschlüsselung zu beeinträchtigen.

- HTTPS aktiviert die Website-Verschlüsselung, indem HTTP über das TLS-Protokoll ausgeführt wird. Damit ein Webserver alle von ihm gesendeten Inhalte verschlüsseln kann, muss ein Public-Key-Zertifikat installiert sein.

- Link-Level Encryption verschlüsselt Daten, wenn sie den Host verlassen, entschlüsselt sie bei der nächsten Verbindung, die ein Host oder ein Relay-Punkt sein kann, und verschlüsselt sie dann erneut, bevor sie an die nächste Verbindung gesendet werden. Jeder Link kann einen anderen Schlüssel oder sogar einen anderen Algorithmus für die Datenverschlüsselung verwenden, und der Vorgang wird wiederholt, bis die Daten den Empfänger erreichen.

- Verschlüsselung auf Netzwerkebene wendet Kryptodienste auf der Netzwerkübertragungsschicht an – über der Datenverbindungsebene, aber unter der Anwendungsebene. Die Netzwerkverschlüsselung wird durch Internet Protocol Security (IPSec) implementiert, eine Reihe von Standards der Open Internet Engineering Task Force (IETF), die in Verbindung einen Rahmen für die private Kommunikation über IP-Netzwerke schaffen.

- Quantenkryptographie hängt von den quantenmechanischen Eigenschaften von Partikeln ab, um Daten zu schützen. Insbesondere die Heisenbergsche Unschärferelation postuliert, dass die beiden identifizierenden Eigenschaften eines Teilchens – seine Position und sein Impuls – nicht gemessen werden können, ohne die Werte dieser Eigenschaften zu ändern. Infolgedessen können quantencodierte Daten nicht kopiert werden, da jeder Versuch, auf die codierten Daten zuzugreifen, die Daten ändert. Ebenso führt jeder Versuch, die Daten zu kopieren oder darauf zuzugreifen, zu einer Änderung der Daten, wodurch die autorisierten Parteien der Verschlüsselung benachrichtigt werden, dass ein Angriff stattgefunden hat.

Kryptografische Hash-Funktionen

Hash-Funktionen bieten eine andere Art der Verschlüsselung. Hashing ist die Umwandlung einer Zeichenfolge in einen Wert oder Schlüssel fester Länge, der die ursprüngliche Zeichenfolge darstellt. Wenn Daten durch eine kryptografische Hash-Funktion geschützt sind, kann selbst die geringste Änderung der Nachricht erkannt werden, da der resultierende Hash dadurch stark verändert wird.

Hash-Funktionen werden als eine Art Einwegverschlüsselung betrachtet, da Schlüssel nicht gemeinsam genutzt werden und die zum Umkehren der Verschlüsselung erforderlichen Informationen nicht in der Ausgabe vorhanden sind. Um effektiv zu sein, sollte eine Hash-Funktion recheneffizient (einfach zu berechnen), deterministisch (erzeugt zuverlässig das gleiche Ergebnis), vorbildresistent (Ausgabe verrät nichts über Eingabe) und kollisionsresistent (extrem unwahrscheinlich, dass zwei Instanzen) sein wird das gleiche Ergebnis erzeugen).

Beliebte Hashalgorithmen sind der sichere Hashalgorithmus (SHA-2 und SHA-3) und der Message Digest Algorithm 5 (MD5).

Verschlüsselung vs. Entschlüsselung

Die Verschlüsselung, die den Inhalt der Nachricht codiert und verschleiert, wird vom Absender der Nachricht ausgeführt. Die Entschlüsselung, bei der eine verdeckte Nachricht dekodiert wird, wird vom Nachrichtenempfänger ausgeführt.

Die Sicherheit der Verschlüsselung hängt direkt von der Art der Chiffre ab, die zum Verschlüsseln der Daten verwendet wird – der Stärke der Entschlüsselungsschlüssel, die erforderlich sind, um Chiffretext in Klartext umzuwandeln. In den Vereinigten Staaten sollten kryptografische Algorithmen, die von den Federal Information Processing Standards (FIPS) oder dem National Institute of Standards and Technology (NIST) genehmigt wurden, verwendet werden, wenn kryptografische Dienste erforderlich sind.

Verschlüsselungsalgorithmen

- AES ist eine symmetrische Blockchiffre, die von der US-Regierung zum Schutz von Verschlusssachen ausgewählt wurde. NIST begann 1997 mit der Entwicklung von AES, als es die Notwendigkeit eines Nachfolgealgorithmus für den Data Encryption Standard (DES) ankündigte, der zunehmend anfällig für Brute-Force-Angriffe wurde.

- DES ist eine veraltete symmetrische Schlüsselmethode der Datenverschlüsselung. DES verwendet denselben Schlüssel zum Verschlüsseln und Entschlüsseln einer Nachricht, sodass sowohl der Absender als auch der Empfänger denselben privaten Schlüssel kennen und verwenden müssen. DES wurde durch den sichereren AES-Algorithmus ersetzt.

- Diffie-Hellman-Schlüsselaustausch, auch exponentieller Schlüsselaustausch genannt, ist eine Methode der digitalen Verschlüsselung, die Zahlen verwendet, die auf bestimmte Potenzen angehoben werden, um Entschlüsselungsschlüssel auf der Basis von Komponenten zu erzeugen, die niemals direkt übertragen werden, was die Aufgabe eines Möchtegern-Codebrechers mathematisch überwältigend macht.

- Elliptical Curve Cryptography (ECC) verwendet algebraische Funktionen, um Sicherheit zwischen Schlüsselpaaren zu erzeugen. Die resultierenden kryptographischen Algorithmen können schneller und effizienter sein und mit kürzeren kryptographischen Schlüsseln vergleichbare Sicherheitsniveaus erzeugen. Dies macht ECC-Algorithmen zu einer guten Wahl für IoT-Geräte (Internet of Things) und andere Produkte mit begrenzten Rechenressourcen.

- Die Quantenschlüsselverteilung (QKD) ist ein vorgeschlagenes Verfahren für verschlüsselte Nachrichten, bei dem Verschlüsselungsschlüssel unter Verwendung eines Paares verschränkter Photonen erzeugt werden, die dann separat zur Nachricht übertragen werden. Die Quantenverschränkung ermöglicht es dem Sender und dem Empfänger zu wissen, ob der Verschlüsselungsschlüssel abgefangen oder geändert wurde, bevor die Übertragung überhaupt eintrifft. Dies liegt daran, dass im Quantenbereich der Akt der Beobachtung der übertragenen Information sie verändert. Sobald festgestellt wurde, dass die Verschlüsselung sicher ist und nicht abgefangen wurde, wird die Erlaubnis erteilt, die verschlüsselte Nachricht über einen öffentlichen Internetkanal zu übertragen.

- RSA wurde erstmals 1977 von Ron Rivest, Adi Shamir und Leonard Adleman vom Massachusetts Institute of Technology (MIT) öffentlich beschrieben, obwohl die Erstellung eines Public-Key-Algorithmus durch den britischen Mathematiker Clifford Cocks im Jahr 1973 vom Vereinigten Königreich geheim gehalten wurde.Government Communications Headquarters (GCHQ) bis 1997. Viele Protokolle, wie Secure Shell (SSH), OpenPGP, Secure / Multipurpose Internet Mail Extensions (S / MIME) und Secure Sockets Layer (SSL) / TLS, verlassen sich auf RSA für Verschlüsselung und digitale Signaturfunktionen.

So brechen Sie die Verschlüsselung

Für jede Chiffre ist die grundlegendste Angriffsmethode Brute Force – Versuchen Sie jeden Schlüssel, bis der richtige gefunden ist. Die Länge des Schlüssels bestimmt die Anzahl der möglichen Schlüssel und damit die Durchführbarkeit dieser Art von Angriff. Die Verschlüsselungsstärke ist direkt an die Schlüsselgröße gebunden, aber mit zunehmender Schlüsselgröße steigen auch die Ressourcen, die zur Durchführung der Berechnung erforderlich sind.

Alternative Methoden zum Brechen von Verschlüsselungen umfassen Seitenkanalangriffe, die nicht die eigentliche Chiffre angreifen, sondern die physischen Nebenwirkungen ihrer Implementierung. Ein Fehler im Systemdesign oder in der Ausführung kann den Erfolg solcher Angriffe ermöglichen.

Angreifer können auch versuchen, eine gezielte Chiffre durch Kryptoanalyse zu brechen, den Prozess des Versuchs, eine Schwäche in der Chiffre zu finden, die mit einer Komplexität von weniger als einem Brute-Force-Angriff ausgenutzt werden kann. Die Herausforderung, eine Chiffre erfolgreich anzugreifen, ist einfacher, wenn die Chiffre selbst bereits fehlerhaft ist. Zum Beispiel gab es den Verdacht, dass die Einmischung der National Security Agency (NSA) den DES-Algorithmus geschwächt hat. Nach den Enthüllungen des ehemaligen NSA-Analysten und Auftragnehmers Edward Snowden glauben viele, dass die NSA versucht hat, andere Kryptografiestandards zu untergraben und Verschlüsselungsprodukte zu schwächen.

Verschlüsselungs-Backdoors

Eine Verschlüsselungs-Backdoor ist eine Möglichkeit, die Authentifizierung oder Verschlüsselung eines Systems zu umgehen. Regierungen und Strafverfolgungsbehörden auf der ganzen Welt, insbesondere in der Geheimdienstallianz Five Eyes (FVEY), drängen weiterhin auf Verschlüsselungs-Backdoors, von denen sie behaupten, dass sie im Interesse der nationalen Sicherheit notwendig sind, da Kriminelle und Terroristen zunehmend über verschlüsselte Online-Dienste kommunizieren.

Nach Ansicht der FVEY-Regierungen ist die wachsende Kluft zwischen der Fähigkeit der Strafverfolgungsbehörden, rechtmäßig auf Daten zuzugreifen, und ihrer Fähigkeit, den Inhalt dieser Daten zu erwerben und zu verwenden, „ein dringendes internationales Anliegen“, das „dringende, anhaltende Aufmerksamkeit und sachkundige Diskussion“ erfordert.“

Gegner von Verschlüsselungshintertüren haben wiederholt gesagt, dass von der Regierung vorgeschriebene Schwächen in Verschlüsselungssystemen die Privatsphäre und Sicherheit aller gefährden, da dieselben Hintertüren von Hackern ausgenutzt werden können.

In jüngster Zeit haben Strafverfolgungsbehörden wie das Federal Bureau of Investigation (FBI) Technologieunternehmen kritisiert, die E2EE anbieten, und argumentiert, dass eine solche Verschlüsselung die Strafverfolgung daran hindert, auch mit einem Haftbefehl auf Daten und Kommunikation zuzugreifen. Das FBI hat dieses Problem als „Going Dark“ bezeichnet, während das US-Justizministerium (DOJ) die Notwendigkeit einer „verantwortungsvollen Verschlüsselung“ proklamiert hat, die von Technologieunternehmen auf gerichtliche Anordnung freigeschaltet werden kann.

Australien hat ein Gesetz verabschiedet, das es Besuchern vorschreibt, beim Grenzübertritt nach Australien Passwörter für alle digitalen Geräte anzugeben. Die Strafe für Nichteinhaltung beträgt fünf Jahre Gefängnis.

Bedrohungen für IoT, mobile Geräte

Bis 2019 umfassten Cybersicherheitsbedrohungen zunehmend Verschlüsselungsdaten im IoT und auf mobilen Computergeräten. Während Geräte im IoT oft selbst keine Ziele sind, dienen sie als attraktive Kanäle für die Verbreitung von Malware. Experten zufolge haben sich die Angriffe auf IoT-Geräte mit Malware-Modifikationen im ersten Halbjahr 2018 im Vergleich zum gesamten Jahr 2017 verdreifacht.

In der Zwischenzeit hat NIST die Entwicklung kryptografischer Algorithmen gefördert, die für den Einsatz in eingeschränkten Umgebungen, einschließlich mobiler Geräte, geeignet sind. In einer ersten Bewertungsrunde im April 2019 wählte das NIST 56 Kandidaten für leichte kryptografische Algorithmen aus, die für die Standardisierung in Betracht gezogen werden sollten. Eine weitere Diskussion über kryptografische Standards für mobile Geräte ist für November 2019 geplant.

Im Februar 2018 stellten Forscher am MIT einen neuen Chip vor, der fest verdrahtet ist, um eine Verschlüsselung mit öffentlichem Schlüssel durchzuführen, die nur 1/400 so viel Strom verbraucht wie die Softwareausführung derselben Protokolle. Es verwendet auch etwa 1/10 so viel Speicher und führt 500 mal schneller aus.

Da Public-Key-Verschlüsselungsprotokolle in Computernetzwerken von Software ausgeführt werden, benötigen sie wertvolle Energie und Speicherplatz. Dies ist ein Problem im IoT, wo viele verschiedene Sensoren, die in Produkten wie Geräten und Fahrzeugen eingebettet sind, eine Verbindung zu Online-Servern herstellen. Die Festkörperschaltung verringert diesen Energie- und Speicherverbrauch erheblich.

Geschichte der Verschlüsselung

Das Wort Verschlüsselung kommt vom griechischen Wort kryptos und bedeutet versteckt oder geheim. Die Verwendung von Verschlüsselung ist fast so alt wie die Kunst der Kommunikation selbst. Bereits 1900 v.Chr. verwendete ein ägyptischer Schreiber nicht standardisierte Hieroglyphen, um die Bedeutung einer Inschrift zu verbergen. In einer Zeit, in der die meisten Menschen nicht lesen konnten, reichte es oft aus, einfach eine Nachricht zu schreiben, aber bald entwickelten sich Verschlüsselungsschemata, um Nachrichten in unlesbare Zahlengruppen umzuwandeln, um die Geheimhaltung der Nachricht zu schützen, während sie von einem Ort zum anderen transportiert wurde. Der Inhalt einer Nachricht wurde neu angeordnet (transponiert) oder durch andere Zeichen, Symbole, Zahlen oder Bilder ersetzt (ersetzt), um ihre Bedeutung zu verbergen.

Im Jahr 700 v. Chr. schrieben die Spartaner sensible Botschaften auf Lederstreifen, die um Stöcke gewickelt waren. Als das Band abgewickelt wurde, wurden die Zeichen bedeutungslos, aber mit einem Stab von genau demselben Durchmesser konnte der Empfänger die Nachricht neu erstellen (entschlüsseln). Später verwendeten die Römer die sogenannte Caesar-Shift-Chiffre, eine monoalphabetische Chiffre, bei der jeder Buchstabe um eine vereinbarte Zahl verschoben wird. Wenn zum Beispiel die vereinbarte Zahl drei ist, wird die Nachricht „Sei um sechs Uhr vor den Toren“ zu „eh dw wkh jdwhv dw vla.“ Auf den ersten Blick mag dies schwierig zu entziffern sein, aber es dauert nicht lange, den Anfang des Alphabets nebeneinander zu stellen, bis die Buchstaben Sinn ergeben. Außerdem können die Vokale und andere häufig verwendete Buchstaben wie t und s mithilfe der Frequenzanalyse schnell abgeleitet werden, und diese Informationen können wiederum verwendet werden, um den Rest der Nachricht zu entschlüsseln.

Im Mittelalter entstand die polyalphabetische Substitution, die mehrere Substitutionsalphabete verwendet, um die Verwendung der Frequenzanalyse zum Knacken einer Chiffre einzuschränken. Diese Methode zum Verschlüsseln von Nachrichten blieb trotz vieler Implementierungen beliebt, die nicht ausreichend verschleierten, wenn sich die Ersetzung änderte – auch bekannt als Schlüsselfortschritt. Die vielleicht bekannteste Implementierung einer polyalphabetischen Substitutionschiffre ist die elektromechanische Rotor-Chiffriermaschine Enigma, die von den Deutschen während des Zweiten Weltkriegs verwendet wurde.

Erst Mitte der 1970er Jahre machte die Verschlüsselung einen großen Sprung nach vorne. Bis zu diesem Zeitpunkt verwendeten alle Verschlüsselungsschemata dasselbe Geheimnis zum Ver- und Entschlüsseln einer Nachricht: einen symmetrischen Schlüssel.

Verschlüsselung wurde fast ausschließlich nur von Regierungen und großen Unternehmen verwendet, bis Ende der 1970er Jahre die Diffie-Hellman-Schlüsselaustausch- und RSA-Algorithmen erstmals veröffentlicht und die ersten PCs eingeführt wurden.

1976 lösten Whitfield Diffie und Martin Hellmans Arbeit „New Directions in Cryptography“ eines der grundlegenden Probleme der Kryptographie: Wie man den Verschlüsselungsschlüssel sicher an diejenigen verteilt, die ihn benötigen. Diesem Durchbruch folgte kurz darauf RSA, eine Implementierung der Public-Key-Kryptographie mit asymmetrischen Algorithmen, die eine neue Ära der Verschlüsselung einleitete. Mitte der 1990er Jahre wurden sowohl Public-Key- als auch Private-Key-Verschlüsselung routinemäßig in Webbrowsern und Servern eingesetzt, um sensible Daten zu schützen.