Heute werden wir uns die Sicherheitslücken im WEP-Protokoll (Wired Equivalent Privacy) genauer ansehen und sehen, wie diese Sicherheitslücken ausgenutzt werden können und wie Hacker auf ein Wi-Fi-Netzwerk zugreifen können, auf das sie noch keinen Zugriff haben. Wir werden die aircrack-ng-Software verwenden, um den Angriff von einer Kali Linux-Installation aus zu erleichtern, aber ich wollte auf einige Vorbehalte, Warnungen und Erklärungen hinweisen, bevor wir uns mit der Demonstration befassen.

Zunächst sollten Sie beachten, dass ein Teil des Angriffsprozesses dem Knacken der WPA- und WPA2-Wi-Fi-Protokolle ähnelt. Nach dem Starten der Software über eine drahtlose Schnittstelle und dem Ausführen der Dumps unterscheidet sich der Vorgang geringfügig. Darüber hinaus sollten Sie beachten, dass wir einen Handshake- und Reconnection-Fehler nicht ausnutzen und einen wörterbuchbasierten Angriff durchführen werden, wie wir es mit WPA getan haben. Stattdessen werden wir drahtlose Daten überwachen und Pakete erfassen, um den Schlüssel basierend auf einigen bekannten Sicherheitslücken abzuleiten.

WEP Vulnerabilities vs WPA Vulnerabilities

Bevor wir mit der WEP-Cracking-Demonstration beginnen, sollten Sie ein allgemeines Verständnis des Protokolls, seiner Schwachstellen und ihrer Unterschiede zu WPA und WPA2 haben. Zunächst sollten Sie verstehen, dass WEP ein Sicherheitsprotokoll ist, das die RC4-Sicherheit verwendet, eine Art Stream-Chiffre. Die Chiffre verwendet einen kurzen Schlüssel, um einen ‚zufälligen‘ Schlüsselstrom zu erzeugen, aber diese Technologie wird seit Jahren ausgenutzt.

Es gibt verschiedene Möglichkeiten, WEP-Schwachstellen auszunutzen. Eine Möglichkeit, wie es häufig angegriffen wird, besteht darin, zwei Streams, die Verschlüsselungstexte verwendeten, mit identischen Schlüsselströmen zu vergleichen. Durch die Verwendung einer XOR-Operation (Exklusives Oder) für die Daten kann das Protokoll rückentwickelt werden.

Einer der schwerwiegenden Fehler im Protokoll besteht in der CRC-32–Prüfsumme, mit der sichergestellt wird, dass Daten während der Übertragung nicht geändert wurden – auch bekannt als Integritätsprüfung. Durch Ändern der Bits und Bearbeiten der Prüfsumme in eine gültige Permutation ist es möglich, die RC4-Stream-Daten so zu täuschen, dass sie gültig erscheinen. Dies ist jedoch nur die Spitze des Eisbergs in Bezug auf WEP-Schwachstellen, und Sie sollten wissen, dass diese Sicherheitslücken sowohl zu passiven als auch zu aktiven Angriffen führen.

Umgekehrt besteht bei WPA eine Sicherheitslücke im Zusammenhang mit TKIP (Temporal Key Integrity Protocol). Diese Fehler machen WPA und WPA2 anfällig für Paket-Spoofing, Entschlüsselung und Brute-Force-Angriffe. Während die zugrunde liegenden Mechanismen von WEP und WPA sehr unterschiedlich sind, werden Sie feststellen, dass Sie beide Protokolle in wenigen Minuten (normalerweise) mit der aircrack-ng-Software auf Kali knacken können.

Einer der Hauptunterschiede zwischen unseren Angriffen besteht darin, wie wir das Protokoll angreifen. Im WPA- und WPA2-Tutorial haben wir ein Wörterbuch mit Passwörtern verwendet, um den Schlüssel zu finden. Dieses Mal werden wir jedoch drahtlose Pakete mit aircrack-ng aus der Luft abfangen (obwohl es viele andere Arten von Paketschnüfflern gibt), um die Schlüsseldaten zu ermitteln.

Angriffstypen

Passive Angriffe werden durch eine Abhörtechnik erleichtert, die es einem Angreifer ermöglicht, drahtlose Kommunikation abzufangen, bis er eine ICV-Kollision entdeckt. Dann kann der Angreifer Software verwenden, um den Inhalt der Daten abzuleiten. Aufgrund der Fehler im RC4-Algorithmus kann ein Angreifer relativ einfach Daten sammeln und diese Daten überprüfen, um Nachrichten zu entschlüsseln und sogar Netzwerkzugriff zu erhalten.

Umgekehrt kann ein aktiver Angriff verwendet werden, wenn ein Angreifer die Klartextdaten für eine verschlüsselte Nachricht bereits kennt. Anschließend kann der Angreifer manuell zusätzliche verschlüsselte Pakete erstellen, um das WEP-Gerät zu täuschen. Da sie wissen, wie man den Hashing-Algorithmus manipuliert, können sie die Integritätsprüfungen täuschen, wodurch das WEP-Gerät die Pakete fälschlicherweise als gültige Daten akzeptiert. Dies ist eine Art Injektionsangriff, und sie sind überraschend einfach durchzuführen.

Erste Schritte

Bevor Sie beginnen, benötigen Sie einige Dinge, um eine Umgebung zu erstellen, in der Sie mit dem Hacken beginnen können. Wie immer sollten Sie wissen, dass Sie nicht das gesetzliche Recht haben, diese Informationen öffentlich zu missbrauchen, um reale Netzwerke anzugreifen. Sie benötigen die folgenden fünf Elemente, bevor wir beginnen können:

- Ein Computersystem mit Kali Linux

- Ein drahtloser Router mit WEP, den Sie besitzen und kontrollieren

- Die aircrack-ng-Software

- Eine drahtlose Schnittstelle, die im Monitormodus ausgeführt werden kann, um Pakete zu sammeln

- Ein anderer drahtloser Host, der mit dem Router verbunden ist

Schritt 1

Stellen Sie sicher, dass Ihre WLAN-Karte in Ihrem Kali Linux-System angezeigt wird. Sie können den Befehl ifconfig ausführen, um nach drahtlosen Schnittstellen zu suchen. Sie sollten eine Ethernet- und Loopback-Schnittstelle sehen, aber wir interessieren uns für die Schnittstelle, die mit einem ‚w‘ beginnt. Wahrscheinlich ist die drahtlose Schnittstelle, die Sie verwenden möchten, wlan0, es sei denn, Sie haben mehrere drahtlose Karten.

Schritt 2

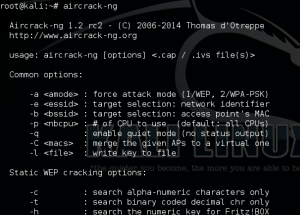

Als nächstes werden wir aircrack-ng verwenden, um Ihre drahtlose Schnittstelle in den Monitormodus zu versetzen, mit dem sie drahtlose Frames von anderen Geräten überwachen und erfassen kann, um den Angriff zu erleichtern. Sie müssen den folgenden Befehl ausführen:

- aircrack-ng starten wlan0

Beachten Sie, dass Sie möglicherweise eine drahtlose Schnittstelle mit einem anderen Namen haben. Wenn der Name Ihrer Schnittstelle wlan1 ist oder einen anderen Namen hat, hängen Sie ihn an das Ende des Befehls an. Notieren Sie sich die Ausgabe besonders, da dadurch eine Abhörschnittstelle mit dem Namen mon0 erstellt wird.

Beachten Sie, dass Sie möglicherweise eine drahtlose Schnittstelle mit einem anderen Namen haben. Wenn der Name Ihrer Schnittstelle wlan1 ist oder einen anderen Namen hat, hängen Sie ihn an das Ende des Befehls an. Notieren Sie sich die Ausgabe besonders, da dadurch eine Abhörschnittstelle mit dem Namen mon0 erstellt wird.

Schritt 3

Dann verwenden wir den Befehl dump, um Pakete von anderen drahtlosen Geräten abzurufen, und die Software kann Berechnungen und Vergleiche zwischen den Daten durchführen, um das unsichere WEP-Protokoll zu unterbrechen. Geben Sie den folgenden Befehl ein:

- airodump-ng mon0

Schritt 4

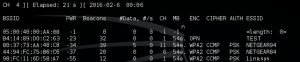

Jetzt ist es an der Zeit, Ihre drahtlose Schnittstelle anzuweisen, erfasste drahtlose Daten basierend auf dem Netzwerk Ihrer Wahl zu speichern. Denken Sie daran, drei wichtige Informationen aus der vorherigen Ausgabe in den folgenden Befehl einzufügen:

- airodump–ng –w –c -bssid mon0

Genauer gesagt müssen Sie die ESSID, die Kanalnummer (CH) und die BSSID anschließen. Inzwischen sollte Ihre drahtlose Schnittstelle drahtlose Frames erfassen, aber Sie müssen sie in einer lokalen Datei speichern. Sie sollten mindestens 10.000 Pakete haben, bevor Sie mit den verbleibenden Schritten fortfahren. Verwenden Sie den folgenden Befehl, um Ihre Daten in eine Datei auf Ihrer Festplatte zu schreiben:

- airodump-ng10 –

Schritt 5

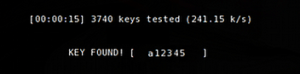

Zu guter Letzt müssen Sie den wichtigsten Schritt des Prozesses ausführen, indem Sie die vom WEP-Gerät erfassten Daten tatsächlich verwenden. Geben Sie den folgenden Befehl ein:

- aircrack-ng .kappe

Wenn alles nach Plan läuft, sollten Sie in der Lage sein, das WEP-System zu brechen. Wenn der Befehl jedoch fehlschlägt, sollten Sie warten, bis Ihre WLAN-Karte weitere Daten erfasst. Geben Sie ihm Zeit, 15.000 Pakete zu erfassen, und versuchen Sie es dann erneut.

Vorbehalte und Unterschiede zu WPA

Sie werden wahrscheinlich feststellen, dass das Angriffsverfahren weniger Schritte umfasst als das WPA / WPA2-Angriffsverfahren. Obwohl es an der Oberfläche einfacher erscheinen mag, sollten Sie wissen, dass sich der WEP-Angriffsprozess um die Erfassung von Daten dreht, die von anderen drahtlosen Hosts übertragen werden. Wenn nur ein Host mit dem Netzwerk verbunden ist oder Hosts nicht viele Daten senden, dauert es länger, genügend Daten zu sammeln, damit der Angriff funktioniert. Auf der anderen Seite konzentrierte sich der WPA / WPA2-Angriff auf die Verwendung eines Wörterbuchs mit Passwörtern, nachdem ein Host gezwungen wurde, die Verbindung wiederherzustellen.

Abschließende Gedanken

Es ist eine einfache Sache, die WEP-Verschlüsselung zu brechen, vorausgesetzt, Sie haben die richtigen Tools, aber seien Sie gewarnt. Sie sollten dieses Wissen niemals missbrauchen. Dies kann zu schwerwiegenden Folgen führen, die sich negativ auf Ihr Leben auswirken. Stellen Sie sicher, dass Sie diese Angriffe nur auf Geräten ausführen, die Sie besitzen, und stellen Sie sicher, dass Sie niemals WEP verwenden, um Ihre drahtlosen Zugangspunkte und Router zu sichern.