![]() Mithilfe des Dual-Key-Kryptografiealgorithmus können Benutzer mit den digitalen Zertifikaten öffentliche Schlüssel austauschen, um sich gegenseitig zu sichern und zu authentifizieren.

Mithilfe des Dual-Key-Kryptografiealgorithmus können Benutzer mit den digitalen Zertifikaten öffentliche Schlüssel austauschen, um sich gegenseitig zu sichern und zu authentifizieren.

Es gibt zwei Hauptanwendungen für digitale Zertifikate:

- 1. Sichere E-Mail

2. Sicherer Zugang

Und wenn Sie erwägen, digitale Zertifikate zu verwenden, müssen Sie Folgendes berücksichtigen:

- 3. Die Richtlinie für digitale Zertifikate

4. Die Funktion der Registrierungsstelle

- Kommunikation; Sichere E-Mail

- Sicherer Zugriff

- Eins-zu-Eins-Authentifizierung

- One-to-Many-Authentifizierung

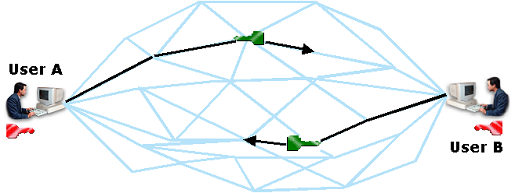

Benutzer A und B tauschen öffentliche Schlüssel aus und verwenden den öffentlichen Schlüssel der anderen Person, um Nachrichten untereinander zu verschlüsseln. Nur Benutzer A verfügt über den privaten Schlüssel, mit dem alle Nachrichten entschlüsselt werden können, die mit dem übereinstimmenden öffentlichen Schlüssel von Benutzer A verschlüsselt wurden.

Wenn ein Webserver über einen hochsicheren Bereich verfügt und eingeschränkten und kontrollierten Zugriff auf die darauf gespeicherten Informationen gewähren möchte, bieten Benutzernamen und Kennwörter keinen ausreichenden Schutz. Das Ersetzen dieser unsicheren Anmeldemethode durch eine Digi-ID ™ löst dieses Problem.

Es gibt zwei Arten von Digi-Access™ Authentifizierungssystemen:

- Eins-zu-Eins-Authentifizierung

Eins-zu-Viele-Authentifizierung

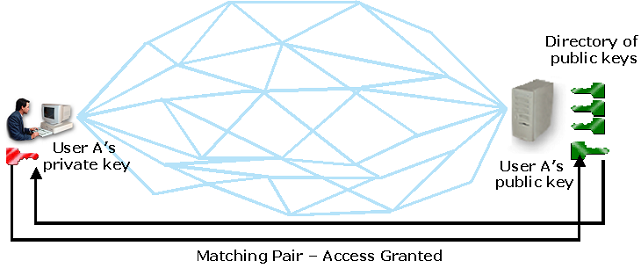

Öffentliche Schlüssel und private Schlüssel ‚erkennen‘ sich gegenseitig, und da der öffentliche Schlüssel frei verteilt werden kann, kann der Webserver alle öffentlichen Schlüssel speichern, die zu seiner Liste autorisierter Benutzer gehören, und die Schlüssel für Benutzer abgleichen, die Zugriff suchen. Dies wird als On-to-One-Authentifizierung bezeichnet.

Der öffentliche Schlüssel von Benutzer A wird auf dem Webserver gespeichert. Wenn Benutzer A versucht, Zugriff auf den Server zu erhalten, fordert der Server den Zertifikatspeicher des Browsers von Benutzer A auf, zu bestätigen, dass der private Schlüssel mit dem öffentlichen Schlüssel übereinstimmt, der auf dem Server gespeichert ist. Wenn die Übereinstimmung bestätigt wird, erhält Benutzer A Zugriff.

In einfacheren Bereitstellungen müssen Sie möglicherweise nur Benutzergruppen identifizieren.In diesem Fall ist die One-to-Many-Implementierung schneller zu implementieren und einfacher zu verwalten.

Bei der One-to-Many-Authentifizierung wird die gesamte Benutzergruppe oder mehrere Untergruppen gebildet. In diesem Fall benötigt der Server keine Kopie des öffentlichen Schlüssels jedes Einzelnen.

Dies ist einfacher zu implementieren und zu verwalten, da der Server keine eindeutige Konfiguration für jede Digi-ID ™ benötigt, die für den Zugriff verwendet wird. Durch seine Einfachheit ist der Server einmalig konfiguriert und beliebig viele Benutzer können ohne weiteres Eingreifen darauf zugreifen und trotzdem kann der einzelne Benutzer widerrufen werden, so dass der Zugriff bei Bedarf individuell verweigert wird.