kryptering är den metod genom vilken information omvandlas till hemlig kod som döljer informationens sanna innebörd. Vetenskapen om kryptering och dekryptering av information kallas kryptografi.

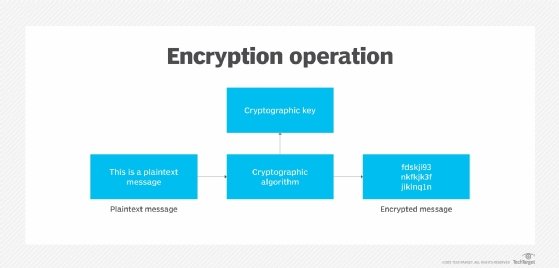

i datorer är okrypterad data också känd som klartext och krypterad data kallas chiffertext. Formlerna som används för att koda och avkoda meddelanden kallas krypteringsalgoritmer eller cifrar.

för att vara effektiv innehåller en chiffer en variabel som en del av algoritmen. Variabeln, som kallas en nyckel, är det som gör en chiffer utdata unik. När ett krypterat meddelande avlyssnas av en obehörig enhet måste inkräktaren gissa vilken chiffer avsändaren använde för att kryptera meddelandet, liksom vilka nycklar som användes som variabler. Tiden och svårigheten att gissa denna information är det som gör kryptering till ett så värdefullt säkerhetsverktyg.

kryptering har länge varit ett sätt att skydda känslig information. Historiskt användes det av militärer och regeringar. I modern tid används kryptering för att skydda data som lagras på datorer och lagringsenheter, samt data i transit över nätverk.

den här artikeln är en del av

- datasäkerhetsguide: allt du behöver veta

- betydelsen av kryptering

- hur används det?

- hur fungerar kryptering?

- fördelar med kryptering

- nackdelar med kryptering

- Krypteringsnyckelhantering och förpackning

- typer av kryptering

- kryptografiska hashfunktioner

- kryptering vs. dekryptering

- krypteringsalgoritmer

- hur man bryter kryptering

- kryptering bakdörrar

- hot mot IoT, mobila enheter

- Krypteringshistorik

datasäkerhetsguide: allt du behöver veta

- som också inkluderar:

- skydda mot utvecklande datasäkerhetshot

- bästa praxis för att hjälpa CISOs att förbereda sig för CCPA

- bekämpa den mänskliga aspekten av risk med insider Threat management

betydelsen av kryptering

kryptering spelar en viktig roll för att säkra många olika typer av IT-tillgångar. Det ger följande:

- Sekretess kodar meddelandets innehåll.

- autentisering verifierar ursprunget för ett meddelande.

- integritet visar att innehållet i ett meddelande inte har ändrats sedan det skickades.

- Nonrepudiation förhindrar avsändare från att förneka att de skickade det krypterade meddelandet.

hur används det?

kryptering används ofta för att skydda data i transit och data i vila. Varje gång någon använder en bankomat eller köper något online med en smartphone används kryptering för att skydda informationen som vidarebefordras. Företag förlitar sig alltmer på kryptering för att skydda applikationer och känslig information från rykteskador när det finns ett dataintrång.

det finns tre huvudkomponenter till alla krypteringssystem: data, krypteringsmotorn och nyckelhantering. I bärbar kryptering körs eller lagras alla tre komponenterna på samma plats: på den bärbara datorn.

i applikationsarkitekturer körs eller lagras de tre komponenterna vanligtvis på separata platser för att minska risken för att kompromiss av en enskild komponent kan leda till kompromiss av hela systemet.

hur fungerar kryptering?

i början av krypteringsprocessen måste avsändaren bestämma vilken chiffer som bäst döljer betydelsen av meddelandet och vilken variabel som ska användas som en nyckel för att göra det kodade meddelandet unikt. De mest använda typerna av chiffer faller i två kategorier: symmetrisk och asymmetrisk.

symmetriska chiffer, även kallad hemlig nyckelkryptering, använder en enda nyckel. Nyckeln kallas ibland som en delad hemlighet eftersom avsändaren eller datorsystemet som gör krypteringen måste dela den hemliga nyckeln med alla enheter som är behöriga att dekryptera meddelandet. Symmetrisk nyckelkryptering är vanligtvis mycket snabbare än asymmetrisk kryptering. Den mest använda symmetriska nyckelkodningen är Advanced Encryption Standard (AES), som var utformad för att skydda myndighetsklassificerad information.

asymmetriska chiffer, även känd som public key encryption, använder två olika-men logiskt länkade-nycklar. Denna typ av kryptografi använder ofta primtal för att skapa nycklar eftersom det är beräkningsmässigt svårt att faktorera stora primtal och omvända krypteringen. Rivest-Shamir-Adleman (RSA) krypteringsalgoritm är för närvarande den mest använda offentliga nyckelalgoritmen. Med RSA kan den offentliga eller den privata nyckeln användas för att kryptera ett meddelande; vilken nyckel som inte används för kryptering blir dekrypteringsnyckeln.

idag använder många kryptografiska processer en symmetrisk algoritm för att kryptera data och en asymmetrisk algoritm för att säkert utbyta den hemliga nyckeln.

fördelar med kryptering

det primära syftet med kryptering är att skydda sekretessen för digitala data som lagras på datorsystem eller överförs via internet eller något annat datornätverk.

förutom säkerhet drivs antagandet av kryptering ofta av behovet av att uppfylla efterlevnadsregler. Ett antal organisationer och standardorgan rekommenderar eller kräver att känsliga uppgifter krypteras för att förhindra obehöriga tredje parter eller hotaktörer från att komma åt uppgifterna. Till exempel kräver Payment Card Industry data Security Standard (PCI DSS) att handlare krypterar kundernas betalkortsdata när de både lagras i vila och överförs över offentliga nätverk.

nackdelar med kryptering

medan kryptering är utformad för att hålla obehöriga enheter från att kunna förstå de data de har förvärvat, i vissa situationer kan kryptering hålla dataens ägare från att kunna komma åt data också.

nyckelhantering är en av de största utmaningarna med att bygga en företagskrypteringsstrategi eftersom nycklarna för att dekryptera chiffertexten måste bo någonstans i miljön, och angripare har ofta en ganska bra uppfattning om var de ska leta.

det finns gott om bästa praxis för hantering av krypteringsnycklar. Det är bara att nyckelhantering lägger till extra lager av komplexitet i säkerhetskopierings-och restaureringsprocessen. Om en större katastrof skulle inträffa kan processen att hämta nycklarna och lägga till dem i en ny säkerhetskopieringsserver öka den tid det tar att komma igång med återställningsoperationen.

att ha ETT nyckelhanteringssystem på plats räcker inte. Administratörer måste komma med en omfattande plan för att skydda nyckelhanteringssystemet. Vanligtvis innebär detta att säkerhetskopiera det separat från allt annat och lagra dessa säkerhetskopior på ett sätt som gör det enkelt att hämta nycklarna i händelse av en storskalig katastrof.

Krypteringsnyckelhantering och förpackning

kryptering är ett effektivt sätt att säkra data, men de kryptografiska nycklarna måste hanteras noggrant för att säkerställa att data förblir skyddade, men ändå tillgängliga när det behövs. Tillgång till krypteringsnycklar bör övervakas och begränsas till de personer som absolut behöver använda dem.

strategier för att hantera krypteringsnycklar under hela livscykeln och skydda dem från stöld, förlust eller missbruk bör börja med en granskning för att fastställa ett riktmärke för hur organisationen konfigurerar, kontrollerar, övervakar och hanterar åtkomst till sina nycklar.

Nyckelhanteringsprogramvara kan hjälpa till att centralisera nyckelhantering, samt skydda nycklar från obehörig åtkomst, substitution eller modifiering.

Key wrapping är en typ av säkerhetsfunktion som finns i vissa nyckelhanteringsprogram som i huvudsak krypterar en organisations krypteringsnycklar, antingen individuellt eller i bulk. Processen att dekryptera nycklar som har förpackats kallas uppackning. Nyckelomslag och uppackning utförs vanligtvis med symmetrisk kryptering.

typer av kryptering

- Bring your own encryption (BYOE) är en cloud computing-säkerhetsmodell som gör det möjligt för molntjänstkunder att använda sin egen krypteringsprogramvara och hantera sina egna krypteringsnycklar. BYOE kan också kallas bring your own key (BYOK). BYOE fungerar genom att göra det möjligt för kunder att distribuera en virtualiserad instans av sin egen krypteringsprogramvara tillsammans med affärsapplikationen de är värd i molnet.

- Cloud storage encryption är en tjänst som erbjuds av molnlagringsleverantörer där data eller text transformeras med hjälp av krypteringsalgoritmer och sedan placeras i molnlagring. Molnkryptering är nästan identisk med intern kryptering med en viktig skillnad: Molnkunden måste ta sig tid att lära sig om leverantörens policyer och procedurer för kryptering och krypteringsnyckelhantering för att matcha kryptering med känslighetsnivån för de data som lagras.

- Kolumnnivåkryptering är ett tillvägagångssätt för databaskryptering där informationen i varje cell i en viss kolumn har samma lösenord för åtkomst, läsning och skrivning.

- Deniable encryption är en typ av kryptografi som gör det möjligt att dekryptera en krypterad text på två eller flera sätt, beroende på vilken dekrypteringsnyckel som används. Deniable kryptering används ibland för felinformationsändamål när avsändaren förutser, eller till och med uppmuntrar, avlyssning av en kommunikation.

- kryptering som en tjänst (EaaS) är en prenumerationsmodell som gör det möjligt för molntjänstkunder att dra nytta av den säkerhet som kryptering erbjuder. Detta tillvägagångssätt ger kunder som saknar resurser för att hantera kryptering själva ett sätt att ta itu med regelefterlevnadsproblem och skydda data i en miljö med flera hyresgäster. Molnkrypteringserbjudanden inkluderar vanligtvis full-disk encryption (FDE), databaskryptering eller filkryptering.

- End-to-end-kryptering (E2EE) garanterar att data som skickas mellan två parter inte kan ses av en angripare som avlyssnar kommunikationskanalen. Användning av en krypterad kommunikationskrets, som tillhandahålls av Transport Layer Security (TLS) mellan webbklient och webbserverprogramvara, räcker inte alltid för att säkerställa E2EE; vanligtvis krypteras det faktiska innehållet som överförs av klientprogramvara innan det skickas till en webbklient och dekrypteras endast av mottagaren. Meddelandeprogram som tillhandahåller E2EE inkluderar Facebook: s WhatsApp och Open Whisper Systems Signal. Facebook Messenger-användare kan också få E2EE-meddelanden med alternativet Secret Conversations.

- Fältnivåkryptering är möjligheten att kryptera data i specifika fält på en webbsida. Exempel på fält som kan krypteras är kreditkortsnummer, personnummer, bankkontonummer, hälsorelaterad information, löner och finansiella data. När ett fält har valts krypteras Alla data i det fältet automatiskt.

- FDE är kryptering på hårdvarunivå. FDE fungerar genom att automatiskt konvertera data på en hårddisk till ett formulär som inte kan förstås av någon som inte har nyckeln för att ångra konverteringen. Utan rätt autentiseringsnyckel, även om hårddisken tas bort och placeras i en annan maskin, förblir data otillgängliga. FDE kan installeras på en dator vid tillverkningstillfället, eller det kan läggas till senare genom att installera en speciell programdrivrutin.

- homomorf kryptering är omvandlingen av data till chiffertext som kan analyseras och bearbetas som om den fortfarande var i sin ursprungliga form. Detta tillvägagångssätt för kryptering gör det möjligt att utföra komplexa matematiska operationer på krypterad data utan att kompromissa med krypteringen.

- HTTPS möjliggör webbplats kryptering genom att köra HTTP över TLS-protokollet. För att en webbserver ska kunna kryptera allt innehåll som den skickar måste ett certifikat för offentlig nyckel installeras.

- Länknivåkryptering krypterar data när den lämnar värden, dekrypterar den vid nästa länk, som kan vara en värd eller en reläpunkt, och sedan krypterar den igen innan den skickas till nästa länk. Varje länk kan använda en annan nyckel eller till och med en annan algoritm för datakryptering, och processen upprepas tills data når mottagaren.

- kryptering på nätverksnivå gäller kryptotjänster på nätverksöverföringsskiktet-ovanför datalänknivån men under applikationsnivån. Nätverkskryptering implementeras via Internet Protocol Security (IPsec), en uppsättning standarder för open Internet Engineering Task Force (IETF) som, när de används tillsammans, skapar ett ramverk för privat kommunikation över IP-nätverk.

- kvantkryptografi beror på partiklarnas kvantmekaniska egenskaper för att skydda data. I synnerhet Heisenbergs osäkerhetsprincip innebär att de två identifierande egenskaperna hos en partikel-dess placering och dess momentum-inte kan mätas utan att ändra värdena för dessa egenskaper. Som ett resultat kan kvantkodade data inte kopieras eftersom alla försök att komma åt de kodade data kommer att ändra data. På samma sätt kommer varje försök att kopiera eller komma åt data att orsaka en förändring av data och därmed meddela de behöriga parterna till krypteringen att en attack har inträffat.

kryptografiska hashfunktioner

hashfunktioner ger en annan typ av kryptering. Hashing är omvandlingen av en sträng av tecken till ett fast längdvärde eller nyckel som representerar den ursprungliga strängen. När data skyddas av en kryptografisk hashfunktion kan även den minsta ändringen av meddelandet upptäckas eftersom det kommer att göra en stor förändring av den resulterande hash.

hashfunktioner anses vara en typ av envägskryptering eftersom nycklar inte delas och den information som krävs för att vända krypteringen inte finns i utgången. För att vara effektiv bör en hashfunktion vara beräkningseffektiv (lätt att beräkna), deterministisk (tillförlitligt ger samma resultat), preimage-resistent (utgången avslöjar ingenting om inmatning) och kollisionsbeständig (extremt osannolikt att två instanser kommer att ge samma resultat).

populära hashingalgoritmer inkluderar Secure Hashing Algorithm (SHA-2 och SHA-3) och Message Digest Algorithm 5 (MD5).

kryptering vs. dekryptering

kryptering, som kodar och döljer meddelandets innehåll, utförs av meddelandets avsändare. Dekryptering, som är processen att avkoda ett dolt meddelande, utförs av meddelandemottagaren.

säkerheten som tillhandahålls av kryptering är direkt knuten till den typ av chiffer som används för att kryptera data-styrkan hos de dekrypteringsnycklar som krävs för att returnera ciphertext till klartext. I USA bör kryptografiska algoritmer som godkänts av Federal Information Processing Standards (FIPS) eller National Institute of Standards and Technology (NIST) användas när kryptografiska tjänster krävs.

krypteringsalgoritmer

- AES är en symmetrisk blockkod som valts av den amerikanska regeringen för att skydda sekretessbelagd information; den implementeras i programvara och hårdvara över hela världen för att kryptera känslig data. NIST började utveckla AES 1997 när det tillkännagav behovet av en efterföljande algoritm för Data Encryption Standard (DES), som började bli sårbar för brute-force attacker.

- DES är en föråldrad symmetrisk nyckelmetod för datakryptering. DES fungerar genom att använda samma nyckel för att kryptera och dekryptera ett meddelande, så både avsändaren och mottagaren måste känna till och använda samma privata nyckel. DES har ersatts av den säkrare AES-algoritmen.

- Diffie-Hellman key exchange, även kallad exponentiell nyckelutbyte, är en metod för digital kryptering som använder siffror som höjts till specifika krafter för att producera dekrypteringsnycklar på grundval av komponenter som aldrig överförs direkt, vilket gör uppgiften för en blivande kodbrytare matematiskt överväldigande.

- elliptisk kurvkryptografi (ECC) använder algebraiska funktioner för att generera säkerhet mellan nyckelpar. De resulterande kryptografiska algoritmerna kan vara snabbare och effektivare och kan producera jämförbara säkerhetsnivåer med kortare kryptografiska nycklar. Detta gör ECC-algoritmer till ett bra val för Internet of things (IoT) – enheter och andra produkter med begränsade datorresurser.

- Quantum key distribution (QKD) är en föreslagen metod för krypterad meddelandehantering genom vilken krypteringsnycklar genereras med hjälp av ett par intrasslade fotoner som sedan överförs separat till meddelandet. Quantum entanglement gör det möjligt för avsändaren och mottagaren att veta om krypteringsnyckeln har avlyssnats eller ändrats innan överföringen ens anländer. Detta beror på att själva handlingen att observera den överförda informationen i kvantområdet ändrar den. När det har fastställts att krypteringen är säker och inte har avlyssnats ges tillstånd att överföra det krypterade meddelandet via en offentlig internetkanal.

- RSA beskrevs först offentligt 1977 av Ron Rivest, Adi Shamir och Leonard Adleman från Massachusetts Institute of Technology (MIT), även om skapandet av en offentlig nyckelalgoritm 1973 av den brittiska matematikern Clifford Cocks hölls klassificerad av Storbritannien.regeringens högkvarter för kommunikation (GCHQ) fram till 1997. Många protokoll, som Secure Shell (SSH), OpenPGP, Secure/Multipurpose Internet Mail Extensions (S/MIME) och Secure Sockets Layer (SSL)/TLS, förlitar sig på RSA för kryptering och digitala signaturfunktioner.

hur man bryter kryptering

för varje chiffer är den mest grundläggande metoden för attack brute force-försöker varje nyckel tills den rätta hittas. Längden på nyckeln bestämmer antalet möjliga nycklar, följaktligen genomförbarheten av denna typ av attack. Krypteringsstyrkan är direkt knuten till nyckelstorlek, men när nyckelstorleken ökar, gör också de resurser som krävs för att utföra beräkningen.

alternativa metoder för att bryta krypteringar inkluderar sidokanalattacker, som inte attackerar den faktiska krypteringen utan de fysiska biverkningarna av dess implementering. Ett fel i systemdesign eller utförande kan göra det möjligt för sådana attacker att lyckas.

angripare kan också försöka bryta en riktad chiffer genom kryptanalys, processen att försöka hitta en svaghet i chiffer som kan utnyttjas med en komplexitet mindre än en brute-force attack. Utmaningen att framgångsrikt attackera en chiffer är lättare om själva chifferet redan är felaktigt. Till exempel har det funnits misstankar om att störningar från National Security Agency (NSA) försvagade DES-algoritmen. Efter avslöjanden från tidigare NSA-analytiker och entreprenör Edward Snowden tror många att NSA har försökt undergräva andra kryptografistandarder och försvaga krypteringsprodukter.

kryptering bakdörrar

en kryptering bakdörr är ett sätt att komma runt ett systems autentisering eller kryptering. Regeringar och brottsbekämpande tjänstemän runt om i världen, särskilt i Five Eyes (FVEY) intelligence alliance, fortsätter att driva på krypteringsbakdörrar, som de hävdar är nödvändiga för nationell säkerhet och säkerhet, eftersom brottslingar och terrorister i allt högre grad kommunicerar via krypterade onlinetjänster.

enligt fvey-regeringarna är det ökande gapet mellan brottsbekämpningens förmåga att lagligt få tillgång till data och deras förmåga att förvärva och använda innehållet i dessa data ”ett pressande internationellt problem” som kräver ”brådskande, ihållande uppmärksamhet och informerad diskussion.”

motståndare till krypterings bakdörrar har upprepade gånger sagt att regeringsuppdrag svagheter i krypteringssystem sätter integritet och säkerhet för alla i fara eftersom samma bakdörrar kan utnyttjas av hackare.

nyligen har brottsbekämpande organ, såsom Federal Bureau of Investigation (FBI), kritiserat teknikföretag som erbjuder E2EE och hävdar att sådan kryptering förhindrar brottsbekämpning från att få tillgång till data och kommunikation även med en garanti. FBI har hänvisat till denna fråga som ”going dark”, medan det amerikanska justitiedepartementet (DOJ) har proklamerat behovet av ”ansvarsfull kryptering” som kan låsas upp av teknikföretag under ett domstolsbeslut.

Australien antog lagstiftning som gjorde det obligatoriskt för besökare att tillhandahålla lösenord för alla digitala enheter när de passerade gränsen till Australien. Straffet för bristande efterlevnad är fem års fängelse.

hot mot IoT, mobila enheter

år 2019 inkluderade cybersäkerhetshot alltmer krypteringsdata på IoT och på mobila datorenheter. Medan enheter på IoT ofta inte är mål själva, fungerar de som attraktiva ledningar för distribution av skadlig kod. Enligt experter tredubblades attacker på IoT-enheter med skadliga ändringar under första halvåret 2018 jämfört med hela 2017.

under tiden har NIST uppmuntrat skapandet av kryptografiska algoritmer som är lämpliga för användning i begränsade miljöer, inklusive mobila enheter. I en första bedömningsrunda i April 2019 valde NIST 56 lätta kryptografiska algoritmer kandidater som skulle övervägas för standardisering. Ytterligare diskussion om kryptografiska standarder för Mobila enheter planeras hållas i November 2019.

i februari 2018 presenterade forskare vid MIT ett nytt chip, hardwired för att utföra offentlig nyckelkryptering, som bara förbrukar 1/400 så mycket ström som mjukvaruutförande av samma protokoll skulle. Den använder också cirka 1/10 så mycket minne och kör 500 gånger snabbare.

eftersom offentliga nyckelkrypteringsprotokoll i datanätverk körs av programvara kräver de dyrbar energi och minnesutrymme. Detta är ett problem i IoT, där många olika sensorer inbäddade i produkter som apparater och fordon ansluter till onlineservrar. Halvledarkretsarna lindrar kraftigt den energi-och minneskonsumtionen.

Krypteringshistorik

ordet kryptering kommer från det grekiska ordet kryptos, vilket betyder dold eller hemlig. Användningen av kryptering är nästan lika gammal som själva konsten att kommunicera. Redan 1900 f.Kr. använde en egyptisk skribent icke-standardiserade hieroglyfer för att dölja betydelsen av en inskription. I en tid då de flesta inte kunde läsa var det ofta tillräckligt att skriva ett meddelande, men krypteringsscheman utvecklades snart för att konvertera meddelanden till oläsliga grupper av figurer för att skydda meddelandets sekretess medan det transporterades från en plats till en annan. Innehållet i ett meddelande ordnades om (införlivande) eller ersattes (substitution) med andra tecken, symboler, siffror eller bilder för att dölja dess betydelse.

år 700 f.Kr. skrev spartanerna känsliga meddelanden på remsor av läder lindade runt pinnar. När bandet var avlindat blev tecknen meningslösa, men med en pinne med exakt samma diameter kunde mottagaren återskapa (dechiffrera) meddelandet. Senare använde romarna det som kallas Caesar Shift Cipher, en monoalfabetisk chiffer där varje bokstav flyttas med ett överenskommet nummer. Så, till exempel, om det överenskomna numret är tre, skulle meddelandet ”var vid grindarna vid sex” bli ”eh dw wkh jdwhv dw vla.”Vid första anblicken kan det se svårt att dechiffrera, men att sätta ihop början på alfabetet tills bokstäverna är vettiga tar inte lång tid. Även vokalerna och andra vanliga bokstäver, som t och s, kan snabbt härledas med frekvensanalys, och den informationen kan i sin tur användas för att dechiffrera resten av meddelandet.

medeltiden såg uppkomsten av polyalfabetisk substitution, som använder flera substitutionsalfabet för att begränsa användningen av frekvensanalys för att knäcka en chiffer. Denna metod för att kryptera meddelanden förblev populär trots många implementeringar som misslyckades med att dölja tillräckligt när substitutionen ändrades-även känd som nyckelprogression. Kanske den mest kända implementeringen av en polyalfabetisk substitutionskryptering är Enigma elektromekanisk rotorchiffermaskin som användes av tyskarna under andra världskriget.

det var inte förrän i mitten av 1970-talet som kryptering tog ett stort steg framåt. Fram till denna punkt använde alla krypteringsscheman samma hemlighet för att kryptera och dekryptera ett meddelande: en symmetrisk nyckel.

kryptering användes nästan uteslutande endast av regeringar och stora företag fram till slutet av 1970-talet när Diffie-Hellman key exchange och RSA-algoritmer publicerades först och de första datorerna introducerades.

1976 löste Whitfield Diffie och Martin Hellmans papper, ”New Directions in Cryptography”, ett av de grundläggande problemen med kryptografi: hur man säkert distribuerar krypteringsnyckeln till dem som behöver den. Detta genombrott följdes kort därefter av RSA, en implementering av kryptering med offentlig nyckel med asymmetriska algoritmer, som inledde en ny era av kryptering. I mitten av 1990-talet distribuerades både offentlig nyckel och privat nyckelkryptering rutinmässigt i webbläsare och servrar för att skydda känslig data.