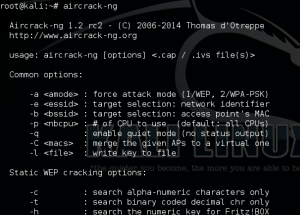

idag ska vi titta närmare på sårbarheterna i WEP-protokollet (Wired Equivalent Privacy) och se hur man utnyttjar dessa sårbarheter och hur hackare kan få tillgång till ett Wi-Fi-nätverk som de inte redan har tillgång till. Vi kommer att använda aircrack-ng-programvaran för att underlätta attacken från en Kali Linux-installation, men jag ville påpeka några varningar, varningar och förklaringar innan vi gräver in i demonstrationen.

först och främst bör du notera att en del av attackprocessen liknar att knäcka WPA-och WPA2 Wi-Fi-protokollen. WEP är dock ett annat protokoll helt och hållet, så förbi att starta programvaran på ett trådlöst gränssnitt och utföra dumpningarna är processen lite annorlunda. Dessutom bör du notera att vi inte kommer att dra nytta av en handskakning och återanslutningsfel och utföra en ordboksbaserad attack som vi gjorde med WPA. Istället kommer vi att övervaka trådlösa data och fånga paket för att härleda nyckeln baserat på några välkända sårbarheter.

WEP-sårbarheter vs WPA-sårbarheter

innan vi börjar WEP-sprickdemonstrationen bör du ha en allmän förståelse för protokollet, dess sårbarheter och hur de skiljer sig från WPA och WPA2. Först och främst bör du förstå att WEP är ett säkerhetsprotokoll som använder RC4-säkerhet som är en typ av strömkodning. Chifferet använder en kort nyckel för att generera en ’slumpmässig’ nyckelström, men denna teknik har utnyttjats i flera år.

det finns flera sätt att WEP-sårbarheter kan utnyttjas. Ett sätt att det ofta attackeras är att jämföra två strömmar som använde chiffertexter med identiska nyckelströmmar. Genom att använda en XOR-operation (exklusiv eller) på data kan protokollet omvandlas.

en av de dödliga bristerna i protokollet kretsar kring CRC-32 – kontrollsumman som används för att säkerställa att data inte har ändrats i transit-annars känd som en integritetskontroll. Genom att ändra bitarna och redigera kontrollsumman till en giltig permutation är det möjligt att lura RC4-strömdata till att visas giltiga. Detta är dock bara toppen av isberget när det gäller WEP-sårbarheter, och du bör veta att dessa säkerhetsbrister ger upphov till både passiva och aktiva attacker.

omvänt lider WPA av en säkerhetsproblem relaterad till TKIP (Temporal Key Integrity Protocol). Dessa brister gör WPA och WPA2 sårbara för paketspoofing, dekryptering och brute force-attacker. Medan den underliggande mekaniken i WEP och WPA är väldigt olika, kommer du att upptäcka att du kan knäcka något protokoll på några minuter (vanligtvis) genom att använda aircrack-ng-programvaran på Kali.

en av de viktigaste skillnaderna mellan våra attacker är hur vi attackerar protokollet. I WPA-och WPA2-handledningen använde vi en ordlista med lösenord för att hitta nyckeln. Den här gången kommer vi dock att fånga upp trådlösa paket ur luften med aircrack-ng (även om det finns många andra typer av paketsniffrar) för att upptäcka nyckeldata.

attacktyper

passiva attacker underlättas av en avlyssningsteknik som gör det möjligt för en angripare att avlyssna trådlös kommunikation tills de upptäcker en ICV-kollision. Sedan kan angriparen använda programvara för att härleda innehållet i data. På grund av bristerna i RC4-algoritmen kan en angripare relativt enkelt samla in data och dubbelkontrollera data för att dekryptera meddelanden och till och med få nätverksåtkomst.

omvänt, och active attack kan användas när en angripare redan känner till klartextdata för ett krypterat meddelande. Sedan kan angriparen manuellt skapa ytterligare krypterade paket för att lura WEP-enheten. Eftersom de vet hur man manipulerar hashingalgoritmen kan de lura integritetskontrollerna, vilket gör att WEP-enheten felaktigt accepterar paketen som giltiga data. Detta är en typ av injektionsattack, och de är förvånansvärt lätta att utföra.

komma igång

innan du börjar behöver du flera saker för att bygga en miljö där du kan börja hacka. Som alltid bör du veta att du inte har laglig rätt att missbruka denna information offentligt för att attackera verkliga nätverk, så du bör bara försöka utnyttja detta i ditt hemnätverk. Du kommer att behöva följande fem punkter innan vi kan börja:

- ett datorsystem som kör Kali Linux

- en trådlös router med WEP som du äger och kontrollerar

- aircrack-ng-programvaran

- ett trådlöst gränssnitt som kan köras i monitorläge för att samla paket

- en annan trådlös värd ansluten till routern

steg 1

se till att ditt trådlösa kort ses i ditt Kali Linux-system. Du kan köra ifconfig-kommandot för att leta efter trådlösa gränssnitt. Du bör se ett Ethernet-och loopback-gränssnitt, men vi är intresserade av gränssnittet som börjar med A ’w.’Sannolikt kommer det trådlösa gränssnittet du vill använda att vara wlan0 om du inte har flera trådlösa kort.

steg 2

därefter kommer vi att använda aircrack-ng för att sätta ditt trådlösa gränssnitt i bildskärmsläge, vilket gör det möjligt att övervaka och fånga trådlösa ramar från andra enheter för att underlätta attacken. Du måste köra följande kommando:

- aircrack-ng start wlan0

Observera att du kan ha ett trådlöst gränssnitt med ett annat namn. Om ditt gränssnitts namn är wlan1 eller det har ett annat namn, Lägg till det i slutet av kommandot. Notera särskilt utgången, eftersom det kommer att skapa ett lyssningsgränssnitt, troligen med namnet mon0.

Observera att du kan ha ett trådlöst gränssnitt med ett annat namn. Om ditt gränssnitts namn är wlan1 eller det har ett annat namn, Lägg till det i slutet av kommandot. Notera särskilt utgången, eftersom det kommer att skapa ett lyssningsgränssnitt, troligen med namnet mon0.

steg 3

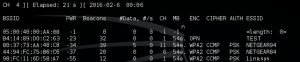

sedan börjar vi använda dump-kommandot för att ta tag i paket från andra trådlösa enheter, och programvaran kommer att kunna göra beräkningar och jämförelser mellan data för att bryta det osäkra WEP-protokollet. Ange följande kommando:

- airodump-ng mon0

steg 4

nu är det dags att berätta för ditt trådlösa gränssnitt att börja lagra fångade trådlösa data baserat på det nätverk du väljer. Kom ihåg att ansluta tre viktiga bitar av information från föregående utgång till följande kommando:

- airodump –ng –w –c-bssid mon0

mer specifikt måste du ansluta ESSID, kanalnumret (CH) och BSSID. Nu ska ditt trådlösa gränssnitt fånga trådlösa ramar, men du måste lagra dem i en lokal fil. Du vill ha minst 10 000 paket innan du går vidare till de återstående stegen. Använd följande kommando för att skriva dina data till en fil på hårddisken:

- airodump-ng mon0–

Steg 5

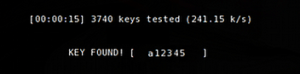

sist men inte minst måste du göra det viktigaste steget i processen genom att faktiskt använda de fångade data från WEP-enheten. Utfärda följande kommando:

- aircrack-ng .cap

om allt går enligt plan bör du kunna bryta WEP-systemet. Om kommandot misslyckas vill du dock vänta tills ditt trådlösa kort fångar mer data. Ge det tid att fånga 15 000 paket och försök sedan igen.

varningar och skillnader från WPA

du kommer förmodligen att notera att attackproceduren har färre steg än WPA/WPA2-attackproceduren. Även om det kan verka enklare på ytan, bör du veta att WEP-attackprocessen kretsar kring att fånga data som överförs av andra trådlösa värdar. Om det bara finns en värd ansluten till nätverket eller värdar inte skickar mycket data, tar det längre tid att samla in tillräckligt med data för att attacken ska fungera. Å andra sidan centrerades WPA/WPA2-attacken med hjälp av en ordlista med lösenord efter att ha tvingat en värd att återansluta.

slutliga tankar

det är en enkel sak att bryta WEP-kryptering förutsatt att du har rätt verktyg, men varnas. Du bör aldrig missbruka denna kunskap. Om du gör det kan det leda till allvarliga konsekvenser som påverkar ditt liv negativt. Se till att du bara försöker dessa attacker på enheter som du äger och se till att du aldrig använder WEP för att säkra dina trådlösa åtkomstpunkter och routrar.