förutsättning: introduktion till Wireshark

denna artikel kommer att introducera metoderna för paket fånga och analysera. Det kommer också att introducera några avancerade verktyg som används för att öka effektiviteten under fångst och analys.

varför sniffa runt?

om du har tidigare erfarenhet av att säkra system kan du inte tillräckligt betona vikten av rekognosering. Och om du är ny, vet bara att det är väldigt viktigt. Paket sniffing är en viktig form av nätverksrecon samt övervakning. Det är lika användbart för studenter och IT-proffs.

Wireshark fångar data som kommer eller går igenom nätverkskort på sin enhet med hjälp av en underliggande paket fånga bibliotek. Som standard tar Wireshark endast data på enheten, men det kan fånga nästan all data på sitt LAN om det körs i promiskuöst läge. För närvarande använder Wireshark Nmap: s paketinspelningsbibliotek(kallat npcap).

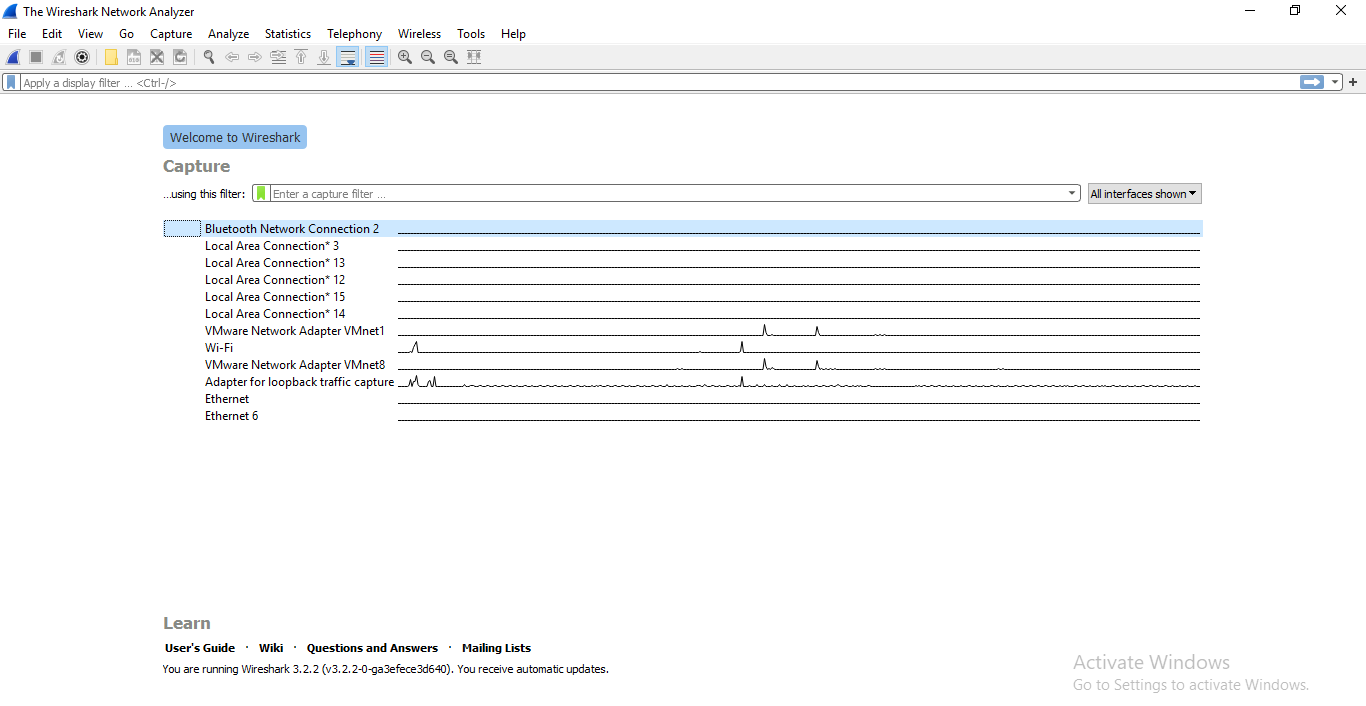

komma igång: Efter installationen starta Wireshark, godkänna administratören eller superanvändare privilegier och du kommer att presenteras med ett fönster som ser ut så här:

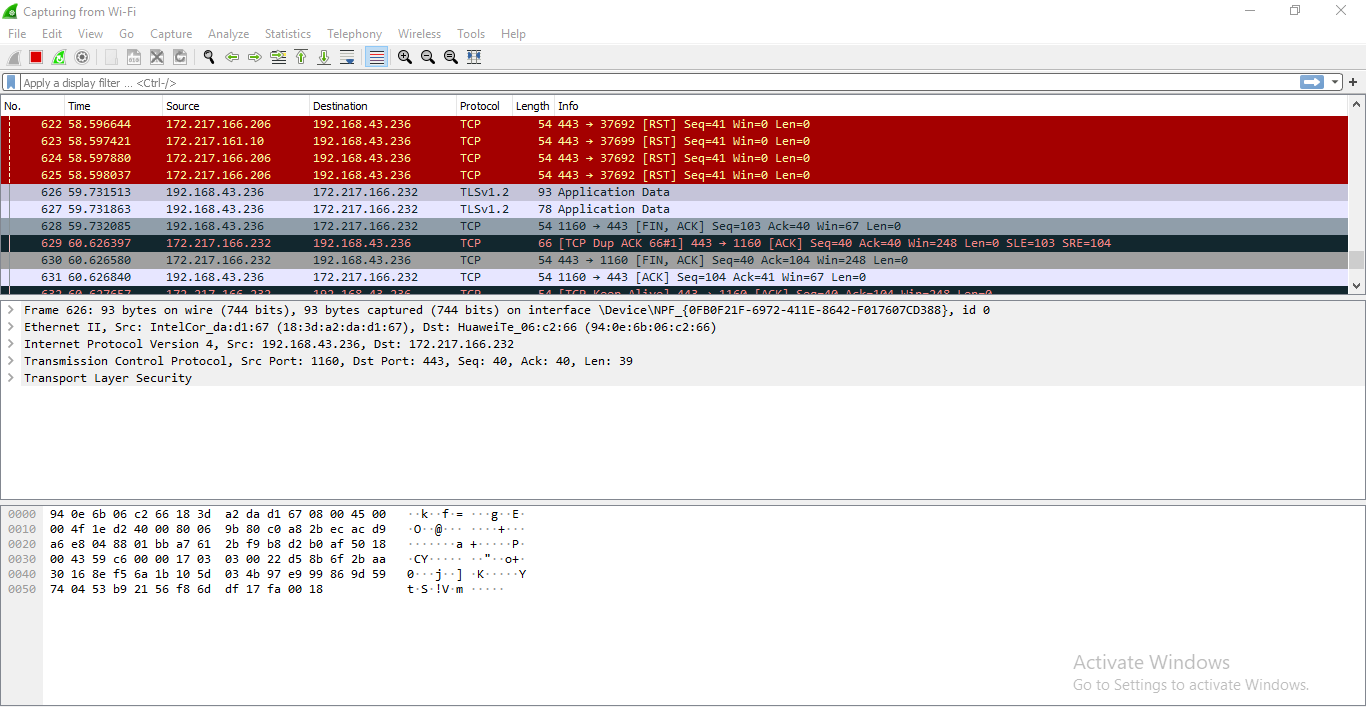

det här fönstret visar gränssnitten på din enhet. För att börja sniffa välj ett gränssnitt och klicka på bluefin-ikonen längst upp till vänster. Skärmen för datainsamling har tre rutor. Den övre rutan visar realtidstrafik, den mellersta visar information om det valda paketet och den nedre rutan visar raw-paketdata. Den övre rutan visar källadress (IPv4 eller IPv6) destinationsadress, käll-och destinationsportar, protokoll som paketet tillhör och ytterligare information om paketet.

eftersom det finns många paket som går in och ut varje sekund, kommer det att vara tråkigt att titta på dem alla eller söka efter en typ av paket. Det är därför paketfilter tillhandahålls. Paket kan filtreras baserat på många parametrar som IP-adress, portnummer eller protokoll på fångstnivå eller på visningsnivå. Som uppenbart en display nivå filter kommer inte att påverka de paket som fångas.

några av de allmänna fångstfiltren är:

- värd (fånga trafiken genom ett enda mål)

- net( fånga trafiken via ett nätverk eller undernätverk). ”net ”kan prefixas med” src ”eller” dst ” för att ange om data kommer från eller går till målvärden.)

- port (fånga trafiken genom eller från en port). ”port ”kan prefixas med” src ”eller” dst ” för att ange om data kommer från eller går till målporten.

- ”och”, ”inte” och ”eller” logiska anslutningar.(Används för att kombinera flera filter tillsammans).

det finns några mer grundläggande filter och de kan kombineras mycket kreativt. Ett annat utbud av filter, displayfilter används för att skapa abstraktion på fångade data. Dessa grundläggande exempel bör ge en grundläggande uppfattning om deras syntax:

- tcp.port = = 80 / udp.port = = X visar TCP / udp-trafiken vid port X.

- http.begäran.uri matchar ”parameter=value$” visar paket som är HTTP-förfrågningar på applikationslagernivå och deras URI slutar med en parameter med något värde.

- den logiska förbindelsen och eller och fungerar inte här också.

- ip.src= = 192.168.0.0 / 16 och ip.dst= = 192.168.0.0 / 16 visar trafik till och från arbetsstationer och servrar.

det finns också ett begrepp färgregler. Varje protokoll / port / annat element tillhandahålls en unik färg för att göra den lätt synlig för snabb analys. Mer information om färgregler är här

Plugins är extra bitar av koder som kan bäddas in i infödda Wireshark. Plugins hjälper till vid analys av:

- visar parameterspecifik statistik och insikter.

- hantering fånga filer och frågor som rör deras format.

- samarbeta med andra verktyg och ramverk för att skapa en allt-i-ett-nätverksövervakningslösning.

med bara den grundläggande förmågan att se all trafik som går igenom din enhet eller i ditt LAN och verktygen och pluginsna för att hjälpa dig i analysen kan du göra en hel del saker med din enhet. Gilla:

- felsökning av internetanslutningsproblem med din enhet eller WiFi.

- övervaka din enhet för oönskad trafik som kan vara en indikation på en skadlig infektion.

- testa arbetet med din applikation som involverar nätverk.

- använda den för att bara förstå hur datanätverk fungerar.