condiție prealabilă: Introducere în Wireshark

acest articol va introduce metodele de captare și analiză a pachetelor. De asemenea, va introduce câteva instrumente avansate care sunt utilizate pentru creșterea eficienței în timpul captării și analizei.

de ce miroși?

dacă aveți experiență anterioară cu sistemele de securizare, nu puteți sublinia suficient importanța recunoașterii. Și dacă sunteți nou, știți doar că este foarte important. Sniffing de pachete este o formă esențială de recunoaștere a rețelei, precum și de monitorizare. Este la fel de util pentru studenți și profesioniști IT.

Wireshark captează datele care vin sau trec prin Nic-urile de pe dispozitivul său utilizând o bibliotecă de captare a pachetelor subiacente. În mod implicit, Wireshark captează numai datele de pe dispozitiv, dar poate captura aproape toate datele din LAN-ul său dacă rulează în modul promiscuu. În prezent, Wireshark utilizează biblioteca de captare a pachetelor Nmap(numită npcap).

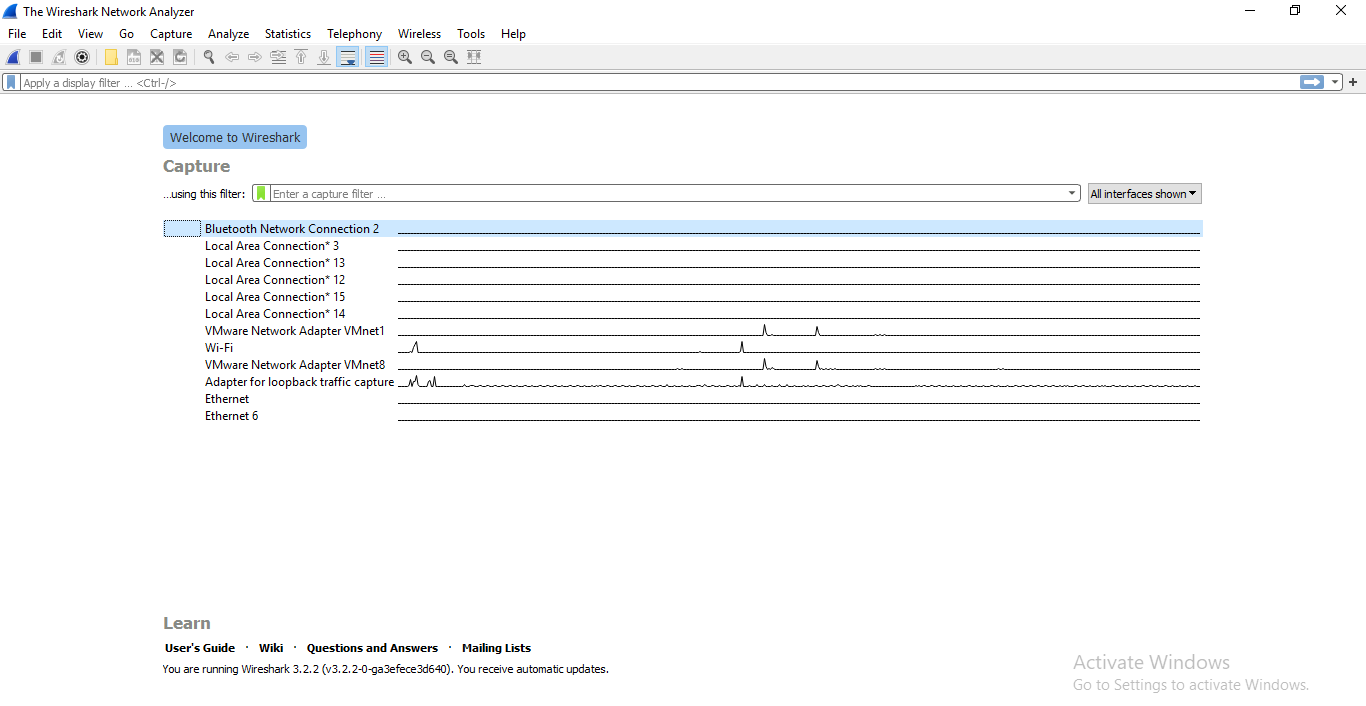

Noțiuni de bază și să fie difuzate: După lansarea instalării Wireshark, aprobați privilegiile de administrator sau superuser și vi se va prezenta o fereastră care arată astfel:

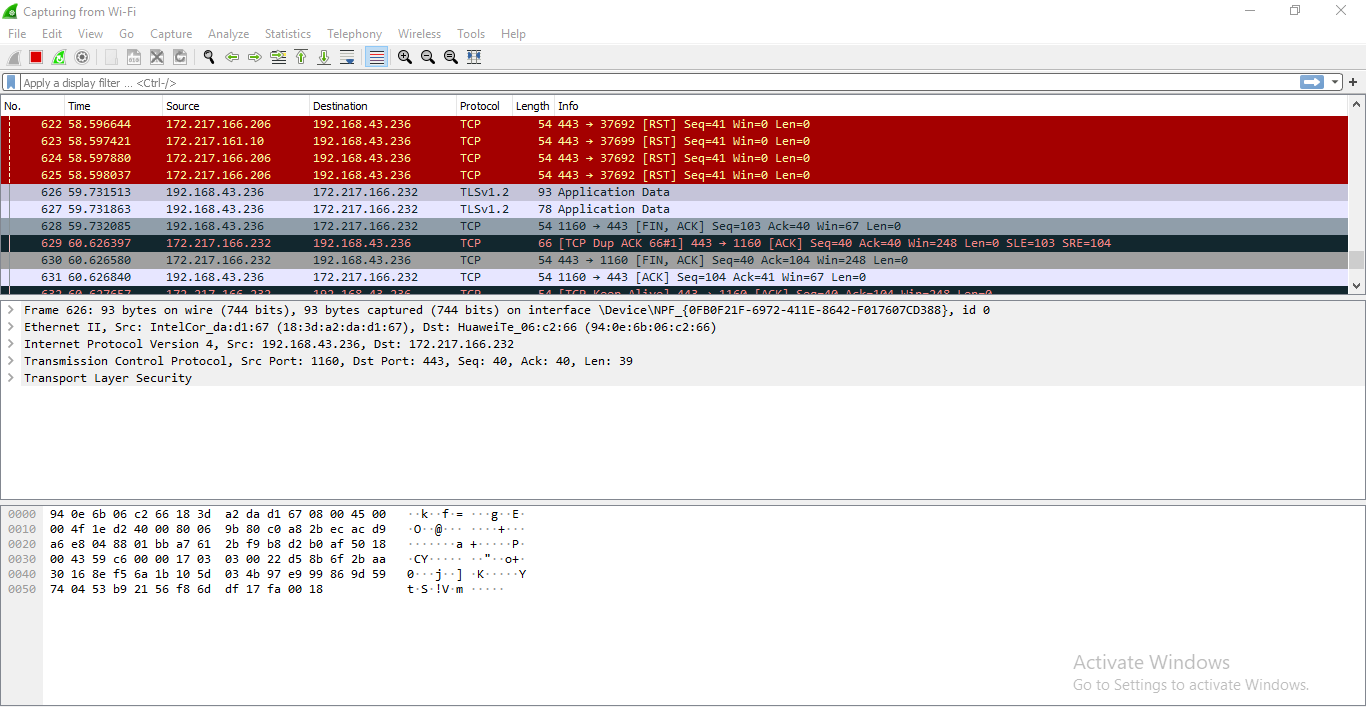

această fereastră afișează interfețele de pe dispozitiv. Pentru a începe sniffing selectați o interfață și faceți clic pe pictograma bluefin din stânga sus. Ecranul de captare a datelor are trei panouri. Panoul de sus afișează traficul în timp real, cel din mijloc afișează informații despre pachetul ales, iar panoul de jos afișează datele brute de pachete. Panoul de sus afișează adresa sursă(IPv4 sau IPv6) adresa de destinație, porturile sursă și destinație, protocolul la care aparține pachetul și informații suplimentare despre pachet.

deoarece există o mulțime de pachete care intră și ies în fiecare secundă, privirea la toate sau căutarea unui tip de pachete va fi obositoare. Acesta este motivul pentru care sunt furnizate filtre de pachete. Pachetele pot fi filtrate pe baza mai multor parametri, cum ar fi adresa IP, numărul portului sau protocolul la nivel de captare sau la nivel de afișare. Ca evident un filtru de nivel de afișare nu va afecta pachetele capturate.

unele dintre filtrele generale de captare sunt:

- gazdă( capturați traficul printr-o singură țintă)

- net( capturați traficul printr-o rețea sau sub-rețea). „net „poate fi prefixat cu” src „sau” dst ” pentru a indica dacă datele provin de la sau de a merge la gazdă țintă(e).)

- port (capturați traficul prin sau dintr-un port). „port „poate fi prefixat cu” src „sau” dst ” pentru a indica dacă datele care provin de la sau de a merge la portul țintă.

- „și”, „nu” și „sau” conectivități logice.(Folosit pentru a combina mai multe filtre împreună).

există câteva filtre de bază și pot fi combinate foarte creativ. O altă gamă de filtre, filtre de afișare sunt utilizate pentru a crea abstractizare pe datele capturate. Aceste exemple de bază ar trebui să ofere o idee de bază a sintaxei lor:

- tcp.port = = 80 / udp.port = = x afișează traficul tcp / udp la portul X.

- http.cerere.uri se potrivește cu” parameter=value$ ” arată pachetele care sunt cereri HTTP la nivelul stratului de aplicație și URI-ul lor se termină cu un parametru cu o anumită valoare.

- conectivul logic și sau și nu funcționează și aici.

- ip.src = = 192.168.0.0 / 16 și ip.dst = = 192.168.0.0 / 16 va afișa traficul către și de la stațiile de lucru și servere.

există, de asemenea, un concept de reguli de colorare. Fiecare protocol/port / alt element este oferit o culoare unică pentru a face ușor vizibil pentru o analiză rapidă. Mai multe detalii despre regulile de colurare sunt aici

pluginurile sunt bucăți suplimentare de coduri care pot fi încorporate în Wireshark nativ. Plugin-uri de ajutor în analiza de:

- se afișează statistici și perspective specifice parametrilor.

- manipularea fișierelor de captare și a problemelor legate de formatele lor.

- colaborarea cu alte instrumente și cadre pentru a crea o soluție de monitorizare a rețelei all-in-one.

cu doar capacitatea de bază pentru a vedea tot traficul trece prin dispozitiv sau în LAN și instrumentele și plugin-uri pentru a vă ajuta în analiză, puteți face o mare de lucruri cu dispozitivul. Ca:

- Depanarea problemelor de conectivitate la Internet cu dispozitivul sau WiFi.

- monitorizarea dispozitivului pentru trafic nedorit, care poate fi un indiciu al unei infecții malware.

- testarea funcționării aplicației dvs. care implică crearea de rețele.

- folosind-o pentru a înțelege doar cum funcționează rețelele de calculatoare.