astăzi vom arunca o privire mai atentă asupra vulnerabilităților din protocolul WEP (Wired Equivalent Privacy) și vom vedea cum să exploatăm aceste vulnerabilități și cum hackerii pot avea acces la o rețea Wi-Fi la care nu au deja acces. Vom folosi software-ul aircrack-ng pentru a facilita atacul de la o instalare Kali Linux, dar am vrut să subliniez câteva avertismente, avertismente și explicații înainte de a săpa în demonstrație.

în primul rând, trebuie să rețineți că o parte din procesul de atac este similar cu cracarea protocoalelor Wi-Fi WPA și WPA2. Cu toate acestea, WEP este un protocol diferit cu totul, astfel încât pornirea software-ului pe o interfață fără fir și efectuarea haldelor, procesul este puțin diferit. În plus, trebuie să rețineți că nu vom profita de un defect de strângere de mână și reconectare și vom efectua un atac bazat pe dicționar, așa cum am făcut cu WPA. În schimb, vom monitoriza datele wireless și vom captura pachete pentru a deduce cheia pe baza unor vulnerabilități bine cunoscute.

vulnerabilități WEP vs vulnerabilități WPA

înainte de a începe demonstrația de cracare WEP, ar trebui să aveți o înțelegere generală a protocolului, a vulnerabilităților sale și a modului în care acestea diferă de WPA și WPA2. În primul rând, trebuie să înțelegeți că WEP este un protocol de securitate care utilizează securitatea RC4, care este un tip de cifru de flux. Cifrul folosește o cheie scurtă pentru a genera un flux de chei aleatoriu, dar această tehnologie a fost exploatată de ani de zile.

există mai multe modalități prin care vulnerabilitățile WEP pot fi exploatate. O modalitate prin care este atacat în mod obișnuit este prin compararea a două fluxuri care foloseau texte cifrate cu fluxuri cheie identice. Prin utilizarea unei operații XOR (exclusiv sau) pe date, protocolul poate fi inversat.

unul dintre defectele fatale din protocol se învârte în jurul sumei de control CRC-32 care este utilizată pentru a se asigura că datele nu au fost modificate în tranzit – altfel cunoscut sub numele de verificare a integrității. Prin schimbarea biților și editarea sumei de control într-o permutare validă, este posibil să păcăliți datele fluxului RC4 să pară valide. Cu toate acestea, acesta este doar vârful aisbergului în ceea ce privește vulnerabilitățile WEP și ar trebui să știți că aceste defecte de securitate dau naștere atât atacurilor pasive, cât și celor active.

în schimb, WPA suferă de o vulnerabilitate de securitate legată de TKIP (Temporal Key Integrity Protocol). Aceste defecte fac WPA și WPA2 vulnerabile la atacurile de falsificare a pachetelor, decriptare și forță brută. În timp ce mecanica de bază a WEP și WPA este foarte diferită, veți descoperi că puteți sparge oricare protocol în câteva minute (de obicei) utilizând software-ul aircrack-ng pe Kali.

una dintre diferențele cheie dintre atacurile noastre este modul în care atacăm protocolul. În tutorialul WPA și WPA2, am folosit un dicționar de parole pentru a găsi cheia. De data aceasta, însă, vom intercepta pachete wireless din aer cu aircrack-ng (deși există multe alte tipuri de sniffers de pachete) pentru a descoperi datele cheie.

tipuri de atac

atacurile pasive sunt facilitate de o tehnică de interceptare care permite unui atacator să intercepteze comunicațiile fără fir până când observă o coliziune ICV. Apoi, atacatorul poate folosi software-ul pentru a deduce conținutul datelor. Din cauza defectelor din algoritmul RC4, un atacator poate aduna relativ ușor date și poate verifica încrucișat datele pentru a decripta mesajele și chiar pentru a obține acces la rețea.

invers, și atac activ poate fi utilizat atunci când un atacator cunoaște deja datele plaintext pentru un mesaj criptat. Apoi, atacatorul poate crea manual pachete criptate suplimentare pentru a păcăli dispozitivul WEP. Deoarece știu cum să manipuleze algoritmul de hashing, pot păcăli verificările de integritate, determinând dispozitivul WEP să accepte în mod eronat pachetele ca date valide. Acesta este un tip de atac de injecție și sunt surprinzător de ușor de realizat.

Noțiuni de bază

înainte de a începe, aveți de gând să nevoie de mai multe lucruri pentru a construi un mediu în care puteți începe hacking. Ca întotdeauna, trebuie să știți că nu aveți dreptul legal de a utiliza în mod abuziv aceste informații în public pentru a ataca rețelele din viața reală, deci ar trebui să încercați acest exploit doar în confidențialitatea rețelei dvs. de domiciliu. Aveți de gând să nevoie de următoarele cinci elemente înainte de a putea începe:

- un sistem informatic care rulează Kali Linux

- un router wireless care utilizează WEP pe care îl dețineți și îl controlați

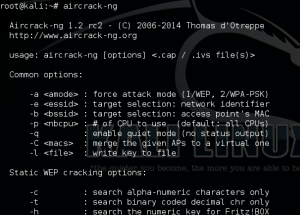

- software-ul aircrack-ng

- o interfață wireless care poate fi rulată în modul monitor pentru a colecta pachete

- o altă gazdă wireless conectată la router

pasul 1

asigurați-vă că cardul dvs. wireless este văzut în sistemul Kali Linux. Puteți rula comanda ifconfig pentru a căuta interfețe fără fir. Ar trebui să vedeți o interfață Ethernet și loopback, dar suntem interesați de interfața care începe cu A ‘w. Probabil, interfața wireless pe care doriți să o utilizați va fi wlan0 dacă nu aveți mai multe carduri wireless.

Pasul 2

în continuare, vom folosi aircrack-ng pentru a pune interfața wireless în modul monitor, ceea ce îi va permite să monitorizeze și să capteze cadre wireless de la alte dispozitive pentru a facilita atacul. Va trebui să executați următoarea comandă:

- aircrack-ng start wlan0

rețineți că este posibil să aveți o interfață fără fir cu un nume diferit. Dacă numele interfeței dvs. este wlan1 sau are un nume diferit, adăugați-l la sfârșitul comenzii. Faceți o notă specială a ieșirii, deoarece va crea o interfață de ascultare, probabil numită mon0.

rețineți că este posibil să aveți o interfață fără fir cu un nume diferit. Dacă numele interfeței dvs. este wlan1 sau are un nume diferit, adăugați-l la sfârșitul comenzii. Faceți o notă specială a ieșirii, deoarece va crea o interfață de ascultare, probabil numită mon0.

Pasul 3

apoi vom începe să folosim comanda dump pentru a apuca pachetele de pe alte dispozitive wireless, iar software-ul va putea face calcule și comparații între date pentru a rupe protocolul WEP nesigur. Introduceți următoarea comandă:

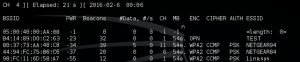

- airodump-ng mon0

Pasul 4

acum este timpul să spuneți interfeței dvs. wireless să înceapă stocarea datelor wireless capturate pe baza rețelei alese de dvs. Nu uitați să conectați trei informații cheie din ieșirea anterioară la următoarea comandă:

- airodump –ng –w –c-BSSID mon0

mai precis, va trebui să conectați ESSID, numărul canalului (CH) și BSSID. Până acum, interfața dvs. wireless ar trebui să capteze cadre wireless, dar va trebui să le stocați într-un fișier local. Veți dori să aveți cel puțin 10.000 de pachete înainte de a trece la pașii rămași. Utilizați următoarea comandă pentru a scrie datele într-un fișier de pe hard disk:

- airodump-ng mon0–

Pasul 5

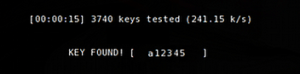

nu în ultimul rând, va trebui să faceți cel mai important pas al procesului utilizând efectiv datele capturate de pe dispozitivul WEP. Emite următoarea comandă:

- aircrack-ng .capac

dacă totul merge conform planului, ar trebui să puteți rupe sistemul WEP. Cu toate acestea, dacă comanda nu reușește, veți dori să așteptați până când cardul dvs. wireless captează mai multe date. Dă-i timp pentru a captura 15.000 de pachete și apoi încercați din nou.

avertismente și diferențe față de WPA

probabil veți observa că procedura de atac are mai puțini pași decât procedura de atac WPA/WPA2. Deși poate părea mai simplu la suprafață, trebuie să știți că procesul de atac WEP se învârte în jurul capturării datelor transmise de alte gazde wireless. Dacă există o singură gazdă conectată la rețea sau gazdele nu trimit prea multe date, va dura mai mult timp pentru a aduna suficiente date pentru ca atacul să funcționeze. Pe de altă parte, atacul WPA/WPA2 s-a centrat în jurul utilizării unui dicționar de parole după ce a forțat o gazdă să se reconecteze.

Gânduri finale

este o chestiune simplă de a sparge criptarea WEP cu condiția să aveți instrumentele potrivite, dar să fiți avertizat. Nu ar trebui să abuzezi niciodată de această cunoaștere. Acest lucru ar putea duce la consecințe grave care au un impact negativ asupra vieții tale. Asigurați-vă că încercați aceste atacuri numai pe dispozitivele pe care le dețineți și asigurați-vă că nu utilizați niciodată WEP pentru a vă securiza punctele de acces wireless și routerele.