organizațiile folosesc protocolul LDAP pentru gestionarea utilizatorilor, atribute și autentificare de aproape trei decenii. În acel moment, protocolul s-a extins și a evoluat pentru a satisface mediile IT în schimbare și nevoile de afaceri.

acest blog acoperă tot ce trebuie să știți despre LDAP, de la originile sale până la locul său în lumea afacerilor bazate pe cloud astăzi și explică cum funcționează, cum este utilizat, cum să începeți și ce soluții de server LDAP ar putea fi potrivite pentru nevoile dvs.

- Protocolul LDAP

- cum funcționează LDAP?

- componentele directorului LDAP

- LDAP Directory Information Tree

- intrare

- atribut

- Schema

- DN: nume distinctiv

- RDN: nume distins relativ

- RDN-urile Multivalue

- servere LDAP

- autentificare și autorizare LDAP

- autentificare LDAP

- autorizare LDAP

- pentru ce se utilizează LDAP?

- LDAP și Active Directory

- LDAP și Azure Active Directory

- locul LDAP în Cloud

- este LDAP încă Relevant?

- cum se configurează LDAP

- furnizori LDAP

- Active Directory (AD)

- OpenLDAP

- Cloud LDAP

- Pro și contra LDAP

- care sunt avantajele LDAP?

- care sunt dezavantajele LDAP?

- extinderea LDAP la un director Cloud complet

- Cloud LDAP și nu numai cu JumpCloud

Protocolul LDAP

LDAP (Lightweight Directory Access Protocol) este unul dintre protocoalele de bază care a fost dezvoltat pentru directory services (procesul de gestionare sigură a utilizatorilor și a drepturilor lor de acces la resursele IT), iar majoritatea serviciilor de directoare folosesc și astăzi LDAP, deși pot utiliza și protocoale suplimentare precum Kerberos, SAML, RADIUS, SMB, OAuth și altele.

pe scurt, LDAP specifică o metodă de stocare a directorului și facilitează autentificarea și autorizarea utilizatorilor la servere, fișiere, echipamente de rețea și aplicații, printre alte resurse IT. LDAP a fost dezvoltat în 1993 de Tim Howes și colegii săi de la Universitatea din Michigan pentru a fi o versiune ușoară și redusă a protocoalelor X. 500 directory services care erau utilizate la acea vreme, cum ar fi DAP (directory access protocol).

X. 500 a fost greu atât pentru sisteme (amprentă mare), cât și pentru rețea (lățime de bandă intensivă). De fapt, multe dintre sistemele de pe birourile oamenilor de la începutul anilor 1990 nu se puteau conecta la un serviciu de director X. 500, deci era limitat la sisteme specifice (gândiți-vă mai mult la mainframe-uri, mini – computere sau micro-computere în zilele noastre-în general nu PC-uri).

LDAP a rezolvat aceste probleme permițând autentificarea și autorizarea utilizatorilor la servere, fișiere și aplicații, reducând în același timp cheltuielile generale, Utilizarea lățimii de bandă și cererea pentru punctele finale.

ca urmare a acestor eficiențe, LDAP ar găsi un mare succes și ar deveni de facto Internet Directory services protocol de autentificare pentru destul de mult timp. De fapt, LDAPv3 (a treia versiune a LDAP) a fost propusă și acceptată ca standard de internet pentru serviciile de directoare în 1997. Aceasta este cea mai recentă și cea mai răspândită versiune a LDAP astăzi.

în urma acestei etape, Kurt Zeilenga a început proiectul OpenLDAP cu lansarea OpenLDAP 1.0 în 1998.

OpenLDAP 1.0 a fost prima suită complet open-source de aplicații client și server derivate din LDAPv3.3 și a inclus funcții avansate de securitate, suport actualizat pentru platformă și remedieri de erori. Natura open-source a OpenLDAP a permis administratorilor IT să o modifice pentru a se potrivi mai bine nevoilor organizației lor, ceea ce a făcut-o o alegere populară LDAP. OpenLDAP a fost condus de Howard Chu și echipa Symas.

un an mai târziu, în 1999, Microsoft a lansat Active Directory, care a folosit LDAP și Kerberos, creând în același timp extensii proprietare pentru a menține organizațiile blocate în ecosistemul Microsoft.

cum funcționează LDAP?

pe scurt, LDAP specifică o metodă de stocare a directorului care permite adăugarea, ștergerea și modificarea înregistrărilor și permite căutarea acestor înregistrări pentru a facilita atât autentificarea, cât și autorizarea utilizatorilor la resurse.

cele trei funcții principale ale LDAP sunt:

actualizare: Aceasta include adăugarea, ștergerea sau modificarea informațiilor din director.

interogare: aceasta include căutarea și compararea informațiilor din director.

autentificare: principalele funcții de autentificare includ legarea și dezlegarea; o a treia funcție, abandon, poate fi utilizată pentru a opri un server să finalizeze o operație.

componentele directorului LDAP

următoarele sunt câteva dintre elementele și conceptele cheie ale protocolului LDAP și ale directorului bazat pe LDAP. Când lucrați cu un furnizor de identitate (IdP), o mare parte din acest lucru se întâmplă în spatele unei GUI; cu toate acestea, poate fi util să știți, atât pentru a vă completa înțelegerea, cât și pentru a vă ajuta cu personalizarea și depanarea pe drum.

mai mult, OpenLDAP permite personalizarea flexibilă, dar necesită cunoștințe mai complexe despre protocol și cazurile de utilizare a acestuia. În general, aceste modificări sunt făcute folosind linia de comandă, fișierele de configurare sau, uneori, prin modificarea bazei de cod open source. Înțelegerea modului în care funcționează LDAP este deosebit de importantă pentru cei care utilizează OpenLDAP și pentru cei interesați să-l personalizeze în funcție de nevoile lor.

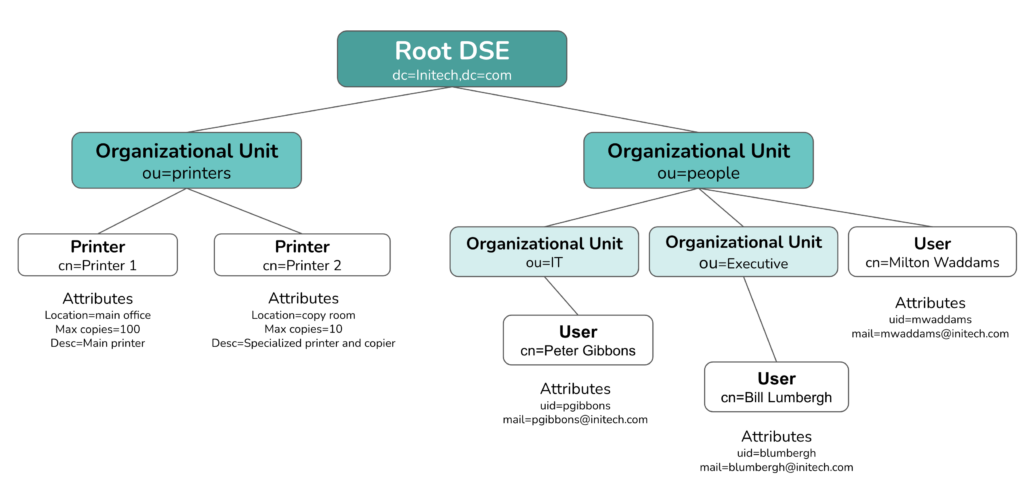

LDAP Directory Information Tree

LDAP organizează informațiile într-o structură ierarhică de arbore, denumită arbore de informații de director (dit). DIT-ul LDAP poate varia în funcție de software-ul sau serviciul de directoare pe care îl utilizați; cu toate acestea, directoarele LDAP urmează în general această structură arborescentă, unde intrările fără subordonați (utilizatori, de exemplu) sunt frunze, iar rădăcina este entitatea generală care cuprinde toate informațiile din director.

această rădăcină este o intrare specifică directory server agent (DSA) (DSE), numită root DSE și oferă informații despre Director.

intrare

intrările utilizează atribute pentru a descrie elementele din lumea reală stocate în director, cum ar fi un utilizator sau o mașină. La fel ca într — o carte de telefon — sau, mai relatabil, lista de contacte din telefon-utilizatorii există ca intrări, care stochează informații suplimentare despre utilizator.

în LDAP, intrările sunt adesea menționate prin numele lor comun (CN) — pentru utilizatori, acesta este de obicei numele lor de utilizator sau numele și prenumele.

atribut

atribute descriu un utilizator, server sau alt element stocat în directorul LDAP. Atributele unui utilizator, de exemplu, ar include de obicei numele complet, adresa de e-mail, numele de utilizator și parola, pentru început. Atributele sunt alcătuite dintr-un tip și o valoare; adică mail(type)[email protected](value).

atributele disponibile pentru a include sunt predefinite de un atribut ObjectClass; organizațiile pot utiliza mai mult de un atribut ObjectClass și pot crea atribute ObjectClass personalizate pentru a cuprinde informațiile pe care doresc să le stocheze în directorul lor LDAP, dar poate exista o singură clasă de obiecte structurale pe intrare. (Pot exista clase de obiecte auxiliare suplimentare, dar o clasă de obiecte principale, numită clasă de obiecte structurale, definește fiecare intrare).

Schema

schemele definesc directorul. Mai exact, o schemă definește parametrii directorului, inclusiv sintaxa, regulile de potrivire (adică parola de intrare se potrivește cu datele directorului?), tipuri de atribute și clase de obiecte.

LDAPv3 (cea mai recentă iterație a LDAP) oferă o schemă predefinită, iar alte oferte LDAP oferă variante de schemă sau iterații, astfel încât diferiți furnizori își pot formata directoarele LDAP puțin diferit. Crearea unei scheme personalizate este posibilă și pentru cazuri de utilizare mai nuanțate și de nișă.

DN: nume distinctiv

acesta este identificatorul unic pentru o intrare LDAP și Specifică toate atributele atribuite obiectului. Poate conține mai multe puncte de date și este compus din nume distinse relative (RDN) într-un șir separat prin virgule.

formatul DN funcționează ca Coordonate geografice, numai în ordine inversă: specifică locația în director prin listarea fiecărei subsecțiuni în grade crescătoare.

în timp ce coordonatele geografice încep generale și devin mai specifice, DN începe cu numele obiectului și funcționează până la componenta directorului principal (domeniul serverului LDAP, de exemplu), formând o adresă completă care indică locația intrării în arborele LDAP.

DNs sunt formatate după cum urmează:

RDN, RDN, RDN

pentru Peter Gibbons, programator în departamentul IT de la Initech, DN poate arăta astfel:

cn=Peter Gibbons,ou=IT,ou=People,dc=Initech,dc=com

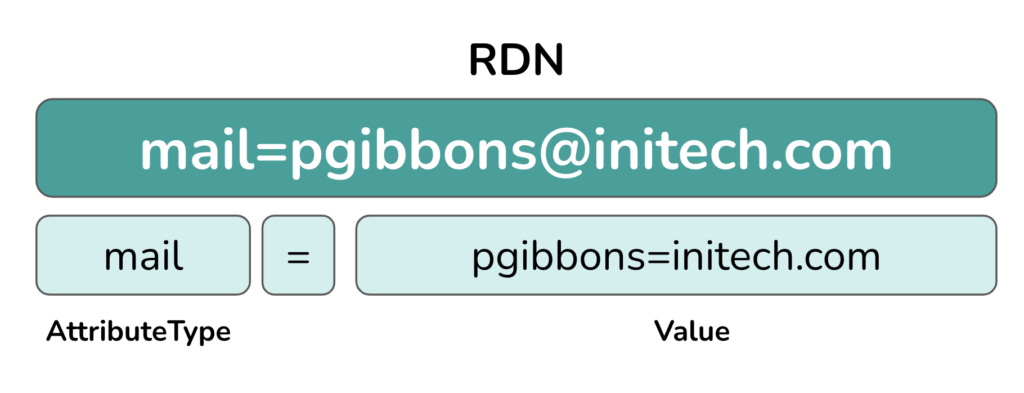

RDN: nume distins relativ

acestea sunt șiruri care atribuie valori atributelor, cum ar fi atribuirea unei adrese de e-mail unui utilizator. Ele sunt formate cu un semn egal ( = ) în perechi nume-valoare. Formatul arată după cum urmează:

attribute=value

de exemplu, RDN pentru adresa de e-mail a utilizatorului Peter Gibbons poate fi [email protected].

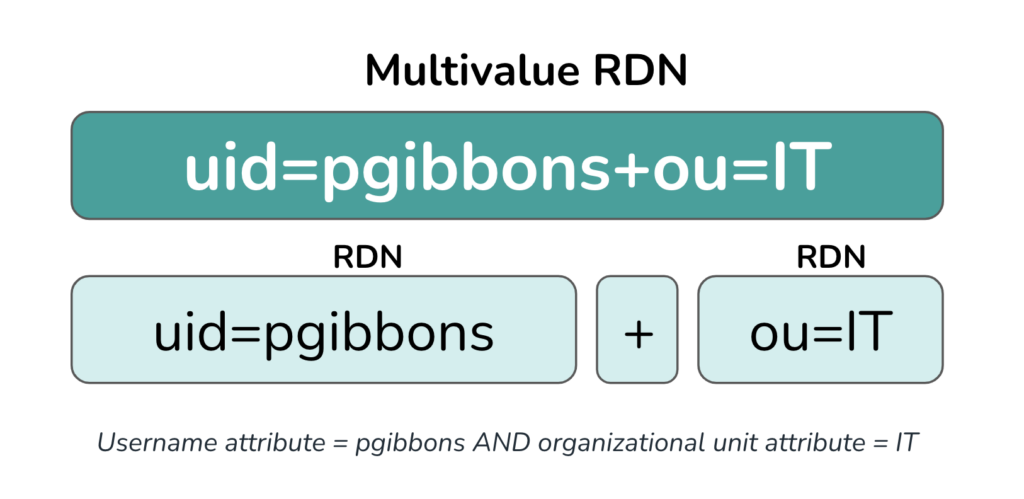

RDN-urile Multivalue

RDN-urile pot fi combinate într-un RDN general cu semne plus. RDN – urile Multivalue tratează două valori ale atributelor ca una și pot fi utilizate pentru a diferenția între două RDN-uri cu aceeași valoare (cum ar fi doi utilizatori cu același nume-directorul ar putea atașa RDN-ul pentru adresa lor de e-mail la numele de utilizator pentru a crea RDN-uri unice pentru fiecare). Un RDN multivalue ar fi formatat după cum urmează:

RDN + RDN

servere LDAP

un director LDAP poate conține unul sau mai multe servere, dar trebuie să existe un server rădăcină (rădăcina DSE din diagrama de mai sus). Serverele principale LDAP rulează pe demonul slapd și trimit modificări la replicile serverului prin intermediul demonului slurpd.

în mod tradițional, serverele LDAP au fost găzduite on-prem și gestionate de organizație intern, iar Microsoft AD a fost cea mai populară soluție comercială pentru LDAP de pe piață. OpenLDAP este cel mai popular server LDAP open-source și pur-play disponibil astăzi.

acum, însă, organizațiile folosesc mai des servicii de directoare găzduite în cloud care ameliorează povara găzduirii, securității și gestionării interne a serverului. Serverele LDAP bazate pe Cloud permit, de asemenea, organizațiilor să își transfere infrastructura în cloud, să profite de oportunitățile de lucru la distanță și să scadă costurile. Consultați secțiunea LDAP și Active Directory din acest articol pentru a afla mai multe.

autentificare și autorizare LDAP

protocolul LDAP autentifică și autorizează utilizatorii pentru resursele lor. Protocolul autentifică utilizatorii cu o operație de legare care permite utilizatorului să comunice cu un director LDAP, apoi autorizează utilizatorul autentificat la resursele de care au nevoie dacă informațiile de conectare la intrare se potrivesc cu ceea ce este listat pentru ei în baza de date.

autentificare LDAP

autentificare LDAP se bazează pe o operație de legare client/server, care permite clientului LDAP-ready, denumit agent utilizator director (Dua), și serverului director, denumit Agent sistem director (DSA), să comunice într-o sesiune securizată, criptată.

când se autentifică împotriva unui server LDAP în încercarea de a avea acces la baza de date, Utilizatorul este solicitat să furnizeze numele de utilizator și parola.

dacă valorile introduse de utilizator în client se potrivesc cu ceea ce se găsește în baza de date LDAP, utilizatorului i se acordă acces de către serverul LDAP la oricare ar fi resursa IT.

autorizare LDAP

odată ce un utilizator este autentificat cu succes, trebuie să fie autorizat pentru resursele solicitate. În timp ce diferite instanțe LDAP pot structura și codifica acest lucru ușor diferit, acest lucru se realizează în esență prin atribuirea permisiunilor cu grupuri și roluri în director.

cu OpenLDAP, de exemplu, utilizatorii aparțin grupurilor cărora li se pot atribui permisiuni diferite. Dacă utilizatorului de autentificare i se atribuie permisiunile corecte pentru a accesa o anumită resursă, protocolul LDAP îi va autoriza; dacă nu, Protocolul va refuza accesul.

pentru ce se utilizează LDAP?

protocolul LDAP definește un director care poate:

- stocați datele utilizatorului într-o singură locație centrală și accesibilă.

- asociați acei utilizatori cu resursele pe care li se permite să le acceseze.

- autentificați și autorizați utilizatorii la resursele alocate, care includ:

- aplicații tehnice: Jenkins, Docker, OpenVPN, Atlassian suite și multe altele autentificați cel mai bine cu LDAP.

- infrastructura serverului: serverele Linux atât on-prem, cât și în cloud (cum ar fi AWS) utilizează LDAP pentru a autentifica utilizatorii.

- servere de fișiere: serverele de fișiere precum QNAP, Synology și FreeNAS acceptă LDAP.

- echipamente de rețea: deși acest lucru se poate suprapune cu protocolul RADIUS, unele organizații folosesc LDAP pentru accesul la rețea prin VPN-uri, Puncte de acces WiFi și alte echipamente de rețea.

când a apărut LDAP, funcțiile de mai sus erau mult mai sofisticate decât alte opțiuni de gestionare a utilizatorilor disponibile. Pe măsură ce protocolul a câștigat popularitate, mai multe resurse IT au devenit compatibile cu LDAP, iar noi oferte-inclusiv cloud LDAP, alte protocoale de autentificare și servicii complete de director — au intrat în scenă pentru a sprijini accesul la acele resurse IT.

acum, administratorii IT pot utiliza LDAP pentru a autentifica mașinile și pentru a gestiona accesul la aplicații, rețele, NAS și alte componente vechi, atât on-prem, cât și în cloud. Cu unele servicii de director cloud, cum ar fi JumpCloud, acestea pot combina această funcționalitate cu alte protocoale pentru a oferi utilizatorilor acces la aproape toate resursele IT.

LDAP și Active Directory

pe măsură ce LDAP a devenit un protocol core Directory services, Microsoft AD a construit multe dintre bazele sale pe LDAP; cu toate acestea, AD nu este un instrument LDAP pur.

în timp ce AD poate utiliza LDAP, se bazează mai mult pe Kerberos pentru autentificare și este mai puțin flexibil decât un director LDAP open-source. AD necesită controlere de domeniu și funcționează cel mai bine cu dispozitivele și aplicațiile bazate pe Microsoft Windows. Explorați aceste diferențe în continuare în comparația noastră AD vs. LDAP.

până de curând, instrumentele de directoare funcționau predominant în medii bazate pe Windows prem. Succesul AD a venit în mare parte din concentrarea sa asupra mediilor Windows-centrice, on-prem, care au fost standardul de afaceri de zeci de ani.

cu toate acestea, tranziția din ultimul deceniu către cloud, care s-a accelerat odată cu trecerea în masă bazată pe pandemie la munca la distanță în 2020, a schimbat nevoile de directoare ale lumii.

companiile optează acum pentru servicii de directoare bazate pe cloud, Mac și Linux, în locul anunțurilor și a altor modele de directoare on-prem. Treceți la secțiunea despre locul LDAP în Cloud pentru a citi mai multe despre modul în care soluțiile LDAP au evoluat pentru a se adapta acestor modificări.

LDAP și Azure Active Directory

Azure Active Directory, un add-on pentru AD (nu un înlocuitor al AD) pentru gestionarea utilizatorilor Azure și conectarea unică a aplicației web, nu utilizează LDAP nativ. În schimb, utilizează alte protocoale și facilitează funcțiile LDAP cu Azure AD Domain Services (DS) sau un mediu publicitar hibrid în care LDAP este necesar.

Azure AD DS este facturat ca un controler de domeniu-as-a-service pentru mașini virtuale și aplicații vechi Windows implementate în Azure. Este taxat pentru ora, iar prețul se bazează pe numărul de obiecte de director.

pentru cei care doresc să utilizeze LDAP cu Azure AD, în special autentificarea aplicațiilor on-prem sau a sistemelor de stocare, poate fi destul de dificilă. Multe organizații IT optează pentru implementarea unui server LDAP suplimentar. În multe cazuri, acest server LDAP este implementat în cloud prin soluția LDAP-as-a-Service a JumpCloud.

locul LDAP în Cloud

schimbările recente în cloud și locurile de muncă disparate au creat nevoia de soluții de directoare mai flexibile, care să poată funcționa cu resurse cloud și să găzduiască diferite sisteme de Operare; 55% dintre companii sunt acum compatibile cu Mac, iar 90% din infrastructura cloud din lume funcționează pe Linux. Abordarea Microsoft Windows și Azure centrată pe AD nu mai este viabilă pentru multe companii cu medii diverse de sistem de operare și multe se bazează pe mai multe soluții integrate suplimentare pentru a-și gestiona infrastructura în creștere, diversificare și dispersare. Aceste noi provocări cu directoarele AD și on-prem au determinat companiile să apeleze la cloud LDAP și, în cele din urmă, Directory-as-a-Service.

Cloud LDAP scutește companiile de o mare povară de gestionare a directoarelor, de la configurarea și menținerea infrastructurii de directoare de bază până la integrarea aplicațiilor și sistemelor în IdP-ul lor bazat pe LDAP. Cu cloud LDAP, serverele sunt deja acolo și gata pentru companii să-și direcționeze punctele finale conectate la LDAP către ele.

serviciile cloud directory tind, de asemenea, să utilizeze și alte protocoale, lărgindu-și în continuare domeniul de aplicare și adaptând noile tehnologii pe măsură ce apar, eliminând în același timp necesitatea unui server Active Directory on-prem.

unele servicii cloud LDAP includ, de asemenea, un GUI și suport tehnic, eliminând necesitatea de a executa totul cu cod text simplu (deși unele servicii de directoare oferă încă opțiunea pentru executarea liniei de comandă, care poate fi benefică pentru executarea operațiunilor în bloc) și oferind ajutor expert acolo unde este necesar.

este LDAP încă Relevant?

dacă directoarele se deplasează spre cloud și LDAP a fost construit pentru a funcționa într-un mediu on-prem, este LDAP încă relevant?

pe măsură ce aplicațiile cloud devin standardul de afaceri, rețelele IT devin mai descentralizate și sunt dezvoltate noi protocoale pentru a răspunde acestor nevoi în evoluție, unii administratori de sistem au început să pună la îndoială relevanța LDAP.

directoarele au început să adopte abordări multi-protocol pentru a aborda mediile de afaceri moderne, descentralizate. Directorul multi-protocol utilizează multe protocoale-fiecare pentru un anumit scop.

rezultatul este că fiecare protocol este mai puțin frecvent utilizat, dar este foarte potrivit pentru cazurile sale de utilizare și rămâne o componentă critică a unui director multi-protocol robust.

LDAP nu face excepție; deși reprezintă un procent mai mic din funcționalitatea directorului în comparație cu modelele de directoare mai vechi, acesta rămâne o parte integrantă a directorului modern.

serviciile de directoare multi-protocol continuă să utilizeze LDAP alături de alte protocoale datorită flexibilității sale, moștenirii open-source și stabilității de-a lungul anilor.

de exemplu, multe aplicații vechi precum OpenVPN, Jenkins, MySQL, Jira și Confluence — împreună cu zeci de mii de alte aplicații, Sisteme de stocare, dispozitive de rețea, servere și multe altele — continuă să utilizeze LDAP.

cum se configurează LDAP

pașii de configurare LDAP variază în funcție de oferta LDAP pe care o utilizați, iar pașii vor depinde în mare măsură dacă utilizați un server LDAP cloud sau dacă vă mențineți unul singur.

înainte de a începe orice cale, totuși, primul pas către orice implementare LDAP ar trebui să fie planificarea: echipa dvs. IT ar trebui să se gândească cu atenție la modul în care dorește să-și organizeze directorul înainte de a implementa ceva.

aceasta include ce resurse să includeți în director, cum să separați grupurile de utilizatori și să alocați permisiunile, ce sisteme de operare va trebui să găzduiți, cum intenționați să integrați lucrătorii la distanță, care vor fi parametrii dvs. de securitate, ce veți face pentru a vă asigura disponibilitatea aproape 100%, modul în care organizația dvs. intenționează să crească și multe altele.

planificarea inițială este esențială pentru construirea unui director organizat care este bine adaptat mediului său și bine poziționat pentru a se potrivi creșterii și schimbărilor. De exemplu, dacă sunteți o organizație de 10, dar știți că intenționați să vă extindeți semnificativ, ar putea avea sens să vă împărțiți angajații în grupuri departamentale de la început pentru a permite o creștere organizată, chiar dacă fiecare departament începe cu doar unul sau doi utilizatori.

etapa de planificare este deosebit de critică pentru organizațiile care își construiesc propriile directoare; cu toate acestea, ajută organizațiile să înțeleagă ce soluții LDAP ar satisface cel mai bine nevoile lor.

după planificarea aspectului directorului și alegerea unui furnizor LDAP (sau optarea pentru LDAP open-source), va trebui să configurați serverele LDAP.

On-Prem LDAP Setup:

dacă găzduiți propria instanță LDAP, va trebui să vă ridicați serverul LDAP. Pașii pentru instalarea și configurarea directorului LDAP vor varia în funcție de instanța LDAP pe care o utilizați. OpenLDAP este probabil cea mai populară instanță LDAP de pe piață, dar există mai multe servere LDAP din care să alegeți. Iată pașii MIT pentru crearea unui director OpenLDAP.

configurare Cloud LDAP: după cum am menționat, configurarea și întreținerea cloud LDAP este minimă, acesta fiind unul dintre motivele pentru care multe companii îl aleg în comparație cu opțiunile tradiționale on-prem. Pasul server pentru cloud LDAP implică abonarea la un server cloud LDAP, mai degrabă decât să-l ridicați singur. Veți dori totuși să planificați cu atenție înainte de a alege o soluție LDAP, dar majoritatea furnizorilor oferă configurarea și gestionarea directorului printr-o interfață grafică ușor de utilizat, care facilitează modificările pe drum.

deși nu există multe servere LDAP gratuite (inclusiv hardware-ul) din care să alegeți, există mai multe opțiuni software LDAP gratuite disponibile. Vom explora cele viitoare.

furnizori LDAP

fără LDAP, îi lipsește frecvent vizibilitatea în conturile și activitatea utilizatorilor și gestionează manual accesul la resurse, creând un model descentralizat și neorganizat de gestionare a identității și accesului (IAM) care poate duce la redundanțe, fricțiuni și riscuri de securitate. Atunci când organizațiile își dau seama că costul implementării unei soluții este mai mic decât costul gestionării manuale intensive în timp și riscurile asociate acesteia, ele încep adesea să se uite la LDAP. Există câteva soluții principale LDAP pe care majoritatea companiilor le consideră:

Active Directory (AD)

AD utilizează LDAP și Kerberos pentru a autentifica utilizatorii la resursele IT. Ca produs Microsoft, este cel mai potrivit pentru mediile bazate pe Windows. Pentru a utiliza AD, administratorii IT trebuie să plătească pentru a licenția Windows Server, care include AD. Acesta reprezintă modelul tradițional de licențiere pe care organizațiile IT îl cunosc bine cu produsele Microsoft. În cele din urmă, AD necesită o formă de acces la distanță, cum ar fi un VPN sau SD-WAN, pentru a autentifica utilizatorii la distanță la resurse on-prem. Azure Active Directory a apărut recent ca o extensie a AD, dar nu are adevărat, capacitățile LDAP native.

OpenLDAP

după cum sa menționat anterior, OpenLDAP nu costă nimic pentru a descărca. Costurile semnificative înconjoară configurarea și gestionarea continuă a infrastructurii. Datorită rădăcinilor sale open-source, OpenLDAP funcționează excelent cu sistemele de operare Linux și Unix, așa că îl veți găsi în multe medii DevOps. La fel ca AD, veți avea nevoie de un VPN pentru a vă autentifica la resursele on-prem.

Cloud LDAP

cloud-based LDAP este furnizor neutru și funcționează cu o mare varietate de resurse IT. Cu o platformă cloud directory, nu este nevoie de un VPN (deși sunt încă acceptate); în schimb, un agent ușor de pe dispozitivul utilizatorului stabilește o conexiune TLS sigură la începutul fiecărei sesiuni, permițând utilizatorilor să se conecteze în siguranță la resursele lor LDAP fără VPN. Serviciile Cloud LDAP includ adesea protocoale suplimentare în oferta lor, astfel încât un instrument poate acorda utilizatorilor acces la aproape toate resursele lor.

Pro și contra LDAP

care sunt avantajele LDAP?

- Sursă Deschisă: Nu costă adesea nimic pentru a descărca și a încerca rapid OpenLDAP.

- standardizat: LDAP a fost ratificat ca un Internet Engineering Task Force (IETF) standard în 1997 cu RFC 2251. Ca atare, industria în general sprijină LDAP și va continua să facă acest lucru.

- flexibil: dezvoltatorii și administratorii IT utilizează autentificarea LDAP pentru multe cazuri de utilizare diferite, inclusiv autentificarea aplicațiilor și a serverului la distanță. Și pentru că a fost folosit în atât de multe moduri diferite, există o comunitate care înconjoară protocolul care îi ajută pe oameni să profite la maximum de el.

- dispozitiv-Agnostic: prin natura, LDAP este compatibil cu diferite sisteme de operare și dispozitive. Cu toate acestea, diferite oferte LDAP pot limita această flexibilitate; AD, de exemplu, este centrat pe Windows și necesită adesea suplimente pentru a funcționa perfect cu sisteme de operare suplimentare.

- Secure: în instanța sa originală, LDAP a fost transmis prin text clar; cu toate acestea, există opțiuni pentru criptarea comunicațiilor LDAP, fie prin SSL (LDAPS), fie prin TLS (STARTTLS). STARTTLS este opțiunea ideală și este extrem de sigur, cu LDAPS vine în al doilea — utilizați întotdeauna una dintre cele două ori de câte ori este posibil (acum, aproape peste tot), mai degrabă decât folosind clear-text. Aflați mai multe despre LDAP și LDAPS în blogul nostru.

care sunt dezavantajele LDAP?

- vârstă: LDAP este un protocol mai vechi. Protocoalele de autentificare mai noi, cum ar fi SAML, sunt construite pentru medii IT moderne, cloud-forward, care utilizează aplicații web.

- On-Prem: LDAP este configurat în mod tradițional on-prem cu un server OpenLDAP și nu este o întreprindere ușoară. Pentru organizațiile care se deplasează în cloud, necesitatea de a configura un mecanism de autentificare on-prem care să conecteze resursele IT în cloud este mai puțin decât ideală.

- expertiză: configurarea și întreținerea LDAP necesită, în general, un expert. Persoanele cu acest nivel de cunoștințe tehnice pot fi dificil de găsit și costisitoare. Acest lucru este valabil mai ales pentru OpenLDAP.

- rampă semnificativă: cu cât organizația dvs. este mai mare, cu atât este mai dificil să începeți un nou director. Deoarece directoarele sunt în esență un amalgam al tuturor componentelor din organizația dvs., poate fi dificil să construiți un nou director de la zero sau să pivotați dintr-un director în altul. Din fericire, unele platforme de directoare cloud precum JumpCloud au îndrumări de configurare și se pot integra cu directoarele existente precum AD, astfel încât companiile mari care doresc să profite de cloud LDAP pot face acest lucru fără a face o față completă.

extinderea LDAP la un director Cloud complet

Cloud LDAP utilizează un server găzduit în cloud pentru a oferi utilizatorilor acces la toate resursele lor on-prem. Platformele de directoare Cloud combină acum LDAP cu alte protocoale, cum ar fi SAML, OAuth, RADIUS, SCIM și WebAuthn, care facilitează autentificarea și autorizarea securizată a resurselor web și cloud.

unele instanțe LDAP se integrează și cu alte protocoale, cum ar fi RADIUS pentru a facilita accesul securizat WiFi și VPN, Samba pentru autorizarea sigură a fișierelor, SAML, JIT și SCIM pentru furnizarea automată a identității bazate pe web și multe altele.

rezultatul este un director de bază care vă gestionează utilizatorii și le acordă acces la toate resursele IT de care au nevoie — atât on-prem, cât și în cloud-de oriunde s — ar afla.

Cloud LDAP și nu numai cu JumpCloud

platforma de directoare JumpCloud a fost primul serviciu cuprinzător de directoare cloud care s-a integrat direct cu serviciile și aplicațiile LDAP. Mai mult, JumpCloud combină LDAP cu RADIUS, SAML, Samba, WebAuthn, SCIM și alte protocoale pentru a conecta utilizatorii la IT-ul de care au nevoie pentru a face munca să se întâmple.

pe lângă IAM și gestionarea dispozitivelor, JumpCloud aplică o abordare de securitate Zero-Trust cu instrumente precum autentificarea cu mai mulți factori (MFA), facilitează gestionarea dispozitivelor pe mai multe platforme pentru a menține toate dispozitivele sigure și configurate corect și oferă o interfață grafică ușor de utilizat atât pentru administratori, cât și pentru utilizatori.

Aflați mai multe despre oferta LDAP Cloud a JumpCloud sau încercați platforma gratuit — nu costă nimic să adăugați primii 10 utilizatori și dispozitive, iar platforma vine cu 10 zile de asistență live chat.

- LDAP