este metoda prin care informația este convertită în cod secret care ascunde adevăratul sens al informației. Știința criptării și decriptării informațiilor se numește criptografie.

în calcul, datele necriptate sunt, de asemenea, cunoscute sub numele de text clar, iar datele criptate se numesc text cifrat. Formulele utilizate pentru codificarea și decodarea mesajelor se numesc algoritmi de criptare sau cifruri.

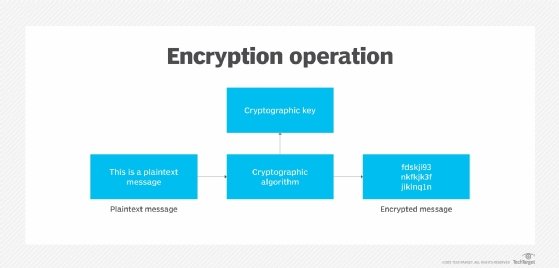

pentru a fi eficient, un cifru include o variabilă ca parte a algoritmului. Variabila, care se numește cheie, este ceea ce face ca ieșirea unui cifru să fie unică. Când un mesaj criptat este interceptat de o entitate neautorizată, intrusul trebuie să ghicească ce cifru a folosit expeditorul pentru a cripta mesajul, precum și ce chei au fost folosite ca variabile. Timpul și dificultatea de a ghici aceste informații este ceea ce face ca criptarea să fie un instrument de securitate atât de valoros.

criptarea a fost o modalitate de lungă durată pentru ca informațiile sensibile să fie protejate. Din punct de vedere istoric, a fost folosit de militari și guverne. În timpurile moderne, criptarea este utilizată pentru a proteja datele stocate pe computere și dispozitive de stocare, precum și datele în tranzit prin rețele.

acest articol face parte din

- ghidul de securitate a datelor: tot ce trebuie să știți

- importanța criptării

- cum se utilizează?

- cum funcționează criptarea?

- beneficiile criptării

- dezavantaje ale criptării

- gestionarea și împachetarea cheilor de criptare

- tipuri de criptare

- funcții hash criptografice

- criptare vs.decriptare

- algoritmi de criptare

- cum de a sparge criptare

- encryption backdoors

- amenințări la adresa IoT, dispozitive mobile

- istoria criptării

ghidul de securitate a datelor: tot ce trebuie să știți

- care include, de asemenea:

- protejarea împotriva amenințărilor de securitate a datelor în evoluție

- cele mai bune practici pentru a ajuta CISO să se pregătească pentru CCPA

- combaterea aspectului uman al riscului cu gestionarea amenințărilor din interior

importanța criptării

criptarea joacă un rol important în securizarea multor tipuri diferite de active ale tehnologiei informației (IT). Acesta oferă următoarele:

- confidențialitatea codifică conținutul mesajului.

- autentificarea verifică originea unui mesaj.

- integritatea dovedește că conținutul unui mesaj nu a fost modificat de când a fost trimis.

- Nerepudierea împiedică expeditorii să nege că au trimis mesajul criptat.

cum se utilizează?

criptarea este frecvent utilizată pentru a proteja datele în tranzit și datele în repaus. De fiecare dată când cineva folosește un bancomat sau cumpără ceva online cu un smartphone, criptarea este utilizată pentru a proteja informațiile transmise. Companiile se bazează din ce în ce mai mult pe Criptare pentru a proteja aplicațiile și informațiile sensibile de daunele reputaționale atunci când există o încălcare a datelor.

există trei componente majore pentru orice sistem de criptare: datele, motorul de criptare și gestionarea cheilor. În criptarea laptopului, toate cele trei componente rulează sau sunt stocate în același loc: pe laptop.

în arhitecturile de aplicații, totuși, cele trei componente rulează de obicei sau sunt stocate în locuri separate pentru a reduce șansa ca compromisul oricărei componente să poată duce la compromiterea întregului sistem.

cum funcționează criptarea?

la începutul procesului de criptare, expeditorul trebuie să decidă ce cifru va ascunde cel mai bine semnificația mesajului și ce variabilă să folosească ca cheie pentru a face mesajul codificat unic. Cele mai utilizate tipuri de cifre se împart în două categorii: simetrice și asimetrice.

cifrurile simetrice, denumite și criptare cu cheie secretă, utilizează o singură cheie. Cheia este uneori menționată ca un secret partajat, deoarece expeditorul sau sistemul de calcul care efectuează criptarea trebuie să partajeze cheia secretă cu toate entitățile autorizate să decripteze mesajul. Criptarea cheilor simetrice este de obicei mult mai rapidă decât criptarea asimetrică. Cel mai utilizat cifru cu cheie simetrică este Advanced Encryption Standard (AES), care a fost conceput pentru a proteja informațiile clasificate de guvern.

cifrurile asimetrice, cunoscute și sub numele de criptare cu chei publice, folosesc două chei diferite-dar legate logic -. Acest tip de criptografie folosește adesea numere prime pentru a crea chei, deoarece este dificil din punct de vedere computațional să factorizezi numere prime mari și să inginerești invers criptarea. Algoritmul de criptare Rivest-Shamir-Adleman (RSA) este în prezent cel mai utilizat algoritm de chei publice. Cu RSA, cheia publică sau privată poate fi utilizată pentru a cripta un mesaj; oricare cheie nu este utilizată pentru Criptare devine cheia de decriptare.

astăzi, multe procese criptografice folosesc un algoritm simetric pentru a cripta datele și un algoritm asimetric pentru a schimba în siguranță cheia secretă.

beneficiile criptării

scopul principal al criptării este de a proteja confidențialitatea datelor digitale stocate pe sisteme informatice sau transmise prin internet sau prin orice altă rețea de calculatoare.

în plus față de securitate, adoptarea de criptare este adesea determinată de necesitatea de a respecta reglementările de conformitate. O serie de organizații și organisme de standardizare recomandă sau solicită criptarea datelor sensibile pentru a preveni accesarea datelor de către terți neautorizați sau actori de amenințare. De exemplu, standardul de securitate a datelor din industria cardurilor de plată (PCI DSS) impune comercianților să cripteze datele cardului de plată ale clienților atunci când sunt stocate atât în repaus, cât și transmise prin rețele publice.

dezavantaje ale criptării

în timp ce criptarea este concepută pentru a împiedica entitățile neautorizate să înțeleagă datele pe care le-au achiziționat, în unele situații, criptarea poate împiedica proprietarul datelor să poată accesa datele.

gestionarea cheilor este una dintre cele mai mari provocări ale construirii unei strategii de criptare a întreprinderii, deoarece cheile pentru decriptarea textului cifrat trebuie să locuiască undeva în mediul înconjurător, iar atacatorii au adesea o idee destul de bună despre unde să caute.

există o mulțime de bune practici pentru gestionarea cheilor de criptare. Doar că gestionarea cheilor adaugă straturi suplimentare de complexitate procesului de backup și restaurare. Dacă un dezastru major ar trebui să lovească, procesul de recuperare a cheilor și adăugarea lor la un nou server de rezervă ar putea crește timpul necesar pentru a începe operația de recuperare.

a avea un sistem de gestionare a cheilor în loc nu este suficient. Administratorii trebuie să vină cu un plan cuprinzător pentru protejarea sistemului de management al cheilor. De obicei, aceasta înseamnă o copie de rezervă separată de orice altceva și stocarea acestor copii de rezervă într-un mod care facilitează recuperarea cheilor în cazul unui dezastru la scară largă.

gestionarea și împachetarea cheilor de criptare

criptarea este o modalitate eficientă de securizare a datelor, dar cheile criptografice trebuie gestionate cu atenție pentru a se asigura că datele rămân protejate, dar accesibile atunci când este necesar. Accesul la cheile de criptare ar trebui monitorizat și limitat la acele persoane care au absolut nevoie să le folosească.

strategiile pentru gestionarea cheilor de criptare pe tot parcursul ciclului lor de viață și protejarea acestora împotriva furtului, pierderii sau utilizării necorespunzătoare ar trebui să înceapă cu un audit pentru a stabili un punct de referință pentru modul în care organizația configurează, controlează, monitorizează și gestionează accesul la cheile sale.

software-ul de gestionare a cheilor poate ajuta la centralizarea gestionării Cheilor, precum și la protejarea cheilor împotriva accesului, înlocuirii sau modificării neautorizate.

împachetarea cheilor este un tip de caracteristică de securitate Găsită în unele suite de software de gestionare a cheilor care criptează în esență cheile de criptare ale unei organizații, fie individual, fie în bloc. Procesul de decriptare a cheilor care au fost înfășurate se numește despachetare. Activitățile de împachetare și desfacere a cheilor sunt de obicei efectuate cu criptare simetrică.

tipuri de criptare

- Bring your own encryption (BYOE) este un model de securitate cloud computing care permite clienților serviciilor cloud să utilizeze propriul software de criptare și să gestioneze propriile chei de criptare. BYOE poate fi denumit și bring your own key (BYOK). BYOE funcționează permițând clienților să implementeze o instanță virtualizată a propriului software de criptare alături de aplicația de afaceri pe care o găzduiesc în cloud.

- criptarea stocării în Cloud este un serviciu oferit de furnizorii de stocare în cloud prin care datele sau textul sunt transformate folosind algoritmi de criptare și apoi sunt plasate în stocarea în cloud. Criptarea Cloud este aproape identică cu criptarea internă, cu o diferență importantă: Clientul cloud trebuie să ia timp pentru a afla despre politicile și procedurile furnizorului pentru criptarea și gestionarea cheilor de criptare pentru a potrivi criptarea cu nivelul de sensibilitate al datelor stocate.

- criptarea la nivel de coloană este o abordare a criptării bazei de date în care informațiile din fiecare celulă dintr-o anumită coloană au aceeași parolă în scopuri de acces, citire și scriere.

- criptarea Negabilă este un tip de criptografie care permite decriptarea unui text criptat în două sau mai multe moduri, în funcție de cheia de decriptare utilizată. Criptarea negabilă este uneori utilizată în scopuri de dezinformare atunci când expeditorul anticipează sau chiar încurajează interceptarea unei comunicări.

- Encryption as a Service (EaaS) este un model de abonament care permite clienților serviciilor cloud să profite de securitatea oferită de criptare. Această abordare oferă clienților care nu dispun de resurse pentru a gestiona ei înșiși criptarea cu o modalitate de a aborda preocupările de conformitate cu reglementările și de a proteja datele într-un mediu multi-chiriaș. Ofertele de criptare Cloud includ de obicei criptarea pe disc complet (FDE), criptarea bazei de date sau criptarea fișierelor.

- criptarea End-to-end (E2EE) garantează că datele trimise între două părți nu pot fi vizualizate de un atacator care interceptează canalul de comunicare. Utilizarea unui circuit de comunicare criptat, așa cum este furnizat de Transport Layer Security (TLS) între clientul web și software-ul serverului web, nu este întotdeauna suficientă pentru a asigura E2EE; de obicei, conținutul real transmis este criptat de software-ul client înainte de a fi transmis unui client web și decriptat doar de destinatar. Aplicațiile de mesagerie care furnizează E2EE includ WhatsApp-ul Facebook și semnalul Open Whisper Systems. Utilizatorii Facebook Messenger pot primi, de asemenea, mesaje E2EE cu opțiunea conversații secrete.

- criptarea la nivel de câmp este capacitatea de a cripta date în anumite câmpuri de pe o pagină web. Exemple de câmpuri care pot fi criptate sunt numerele cărților de credit, numerele de securitate socială, numerele conturilor bancare, informațiile legate de sănătate, salariile și datele financiare. Odată ce un câmp este ales, toate datele din acel câmp vor fi criptate automat.

- FDE este criptarea la nivel hardware. FDE funcționează prin conversia automată a datelor de pe un hard disk într-un formular care nu poate fi înțeles de nimeni care nu are cheia pentru a anula conversia. Fără cheia de autentificare adecvată, chiar dacă hard disk-ul este îndepărtat și plasat într-o altă mașină, datele rămân inaccesibile. FDE poate fi instalat pe un dispozitiv de calcul în momentul fabricării sau poate fi adăugat ulterior prin instalarea unui driver software special.

- criptarea homomorfă este conversia datelor în text cifrat cu care pot fi analizate și lucrate ca și cum ar fi încă în forma sa originală. Această abordare a criptării permite efectuarea de operații matematice complexe pe date criptate fără a compromite criptarea.

- HTTPS permite criptarea site-ului web rulând HTTP prin protocolul TLS. Pentru a permite unui server web să cripteze tot conținutul pe care îl trimite, trebuie instalat un certificat de cheie publică.

- criptarea la nivel de legătură criptează datele atunci când părăsesc gazda, le decriptează la următorul link, care poate fi o gazdă sau un punct de releu, apoi le reencriptează înainte de a le trimite la următorul link. Fiecare legătură poate utiliza o cheie diferită sau chiar un algoritm diferit pentru criptarea datelor, iar procesul se repetă până când datele ajung la destinatar.

- criptarea la nivel de rețea aplică cryptoservices la nivelul de transfer de rețea-deasupra nivelului de legătură de date, dar sub nivelul aplicației. Criptarea rețelei este implementată prin Internet Protocol Security (IPsec), un set de standarde Open Internet Engineering Task Force (IETF) care, atunci când sunt utilizate împreună, creează un cadru pentru comunicarea privată prin rețelele IP.

- criptografia cuantică depinde de proprietățile mecanice cuantice ale particulelor pentru a proteja datele. În special, principiul incertitudinii Heisenberg susține că cele două proprietăți de identificare ale unei particule-locația și impulsul său-nu pot fi măsurate fără a schimba valorile acestor proprietăți. Drept urmare, datele codificate cuantic nu pot fi copiate, deoarece orice încercare de a accesa datele codificate va schimba datele. De asemenea, orice încercare de a copia sau accesa datele va provoca o modificare a datelor, notificând astfel părțile autorizate la criptare că a avut loc un atac.

funcții hash criptografice

funcții Hash oferă un alt tip de criptare. Hashing este transformarea unui șir de caractere într-o valoare de lungime fixă sau cheie care reprezintă șirul original. Când datele sunt protejate de o funcție hash criptografică, chiar și cea mai mică modificare a mesajului poate fi detectată, deoarece va face o mare schimbare a hash-ului rezultat.

funcțiile Hash sunt considerate a fi un tip de criptare unidirecțională, deoarece cheile nu sunt partajate și informațiile necesare pentru a inversa criptarea nu există în ieșire. Pentru a fi eficientă, o funcție hash ar trebui să fie eficientă din punct de vedere al calculului (ușor de calculat), deterministă (produce în mod fiabil același rezultat), rezistentă la preimagine (ieșirea nu dezvăluie nimic despre intrare) și rezistentă la coliziune (extrem de puțin probabil ca două instanțe să producă același rezultat).

algoritmii de hashing populari includ algoritmul de Hashing securizat (SHA-2 și SHA-3) și algoritmul de digerare a mesajelor 5 (MD5).

criptare vs.decriptare

criptarea, care codifică și deghizează conținutul mesajului, este efectuată de expeditorul mesajului. Decriptarea, care este procesul de decodare a unui mesaj ascuns, este efectuată de receptorul mesajului.

securitatea oferită de criptare este direct legată de tipul de cifru utilizat pentru criptarea datelor-puterea cheilor de decriptare necesare pentru a returna textul cifrat în text clar. În Statele Unite, algoritmii criptografici aprobați de standardele federale de procesare a informațiilor (FIPS) sau Institutul Național de standarde și Tehnologie (NIST) ar trebui utilizați ori de câte ori sunt necesare servicii criptografice.

algoritmi de criptare

- AES este un cifru bloc simetric ales de Guvernul SUA pentru a proteja informațiile clasificate; este implementat în software și hardware în întreaga lume pentru a cripta datele sensibile. NIST a început dezvoltarea AES în 1997, când a anunțat necesitatea unui algoritm succesor pentru standardul de criptare a datelor (DES), care începea să devină vulnerabil la atacurile cu forță brută.

- DES este o metodă cheie simetrică învechită de criptare a datelor. DES funcționează utilizând aceeași cheie pentru a cripta și decripta un mesaj, astfel încât atât expeditorul, cât și receptorul trebuie să cunoască și să utilizeze aceeași cheie privată. DES a fost înlocuit de algoritmul AES mai sigur.

- schimbul de chei Diffie-Hellman, numit și schimb de chei exponențiale, este o metodă de criptare digitală care folosește numere ridicate la puteri specifice pentru a produce chei de decriptare pe baza componentelor care nu sunt niciodată transmise direct, ceea ce face ca sarcina unui potențial întrerupător de coduri să fie copleșitoare matematic.

- criptografia curbei eliptice (ECC) utilizează funcții algebrice pentru a genera securitate între perechile de chei. Algoritmii criptografici rezultați pot fi mai rapizi și mai eficienți și pot produce niveluri comparabile de securitate cu chei criptografice mai scurte. Acest lucru face ca algoritmii ECC să fie o alegere bună pentru dispozitivele internet of things (IoT) și alte produse cu resurse de calcul limitate.

- Quantum key distribution (QKD) este o metodă propusă pentru mesageria criptată prin care cheile de criptare sunt generate folosind o pereche de fotoni încurcați care sunt apoi transmiși separat mesajului. Entanglementul cuantic permite expeditorului și receptorului să știe dacă cheia de criptare a fost interceptată sau modificată înainte ca transmisia să sosească. Acest lucru se datorează faptului că, în tărâmul cuantic, chiar actul de observare a informațiilor transmise O schimbă. Odată ce s-a stabilit că criptarea este sigură și nu a fost interceptată, se acordă permisiunea de a transmite mesajul criptat pe un canal public de internet.

- RSA a fost descrisă public pentru prima dată în 1977 de Ron Rivest, Adi Shamir și Leonard Adleman de la Massachusetts Institute of Technology (MIT), deși crearea în 1973 a unui algoritm cu cheie publică de către matematicianul britanic Clifford Cocks a fost păstrată clasificată de Marea Britanie.government Communications Headquarters (GCHQ) până în 1997. Multe protocoale, cum ar fi Secure Shell (SSH), OpenPGP, Secure/Multipurpose Internet Mail Extensions (S/MIME) și Secure Sockets Layer (SSL)/TLS, se bazează pe RSA pentru criptare și funcții de semnătură digitală.

cum de a sparge criptare

pentru orice cifru, metoda cea mai de bază de atac este forta bruta-încercarea de fiecare cheie până când este găsit cel potrivit. Lungimea cheii determină numărul de chei posibile, de unde și fezabilitatea acestui tip de atac. Puterea de criptare este direct legată de dimensiunea cheii, dar pe măsură ce Dimensiunea cheii crește, la fel și resursele necesare pentru a efectua calculul.

metodele Alternative de rupere a criptărilor includ atacuri cu canale laterale, care nu atacă cifrul real, ci efectele secundare fizice ale implementării sale. O eroare în proiectarea sau execuția sistemului poate permite ca astfel de atacuri să aibă succes.

atacatorii pot încerca, de asemenea, să spargă un cifru vizat prin criptanaliză, procesul de încercare de a găsi o slăbiciune în cifru care poate fi exploatată cu o complexitate mai mică decât un atac de forță brută. Provocarea de a ataca cu succes un cifru este mai ușoară dacă cifrul în sine este deja defect. De exemplu, Au existat suspiciuni că interferența Agenției Naționale de securitate (NSA) a slăbit algoritmul DES. În urma dezvăluirilor fostului analist și Antreprenor NSA Edward Snowden, mulți cred că NSA a încercat să submineze alte standarde de criptografie și să slăbească produsele de criptare.

encryption backdoors

un backdoor de criptare este o modalitate de a evita autentificarea sau criptarea unui sistem. Guvernele și oficialii de aplicare a legii din întreaga lume, în special în five Eyes (fvey) intelligence alliance, continuă să facă presiuni pentru criptarea Backdoor-urilor, despre care susțin că sunt necesare în interesul siguranței și securității naționale, deoarece infractorii și teroriștii comunică din ce în ce mai mult prin intermediul serviciilor online criptate.

potrivit guvernelor FVEY, decalajul din ce în ce mai mare dintre capacitatea autorităților de aplicare a legii de a accesa în mod legal datele și capacitatea lor de a dobândi și utiliza conținutul acestor date este „o preocupare internațională presantă” care necesită „o atenție urgentă, susținută și o discuție informată.”

oponenții criptării backdoors au spus în repetate rânduri că slăbiciunile impuse de guvern în sistemele de criptare pun în pericol confidențialitatea și securitatea tuturor, deoarece aceleași backdoors pot fi exploatate de hackeri.

recent, agențiile de aplicare a legii, cum ar fi Biroul Federal de investigații (FBI), au criticat companiile de tehnologie care oferă E2EE, argumentând că o astfel de criptare împiedică aplicarea legii să acceseze date și comunicații chiar și cu un mandat. FBI s-a referit la această problemă ca fiind „întunecată”, în timp ce Departamentul de Justiție al SUA (DOJ) a proclamat necesitatea unei „criptări responsabile” care poate fi deblocată de companiile de tehnologie în baza unui ordin judecătoresc.

Australia a adoptat o legislație care a făcut obligatorie pentru vizitatori să furnizeze parole pentru toate dispozitivele digitale la trecerea frontierei în Australia. Pedeapsa pentru nerespectarea este de cinci ani de închisoare.

amenințări la adresa IoT, dispozitive mobile

până în 2019, amenințările de securitate cibernetică includeau din ce în ce mai mult date de criptare pe IoT și pe dispozitive mobile de calcul. În timp ce dispozitivele de pe IoT nu sunt adesea ținte în sine, ele servesc drept conducte atractive pentru distribuirea malware-ului. Potrivit experților, atacurile asupra dispozitivelor IoT care utilizează modificări malware s-au triplat în prima jumătate a anului 2018 comparativ cu întregul 2017.

între timp, NIST a încurajat crearea de algoritmi criptografici adecvați pentru utilizarea în medii constrânse, inclusiv dispozitive mobile. Într-o primă rundă de judecată din aprilie 2019, NIST a ales 56 de algoritmi criptografici ușori candidați pentru a fi luați în considerare pentru standardizare. Discuțiile suplimentare privind standardele criptografice pentru dispozitivele mobile urmează să aibă loc în noiembrie 2019.

în februarie 2018, cercetătorii de la MIT au dezvăluit un nou cip, cablat pentru a efectua criptarea cheilor publice, care consumă doar 1/400 la fel de multă putere ca și execuția software a acelorași protocoale. De asemenea, folosește aproximativ 1/10 la fel de multă memorie și execută de 500 de ori mai repede.

deoarece protocoalele de criptare a cheilor publice din rețelele de calculatoare sunt executate de software, acestea necesită energie prețioasă și spațiu de memorie. Aceasta este o problemă în IoT, unde mulți senzori diferiți încorporați în produse precum aparatele și vehiculele se conectează la serverele online. Circuitele în stare solidă atenuează foarte mult consumul de energie și memorie.

istoria criptării

cuvântul criptare provine din cuvântul grecesc kryptos, adică ascuns sau secret. Utilizarea criptării este aproape la fel de veche ca arta comunicării în sine. Încă din 1900 î.hr., un scrib egiptean a folosit hieroglife nestandardizate pentru a ascunde semnificația unei inscripții. Într-o perioadă în care majoritatea oamenilor nu puteau citi, simpla scriere a unui mesaj era adesea suficientă, dar schemele de criptare s-au dezvoltat curând pentru a converti mesajele în grupuri de cifre care nu pot fi citite pentru a proteja secretul mesajului în timp ce acesta era transportat dintr-un loc în altul. Conținutul unui mesaj a fost reordonat (transpunere) sau înlocuit (înlocuire) cu alte caractere, simboluri, numere sau imagini pentru a ascunde semnificația acestuia.

în 700 î.hr., spartanii au scris mesaje sensibile pe benzi de piele înfășurate în jurul bastoanelor. Când banda a fost derulată, personajele au devenit lipsite de sens, dar cu un băț de exact același diametru, destinatarul ar putea recrea (descifra) mesajul. Mai târziu, romanii au folosit ceea ce este cunoscut sub numele de cifru de schimbare Cezar, un cifru monoalfabetic în care fiecare literă este deplasată de un număr convenit. De exemplu, dacă numărul convenit este trei, atunci mesajul „Fii la porțile la șase” ar deveni „eh dw wkh jdwhv DW vla.”La prima vedere, acest lucru poate părea dificil de descifrat, dar juxtapunerea începutului alfabetului până când literele au sens nu durează mult. De asemenea, vocalele și alte litere utilizate în mod obișnuit, cum ar fi t și s, pot fi deduse rapid folosind analiza frecvenței și aceste informații, la rândul lor, pot fi folosite pentru a descifra restul mesajului.

Evul Mediu a văzut apariția substituției polialfabetice, care folosește mai multe alfabete de substituție pentru a limita utilizarea analizei frecvenței pentru a sparge un cifru. Această metodă de criptare a mesajelor a rămas populară în ciuda multor implementări care nu au reușit să ascundă în mod adecvat atunci când substituția s-a schimbat-cunoscută și sub numele de progresie cheie. Probabil cea mai faimoasă implementare a unui cifru de substituție polialfabetică este mașina de cifrare a rotorului electromecanic Enigma folosită de germani în timpul celui de-al doilea Război Mondial.

abia la mijlocul anilor 1970 criptarea a făcut un salt major înainte. Până în acest moment, toate schemele de criptare au folosit același secret pentru criptarea și decriptarea unui mesaj: o cheie simetrică.

criptarea a fost utilizată aproape exclusiv doar de guverne și întreprinderi mari până la sfârșitul anilor 1970, când au fost publicate pentru prima dată algoritmii Diffie-Hellman key exchange și RSA și au fost introduse primele PC-uri.

în 1976, lucrarea lui Whitfield Diffie și Martin Hellman,” noi direcții în criptografie”, a rezolvat una dintre problemele fundamentale ale criptografiei: cum să distribuiți în siguranță cheia de criptare celor care au nevoie de ea. Această descoperire a fost urmată la scurt timp după aceea de RSA, o implementare a criptografiei cu cheie publică folosind algoritmi asimetrici, care a inaugurat o nouă eră a criptării. La mijlocul anilor 1990, atât criptarea cheilor publice, cât și cea a cheilor private erau implementate în mod obișnuit în browserele web și servere pentru a proteja datele sensibile.