szyfrowanie jest metodą, za pomocą której informacje są konwertowane na tajny kod, który ukrywa prawdziwe znaczenie informacji. Nauka o szyfrowaniu i deszyfrowaniu informacji nazywana jest kryptografią.

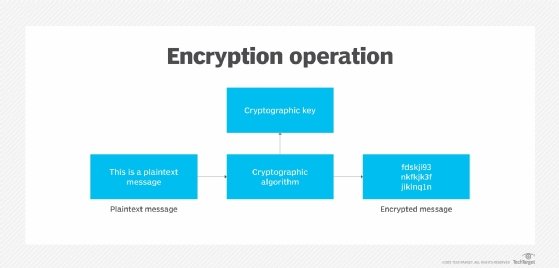

w informatyce niezaszyfrowane dane są również znane jako tekst zwykły, a zaszyfrowane dane są nazywane tekstem zaszyfrowanym. Formuły używane do kodowania i dekodowania wiadomości nazywane są algorytmami szyfrowania lub szyframi.

aby był skuteczny, szyfr zawiera zmienną jako część algorytmu. Zmienna, zwana kluczem, sprawia, że wyjście szyfru jest unikalne. Gdy zaszyfrowana wiadomość zostanie przechwycona przez nieautoryzowany podmiot, Intruz musi odgadnąć, którego szyfru użył nadawca do zaszyfrowania wiadomości, a także jakie klucze były używane jako zmienne. Czas i trudność zgadywania tych informacji sprawia, że szyfrowanie jest tak cennym narzędziem bezpieczeństwa.

szyfrowanie od dawna chroni poufne informacje. Historycznie był używany przez wojska i rządy. W dzisiejszych czasach szyfrowanie służy do ochrony danych przechowywanych na komputerach i urządzeniach pamięci masowej, a także danych przesyłanych przez sieci.

Ten artykuł jest częścią

- przewodnik bezpieczeństwa danych: wszystko, co musisz wiedzieć

- Znaczenie szyfrowania

- Jak to się stosuje?

- jak działa szyfrowanie?

- zalety szyfrowania

- wady szyfrowania

- zarządzanie kluczami szyfrowania i zawijanie

- rodzaje szyfrowania

- kryptograficzne funkcje skrótu

- Szyfrowanie vs. deszyfrowanie

- algorytmy szyfrowania

- jak złamać szyfrowanie

- szyfrowanie backdoorów

- zagrożenia dla IoT i urządzeń mobilnych

- Historia szyfrowania

przewodnik bezpieczeństwa danych: wszystko, co musisz wiedzieć

- , który obejmuje również:

- Ochrona przed zmieniającymi się zagrożeniami bezpieczeństwa danych

- najlepsze praktyki pomagające CISOs przygotować się do CCPA

- zwalczanie ludzkiego aspektu ryzyka dzięki zarządzaniu zagrożeniami wewnętrznymi

Znaczenie szyfrowania

Szyfrowanie odgrywa ważną rolę w zabezpieczaniu wielu różnych rodzajów zasobów technologii informatycznych (it). Zapewnia następujące:

- poufność koduje treść wiadomości.

- uwierzytelnianie sprawdza pochodzenie wiadomości.

- integralność dowodzi, że treść wiadomości nie została zmieniona od momentu jej wysłania.

- Brak odpowiedzi uniemożliwia nadawcom odmówienie wysłania zaszyfrowanej wiadomości.

Jak to się stosuje?

szyfrowanie jest powszechnie stosowane do ochrony danych przesyłanych i przechowywanych. Za każdym razem, gdy ktoś korzysta z bankomatu lub kupuje coś online za pomocą smartfona, szyfrowanie służy do ochrony przekazywanych informacji. Firmy coraz częściej polegają na szyfrowaniu w celu ochrony aplikacji i poufnych informacji przed uszkodzeniem reputacji w przypadku naruszenia danych.

w każdym systemie szyfrowania istnieją trzy główne elementy: dane, silnik szyfrowania i zarządzanie kluczami. W szyfrowaniu laptopów wszystkie trzy komponenty są uruchomione lub przechowywane w tym samym miejscu: na laptopie.

jednak w architekturach aplikacji trzy komponenty zwykle działają lub są przechowywane w oddzielnych miejscach, aby zmniejszyć ryzyko, że kompromis pojedynczego komponentu może spowodować kompromis całego systemu.

jak działa szyfrowanie?

na początku procesu szyfrowania nadawca musi zdecydować, który szyfr najlepiej ukryje znaczenie wiadomości i jaką zmienną użyć jako klucza, aby zaszyfrowana wiadomość była unikalna. Najczęściej stosowane typy szyfrów dzielą się na dwie kategorie: symetryczne i asymetryczne.

szyfry symetryczne, zwane również szyfrowaniem klucza tajnego, używają jednego klucza. Klucz jest czasami określany jako udostępniony sekret, ponieważ nadawca lub system komputerowy wykonujący szyfrowanie musi udostępniać tajny klucz wszystkim podmiotom upoważnionym do odszyfrowania wiadomości. Szyfrowanie klucza symetrycznego jest zwykle znacznie szybsze niż szyfrowanie asymetryczne. Najczęściej stosowanym szyfrem klucza symetrycznego jest Advanced Encryption Standard (AES), który został zaprojektowany w celu ochrony informacji niejawnych rządu.

szyfry asymetryczne, znane również jako szyfrowanie klucza publicznego, używają dwóch różnych — ale logicznie połączonych — kluczy. Ten typ kryptografii często wykorzystuje liczby pierwsze do tworzenia kluczy, ponieważ obliczeniowo trudno jest uwzględnić duże liczby pierwsze i odwrócić szyfrowanie. Algorytm szyfrowania Rivest-Shamir-Adleman (RSA) jest obecnie najczęściej używanym algorytmem klucza publicznego. W przypadku RSA klucz publiczny lub prywatny może być użyty do zaszyfrowania wiadomości; klucz, który nie jest używany do szyfrowania, staje się kluczem deszyfrującym.

obecnie wiele procesów kryptograficznych wykorzystuje algorytm symetryczny do szyfrowania danych i algorytm asymetryczny do bezpiecznej wymiany tajnego klucza.

zalety szyfrowania

głównym celem szyfrowania jest ochrona poufności danych cyfrowych przechowywanych w systemach komputerowych lub przesyłanych przez internet lub inną sieć komputerową.

oprócz bezpieczeństwa, zastosowanie szyfrowania często wynika z konieczności przestrzegania przepisów dotyczących zgodności. Wiele organizacji i organów normalizacyjnych zaleca lub wymaga szyfrowania danych wrażliwych, aby uniemożliwić nieautoryzowanym stronom trzecim lub podmiotom zagrożonym dostęp do danych. Na przykład Standard Payment Card Industry Data Security Standard (PCI DSS) wymaga od sprzedawców szyfrowania danych kart płatniczych klientów, gdy są one przechowywane w spoczynku i przesyłane przez sieci publiczne.

wady szyfrowania

chociaż szyfrowanie ma na celu uniemożliwienie nieautoryzowanym podmiotom zrozumienia danych, które zdobyły, w niektórych sytuacjach szyfrowanie może również uniemożliwić właścicielowi danych dostęp do danych.

zarządzanie kluczami jest jednym z największych wyzwań w budowaniu korporacyjnej strategii szyfrowania, ponieważ klucze do odszyfrowania zaszyfrowanego tekstu muszą znajdować się gdzieś w środowisku, a atakujący często mają całkiem dobry pomysł, gdzie szukać.

istnieje wiele najlepszych praktyk zarządzania kluczami szyfrowania. Po prostu zarządzanie kluczami zwiększa złożoność procesu tworzenia kopii zapasowych i przywracania. Jeśli dojdzie do poważnej katastrofy, proces pobierania kluczy i dodawania ich do nowego serwera kopii zapasowych może wydłużyć czas potrzebny na rozpoczęcie operacji odzyskiwania.

posiadanie systemu zarządzania kluczami nie wystarczy. Administratorzy muszą opracować kompleksowy plan ochrony systemu zarządzania kluczami. Zazwyczaj oznacza to tworzenie kopii zapasowych niezależnie od wszystkiego innego i przechowywanie tych kopii zapasowych w sposób ułatwiający odzyskanie kluczy w przypadku katastrofy na dużą skalę.

zarządzanie kluczami szyfrowania i zawijanie

szyfrowanie jest skutecznym sposobem zabezpieczenia danych, ale kluczami kryptograficznymi należy ostrożnie zarządzać, aby zapewnić, że dane pozostają chronione, a w razie potrzeby dostępne. Dostęp do kluczy szyfrujących powinien być monitorowany i ograniczony do tych osób, które absolutnie muszą z nich korzystać.

strategie zarządzania kluczami szyfrującymi w całym ich cyklu życia i ochrony ich przed kradzieżą, utratą lub niewłaściwym użyciem powinny rozpocząć się od audytu w celu ustalenia wzorca dla tego, jak organizacja konfiguruje, kontroluje, monitoruje i zarządza dostępem do swoich kluczy.

oprogramowanie do zarządzania Kluczami może pomóc w scentralizowaniu zarządzania kluczami, a także chronić klucze przed nieautoryzowanym dostępem, podstawieniem lub modyfikacją.

zawijanie kluczy to rodzaj funkcji bezpieczeństwa spotykanej w niektórych pakietach oprogramowania do zarządzania kluczami, która zasadniczo szyfruje klucze szyfrujące organizacji, pojedynczo lub zbiorczo. Proces odszyfrowywania kluczy, które zostały zawinięte, nazywa się rozpakowywaniem. Czynności związane z owijaniem i rozpakowywaniem kluczy są zwykle wykonywane za pomocą szyfrowania symetrycznego.

rodzaje szyfrowania

- Bring your own encryption (Byoe) to model bezpieczeństwa chmury obliczeniowej, który umożliwia klientom usług w chmurze korzystanie z własnego oprogramowania szyfrującego i zarządzanie własnymi kluczami szyfrowania. BYOE może być również określane jako bring your own key (Byok). Działanie BYOE polega na umożliwieniu klientom wdrożenia zwirtualizowanego wystąpienia własnego oprogramowania szyfrującego wraz z aplikacją biznesową, którą hostują w chmurze.

- szyfrowanie pamięci masowej w chmurze to usługa oferowana przez Dostawców pamięci masowej w chmurze, w której dane lub tekst są przekształcane za pomocą algorytmów szyfrowania, a następnie umieszczane w pamięci masowej w chmurze. Szyfrowanie w chmurze jest prawie identyczne z szyfrowaniem wewnętrznym z jedną ważną różnicą: Klient chmury musi poświęcić trochę czasu na zapoznanie się z zasadami i procedurami dostawcy dotyczącymi szyfrowania i zarządzania kluczami szyfrowania, aby dopasować szyfrowanie do poziomu wrażliwości przechowywanych danych.

- szyfrowanie na poziomie kolumn jest podejściem do szyfrowania bazy danych, w którym informacje w każdej komórce w danej kolumnie mają to samo hasło do celów dostępu, odczytu i zapisu.

- deszyfrowanie jest rodzajem kryptografii, która umożliwia odszyfrowanie zaszyfrowanego tekstu na dwa lub więcej sposobów, w zależności od tego, który klucz deszyfrujący jest używany. Szyfrowanie denable jest czasami używane do celów dezinformacji, gdy nadawca przewiduje, a nawet zachęca do przechwycenia komunikacji.

- szyfrowanie jako usługa (Eaas) to model subskrypcji, który umożliwia klientom usług w chmurze korzystanie z zabezpieczeń, które oferuje szyfrowanie. Takie podejście zapewnia klientom, którym brakuje zasobów do samodzielnego zarządzania szyfrowaniem, sposób na rozwiązanie problemów związanych z zgodnością z przepisami i ochronę danych w środowisku wielu dzierżawców. Usługi szyfrowania w chmurze zazwyczaj obejmują szyfrowanie całego dysku (FDE), szyfrowanie bazy danych lub szyfrowanie plików.

- szyfrowanie End-to-end (E2EE) gwarantuje, że dane przesyłane między dwiema stronami nie mogą być przeglądane przez atakującego, który przechwytuje kanał komunikacji. Korzystanie z szyfrowanego obwodu komunikacji, zapewnionego przez Transport Layer Security (TLS) między klientem sieci Web a oprogramowaniem serwera sieci web, nie zawsze jest wystarczające do zapewnienia E2EE; zazwyczaj rzeczywista przesyłana zawartość jest szyfrowana przez oprogramowanie klienckie przed przekazaniem do klienta sieci web i odszyfrowana tylko przez odbiorcę. Aplikacje do przesyłania wiadomości, które zapewniają E2EE, obejmują WhatsApp Facebooka i sygnał Open Whisper Systems. Użytkownicy Facebook Messenger mogą również otrzymywać wiadomości E2EE z opcją Secret Conversations.

- szyfrowanie na poziomie pola to możliwość szyfrowania danych w określonych polach na stronie internetowej. Przykładami pól, które można zaszyfrować, są numery kart kredytowych, numery ubezpieczenia społecznego, numery kont bankowych, informacje dotyczące zdrowia, płace i dane finansowe. Po wybraniu pola wszystkie dane w tym polu zostaną automatycznie zaszyfrowane.

- FDE to szyfrowanie na poziomie sprzętowym. FDE działa poprzez automatyczną konwersję danych na dysku twardym do formularza, który nie może być zrozumiany przez nikogo, kto nie ma klucza do cofnięcia konwersji. Bez odpowiedniego klucza uwierzytelniania, nawet jeśli dysk twardy zostanie usunięty i umieszczony na innym komputerze, dane pozostają niedostępne. FDE może być zainstalowany na urządzeniu obliczeniowym w czasie produkcji, lub może być dodany później, instalując specjalny sterownik oprogramowania.

- Szyfrowanie Homomorficzne to konwersja danych na zaszyfrowany tekst, który można analizować i pracować tak, jakby był jeszcze w oryginalnej formie. Takie podejście do szyfrowania umożliwia wykonywanie złożonych operacji matematycznych na zaszyfrowanych danych bez naruszania szyfrowania.

- HTTPS umożliwia szyfrowanie witryny poprzez uruchomienie protokołu HTTP przez protokół TLS. Aby serwer WWW mógł szyfrować całą wysyłaną przez siebie zawartość, należy zainstalować certyfikat klucza publicznego.

- szyfrowanie na poziomie łącza szyfruje dane po opuszczeniu hosta, odszyfrowuje je przy następnym łączu, który może być hostem lub punktem przekaźnikowym, a następnie ponownie je szyfruje przed wysłaniem do następnego łącza. Każde łącze może używać innego klucza lub nawet innego algorytmu szyfrowania danych, a proces ten jest powtarzany, aż dane dotrą do odbiorcy.

- szyfrowanie na poziomie sieci stosuje usługi kryptograficzne na warstwie transferu sieciowego-powyżej poziomu łącza danych, ale poniżej poziomu aplikacji. Szyfrowanie sieci jest realizowane przez Internet Protocol Security (IPsec), zestaw standardów open Internet Engineering Task Force (IETF), które, gdy są używane w połączeniu, tworzą ramy dla prywatnej komunikacji przez sieci IP.

- kryptografia kwantowa zależy od kwantowych właściwości mechanicznych cząstek w celu ochrony danych. W szczególności zasada nieoznaczoności Heisenberga zakłada, że dwie identyfikujące właściwości cząstki-jej położenie i pęd-nie mogą być mierzone bez zmiany wartości tych właściwości. W rezultacie dane zakodowane kwantowo nie mogą być kopiowane, ponieważ każda próba dostępu do zakodowanych danych zmieni dane. Podobnie każda próba skopiowania lub dostępu do danych spowoduje zmianę danych, powiadamiając w ten sposób upoważnione strony szyfrowania o ataku.

kryptograficzne funkcje skrótu

funkcje skrótu zapewniają inny typ szyfrowania. Hashing to przekształcenie ciągu znaków w wartość lub klucz o stałej długości, który reprezentuje oryginalny ciąg znaków. Gdy dane są chronione przez kryptograficzną funkcję skrótu, nawet najmniejsza zmiana wiadomości może zostać wykryta, ponieważ spowoduje to dużą zmianę wynikowego skrótu.

funkcje skrótu są uważane za rodzaj jednokierunkowego szyfrowania, ponieważ klucze nie są udostępniane, a informacje wymagane do odwrócenia szyfrowania nie istnieją na wyjściu. Aby funkcja skrótu była skuteczna, powinna być wydajna obliczeniowo (łatwa do obliczenia), deterministyczna (niezawodnie daje ten sam wynik), odporna na preimage (wyjście nie ujawnia niczego o wejściu) i odporna na kolizje (bardzo mało prawdopodobne, że dwie instancje dadzą ten sam wynik).

popularne algorytmy haszujące obejmują bezpieczny algorytm Haszujący (SHA-2 i SHA-3) i algorytm skrótu wiadomości 5 (MD5).

Szyfrowanie vs. deszyfrowanie

szyfrowanie, które koduje i maskuje zawartość wiadomości, jest wykonywane przez nadawcę wiadomości. Deszyfrowanie, czyli proces dekodowania przesłanionej wiadomości, odbywa się przez odbiornik wiadomości.

bezpieczeństwo zapewniane przez szyfrowanie jest bezpośrednio powiązane z typem szyfru używanego do szyfrowania danych-siłą kluczy deszyfrujących wymaganych do zwrócenia zaszyfrowanego tekstu na zwykły tekst. W Stanach Zjednoczonych algorytmy kryptograficzne zatwierdzone przez Federal Information Processing Standards (FIPS) lub National Institute of Standards and Technology (NIST) powinny być stosowane wszędzie tam, gdzie wymagane są usługi kryptograficzne.

algorytmy szyfrowania

- AES jest symetrycznym szyfrem blokowym wybranym przez rząd USA w celu ochrony informacji niejawnych; jest zaimplementowany w oprogramowaniu i sprzęcie na całym świecie do szyfrowania poufnych danych. NIST rozpoczął prace nad AES w 1997 roku, kiedy ogłosił potrzebę stworzenia następcy algorytmu dla standardu szyfrowania danych (DES), który zaczął być podatny na ataki typu brute-force.

- DES jest przestarzałą symetryczną metodą szyfrowania danych. DES działa przy użyciu tego samego klucza do szyfrowania i deszyfrowania wiadomości, więc zarówno nadawca, jak i odbiorca muszą znać i używać tego samego klucza prywatnego. DES został zastąpiony przez bezpieczniejszy algorytm AES.

- Wymiana kluczy Diffiego-Hellmana, zwana również wykładniczą wymianą kluczy, jest metodą szyfrowania cyfrowego, która wykorzystuje liczby podniesione do określonych uprawnień do produkcji kluczy deszyfrujących na podstawie komponentów, które nigdy nie są przesyłane bezpośrednio, co czyni zadanie niedoszłego łamacza kodu matematycznie przytłaczającym.

- kryptografia krzywej eliptycznej (ECC) wykorzystuje funkcje algebraiczne do generowania zabezpieczeń między parami kluczy. Powstałe algorytmy kryptograficzne mogą być szybsze i bardziej wydajne oraz mogą zapewnić porównywalny poziom bezpieczeństwa dzięki krótszym kluczom kryptograficznym. Dzięki temu algorytmy ECC są dobrym wyborem dla urządzeń Internetu rzeczy (IoT) i innych produktów o ograniczonych zasobach obliczeniowych.

- Quantum key distribution (QKD) jest proponowaną metodą szyfrowania wiadomości, za pomocą której klucze szyfrowania są generowane za pomocą pary splątanych fotonów, które są następnie przesyłane oddzielnie do wiadomości. Splątanie kwantowe pozwala nadawcy i odbiorcom dowiedzieć się, czy klucz szyfrowania został przechwycony lub zmieniony przed nadaniem transmisji. Dzieje się tak dlatego, że w sferze kwantowej sam akt obserwacji przekazywanej informacji ją zmienia. Po stwierdzeniu, że szyfrowanie jest bezpieczne i nie zostało przechwycone, uzyskuje się pozwolenie na przesyłanie zaszyfrowanej wiadomości za pośrednictwem publicznego kanału internetowego.

- RSA został po raz pierwszy publicznie opisany w 1977 roku przez Rona Rivesta, Adi Shamira i Leonarda Adlemana z Massachusetts Institute of Technology (MIT), chociaż stworzenie algorytmu klucza publicznego w 1973 roku przez brytyjskiego matematyka Clifforda Cocksa zostało utajnione przez Wielką Brytanię.”Government Communications Headquarters” (GCHQ) do 1997. Wiele protokołów, takich jak Secure Shell (SSH), OpenPGP, Secure/Multipurpose Internet Mail Extensions (S/MIME) i Secure Sockets Layer (SSL)/TLS, polega na RSA dla funkcji szyfrowania i podpisu cyfrowego.

jak złamać szyfrowanie

w przypadku każdego szyfru najbardziej podstawową metodą ataku jest brute force-Próbowanie każdego klucza, aż do znalezienia właściwego. Długość klucza określa liczbę możliwych kluczy, stąd wykonalność tego typu ataku. Siła szyfrowania jest bezpośrednio powiązana z rozmiarem klucza, ale wraz ze wzrostem rozmiaru klucza rośnie również ilość zasobów potrzebnych do wykonania obliczeń.

alternatywne metody łamania szyfrów obejmują ataki bocznokanałowe, które nie atakują rzeczywistego szyfru, ale fizyczne skutki uboczne jego implementacji. Błąd w projekcie lub wykonaniu systemu może umożliwić pomyślne przeprowadzenie takich ataków.

atakujący mogą również próbować złamać szyfr docelowy za pomocą kryptoanalizy, procesu próby znalezienia słabości szyfru, która może być wykorzystana z złożonością mniejszą niż atak brutalną siłą. Wyzwanie skutecznego ataku na szyfr jest łatwiejsze, jeśli sam szyfr jest już wadliwy. Na przykład pojawiły się podejrzenia, że ingerencja Agencji Bezpieczeństwa Narodowego (NSA) osłabiła algorytm DES. Po objawieniach byłego analityka NSA i wykonawcy Edwarda Snowdena, wielu uważa, że NSA próbowała podważyć inne standardy kryptograficzne i osłabić produkty szyfrujące.

szyfrowanie backdoorów

szyfrowanie backdoorów to sposób na obejście uwierzytelniania lub szyfrowania systemu. Rządy i urzędnicy organów ścigania na całym świecie, w szczególności w Five Eyes (fvey) Intelligence alliance, nadal naciskają na szyfrowanie backdoorów, które według nich są niezbędne w interesie bezpieczeństwa narodowego, ponieważ przestępcy i terroryści coraz częściej komunikują się za pośrednictwem szyfrowanych usług online.

według rządów FVEY, pogłębiająca się luka między zdolnością organów ścigania do legalnego dostępu do danych a ich zdolnością do pozyskiwania i wykorzystywania treści tych danych jest „palącym problemem międzynarodowym”, który wymaga ” pilnej, ciągłej uwagi i świadomej dyskusji.”

przeciwnicy backdoorów szyfrujących wielokrotnie powtarzali, że mandowane przez rząd słabości systemów szyfrowania narażają prywatność i bezpieczeństwo wszystkich, ponieważ te same backdoory mogą być wykorzystywane przez hakerów.

Ostatnio organy ścigania, takie jak Federalne Biuro Śledcze (FBI), skrytykowały firmy technologiczne oferujące E2EE, argumentując, że takie szyfrowanie uniemożliwia organom ścigania dostęp do danych i komunikacji nawet z nakazem. FBI określiło tę kwestię jako „ciemną”, podczas gdy amerykański Departament Sprawiedliwości (DOJ) ogłosił potrzebę „odpowiedzialnego szyfrowania”, które może być odblokowane przez firmy technologiczne na podstawie nakazu sądowego.

Australia przyjęła przepisy, które nakładały na odwiedzających obowiązek podawania haseł do wszystkich urządzeń cyfrowych podczas przekraczania granicy w Australii. Kara za nieprzestrzeganie przepisów wynosi 5 lat więzienia.

zagrożenia dla IoT i urządzeń mobilnych

do 2019 r.zagrożenia cyberbezpieczeństwa w coraz większym stopniu obejmowały szyfrowanie danych w IoT i urządzeniach mobilnych. Podczas gdy urządzenia w IoT często nie są same w sobie celami, służą jako atrakcyjne kanały dystrybucji złośliwego oprogramowania. Według ekspertów ataki na urządzenia IoT przy użyciu modyfikacji złośliwego oprogramowania potroiły się w pierwszej połowie 2018 roku w porównaniu do całego 2017 roku.

tymczasem NIST zachęcał do tworzenia algorytmów kryptograficznych odpowiednich do użytku w ograniczonych środowiskach, w tym na urządzeniach mobilnych. W pierwszej turze oceniania w kwietniu 2019 r. NIST wybrała 56 kandydatów na lekkie algorytmy kryptograficzne, które mają być brane pod uwagę przy standaryzacji. Dalsze dyskusje na temat standardów kryptograficznych dla urządzeń mobilnych mają się odbyć w listopadzie 2019 roku.

w lutym 2018 r. naukowcy z MIT zaprezentowali nowy chip, podłączony na stałe do szyfrowania klucza publicznego, który zużywa tylko 1/400 tyle mocy, ile oprogramowanie wykonujące te same protokoły. Wykorzystuje również około 1/10 tyle pamięci i wykonuje 500 razy szybciej.

ponieważ protokoły szyfrowania kluczy publicznych w sieciach komputerowych są wykonywane przez oprogramowanie, wymagają cennej energii i miejsca w pamięci. Jest to problem w IoT, gdzie wiele różnych czujników wbudowanych w produkty, takie jak urządzenia i pojazdy, łączy się z serwerami online. Obwody półprzewodnikowe znacznie zmniejszają zużycie energii i pamięci.

Historia szyfrowania

słowo szyfrowanie pochodzi od greckiego słowa kryptos, oznaczającego ukryte lub tajne. Stosowanie szyfrowania jest prawie tak stare, jak sama sztuka komunikacji. Już w 1900 r.p. n. e. egipski skryba używał niestandardowych hieroglifów, aby ukryć znaczenie inskrypcji. W czasach, gdy większość ludzi nie mogła czytać, samo pisanie wiadomości było dość częste, ale wkrótce rozwinęły się Schematy szyfrowania, aby przekształcić wiadomości w nieczytelne grupy liczb, aby chronić tajemnicę wiadomości, gdy była przenoszona z jednego miejsca do drugiego. Treść wiadomości została uporządkowana (transpozycja) lub zastąpiona (substytucja) innymi znakami, symbolami, cyframi lub obrazkami w celu ukrycia jej znaczenia.

w 700 p. n. e.Spartanie pisali delikatne wiadomości na paskach skóry owiniętych wokół patyków. Gdy taśma została rozwinięta, znaki stały się bez znaczenia, ale za pomocą kija o dokładnie tej samej średnicy odbiorca mógł odtworzyć (rozszyfrować) wiadomość. Później Rzymianie używali tak zwanego szyfru przesunięcia Cezara, monoalfabetycznego szyfru, w którym każda litera jest przesunięta o uzgodnioną liczbę. Tak więc, na przykład, jeśli uzgodniona liczba wynosi trzy, wówczas komunikat „bądź przy bramach o szóstej”stałby się” eh dw wkh jdwhv dw Vla.”Na pierwszy rzut oka może to wydawać się trudne do rozszyfrowania, ale zestawienie początku alfabetu, aż litery nabierają sensu, nie trwa długo. Ponadto samogłoski i inne powszechnie używane litery, takie jak t I s, można szybko wywnioskować za pomocą analizy częstotliwości, a ta informacja z kolei może być wykorzystana do rozszyfrowania reszty wiadomości.

w średniowieczu pojawiły się podstawienia polialfabetyczne, które wykorzystują wiele alfabetów podstawienia, aby ograniczyć użycie analizy częstotliwości do złamania szyfru. Ta metoda szyfrowania wiadomości pozostała popularna pomimo wielu implementacji, które nie zdołały odpowiednio ukryć po zmianie podstawienia-znana również jako postęp klucza. Prawdopodobnie najbardziej znaną implementacją polialfabetycznego szyfru zastępczego jest elektromechaniczna maszyna szyfrująca Enigma używana przez Niemców podczas II Wojny Światowej.

dopiero w połowie lat 70.szyfrowanie zrobiło duży skok naprzód. Do tego momentu wszystkie schematy szyfrowania używały tego samego sekretu do szyfrowania i deszyfrowania wiadomości: klucza symetrycznego.

Szyfrowanie było prawie wyłącznie używane przez rządy i duże przedsiębiorstwa aż do końca lat 70., kiedy to po raz pierwszy opublikowano algorytmy wymiany kluczy Diffiego-Hellmana i RSA oraz wprowadzono pierwsze komputery PC.

w 1976 roku Whitfield Diffie i Martin Hellman w pracy „New Directions in Cryptography” rozwiązali jeden z podstawowych problemów kryptografii: jak bezpiecznie rozpowszechniać klucz szyfrujący tym, którzy go potrzebują. Ten przełom nastąpił wkrótce po RSA, implementacji kryptografii klucza publicznego przy użyciu algorytmów asymetrycznych, która zapoczątkowała nową erę szyfrowania. W połowie lat 90. szyfrowanie klucza publicznego i klucza prywatnego było rutynowo wdrażane w przeglądarkach internetowych i serwerach w celu ochrony poufnych danych.