dzisiaj przyjrzymy się bliżej lukom w protokole WEP (Wired Equivalent Privacy) i zobaczymy, jak wykorzystać te luki i jak hakerzy mogą uzyskać dostęp do sieci Wi-Fi, do której jeszcze nie mają dostępu. Będziemy używać oprogramowania aircrack-ng, aby ułatwić atak z instalacji Kali Linux, ale chciałem wskazać kilka zastrzeżeń, ostrzeżeń i wyjaśnień, zanim przejdziemy do demonstracji.

przede wszystkim należy zauważyć, że niektóre procesy ataku są podobne do łamania protokołów Wi-Fi WPA i WPA2. Jednak WEP jest zupełnie innym protokołem, więc po uruchomieniu oprogramowania na interfejsie bezprzewodowym i wykonaniu zrzutów Proces jest nieco inny. Ponadto należy pamiętać, że nie będziemy korzystać z usterki handshaking i reconnection oraz przeprowadzać ataku opartego na słowniku, jak to zrobiliśmy z WPA. Zamiast tego będziemy monitorować dane bezprzewodowe i przechwytywać pakiety, aby wydedukować klucz na podstawie dobrze znanych luk w zabezpieczeniach.

luki WEP vs luki WPA

zanim zaczniemy demonstrację łamania WEP, powinieneś mieć ogólne zrozumienie protokołu, jego luk w zabezpieczeniach i tego, jak różnią się one od WPA i WPA2. Po pierwsze, powinieneś zrozumieć, że WEP jest protokołem bezpieczeństwa, który wykorzystuje zabezpieczenia RC4, które są rodzajem szyfru strumieniowego. Szyfr wykorzystuje krótki klucz do generowania „losowego” strumienia kluczy, ale technologia ta jest wykorzystywana od lat.

istnieje kilka sposobów wykorzystania luk WEP. Jednym ze sposobów, w jaki jest on powszechnie atakowany, jest porównanie dwóch strumieni, które używały zaszyfrowanych tekstów z identycznymi strumieniami kluczy. Dzięki zastosowaniu operacji XOR (Exclusive Or) NA danych, protokół może być inżynierii odwrotnej.

jedna z fatalnych wad protokołu dotyczy sumy kontrolnej CRC-32, która jest używana do zapewnienia, że dane nie zostały zmienione podczas przesyłania – inaczej znana jako sprawdzanie integralności. Zmieniając bity i edytując sumę kontrolną na poprawną permutację, można oszukać dane strumienia RC4, aby wyglądały na poprawne. Jest to jednak tylko wierzchołek góry lodowej w odniesieniu do luk w zabezpieczeniach WEP i powinieneś wiedzieć, że te luki bezpieczeństwa powodują zarówno pasywne, jak i aktywne ataki.

odwrotnie, WPA cierpi na lukę w zabezpieczeniach związaną z TKIP (Temporal Key Integrity Protocol). Te wady sprawiają, że WPA i WPA2 są podatne na fałszowanie pakietów, deszyfrowanie i ataki brute force. Podczas gdy podstawowa mechanika WEP i WPA jest bardzo różna, przekonasz się, że możesz złamać dowolny protokół w ciągu kilku minut (zwykle) za pomocą oprogramowania aircrack-ng na Kali.

jedną z kluczowych różnic między naszymi atakami jest sposób, w jaki atakujemy protokół. W samouczku WPA i WPA2 użyliśmy słownika haseł, aby znaleźć klucz. Tym razem jednak będziemy przechwytywać Pakiety bezprzewodowe z powietrza za pomocą aircrack-ng (chociaż istnieje wiele innych typów snifferów pakietów), aby odkryć kluczowe dane.

typy ataków

ataki pasywne są ułatwione przez technikę podsłuchu, która pozwala atakującemu przechwycić komunikację bezprzewodową, dopóki nie wykryje kolizji ICV. Następnie atakujący może użyć oprogramowania, aby wydedukować zawartość danych. Ze względu na wady algorytmu RC4 atakujący może stosunkowo łatwo zbierać dane i sprawdzać je krzyżowo, aby odszyfrować wiadomości, a nawet uzyskać dostęp do sieci.

odwrotnie, a active attack może być użyty, gdy atakujący zna już dane tekstowe dla zaszyfrowanej wiadomości. Następnie atakujący może ręcznie wytwarzać dodatkowe zaszyfrowane pakiety, aby oszukać urządzenie WEP. Ponieważ wiedzą, jak manipulować algorytmem haszującym, mogą oszukać kontrole integralności, powodując, że urządzenie WEP błędnie akceptuje pakiety jako poprawne dane. Jest to rodzaj ataku iniekcyjnego, który jest zaskakująco łatwy do przeprowadzenia.

pierwsze kroki

zanim zaczniesz, będziesz potrzebował kilku rzeczy, aby zbudować środowisko, w którym możesz rozpocząć hakowanie. Jak zawsze, powinieneś wiedzieć, że nie masz prawa do publicznego nadużywania tych informacji w celu atakowania rzeczywistych sieci, więc powinieneś próbować tego exploitu tylko w Prywatności sieci domowej. Będziesz potrzebował następujących pięciu elementów, zanim będziemy mogli zacząć:

- system komputerowy z systemem Kali Linux

- router bezprzewodowy wykorzystujący WEP, który posiadasz i kontrolujesz

- oprogramowanie aircrack-ng

- interfejs bezprzewodowy, który można uruchomić w trybie monitora w celu zbierania pakietów

- inny host bezprzewodowy podłączony do routera

krok 1

upewnij się, że Twoja karta bezprzewodowa jest widoczna w systemie Kali Linux. Możesz uruchomić polecenie ifconfig, aby wyszukać interfejsy bezprzewodowe. Powinieneś zobaczyć interfejs Ethernet i loopback, ale interesuje nas interfejs, który zaczyna się od a ’ W. Prawdopodobnie interfejs bezprzewodowy, którego chcesz użyć, będzie wlan0, chyba że masz wiele kart bezprzewodowych.

Krok 2

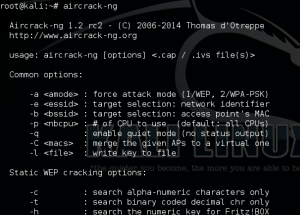

następnie użyjemy aircrack-ng, aby wprowadzić interfejs bezprzewodowy w tryb monitora, który pozwoli mu monitorować i przechwytywać ramki bezprzewodowe z innych urządzeń, aby ułatwić atak. Musisz uruchomić następujące polecenie:

- aircrack-ng start wlan0

pamiętaj, że możesz mieć interfejs bezprzewodowy o innej nazwie. Jeśli nazwa interfejsu to wlan1 lub ma inną nazwę, dodaj ją na końcu polecenia. Zwróć szczególną uwagę na wyjście, ponieważ stworzy ono interfejs nasłuchowy, prawdopodobnie nazwany mon0.

pamiętaj, że możesz mieć interfejs bezprzewodowy o innej nazwie. Jeśli nazwa interfejsu to wlan1 lub ma inną nazwę, dodaj ją na końcu polecenia. Zwróć szczególną uwagę na wyjście, ponieważ stworzy ono interfejs nasłuchowy, prawdopodobnie nazwany mon0.

Krok 3

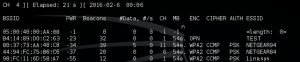

następnie zaczniemy używać komendy dump do chwytania pakietów z innych urządzeń bezprzewodowych, a oprogramowanie będzie mogło wykonywać obliczenia i porównania między danymi, aby złamać niepewny protokół WEP. Wprowadź następujące polecenie:

- airodump-ng mon0

Krok 4

nadszedł czas, aby poinformować interfejs bezprzewodowy o rozpoczęciu przechowywania przechwyconych danych bezprzewodowych w oparciu o wybraną sieć. Pamiętaj, aby podłączyć trzy kluczowe informacje z poprzedniego wyjścia do następującego polecenia:

- airodump-NG –W –C –bssid mon0

mówiąc dokładniej, musisz podłączyć ESSID, numer kanału (CH) i BSSID. Do tej pory Twój interfejs bezprzewodowy powinien przechwytywać ramki bezprzewodowe, ale będziesz musiał przechowywać je w lokalnym pliku. Będziesz chciał mieć co najmniej 10 000 pakietów, zanim przejdziesz do pozostałych kroków. Użyj następującego polecenia, aby zapisać dane do pliku na dysku twardym:

- airodump-ng mon0–

Krok 5

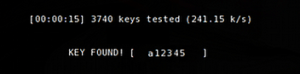

wreszcie, będziesz musiał wykonać najważniejszy krok procesu, faktycznie wykorzystując przechwycone dane z urządzenia WEP. Wydaj następujące polecenie:

- aircrack-ng .Czapka

jeśli wszystko pójdzie zgodnie z planem, powinieneś być w stanie złamać system WEP. Jeśli jednak polecenie nie powiedzie się, należy poczekać, aż karta bezprzewodowa przechwytuje więcej danych. Daj mu czas na przechwycenie 15 000 pakietów, a następnie spróbuj ponownie.

zastrzeżenia i różnice w stosunku do WPA

prawdopodobnie zauważysz, że procedura ataku ma mniej kroków niż procedura ataku WPA/WPA2. Chociaż może się to wydawać prostsze na powierzchni, powinieneś wiedzieć, że proces ataku WEP koncentruje się na przechwytywaniu danych przesyłanych przez inne hosty bezprzewodowe. Jeśli do sieci podłączony jest tylko jeden host lub hosty nie wysyłają zbyt wielu danych, zebranie wystarczającej ilości danych zajmie więcej czasu, aby atak zadziałał. Z drugiej strony atak WPA/WPA2 koncentruje się na użyciu słownika haseł po zmuszeniu hosta do ponownego połączenia.

myśli końcowe

złamanie szyfrowania WEP jest prostą sprawą, pod warunkiem, że masz odpowiednie narzędzia, ale uważaj. Nigdy nie powinieneś nadużywać tej wiedzy. Może to prowadzić do poważnych konsekwencji, które negatywnie wpływają na twoje życie. Upewnij się, że ataki te są wykonywane wyłącznie na urządzeniach, które posiadasz, i upewnij się, że nigdy nie używasz WEP do zabezpieczania punktów dostępu bezprzewodowego i routerów.