![]() korzystając z algorytmu kryptografii z dwoma kluczami, certyfikaty cyfrowe umożliwiają użytkownikom wymianę kluczy publicznych w celu wzajemnego zabezpieczenia i uwierzytelniania.

korzystając z algorytmu kryptografii z dwoma kluczami, certyfikaty cyfrowe umożliwiają użytkownikom wymianę kluczy publicznych w celu wzajemnego zabezpieczenia i uwierzytelniania.

istnieją dwa główne zastosowania certyfikatów cyfrowych:

- 1. Bezpieczny E-Mail

2. Bezpieczny dostęp

rozważając użycie certyfikatów cyfrowych, należy wziąć pod uwagę:

- 3. Polityka certyfikatów cyfrowych

4. Funkcja organu rejestracyjnego

- Komunikacja; Bezpieczna Poczta e-mail

- bezpieczny dostęp

- uwierzytelnianie One-to-One

- uwierzytelnianie One-to-Many

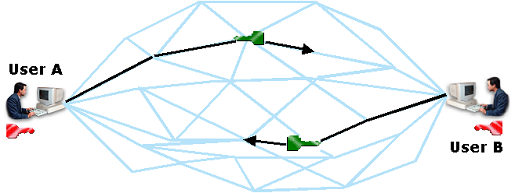

użytkownicy A i B wymieniają klucze publiczne i używają klucza publicznego drugiej osoby do szyfrowania wiadomości. Tylko użytkownik A ma klucz prywatny, który może odszyfrować dowolne wiadomości zaszyfrowane za pomocą pasującego klucza publicznego użytkownika A.

w przypadku, gdy serwer WWW ma wysoce bezpieczny obszar i chce zapewnić ograniczony i kontrolowany dostęp do przechowywanych na nim informacji, nazwy użytkowników i hasła nie zapewniają wystarczającej ochrony. Zastąpienie tej niepewnej metody logowania Digi-ID™ rozwiązuje ten problem.

istnieją dwa rodzaje systemów uwierzytelniania Digi-Access™ :

- uwierzytelnianie jeden do jednego

uwierzytelnianie jeden do wielu

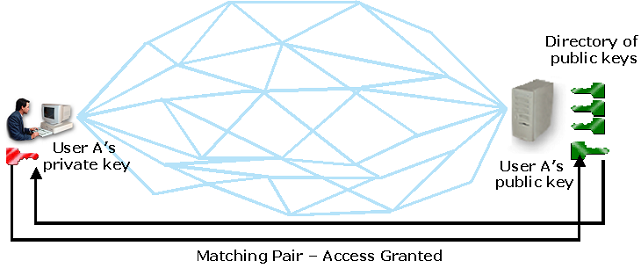

klucze publiczne i klucze prywatne „rozpoznają” się nawzajem, a ponieważ klucz publiczny może być swobodnie rozpowszechniany, serwer WWW może przechowywać wszystkie klucze publiczne należące do jego listy autoryzowanych użytkowników i dopasowywać Klucze do użytkowników szukających dostępu. To jest wywołane uwierzytelnianie na jeden.

klucz publiczny użytkownika A jest przechowywany na serwerze WWW. Gdy użytkownik A próbuje uzyskać dostęp do serwera, serwer prosi przeglądarkę użytkownika a o potwierdzenie, że posiada on klucz prywatny pasujący do klucza publicznego przechowywanego na serwerze. Jeśli dopasowanie zostanie potwierdzone, użytkownik A otrzyma dostęp.

w prostszych wdrożeniach może być konieczne tylko zidentyfikowanie grup użytkowników, w którym to przypadku implementacja jeden do wielu jest szybsza do wdrożenia i łatwiejsza do zarządzania.

w uwierzytelnianiu One-to-Many tworzy się cała grupa użytkowników lub kilka podgrup. Serwer jest następnie skonfigurowany tak, aby szukał tylko certyfikatu podpisywania, w takim przypadku serwer nie potrzebuje kopii klucza publicznego każdej osoby.

jest to łatwiejsze do wdrożenia i zarządzania, ponieważ serwer nie wymaga unikalnej konfiguracji dla każdego Digi-ID™, który będzie używany do uzyskania do niego dostępu. Dzięki swojej prostocie serwer jest konfigurowany raz i dowolna liczba użytkowników może uzyskać do niego dostęp bez dalszej interwencji, a mimo to indywidualny użytkownik może zostać odwołany, aby w razie potrzeby Odmowa dostępu była indywidualna.