wymagane umiejętności: Wprowadzenie do Wireshark

Ten artykuł wprowadzi metody przechwytywania i analizowania pakietów. Wprowadzi również kilka zaawansowanych narzędzi, które są używane do zwiększenia wydajności podczas przechwytywania i analizy.

po co węszyć?

jeśli masz wcześniejsze doświadczenie w zabezpieczaniu systemów, nie możesz wystarczająco podkreślić znaczenia rozpoznania. A jeśli jesteś nowy, po prostu wiedz, że jest to bardzo ważne. Sniffing pakietów jest niezbędną formą rozpoznawania sieci,a także monitorowania. Jest równie przydatny dla studentów i specjalistów IT.

Wireshark przechwytuje dane przychodzące lub przechodzące przez Karty Sieciowe na swoim urządzeniu za pomocą podstawowej biblioteki przechwytywania pakietów. Domyślnie Wireshark przechwytuje tylko dane na urządzeniu, ale może przechwycić prawie wszystkie dane w sieci LAN, Jeśli działa w trybie promiscuous. Obecnie Wireshark korzysta z biblioteki przechwytywania pakietów NMAP (zwanej npcap).

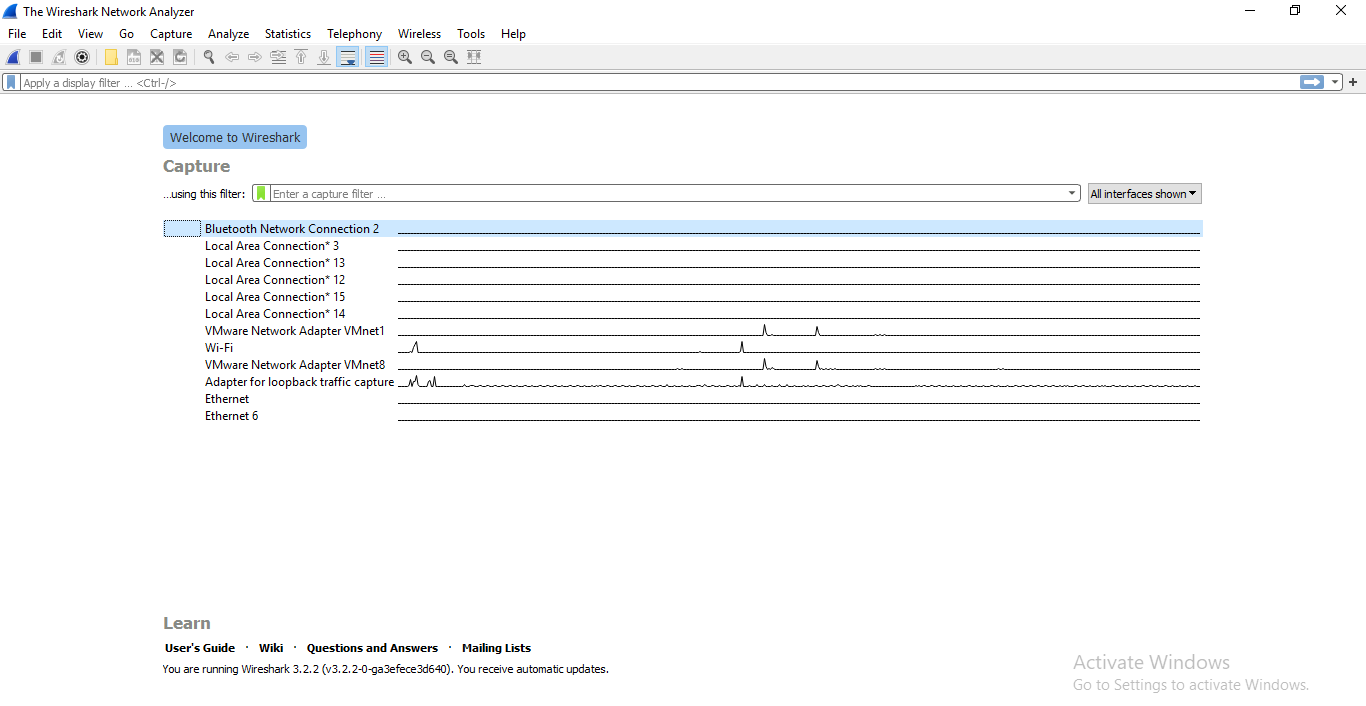

: Po uruchomieniu Wireshark, Zatwierdź uprawnienia administratora lub superużytkownika, a pojawi się okno, które wygląda następująco:

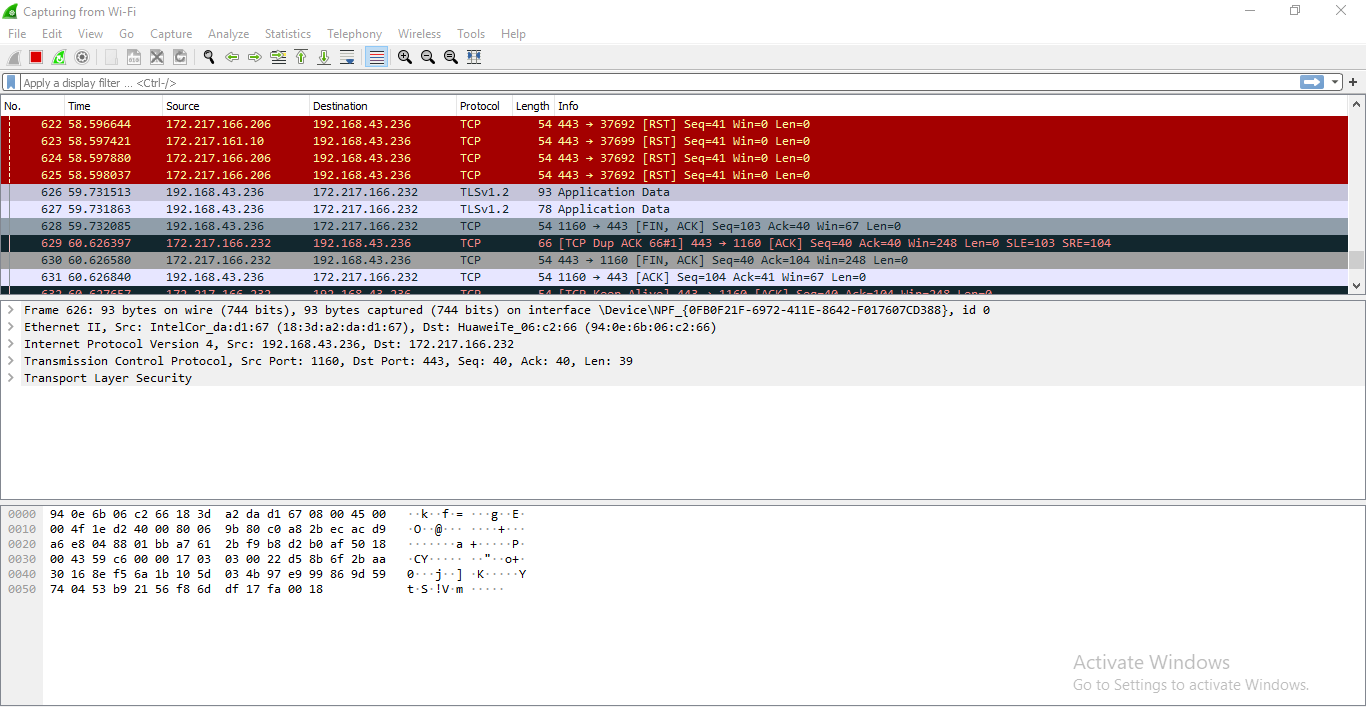

to okno pokazuje interfejsy urządzenia. Aby rozpocząć wąchanie wybierz jeden interfejs i kliknij ikonę bluefin w lewym górnym rogu. Ekran przechwytywania danych ma trzy panele. Górny panel pokazuje ruch w czasie rzeczywistym, środkowy pokazuje informacje o wybranym pakiecie, a dolny panel pokazuje surowe dane pakietów. Górny panel pokazuje adres źródłowy (IPv4 lub IPv6) adres docelowy, porty źródłowe i docelowe, protokół, do którego należy Pakiet oraz dodatkowe informacje o pakiecie.

ponieważ co sekundę wchodzi i wychodzi wiele pakietów, przeglądanie ich wszystkich lub wyszukiwanie jednego typu pakietów będzie żmudne. Dlatego dostarczane są filtry pakietów. Pakiety mogą być filtrowane na podstawie wielu parametrów, takich jak adres IP, numer portu lub protokół na poziomie przechwytywania lub na poziomie wyświetlania. Oczywistym jest, że filtr poziomu wyświetlania nie wpłynie na przechwytywane Pakiety.

niektóre z ogólnych filtrów przechwytywania to:

- host (przechwytywanie ruchu przez pojedynczy cel)

- net( przechwytywanie ruchu przez sieć lub podsieć). „net „może być poprzedzony” src „lub” dst”, aby wskazać, czy dane pochodzą z lub trafiają do hosta(ów) docelowego (ych).)

- port (przechwytywanie ruchu przez lub z portu). „port „może być poprzedzony” src „lub” dst”, aby wskazać, czy dane pochodzą z portu docelowego, czy trafiają do portu docelowego.

- „i”, „nie” i „lub” łączniki logiczne.(Używane do łączenia wielu filtrów razem).

istnieje kilka podstawowych filtrów i można je łączyć bardzo kreatywnie. Inny zakres filtrów, filtry wyświetlania są używane do tworzenia abstrakcji na przechwyconych danych. Te podstawowe przykłady powinny dostarczyć podstawowego pojęcia o ich składni:

- tcp.port = = 80 / udp.port = = X pokazuje ruch tcp / udp na porcie X.

- http.Prośba.uri dopasowuje ” parametr = wartość$” pokazuje pakiety, które są żądaniami HTTP na poziomie warstwy aplikacji, a ich URI kończy się parametrem z pewną wartością.

- logiczne połączenie i or i nie działają tutaj.

- ip.src==192.168.0.0 / 16 i ip.dst==192.168.0.0 / 16 pokaże ruch do i ze stacji roboczych i serwerów.

istnieje również pojęcie zasad kolorowania. Każdy protokół/port / inny element ma unikalny kolor, aby był łatwo widoczny w celu szybkiej analizy. Więcej szczegółów na temat zasad koloryzacji znajduje się tutaj

wtyczki są dodatkowymi fragmentami kodów, które mogą być osadzone w natywnym Wiresharku. Wtyczki pomagają w analizie przez:

- Wyświetlanie statystyk specyficznych dla parametrów i spostrzeżeń.

- Obsługa plików przechwytywania i problemów związanych z ich formatami.

- Współpraca z innymi narzędziami i frameworkami w celu skonfigurowania kompleksowego rozwiązania do monitorowania sieci.

dzięki podstawowej funkcji, aby zobaczyć cały ruch przechodzący przez urządzenie lub sieć LAN oraz narzędziom i wtyczkom, które pomogą Ci w analizie, możesz zrobić wiele rzeczy z urządzeniem. Jak:

- Rozwiązywanie problemów z połączeniem internetowym z urządzeniem lub siecią Wi-Fi.

- monitorowanie urządzenia pod kątem niechcianego ruchu, który może wskazywać na infekcję złośliwym oprogramowaniem.

- testowanie działania aplikacji, która wiąże się z siecią.

- używanie go do zrozumienia, jak działają sieci komputerowe.