organizacje używają protokołu LDAP do zarządzania użytkownikami, atrybutami i uwierzytelniania od prawie trzech dekad. W tym czasie protokół rozszerzył się i ewoluował, aby sprostać zmieniającym się środowiskom IT i potrzebom biznesowym.

ten blog omawia wszystko, co musisz wiedzieć o LDAP, od jego początków po miejsce w dzisiejszym świecie biznesu opartego na chmurze, i wyjaśnia, jak działa, jak jest używany, jak zacząć i które rozwiązania serwerów LDAP mogą być odpowiednie dla Twoich potrzeb.

- protokół LDAP

- jak działa LDAP?

- Komponenty katalogu LDAP

- drzewo informacji o katalogach LDAP

- wpis

- atrybut

- schemat

- DN: wyróżniona Nazwa

- RDN: względna wyróżniona Nazwa

- Multivalue RDNs

- serwery LDAP

- uwierzytelnianie i autoryzacja LDAP

- uwierzytelnianie LDAP

- autoryzacja LDAP

- do czego służy LDAP?

- LDAP i Active Directory

- LDAP i Azure Active Directory

- miejsce LDAP w chmurze

- czy LDAP jest nadal aktualny?

- jak skonfigurować LDAP

- dostawcy LDAP

- Active Directory (AD)

- OpenLDAP

- chmurowy LDAP

- zalety i wady LDAP

- jakie są zalety LDAP?

- jakie są wady LDAP?

- rozszerzenie LDAP do pełnego katalogu w chmurze

- Chmura LDAP i nie tylko dzięki JumpCloud

protokół LDAP

LDAP (Lightweight Directory Access Protocol) jest jednym z podstawowych protokołów opracowanych dla usług katalogowych (proces bezpiecznego zarządzania użytkownikami i ich prawami dostępu do zasobów IT), a większość usług katalogowych nadal korzysta z LDAP dzisiaj, chociaż mogą również korzystać z dodatkowych protokołów, takich jak Kerberos, SAML, RADIUS, SMB, Oauth i inne.

w skrócie, LDAP określa metodę przechowywania katalogów i ułatwia uwierzytelnianie i autoryzację użytkowników do serwerów, plików, sprzętu sieciowego i aplikacji, między innymi zasobów IT. LDAP został opracowany w 1993 roku przez Tima Howesa i jego współpracowników z University of Michigan jako lekka, niskopoziomowa wersja protokołów usług katalogowych X. 500, które były w użyciu w tym czasie, jak dap (directory access protocol).

X. 500 był trudny zarówno dla Systemów (duży rozmiar), jak i sieci (Duża przepustowość). W rzeczywistości wiele systemów na biurkach ludzi na początku lat 90. nie mogło połączyć się z usługą katalogową X. 500, więc ograniczało się do konkretnych systemów (myśl bardziej jak mainframe, minikomputery lub mikro-Komputery dawniej-na ogół nie Komputery PC).

LDAP rozwiązał te problemy, umożliwiając uwierzytelnianie i autoryzację użytkowników do serwerów, plików i aplikacji, jednocześnie zmniejszając obciążenie, wykorzystanie przepustowości i zapotrzebowanie na punkty końcowe.

w wyniku tych wydajności, LDAP znajdzie wielki sukces i stać się de facto Internet directory services authentication protocol przez dłuższy czas. W rzeczywistości LDAPv3 (trzecia wersja LDAP) została zaproponowana i zaakceptowana jako internetowy standard usług katalogowych w 1997 roku. Jest to najnowsza i najbardziej rozpowszechniona wersja LDAP dzisiaj.

po tym wydarzeniu Kurt Zeilenga rozpoczął projekt OpenLDAP wraz z wydaniem OpenLDAP 1.0 w 1998 roku.

OpenLDAP 1.0 był pierwszym całkowicie otwartym Pakietem aplikacji klienckich i serwerowych wywodzącym się z LDAPv3.3 i zawierał zaawansowane funkcje zabezpieczeń, zaktualizowaną obsługę platformy i poprawki błędów. Natura open-source OpenLDAP umożliwiła administratorom IT modyfikowanie go, aby lepiej dopasować go do potrzeb ich organizacji, co sprawiło, że stał się popularnym wyborem LDAP. OpenLDAP był od tego czasu prowadzony przez Howarda Chu i zespół Symas.

rok później, w 1999 roku, Microsoft wydał Active Directory, który korzystał z LDAP i Kerberos, jednocześnie tworząc własne rozszerzenia, aby utrzymać organizacje zamknięte w ekosystemie Microsoft.

jak działa LDAP?

w skrócie, LDAP określa metodę przechowywania katalogów, która umożliwia dodawanie, usuwanie i modyfikowanie rekordów, a także umożliwia wyszukiwanie tych rekordów w celu ułatwienia zarówno uwierzytelniania, jak i autoryzacji użytkowników do zasobów.

trzy główne funkcje LDAP to:

aktualizacja: Obejmuje to dodawanie, usuwanie lub modyfikowanie informacji o katalogu.

zapytanie: obejmuje wyszukiwanie i porównywanie informacji o katalogu.

uwierzytelnianie: główne funkcje uwierzytelniania obejmują wiązanie i odciąganie; trzecia funkcja, abandon, może być użyta do powstrzymania serwera przed zakończeniem operacji.

Komponenty katalogu LDAP

Poniżej przedstawiono niektóre z kluczowych elementów i koncepcji protokołu LDAP i katalogu opartego na LDAP. Podczas pracy z dostawcą tożsamości (IdP) wiele z tego dzieje się za interfejsem graficznym; jednak pomocne może być poznanie, zarówno w celu dopełnienia zrozumienia, jak i pomocy w dostosowywaniu i rozwiązywaniu problemów.

co więcej, OpenLDAP pozwala na elastyczne dostosowywanie, ale wymaga bardziej skomplikowanej wiedzy na temat protokołu i jego przypadków użycia. Ogólnie rzecz biorąc, zmiany te są dokonywane za pomocą wiersza poleceń, plików konfiguracyjnych lub, czasami, modyfikując bazę kodu open source. Zrozumienie działania LDAP jest szczególnie ważne dla osób korzystających z OpenLDAP oraz dla osób zainteresowanych dostosowaniem go do swoich potrzeb.

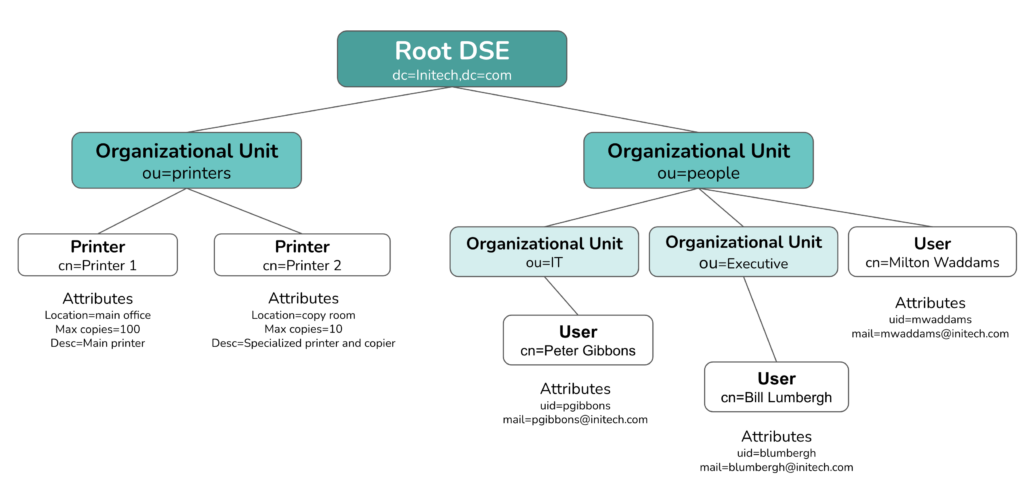

drzewo informacji o katalogach LDAP

LDAP porządkuje informacje w hierarchicznej strukturze drzewa, zwanej drzewem informacji o katalogach (dit). Dit LDAP może się różnić w zależności od używanego oprogramowania lub usługi katalogowej; jednak katalogi LDAP na ogół podążają za tą strukturą drzewa, gdzie wpisy bez podwładnych (na przykład użytkownicy) są liśćmi, a korzeń jest nadrzędną jednostką, która obejmuje wszystkie informacje w katalogu.

ten root jest wpisem specyficznym dla agenta serwera katalogowego (DSA), zwanym głównym DSE i dostarcza informacji o katalogu.

wpis

wpisy używają atrybutów do opisania rzeczywistych elementów przechowywanych w katalogu, takich jak użytkownik lub maszyna. Podobnie jak w książce telefonicznej — lub, bardziej relatywnie, na liście kontaktów w telefonie — użytkownicy istnieją jako wpisy, które przechowują dodatkowe informacje o użytkowniku.

w LDAP wpisy są często określane przez ich nazwę zwyczajową (CN) — dla użytkowników jest to zwykle ich nazwa użytkownika lub imię i nazwisko.

atrybut

atrybuty opisują użytkownika, serwer lub inny element przechowywany w katalogu LDAP. Na przykład atrybuty użytkownika zazwyczaj obejmują na początek ich pełną nazwę, adres e-mail, nazwę użytkownika i hasło. Atrybuty składają się z typu i wartości, tj. mail(type)[email protected](value).

atrybuty dostępne do włączenia są predefiniowane przez atrybut ObjectClass; organizacje mogą korzystać z więcej niż jednego atrybutu ObjectClass i tworzyć własne atrybuty ObjectClass, aby objąć informacje, które chcą przechowywać w swoim katalogu LDAP, ale na każdy wpis może być tylko jedna strukturalna Klasa obiektu. (Mogą istnieć dodatkowe pomocnicze klasy obiektów, ale jedna główna klasa obiektu, zwana klasą obiektu strukturalnego, definiuje każdy wpis).

schemat

Schematy definiują katalog. W szczególności, schemat definiuje parametry katalogu, w tym składnię, reguły dopasowania (np. czy hasło wejściowe pasuje do danych katalogu?), typy atrybutów I klasy obiektów.

LDAPv3 (najbardziej aktualna iteracja LDAP) oferuje predefiniowany schemat, a inne oferty LDAP zapewniają warianty lub iteracje schematu, więc różni dostawcy mogą formatować swoje katalogi LDAP nieco inaczej. Tworzenie niestandardowego schematu jest również możliwe dla bardziej niszowych i niszowych przypadków użycia.

DN: wyróżniona Nazwa

jest to unikalny identyfikator dla wpisu LDAP i określa wszystkie atrybuty przypisane do obiektu. Może zawierać wiele punktów danych i składa się z względnych wyróżnionych nazw (RDNS) w łańcuchu oddzielonym przecinkami.

format DN działa jak współrzędne geograficzne, tylko w odwrotnej kolejności: określa lokalizację w katalogu, wymieniając każdą podsekcję w rosnących stopniach.

podczas gdy współrzędne geograficzne zaczynają się od ogólnych i stają się bardziej szczegółowe, DN zaczyna się od nazwy obiektu i działa aż do głównego komponentu katalogu (na przykład domeny serwera LDAP), tworząc kompletny adres wskazujący lokalizację wpisu w drzewie LDAP.

DNs są sformatowane w następujący sposób:

RDN,RDN, RDN

dla Petera Gibbonsa, programisty w dziale IT w Initech, DN może wyglądać tak:

cn=Peter Gibbons,ou=IT,ou=People,dc=Initech,dc=com

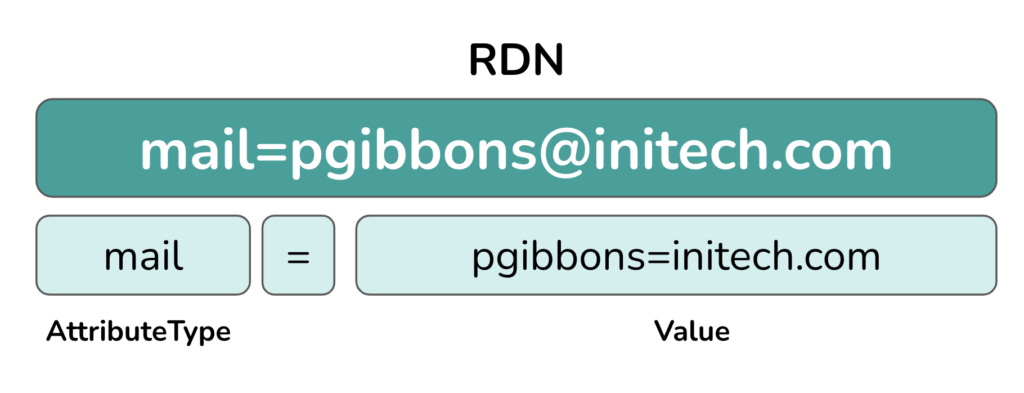

RDN: względna wyróżniona Nazwa

są to ciągi, które przypisują wartości do atrybutów, takich jak przypisanie adresu e-mail do użytkownika. Są one tworzone ze znakiem równości ( = ) w parach nazwa-wartość. Format wygląda następująco:

atrybut = wartość

na przykład RDN dla adresu e-mail użytkownika Petera Gibbonsa może wynosić [email protected].

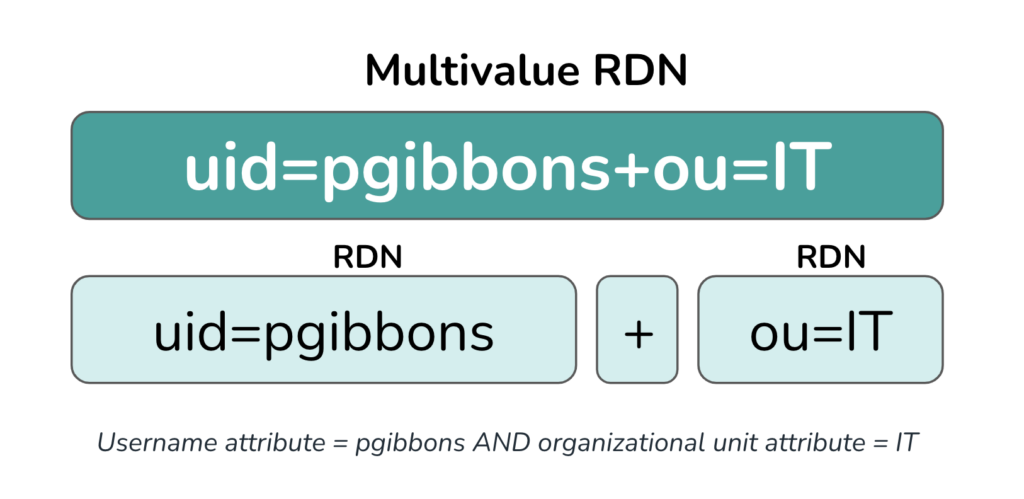

Multivalue RDNs

RDNs można połączyć w nadrzędny RDN ze znakami plus. Wielowalutowe sieci RDN traktują dwie wartości atrybutów jako jeden i mogą być używane do rozróżniania dwóch sieci RDN o tej samej wartości (na przykład dwóch użytkowników o tej samej nazwie – katalog może dołączyć RDN dla ich adresu e-mail do ich nazwy użytkownika, aby utworzyć unikalne sieci RDN dla każdego z nich). Multivalue RDN zostanie sformatowany w następujący sposób:

RDN+RDN

serwery LDAP

katalog LDAP może zawierać jeden lub więcej serwerów, ale musi istnieć jeden serwer główny (główny DSE na powyższym diagramie). Główne serwery LDAP działają na Demonie slapd i wysyłają zmiany do replik serwerów za pośrednictwem demona slurpd.

tradycyjnie serwery LDAP były hostowane na serwerze prem i zarządzane wewnętrznie przez organizację, a Microsoft AD był najpopularniejszym komercyjnym rozwiązaniem dla LDAP na rynku. OpenLDAP jest najpopularniejszym serwerem Open-source i pure-play LDAP dostępnym obecnie.

teraz jednak organizacje częściej korzystają z usług katalogowych hostowanych w chmurze, które zmniejszają obciążenie wewnętrznego hostingu serwerów, bezpieczeństwa i zarządzania. Serwery LDAP oparte na chmurze umożliwiają również organizacjom przeniesienie infrastruktury do chmury, wykorzystanie możliwości pracy zdalnej i obniżenie kosztów. Zobacz sekcję LDAP i Active Directory w tym artykule, aby dowiedzieć się więcej.

uwierzytelnianie i autoryzacja LDAP

protokół LDAP uwierzytelnia i autoryzuje użytkowników do ich zasobów. Protokół uwierzytelnia użytkowników za pomocą operacji bind, która pozwala użytkownikowi komunikować się z katalogiem LDAP, a następnie autoryzuje uwierzytelnionego użytkownika do zasobów, których potrzebuje, jeśli jego wejściowe dane logowania pasują do tego, co jest dla niego wymienione w bazie danych.

uwierzytelnianie LDAP

uwierzytelnianie LDAP opiera się na operacji wiązania klient/serwer, która pozwala klientowi obsługującemu LDAP, określanemu jako agent użytkownika katalogowego (DUA), i serwerowi katalogowemu, określanemu jako agent systemu katalogowego (DSA), komunikować się w ramach bezpiecznej, zaszyfrowanej sesji.

podczas uwierzytelniania na serwerze LDAP w celu uzyskania dostępu do bazy danych użytkownik jest proszony o podanie nazwy użytkownika i hasła.

jeśli wartości wprowadzone przez użytkownika do klienta odpowiadają tym, co znajduje się w bazie danych LDAP, to serwer LDAP zapewnia użytkownikowi dostęp do dowolnego zasobu IT.

autoryzacja LDAP

po pomyślnym uwierzytelnieniu użytkownika należy go autoryzować do żądanych zasobów. Podczas gdy różne instancje LDAP mogą nieco inaczej strukturyzować i kodować tę strukturę, zasadniczo osiąga się to poprzez przypisanie uprawnień grupom i rolom w katalogu.

na przykład w OpenLDAP użytkownicy należą do grup, którym można przypisać różne uprawnienia. Jeśli uwierzytelniający użytkownik otrzyma odpowiednie uprawnienia dostępu do określonego zasobu, protokół LDAP autoryzuje go do niego; jeśli nie, protokół odmówi dostępu.

do czego służy LDAP?

protokół LDAP definiuje katalog, który może:

- Przechowuj dane użytkownika w jednym centralnym i dostępnym miejscu.

- kojarzy tych użytkowników z zasobami, do których mają dostęp.

- uwierzytelniaj i autoryzuj użytkowników do przypisanych im zasobów, w tym:

- Aplikacje techniczne: Jenkins, Docker, OpenVPN, Atlassian suite i wiele innych uwierzytelniaj najlepiej za pomocą LDAP.

- Infrastruktura Serwerowa: serwery Linux zarówno w środowisku lokalnym, jak i w chmurze (takie jak AWS) wykorzystują LDAP do uwierzytelniania użytkowników.

- serwery plików: serwery plików, takie jak QNAP, Synology i FreeNAS obsługują LDAP.

- Sprzęt sieciowy: chociaż może to pokrywać się z protokołem RADIUS, niektóre organizacje używają LDAP do uzyskiwania dostępu do sieci za pośrednictwem sieci VPN, punktów dostępowych WiFi i innego sprzętu sieciowego.

kiedy powstał LDAP, powyższe funkcje były znacznie bardziej wyrafinowane niż inne dostępne opcje zarządzania użytkownikami. Wraz ze wzrostem popularności protokołu, coraz więcej zasobów IT stało się kompatybilnych z LDAP, a nowe oferty-w tym chmurowe LDAP, inne protokoły uwierzytelniania i pełne usługi katalogowe — weszły na scenę, aby wspierać dostęp do tych zasobów IT.

teraz administratorzy IT mogą używać protokołu LDAP do uwierzytelniania maszyn i zarządzania dostępem do starszych aplikacji, sieci, NAS i innych komponentów zarówno w środowisku lokalnym, jak i w chmurze. Niektóre usługi katalogowe w chmurze, takie jak JumpCloud, mogą łączyć tę funkcjonalność z innymi protokołami, aby zapewnić użytkownikom dostęp do praktycznie wszystkich zasobów IT.

LDAP i Active Directory

ponieważ LDAP stał się podstawowym protokołem usług katalogowych, Microsoft AD zbudował wiele swoich podstaw na LDAP; jednak AD nie jest czystym narzędziem LDAP.

chociaż AD może używać LDAP, w większym stopniu opiera się na Kerberos do uwierzytelniania i jest mniej elastyczny niż otwarty katalog LDAP. AD wymaga kontrolerów domeny i działa najlepiej z urządzeniami i aplikacjami Microsoft Windows. Zapoznaj się z tymi różnicami w naszym porównaniu AD i LDAP.

do niedawna narzędzia katalogowe działały głównie w środowiskach opartych na systemie Windows i były przeznaczone dla nich. Sukces AD wynikał głównie ze skupienia się na środowiskach on-prem zorientowanych na System Windows, które były standardem biznesowym przez dziesięciolecia.

jednak przejście tej ostatniej dekady na chmurę, które przyspieszyło wraz z masową zmianą na pracę zdalną spowodowaną pandemią w 2020 r., zmieniło potrzeby katalogów na świecie.

firmy wybierają teraz usługi katalogowe oparte na chmurze, przyjazne dla komputerów Mac i Linuksa zamiast reklam i innych modeli katalogów on-prem. Przejdź do sekcji miejsce LDAP w chmurze, aby przeczytać więcej o tym, jak rozwiązania LDAP ewoluowały, aby dostosować się do tych zmian.

LDAP i Azure Active Directory

Azure Active Directory, przyjazny dla chmury dodatek do AD (nie zastępujący AD) do zarządzania użytkownikami platformy Azure i jednokrotnego logowania aplikacji sieci web, nie używa natywnie protokołu LDAP. Zamiast tego korzysta z innych protokołów i ułatwia funkcje LDAP za pomocą usług Azure AD Domain Services (DS) lub hybrydowego środowiska reklam, w którym LDAP jest niezbędny.

Usługa Azure AD DS jest rozliczana jako kontroler domeny jako usługa dla maszyn wirtualnych i starszych aplikacji systemu Windows wdrożonych w ramach platformy Azure. Jest on naliczany za godzinę, a cena zależy od liczby obiektów katalogu.

dla tych, którzy chcą używać LDAP z Azure AD, zwłaszcza uwierzytelniania aplikacji lokalnych lub systemów pamięci masowej, może to być dość trudne. Wiele organizacji IT decyduje się na wdrożenie dodatkowego serwera LDAP. W wielu przypadkach serwer LDAP jest wdrażany w chmurze za pomocą rozwiązania JumpCloud LDAP-as-a-Service.

miejsce LDAP w chmurze

ostatnie zmiany w chmurze i różne miejsca pracy spowodowały potrzebę bardziej elastycznych rozwiązań katalogowych, które mogą pracować z zasobami w chmurze i obsługiwać różne systemy operacyjne; 55% firm jest teraz przyjaznych dla komputerów Mac, a 90% światowej infrastruktury chmurowej działa w systemie Linux. Podejście ad zorientowane na Microsoft Windows i Azure nie jest już opłacalne dla wielu firm z różnymi środowiskami systemu operacyjnego, a wiele z nich polega na kilku dodatkowych zintegrowanych rozwiązaniach do zarządzania rosnącą, dywersyfikującą i rozproszoną infrastrukturą. Te nowe wyzwania związane z katalogami reklamowymi i lokalnymi skłoniły firmy do przejścia na chmurę LDAP, a ostatecznie na usługę Directory-as-a-Service.

Chmura LDAP odciąża firmy z dużym obciążeniem zarządzania katalogami, od konfiguracji i utrzymania podstawowej infrastruktury katalogów po integrację aplikacji i systemów z ich IdP opartym na LDAP. Dzięki chmurze LDAP serwery są już dostępne i gotowe do kierowania do firm swoich punktów końcowych podłączonych do LDAP.

usługi katalogowe w chmurze wykorzystują również inne protokoły, rozszerzając ich zakres i dostosowując nowe technologie w miarę ich pojawiania się, eliminując jednocześnie potrzebę lokalnego serwera Active Directory.

niektóre usługi LDAP w chmurze zawierają również GUI i wsparcie techniczne, eliminując potrzebę wykonywania wszystkiego za pomocą zwykłego kodu tekstowego (chociaż niektóre usługi katalogowe nadal oferują opcję wykonywania wiersza poleceń, co może być korzystne dla wykonywania operacji zbiorczych) i oferując fachową pomoc w razie potrzeby.

czy LDAP jest nadal aktualny?

jeśli katalogi przesuwają się w kierunku chmury, a LDAP został zbudowany do pracy w środowisku lokalnym, czy LDAP jest nadal aktualny?

ponieważ aplikacje w chmurze stają się standardem biznesowym, sieci IT stają się bardziej zdecentralizowane, a nowe protokoły są opracowywane w celu zaspokojenia tych zmieniających się potrzeb, niektórzy administratorzy systemów zaczęli kwestionować znaczenie LDAP.

katalogi zaczęły przyjmować podejścia wieloprotokołowe w celu rozwiązania nowoczesnych, zdecentralizowanych środowisk biznesowych. Katalog wielu protokołów wykorzystuje wiele protokołów-każdy DO OKREŚLONEGO CELU.

w rezultacie każdy protokół jest rzadziej używany, ale jest bardzo odpowiedni do swoich przypadków użycia i pozostaje kluczowym składnikiem solidnego katalogu wieloprotokołowego.

LDAP nie jest wyjątkiem; chociaż stanowi mniejszy procent funkcjonalności katalogu w porównaniu ze starszymi modelami katalogów, pozostaje integralną częścią nowoczesnego katalogu.

wieloprotokołowe usługi katalogowe nadal używają LDAP wraz z innymi protokołami ze względu na jego elastyczność, dziedzictwo open-source i stabilność na przestrzeni lat.

na przykład wiele starszych aplikacji, takich jak OpenVPN, Jenkins, MySQL, Jira i Confluence — wraz z dziesiątkami tysięcy innych aplikacji, systemów pamięci masowej, urządzeń sieciowych, serwerów i innych — nadal korzysta z LDAP.

jak skonfigurować LDAP

kroki konfiguracji LDAP różnią się w zależności od używanej oferty LDAP, a kroki zależą w dużej mierze od tego, czy korzystasz z serwera LDAP w chmurze, czy samodzielnie.

przed rozpoczęciem dowolnej ścieżki, jednak pierwszym krokiem do dowolnej implementacji LDAP powinno być zaplanowanie: Twój zespół IT powinien dokładnie przemyśleć, jak chce zorganizować swój katalog przed wdrożeniem czegokolwiek.

obejmuje to zasoby, które należy uwzględnić w katalogu, jak rozdzielić grupy użytkowników i przydzielić uprawnienia, które systemy operacyjne należy dostosować, jak planujesz zintegrować pracowników zdalnych, jakie będą twoje parametry bezpieczeństwa, co zrobisz, aby zapewnić prawie 100% dostępność, jak Twoja organizacja planuje się rozwijać i wiele innych.

wstępne planowanie ma kluczowe znaczenie dla budowania zorganizowanego katalogu, który jest dobrze dopasowany do środowiska i dobrze przygotowany do wzrostu i zmian. Na przykład, jeśli jesteś organizacją składającą się z 10 osób, ale wiesz, że planujesz znaczny rozwój, sensowne może być podzielenie pracowników na grupy działowe na początku, aby umożliwić zorganizowany rozwój, nawet jeśli każdy dział zaczyna się od jednego lub dwóch użytkowników.

etap planowania ma szczególne znaczenie dla organizacji budujących własne katalogi; pomaga jednak również organizacjom zrozumieć, które rozwiązania LDAP najlepiej spełnią ich potrzeby.

po zaplanowaniu układu katalogów i wybraniu dostawcy LDAP (lub wyboru open-source LDAP), musisz skonfigurować swoje serwery LDAP.

lokalna Konfiguracja LDAP:

jeśli hostujesz własną instancję LDAP, musisz stanąć na swoich serwerach LDAP. Kroki instalacji i konfiguracji katalogu LDAP będą się różnić w zależności od używanej instancji LDAP. OpenLDAP jest prawdopodobnie najpopularniejszą instancją LDAP na rynku, ale istnieje kilka serwerów LDAP do wyboru. Oto kroki MIT do utworzenia katalogu OpenLDAP.

Konfiguracja LDAP w chmurze: jak wspomnieliśmy, konfiguracja i konserwacja LDAP w chmurze jest minimalna, co jest jednym z powodów, dla których wiele firm wybiera ją zamiast tradycyjnych opcji lokalnych. Krok serwera dla cloud LDAP polega na subskrybowaniu serwera cloud LDAP, a nie na samodzielnym ustawianiu go. Nadal będziesz chciał dokładnie zaplanować przed wyborem rozwiązania LDAP, ale większość dostawców oferuje konfigurację katalogów i zarządzanie za pomocą przyjaznego dla użytkownika interfejsu GUI, który ułatwia modyfikacje w dół drogi.

chociaż nie ma wielu darmowych serwerów LDAP (w tym sprzętu) do wyboru, dostępnych jest kilka darmowych opcji oprogramowania LDAP. Zbadamy je później.

dostawcy LDAP

bez LDAP często brakuje wglądu w konta i aktywność użytkowników i ręcznie zarządza dostępem do zasobów, tworząc zdecentralizowany i niezorganizowany model zarządzania tożsamością i dostępem (iam), który może prowadzić do redundancji, tarć i ryzyka bezpieczeństwa. Kiedy organizacje zdają sobie sprawę, że koszt wdrożenia rozwiązania jest niższy niż koszt czasochłonnego zarządzania ręcznego i związanego z nim ryzyka, często zaczynają patrzeć na LDAP. Istnieje kilka głównych rozwiązań LDAP, które większość firm rozważa:

Active Directory (AD)

AD używa LDAP i Kerberos do uwierzytelniania użytkowników do zasobów IT. Jako produkt firmy Microsoft najlepiej nadaje się do środowisk opartych na systemie Windows. Aby korzystać z AD, administratorzy IT muszą zapłacić za licencję Windows Server, która obejmuje AD. Reprezentuje to tradycyjny model licencjonowania, który organizacje IT dobrze znają z produktami firmy Microsoft. Wreszcie, AD wymaga pewnej formy zdalnego dostępu, takiego jak VPN lub SD-WAN, aby uwierzytelnić zdalnych użytkowników do zasobów lokalnych. Usługa Azure Active Directory pojawiła się niedawno jako rozszerzenie usługi AD, ale brakuje jej prawdziwych, natywnych możliwości LDAP.

OpenLDAP

jak wspomniano wcześniej, pobieranie OpenLDAP nie kosztuje nic. Jednak konfiguracja i bieżące zarządzanie infrastrukturą wiążą się ze znacznymi kosztami. Ze względu na swoje korzenie open-source, OpenLDAP świetnie współpracuje z systemami Linux i Unix, więc znajdziesz go w wielu środowiskach DevOps. Podobnie jak AD, potrzebujesz VPN, aby uwierzytelnić się w lokalnych zasobach.

chmurowy LDAP

oparty na chmurze LDAP jest neutralny pod względem dostawców i współpracuje z wieloma różnymi zasobami IT. Dzięki platformie katalogów w chmurze nie ma potrzeby korzystania z VPN( chociaż nadal są obsługiwane); zamiast tego lekki agent na urządzeniu użytkownika ustanawia bezpieczne połączenie TLS na początku każdej sesji, umożliwiając użytkownikom bezpieczne łączenie się z zasobami LDAP bez VPN. Usługi LDAP w chmurze często zawierają dodatkowe protokoły w swojej ofercie, dzięki czemu jedno narzędzie może zapewnić użytkownikom dostęp do praktycznie wszystkich ich zasobów.

zalety i wady LDAP

jakie są zalety LDAP?

- Open Source: Pobieranie nie często nic kosztuje i szybko wypróbuj OpenLDAP.

- standaryzacja: LDAP został ratyfikowany jako standard Internet Engineering Task Force (IETF) w 1997 roku z RFC 2251. W związku z tym cała branża wspiera LDAP i nadal będzie to robić.

- elastyczność: Programiści i administratorzy IT wykorzystują uwierzytelnianie LDAP w wielu różnych przypadkach użycia, w tym uwierzytelnianie aplikacji i zdalnego serwera. A ponieważ jest on używany na wiele różnych sposobów, istnieje społeczność otaczająca protokół, która pomaga ludziom czerpać z niego jak najwięcej.

- agnostyka Urządzenia: z natury LDAP jest kompatybilny z różnymi systemami operacyjnymi i urządzeniami. Jednak różne oferty LDAP mogą ograniczać tę elastyczność; na przykład AD jest zorientowany na System Windows i często wymaga dodatków do bezproblemowej pracy z dodatkowymi systemami operacyjnymi.

- bezpieczne: w oryginalnej instancji LDAP był przesyłany przez czysty tekst; jednak istnieją opcje szyfrowania komunikacji LDAP, albo przez SSL (LDAPS) lub przez TLS (STARTTLS). STARTTLS jest idealną opcją i jest wysoce bezpieczny, a LDAPS jest na drugim miejscu – Zawsze używaj jednego z dwóch tam, gdzie to możliwe (teraz, prawie wszędzie), zamiast używać jasnego tekstu. Dowiedz się więcej o LDAP i LDAPS na naszym blogu.

jakie są wady LDAP?

- wiek: LDAP jest starszym protokołem. Nowsze protokoły uwierzytelniania, takie jak SAML, są zbudowane dla nowoczesnych, działających w chmurze środowisk IT, które używają aplikacji internetowych.

- On-Prem: LDAP jest tradycyjnie konfigurowany on-prem z serwerem OpenLDAP i nie jest to łatwe przedsięwzięcie. W przypadku organizacji przenoszących się do chmury konieczność skonfigurowania mechanizmu uwierzytelniania on-prem, który łączy się z zasobami IT w chmurze, nie jest idealna.

- doświadczenie: konfiguracja i konserwacja LDAP zazwyczaj wymagają eksperta. Osoby z takim poziomem wiedzy technicznej mogą być trudne do znalezienia i kosztowne. Jest to szczególnie prawdziwe w przypadku OpenLDAP.

- znaczący wzrost: im większa Organizacja, tym trudniej jest założyć nowy katalog. Ponieważ katalogi są zasadniczo połączeniem wszystkich składników w organizacji, zbudowanie nowego katalogu od podstaw lub przestawienie się z jednego katalogu do drugiego może być trudne. Na szczęście, niektóre platformy katalog cloud, takie jak JumpCloud mają wskazówki dotyczące konfiguracji i mogą integrować się z istniejącymi katalogami, takimi jak AD, więc duże firmy, które chcą skorzystać z chmury LDAP, mogą to zrobić bez robienia pełnej twarzy.

rozszerzenie LDAP do pełnego katalogu w chmurze

Chmura LDAP wykorzystuje serwer hostowany w chmurze, aby zapewnić użytkownikom dostęp do wszystkich zasobów lokalnych. Platformy katalogów w chmurze łączą teraz LDAP z innymi protokołami, takimi jak SAML, OAuth, RADIUS, SCIM i WebAuthn, które ułatwiają bezpieczne uwierzytelnianie i autoryzację zasobów internetowych i chmurowych.

niektóre instancje LDAP integrują się również z innymi protokołami, takimi jak RADIUS, aby ułatwić bezpieczny dostęp do Wi-Fi i VPN, Samba do bezpiecznej autoryzacji plików, SAML, JIT i SCIM do automatycznego udostępniania tożsamości przez internet i wiele innych.

rezultatem jest jeden główny katalog, który zarządza użytkownikami i zapewnia im dostęp do wszystkich potrzebnych zasobów IT — zarówno lokalnych, jak i chmurowych-z dowolnego miejsca.

Chmura LDAP i nie tylko dzięki JumpCloud

Platforma katalogowa JumpCloud była pierwszą kompleksową usługą katalogową w chmurze, która bezpośrednio integrowała się z usługami i aplikacjami LDAP. Ponadto JumpCloud łączy LDAP z RADIUS, SAML, Samba, WebAuthn, SCIM i innymi protokołami, aby połączyć użytkowników z IT, których potrzebują do pracy.

oprócz IAM i zarządzania urządzeniami, JumpCloud stosuje podejście zerowego zaufania z narzędziami, takimi jak uwierzytelnianie wieloskładnikowe (MFA), ułatwia zarządzanie urządzeniami na różnych platformach, aby zapewnić bezpieczeństwo i poprawną konfigurację wszystkich urządzeń oraz oferuje przyjazny interfejs użytkownika zarówno dla administratorów, jak i użytkowników.

dowiedz się więcej o ofercie jumpcloud w chmurze LDAP lub wypróbuj platformę za darmo — dodanie pierwszych 10 użytkowników i urządzeń nie kosztuje nic, a platforma jest dostarczana z 10-dniową obsługą czatu na żywo.

- LDAP