organisaties gebruiken het LDAP-protocol al bijna drie decennia voor gebruikersbeheer, attributen en authenticatie. In die tijd is het protocol uitgebreid en geëvolueerd om te voldoen aan veranderende IT-omgevingen en zakelijke behoeften.

deze blog behandelt alles wat u moet weten over LDAP, van zijn oorsprong tot zijn plaats in de cloud-gedreven zakelijke wereld van vandaag, en legt uit hoe het werkt, hoe het wordt gebruikt, hoe aan de slag te gaan, en welke LDAP-serveroplossingen geschikt zijn voor uw behoeften.

- het LDAP Protocol

- Hoe werkt LDAP?

- LDAP-Directorycomponenten

- LDAP Directory Information Tree

- Entry

- attribuut

- Schema

- DN: Distinguished Name

- RDN: Relative Distinguished Name

- Multivalue RDN ‘ s

- LDAP-Servers

- LDAP-authenticatie en-autorisatie

- LDAP-authenticatie

- LDAP-autorisatie

- wanneer wordt LDAP voorgeschreven?

- LDAP en Active Directory

- LDAP en Azure Active Directory

- plaats van LDAP in de Cloud

- is LDAP nog steeds Relevant?

- het instellen van LDAP

- LDAP-Providers

- Active Directory (AD)

- OpenLDAP

- Cloud LDAP

- voors en tegens van LDAP

- Wat zijn de voordelen van LDAP?

- Wat zijn de nadelen van LDAP?

- LDAP uitbreiden naar een volledige cloudmap

- Cloud LDAP en verder met JumpCloud

het LDAP Protocol

LDAP (Lightweight Directory Access Protocol) is een van de belangrijkste protocollen die ontwikkeld is voor directory services (het proces van veilig beheren van gebruikers en hun toegangsrechten tot IT-bronnen), en de meeste directory services gebruiken nog steeds LDAP, hoewel ze ook aanvullende protocollen kunnen gebruiken zoals Kerberos, SAML, RADIUS, SMB, Oauth, en anderen.

In een notendop specificeert LDAP een methode voor directoryopslag en vergemakkelijkt het de authenticatie en autorisatie van gebruikers naar servers, bestanden, netwerkapparatuur en toepassingen, onder andere IT-bronnen. LDAP werd in 1993 ontwikkeld door Tim Howes en zijn collega ‘ s aan de Universiteit van Michigan als een lichtgewicht, low-overhead versie van de X. 500 directory services protocollen die op dat moment in gebruik waren, zoals DAP (directory access protocol).

X. 500 was moeilijk voor zowel de systemen (grote voetafdruk) als het netwerk (bandbreedte intensief). In feite, veel van de systemen op de bureaus van mensen in de vroege jaren 1990 kon geen verbinding maken met een X. 500 directory service, dus het was beperkt tot specifieke systemen (denk meer als mainframes, mini-computers, of micro-computers terug in de tijd – over het algemeen niet pc ‘ s).

LDAP loste deze problemen op door authenticatie en autorisatie van gebruikers naar servers, bestanden en toepassingen toe te staan, terwijl de overhead, het gebruik van bandbreedte en de vraag op eindpunten werden verminderd.

als gevolg van deze efficiëntieverbeteringen zou LDAP een groot succes vinden en gedurende enige tijd het de facto authenticatieprotocol voor Internet directory services worden. In feite werd LDAPv3 (de derde versie van LDAP) voorgesteld en aanvaard als de internetstandaard voor directorydiensten in 1997. Dit is de nieuwste en meest voorkomende versie van LDAP vandaag.Na deze mijlpaal startte Kurt Zeilenga het OpenLDAP Project met de release van OpenLDAP 1.0 in 1998.

OpenLDAP 1.0 was de eerste volledig open-source suite van client-en servertoepassingen afgeleid van LDAPv3.3 en bevatte geavanceerde beveiligingsfuncties, bijgewerkte platformondersteuning en bugfixes. De open-source aard van OpenLDAP stelde IT-beheerders in staat om het aan te passen aan de behoeften van hun organisatie, waardoor het een populaire LDAP-keuze werd. OpenLDAP is sindsdien gereden door Howard Chu en het Symas team.Een jaar later, in 1999, bracht Microsoft Active Directory uit, dat LDAP en Kerberos gebruikte, terwijl het ook propriëtaire extensies creëerde om organisaties opgesloten te houden in het Microsoft-ecosysteem.

Hoe werkt LDAP?

kortom, LDAP specificeert een methode voor mapopslag die het mogelijk maakt records toe te voegen, te verwijderen en te wijzigen, en het maakt het zoeken naar die records mogelijk om zowel authenticatie als autorisatie van gebruikers aan bronnen te vergemakkelijken.

de drie belangrijkste functies van LDAP zijn:

Update: Dit omvat het toevoegen, verwijderen of wijzigen van directory-informatie.

Query: dit omvat het zoeken en vergelijken van directory-informatie.Authenticatie: de belangrijkste authenticatiefuncties omvatten binding en unbinding; een derde functie, abandon, kan worden gebruikt om een server te stoppen met het voltooien van een bewerking.

LDAP-Directorycomponenten

hieronder volgen enkele van de belangrijkste elementen en concepten van het LDAP-protocol en de op LDAP gebaseerde directory. Bij het werken met een identity provider (IdP), veel van dit gebeurt achter een GUI; het kan echter nuttig zijn om te weten, zowel om uw begrip en hulp met maatwerk en het oplossen van problemen op de weg af te ronden.

verder maakt OpenLDAP flexibele aanpassing mogelijk, maar vereist meer ingewikkelde kennis van het protocol en de gebruikssituaties ervan. Over het algemeen worden deze wijzigingen gemaakt met behulp van de opdrachtregel, configuratiebestanden, of, soms, door het wijzigen van de open source code base. Begrijpen hoe LDAP werkt is vooral belangrijk voor degenen die OpenLDAP gebruiken en voor degenen die geïnteresseerd zijn in het aanpassen aan hun behoeften.

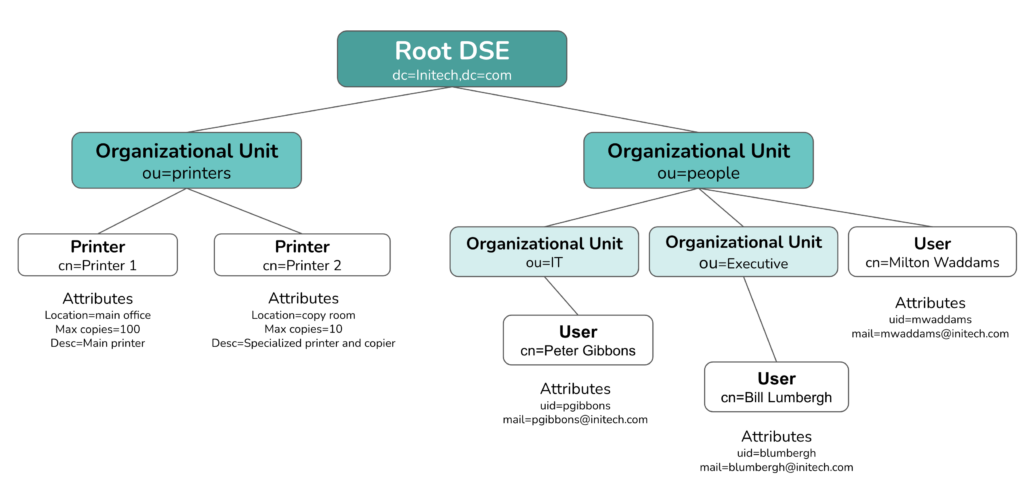

LDAP Directory Information Tree

LDAP organiseert informatie in een hiërarchische boomstructuur, aangeduid als een directory information tree (DIT). De LDAP DIT kan variëren op basis van de software of directory service die u gebruikt; LDAP-directory ‘ s volgen echter meestal deze boomstructuur, waarbij items zonder ondergeschikten (gebruikers bijvoorbeeld) bladeren zijn, en de root de overkoepelende entiteit is die alle informatie binnen de directory omvat.

deze root is een directory server agent (DSA) specifieke ingang (DSE), genaamd de root DSE, en het geeft informatie over de map.

Entry

Entries gebruiken attributen om de reële items te beschrijven die in de directory zijn opgeslagen, zoals een gebruiker of een machine. Net als in een telefoonboek — of, meer relatably, de lijst met contactpersonen in uw telefoon — gebruikers bestaan als vermeldingen, die extra informatie over de gebruiker op te slaan.

in LDAP worden vermeldingen vaak aangeduid met hun algemene naam (CN) — voor gebruikers is dit meestal hun gebruikersnaam of voor-en achternaam.

attribuut

attributen beschrijven een gebruiker, server of ander item dat is opgeslagen in de LDAP-map. Attributen van een gebruiker, bijvoorbeeld, zou meestal omvatten hun volledige naam, e-mailadres, gebruikersnaam, en wachtwoord, voor starters. Attributen bestaan uit een type en een waarde, d.w.z. mail(type)[email protected](value).

de attributen die beschikbaar zijn om op te nemen zijn vooraf gedefinieerd door een ObjectClass-attribuut; organisaties kunnen gebruik maken van meer dan één objectClass-attribuut en aangepaste ObjectClass-attributen maken om de informatie te omvatten die ze in hun LDAP-directory willen opslaan, maar er kan slechts één structurele objectklasse per item zijn. (Er kunnen extra hulpobjectklassen zijn, maar één hoofdobjectklasse, de zogenaamde structurele objectklasse, definieert elke ingang).

Schema

schema ‘ s definiëren de map. Specifiek definieert een schema de parameters van de directory, inclusief syntaxis, overeenkomende regels (dwz, komt het invoerwachtwoord overeen met de directorygegevens?), attribuuttypen en objectklassen.

LDAPv3 (de meest recente iteratie van LDAP) biedt een voorgedefinieerd schema, en andere LDAP-aanbiedingen bieden schemavarianten of iteraties, zodat verschillende providers hun LDAP-mappen een beetje anders kunnen formatteren. Het maken van een aangepast schema is ook mogelijk voor meer genuanceerde en niche use cases.

DN: Distinguished Name

dit is de unieke identifier voor een LDAP-ingang en het specificeert alle attributen die aan het object zijn toegewezen. Het kan meerdere gegevenspunten bevatten en bestaat uit relatieve DN ’s (relative distinguished names) in een string gescheiden door komma’ s.

het DN-formaat werkt als geografische coördinaten, alleen in omgekeerde volgorde: het specificeert de locatie in de map door elke subsectie in toenemende graden op te nemen.

terwijl Geografische coördinaten algemeen beginnen en specifieker worden, begint de DN met de naam van het object en werkt tot aan de hoofdmap-component (bijvoorbeeld het domein van uw LDAP-server), waarbij een volledig adres wordt gevormd dat verwijst naar de locatie van het item in de LDAP-boom.

DNs zijn als volgt geformatteerd:

RDN,RDN,RDN

voor Peter Gibbons, een programmeur in de IT-afdeling van Initech, kan de DN er als volgt uitzien::

cn=Peter Gibbons,ou=IT,ou=People,dc=Initech,dc=com

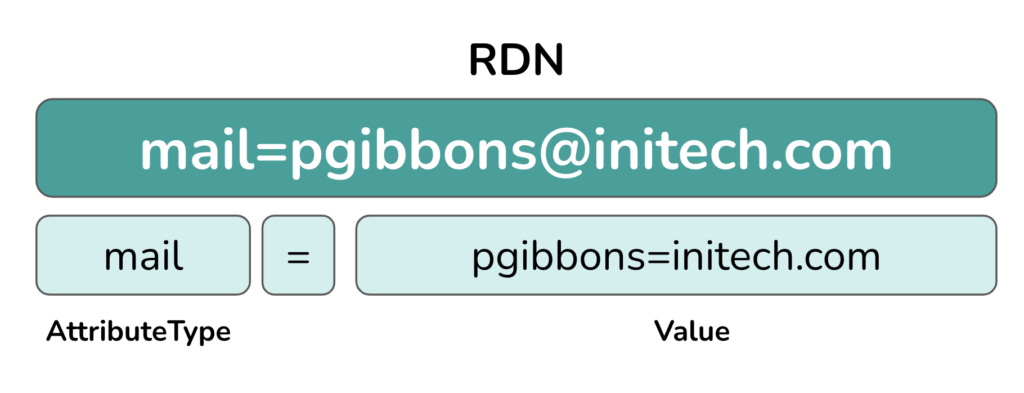

RDN: Relative Distinguished Name

dit zijn strings die waarden toewijzen aan attributen, zoals het toewijzen van een e-mailadres aan een gebruiker. Ze worden gevormd met een gelijk teken (=) in naam-waarde paren. Het formaat ziet er als volgt uit:

attribuut = waarde

bijvoorbeeld, de RDN voor het e-mailadres van Gebruiker Peter Gibbons kan [email protected]zijn.

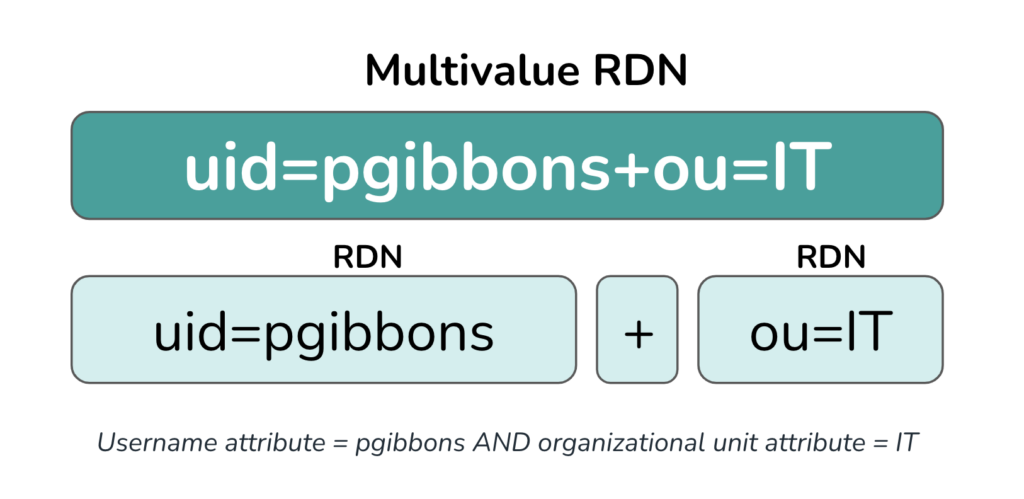

Multivalue RDN ‘ s

RDNs kunnen worden gecombineerd tot een overkoepelend RDN met plusteken. Multivalue RDN ’s behandelen twee attribuutwaarden als één en kunnen worden gebruikt om onderscheid te maken tussen twee RDN’ s met dezelfde waarde (net als twee gebruikers met dezelfde naam – de map kan de RDN voor hun e-mailadres aan hun gebruikersnaam koppelen om voor elk daarvan unieke RDN ‘ s te maken). Een MultiValue RDN zou als volgt worden opgemaakt:

RDN+RDN

LDAP-Servers

een LDAP-map kan een of meer servers bevatten, maar er moet één rootserver zijn (de root-DSE in het bovenstaande diagram). De belangrijkste LDAP servers draaien op de slapd daemon, en ze sturen wijzigingen naar server replica ‘ s via de slurpd daemon. Traditioneel werden LDAP-servers gehost op prem en intern beheerd door de organisatie, en Microsoft AD was de populairste commerciële oplossing voor LDAP op de markt. OpenLDAP is de meest populaire open-source en pure-play LDAP-server die vandaag beschikbaar is.

nu maken organisaties echter vaker gebruik van cloud-hosted directory services die de last van interne server hosting, beveiliging en beheer verlichten. Cloud-gebaseerde LDAP-servers stellen organisaties ook in staat om hun infrastructuur over te schakelen naar de cloud, gebruik te maken van remote work opportunities en kosten te verlagen. Zie het gedeelte LDAP en Active Directory in dit artikel voor meer informatie.

LDAP-authenticatie en-autorisatie

het LDAP-protocol authenticeert en geeft gebruikers toegang tot hun bronnen. Het protocol verifieert gebruikers met een bind-bewerking waarmee de gebruiker kan communiceren met een LDAP-map en geeft de geverifieerde gebruiker vervolgens de benodigde bronnen als de inloggegevens van de invoer overeenkomen met wat voor hen in de database wordt vermeld.

LDAP-authenticatie

LDAP-authenticatie is gebaseerd op een client/server bind-operatie, waardoor de LDAP-ready client, aangeduid als de directory user agent (DUA), en de directoryserver, aangeduid als de directory system agent (DSA), kunnen communiceren binnen een veilige, versleutelde sessie.

wanneer u zich aanmeldt tegen een LDAP-server in een poging om toegang te krijgen tot de database, wordt de gebruiker gevraagd om zijn gebruikersnaam en wachtwoord op te geven.

als de waarden die de gebruiker in de client invoert overeenkomen met wat in de LDAP-database wordt gevonden, krijgt de gebruiker door de LDAP-server toegang tot welke IT-bron dan ook.

LDAP-autorisatie

zodra een gebruiker met succes is geverifieerd, moeten zij geautoriseerd worden voor de gevraagde bron(en). Hoewel verschillende LDAP-instanties dit enigszins anders kunnen structureren en coderen, wordt dit in wezen bereikt door machtigingen toe te kennen aan groepen en rollen in de map.

met OpenLDAP behoren gebruikers bijvoorbeeld tot groepen die verschillende rechten kunnen krijgen. Als de gebruiker die authenticeert de juiste machtigingen krijgt om toegang te krijgen tot een bepaalde bron, zal het LDAP-protocol hem daartoe machtigen; als dit niet het geval is, zal het protocol toegang weigeren.

wanneer wordt LDAP voorgeschreven?

het LDAP-protocol definieert een map die:

- sla gebruikersgegevens op één centrale en toegankelijke locatie op.

- associeer deze gebruikers met bronnen waartoe ze toegang hebben.

- authenticeer en autoriseer gebruikers met hun toegewezen bronnen, waaronder:

- technische toepassingen: Jenkins, Docker, OpenVPN, de Atlassian suite, en vele anderen authenticeer het beste met LDAP.

- serverinfrastructuur: Linux-servers zowel in de prem als in de cloud (zoals AWS) maken gebruik van LDAP om gebruikers te authenticeren.

- bestandsservers: bestandsservers zoals QNAP, Synology en FreeNAS ondersteunen LDAP.

- Netwerkapparatuur: hoewel dit kan overlappen met het RADIUS-protocol, gebruiken sommige organisaties LDAP voor netwerktoegang via VPN ‘ s, WiFi-toegangspunten en andere netwerkapparatuur.

toen LDAP ontstond, waren de bovenstaande functies veel geavanceerder dan andere beschikbare opties voor gebruikersbeheer. Naarmate het protocol aan populariteit won, werden meer IT-bronnen compatibel met LDAP en kwamen er nieuwe aanbiedingen — waaronder cloud LDAP, andere verificatieprotocollen en volledige directory-services-op de scène om toegang tot die IT-bronnen te ondersteunen.

nu kunnen IT-beheerders LDAP gebruiken om machines te authenticeren en de toegang tot oudere toepassingen, netwerken, NAS en andere componenten te beheren, zowel op prem als in de cloud. Met sommige Cloud directory services zoals JumpCloud, kunnen ze deze functionaliteit combineren met andere protocollen om gebruikers toegang te bieden tot vrijwel al hun IT-middelen.

LDAP en Active Directory

aangezien LDAP een kernprotocol voor directoryservices werd, bouwde Microsoft AD veel van zijn onderbouwing op LDAP; AD is echter geen pure LDAP-tool.

hoewel AD LDAP kan gebruiken, vertrouwt het meer op Kerberos voor authenticatie en is het minder flexibel dan een open-source LDAP-map. AD vereist domeincontrollers en werkt het beste met Microsoft Windows-apparaten en toepassingen. Verken deze verschillen verder in onze advertentie vs. LDAP vergelijking.

tot voor kort functioneerden directory tools voornamelijk binnen en waren geschikt voor on-prem Windows-gebaseerde omgevingen. Het succes van AD kwam grotendeels voort uit de focus op Windows-centric, on-prem-omgevingen, die decennialang de zakelijke standaard waren.

de overgang naar de cloud in het afgelopen decennium, die versneld werd door de door pandemie aangestuurde massale verschuiving naar werk op afstand in 2020, veranderde echter de behoeften van de directory ‘ s in de wereld.

bedrijven kiezen nu voor cloud-gebaseerde, Mac-en Linux-vriendelijke directorydiensten in plaats van AD en andere on-prem directory modellen. Ga naar het gedeelte over de plaats van LDAP in de Cloud om meer te lezen over hoe LDAP-oplossingen zijn geëvolueerd om deze veranderingen op te vangen.

LDAP en Azure Active Directory

Azure Active Directory, een cloudvriendelijke add-on (geen vervanging van AD) voor Azure-gebruikersbeheer en webapplicatie eenmalige aanmelding, maakt geen gebruik van LDAP. In plaats daarvan maakt het gebruik van andere protocollen en vergemakkelijkt het LDAP-functies met Azure AD Domain Services (DS) of een hybride AD-omgeving waar LDAP nodig is.

Azure AD DS wordt gefactureerd als een domeincontroller-as-a-service voor virtuele machines en Windows-oudere toepassingen die worden geïmplementeerd binnen Azure. Het is in rekening gebracht voor het uur, en de prijs is gebaseerd op het aantal directory-objecten.

voor degenen die LDAP met Azure AD willen gebruiken, in het bijzonder het authenticeren van on-prem-toepassingen of opslagsystemen, kan dit een hele uitdaging zijn. Veel IT-organisaties kiezen ervoor om een extra LDAP-server te implementeren. In veel gevallen wordt deze LDAP-server in de cloud geïmplementeerd via de LDAP-as-a-Service-oplossing van JumpCloud.

plaats van LDAP in de Cloud

recente verschuivingen naar de cloud en ongelijksoortige werkplekken hebben geleid tot de behoefte aan meer flexibele directory-oplossingen die kunnen werken met cloudbronnen en geschikt zijn voor verschillende besturingssystemen; 55% van de bedrijven zijn nu Mac-vriendelijk, en 90% van’ s werelds cloud-infrastructuur werkt op Linux. AD ‘ S Microsoft Windows en Azure-centric aanpak is niet langer levensvatbaar voor veel bedrijven met OS-diverse omgevingen, en velen vertrouwen op een aantal extra geïntegreerde oplossingen voor het beheren van hun groeiende, diversifiëren en verspreiden van infrastructuur. Deze nieuwe uitdagingen met AD en on-prem directory ‘ s hebben ertoe geleid dat bedrijven zich wenden tot cloud LDAP en, uiteindelijk, Directory-as-a-Service.

Cloud LDAP verlicht bedrijven van een groot deel van directory management last, van het opzetten en onderhouden van de core directory infrastructuur tot het integreren van applicaties en systemen in hun LDAP-gebaseerde IdP. Met cloud LDAP zijn de servers er al en klaar voor bedrijven om hun met LDAP verbonden endpoints naar hen te sturen.

Cloud directory services hebben ook de neiging om ook andere protocollen te gebruiken, waardoor het toepassingsgebied ervan verder wordt uitgebreid en nieuwe technologieën worden opgenomen naarmate ze ontstaan, terwijl de noodzaak voor een on-prem Active Directory server wordt geëlimineerd.

sommige cloud LDAP-services bevatten ook een GUI en technische ondersteuning, waardoor het niet meer nodig is om alles met platte tekstcode uit te voeren (hoewel sommige directory-services nog steeds de optie bieden voor opdrachtregeluitvoering, wat nuttig kan zijn voor het uitvoeren van operaties in bulk) en waar nodig deskundige hulp bieden.

is LDAP nog steeds Relevant?

als mappen zich naar de cloud verplaatsen en LDAP is gebouwd om te werken in een on-prem-omgeving, is LDAP dan nog steeds relevant? Naarmate cloudtoepassingen de business standard worden, IT-netwerken meer gedecentraliseerd worden en nieuwe protocollen worden ontwikkeld om aan deze veranderende behoeften te voldoen, beginnen sommige systeembeheerders de relevantie van LDAP in twijfel te trekken.

directory ‘ s zijn begonnen met multiprotocolbenaderingen om moderne, gedecentraliseerde bedrijfsomgevingen aan te pakken. De multi-protocol directory maakt gebruik van vele protocollen — elk voor een specifiek doel.

het resultaat is dat elk protocol minder vaak wordt gebruikt, maar zeer geschikt is voor zijn use cases en een essentieel onderdeel blijft van een robuuste multi-protocol directory.

LDAP is geen uitzondering; hoewel het een kleiner percentage van de functionaliteit van de map uitmaakt in vergelijking met oudere mapmodellen, blijft het een integraal onderdeel van de moderne map.

multi-protocol directory services blijven LDAP gebruiken naast andere protocollen vanwege zijn flexibiliteit, open-source erfgoed en stabiliteit door de jaren heen.

bijvoorbeeld, veel oudere toepassingen zoals OpenVPN, Jenkins, MySQL, Jira en Confluence — samen met tienduizenden andere toepassingen, opslagsystemen, netwerkapparaten, servers, en meer — blijven LDAP gebruiken.

het instellen van LDAP

de stappen voor het instellen van LDAP zijn afhankelijk van het LDAP-aanbod dat u gebruikt, en de stappen zijn grotendeels afhankelijk van het feit of u een LDAP-server in de cloud gebruikt of er zelf een opstart.

voordat een van beide wegen wordt bewandeld, moet de eerste stap naar een LDAP-implementatie echter planning zijn.: je IT-team moet goed nadenken over hoe het zijn directory wil organiseren voordat het iets implementeert.

dit omvat welke bronnen in de directory moeten worden opgenomen, hoe gebruikersgroepen te scheiden en machtigingen toe te wijzen, welke besturingssystemen u moet onderbrengen, hoe u van plan bent externe werknemers te integreren, wat uw beveiligingsparameters zullen zijn, wat u zult doen om bijna 100% beschikbaarheid te garanderen, hoe uw organisatie van plan is te groeien, en meer.

initiële planning is van cruciaal belang voor het bouwen van een georganiseerde directory die goed geschikt is voor zijn omgeving en goed gepositioneerd is om groei en veranderingen op te vangen. Bijvoorbeeld, als je een organisatie van 10, maar weet dat je van plan bent om aanzienlijk uit te breiden, is het misschien zinvol om uw medewerkers te verdelen in departementale groepen in het begin om te zorgen voor georganiseerde groei, zelfs als elke afdeling begint met slechts een of twee gebruikers.

de planningsstap is vooral cruciaal voor organisaties die hun eigen directory ‘ s bouwen; het helpt organisaties echter ook te begrijpen welke LDAP-oplossingen het beste aan hun behoeften voldoen.

na het plannen van uw mapindeling en het kiezen van een LDAP-provider (of kiezen voor open-source LDAP), moet u uw LDAP-servers configureren.

On-Prem LDAP Setup:

als u uw eigen LDAP-instantie host, moet u uw LDAP-server(s) overeind houden. De stappen voor het installeren en configureren van uw LDAP directory variëren afhankelijk van de LDAP instantie die u gebruikt. OpenLDAP is misschien wel de meest populaire LDAP instantie op de markt, maar er zijn verschillende LDAP servers om uit te kiezen. Hier zijn de stappen van MIT om een OpenLDAP directory te maken.

Cloud LDAP Setup: zoals we al zeiden, cloud LDAP setup en onderhoud is minimaal, wat een van de redenen is dat veel bedrijven kiezen voor het boven de traditionele on-prem opties. De serverstap voor cloud LDAP omvat het abonneren op een cloud LDAP server in plaats van het zelf op te houden. U wilt nog steeds zorgvuldig plannen voordat u een LDAP-oplossing kiest, maar de meeste providers bieden directoryconfiguratie en-beheer via een gebruiksvriendelijke GUI die wijzigingen op de weg gemakkelijker maakt.

hoewel er niet veel vrije LDAP-servers (inclusief de hardware) zijn om uit te kiezen, zijn er verschillende vrije LDAP-softwareopties beschikbaar. Die onderzoeken we hierna.

LDAP-Providers

zonder LDAP is het meestal niet zichtbaar in gebruikersaccounts en-activiteiten en beheert het handmatig resource access, waardoor een gedecentraliseerd en ongeorganiseerd identity and access management (IAM) – model wordt gecreëerd dat kan leiden tot redundanties, wrijving en veiligheidsrisico ‘ s. Wanneer organisaties zich realiseren dat de kosten van het implementeren van een oplossing lager zijn dan de kosten van tijdintensief handmatig beheer en de risico ‘ s die daaraan verbonden zijn, beginnen ze vaak naar LDAP te kijken. Er zijn een paar belangrijke LDAP-oplossingen die de meeste bedrijven overwegen:

Active Directory (AD)

AD gebruikt LDAP en Kerberos om gebruikers aan te melden bij IT-bronnen. Als een Microsoft-product, Het is het meest geschikt voor Windows-gebaseerde omgevingen. Als u AD wilt gebruiken, moeten IT-beheerders betalen om een licentie te verlenen voor Windows Server, waaronder AD. Dit vertegenwoordigt het traditionele licentiemodel dat IT-organisaties goed kennen met Microsoft-producten. Tot slot vereist AD een vorm van externe toegang, zoals een VPN of SD-WAN, om externe gebruikers te verifiëren aan on-prem-bronnen. Azure Active Directory is onlangs naar voren gekomen als een uitbreiding op AD, maar mist echte, native LDAP-mogelijkheden.

OpenLDAP

zoals eerder opgemerkt, kost OpenLDAP niets om te downloaden. Er zijn echter aanzienlijke kosten verbonden aan het opzetten en het beheer van de infrastructuur. Vanwege de open-source roots werkt OpenLDAP geweldig met Linux – en Unix-gebaseerde besturingssystemen, dus je vindt het in veel DevOps-omgevingen. Net als AD heb je een VPN nodig om je aan te melden bij on-prem-bronnen.

Cloud LDAP

cloud-based LDAP is leverancierneutraal en werkt met een breed scala aan IT-bronnen. Met een cloud directory platform is er geen behoefte aan een VPN (hoewel ze nog steeds worden ondersteund); in plaats daarvan zorgt een lichtgewicht agent op het apparaat van de gebruiker voor een veilige TLS-verbinding aan het begin van elke sessie, zodat gebruikers veilig verbinding kunnen maken met hun LDAP-bronnen zonder een VPN. Cloud LDAP-services bevatten vaak extra protocollen in hun aanbod, zodat één tool gebruikers toegang kan geven tot vrijwel al hun bronnen.

voors en tegens van LDAP

Wat zijn de voordelen van LDAP?

- Open Source: Het kost niet vaak iets om te downloaden en snel proberen OpenLDAP.

- gestandaardiseerd: LDAP werd in 1997 geratificeerd als een Internet Engineering Task Force (IETF) standaard met RFC 2251. Als zodanig ondersteunt de industrie in het algemeen LDAP en zal dat blijven doen.

- flexibel: ontwikkelaars en IT-beheerders gebruiken LDAP-authenticatie voor veel verschillende gebruiksgevallen, waaronder authenticatie voor toepassingen en externe servers. Omdat het op zoveel verschillende manieren wordt gebruikt, is er een gemeenschap rond het protocol die mensen helpt er het meeste uit te halen.

- Apparaatagnostisch: LDAP is van nature compatibel met verschillende besturingssystemen en apparaten. Verschillende LDAP-aanbiedingen kunnen deze flexibiliteit echter beperken; AD is bijvoorbeeld Windows-gericht en vereist vaak add-ons om naadloos samen te werken met extra besturingssystemen.

- veilig: in het oorspronkelijke geval werd LDAP verzonden via clear text; er zijn echter opties om LDAP-communicatie te versleutelen, hetzij via SSL (LDAPS) of via TLS (STARTTLS). STARTTLS is de ideale optie en is zeer veilig, met LDAPS komt op de tweede plaats — Gebruik altijd een van de twee waar mogelijk (nu, bijna overal) in plaats van het gebruik van clear-text. Lees meer over LDAP en LDAP ‘ s in onze blog.

Wat zijn de nadelen van LDAP?

- leeftijd: LDAP is een ouder protocol. Nieuwere verificatieprotocollen zoals SAML zijn gebouwd voor moderne, cloud-forward IT-omgevingen die webapplicaties gebruiken.

- On-Prem: LDAP is traditioneel opgezet op-prem met een OpenLDAP-server, en het is geen gemakkelijke onderneming. Voor organisaties die naar de cloud verhuizen, is het niet ideaal om een on-prem-verificatiemechanisme in te stellen dat een brug slaat naar IT-bronnen in de cloud.

- Expertise: LDAP-installatie en-onderhoud vereisen over het algemeen een deskundige. Mensen met dit niveau van technische kennis kunnen moeilijk te vinden en duur zijn. Dit geldt met name voor OpenLDAP.

- significante opwaardering: hoe groter uw organisatie, hoe moeilijker het is om een nieuwe directory te starten. Omdat directory ‘ s in wezen een samensmelting zijn van alle componenten in uw organisatie, kan het een uitdaging zijn om een nieuwe directory vanaf nul te bouwen of van de ene directory naar de andere te draaien. Gelukkig, sommige Cloud directory platforms zoals JumpCloud hebben setup begeleiding en kunnen integreren met bestaande directory ‘ s zoals AD, zodat grote bedrijven op zoek om te profiteren van cloud LDAP kan dit doen zonder het doen van een volledige about-face.

LDAP uitbreiden naar een volledige cloudmap

Cloud LDAP maakt gebruik van een cloud-hosted server om gebruikers toegang te bieden tot al hun on-prem-bronnen. Cloud directory platforms combineren LDAP nu met andere protocollen, zoals SAML, OAuth, RADIUS, SCIM en WebAuthn, die Veilige authenticatie en autorisatie naar web-en cloud-gebaseerde bronnen mogelijk maken.

sommige LDAP-instanties integreren ook met andere protocollen, zoals RADIUS om beveiligde WiFi-en VPN-toegang te vergemakkelijken, Samba voor beveiligde bestandsautorisatie, SAML, JIT en SCIM voor geautomatiseerde webgebaseerde identiteits-provisioning, en meer.

het resultaat is een core directory die uw gebruikers beheert en hen toegang verleent tot alle IT-bronnen die ze nodig hebben — zowel on-prem als cloud-based — waar ze ook zijn.

Cloud LDAP en verder met JumpCloud

het jumpcloud directory-platform was de eerste uitgebreide cloud directory-service die direct met LDAP-services en-toepassingen werd geà ntegreerd. Verder, JumpCloud combineert LDAP met RADIUS, SAML, Samba, WebAuthn, SCIM, en andere protocollen om gebruikers te verbinden met de IT die ze nodig hebben om het werk te laten gebeuren.

naast IAM-en apparaatbeheer past JumpCloud een Zero-Trust beveiligingsbenadering toe met tools zoals multi-factor authentication (MFA), faciliteert het cross-platform Apparaatbeheer om alle apparaten veilig en correct geconfigureerd te houden, en biedt het een gebruiksvriendelijke GUI voor zowel beheerders als gebruikers.

leer meer over JumpCloud ‘ s cloud LDAP — aanbod, of probeer het platform gratis-het kost niets om uw eerste 10 gebruikers en apparaten toe te voegen, en het platform wordt geleverd met 10 dagen live chat-ondersteuning.

- LDAP