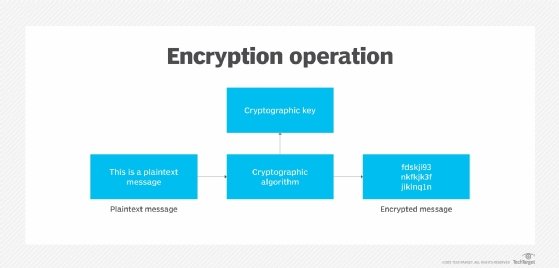

versleuteling is de methode waarmee informatie wordt omgezet in geheime code die de ware betekenis van de informatie verbergt. De wetenschap van het versleutelen en decoderen van informatie wordt cryptografie genoemd.

in computers wordt niet-versleutelde data ook wel platte tekst genoemd, en versleutelde data wordt versleutelde tekst genoemd. De formules die worden gebruikt om berichten te coderen en te decoderen worden versleutelingsalgoritmen of cijfers genoemd.

om effectief te zijn, bevat een cipher een variabele als onderdeel van het algoritme. De variabele, die een sleutel wordt genoemd, is wat de output van een cipher uniek maakt. Wanneer een versleuteld bericht wordt onderschept door een niet-geautoriseerde entiteit, moet de indringer raden welk cijfer de afzender gebruikte om het bericht te versleutelen, evenals welke sleutels werden gebruikt als variabelen. De tijd en moeite van het Raden van deze informatie is wat encryptie zo ‘ n waardevol beveiligingshulpmiddel maakt.

versleuteling is al lang een manier om gevoelige informatie te beschermen. Historisch gezien werd het gebruikt door militairen en regeringen. In moderne tijden wordt versleuteling gebruikt om gegevens die zijn opgeslagen op computers en opslagapparaten te beschermen, evenals gegevens die via netwerken worden verzonden.

dit artikel maakt deel uit van

- Data security guide: Everything you need to know

- belang van versleuteling

- Hoe wordt het gebruikt?

- Hoe werkt versleuteling?

- voordelen van versleuteling

- nadelen van versleuteling

- Encryptiesleutelbeheer en wrapping

- types of encryption

- cryptografische hashfuncties

- versleuteling vs. decryptie

- versleutelingsalgoritmen

- hoe versleuteling te breken

- Versleutelingsachterdeuren

- bedreigingen voor het internet van de dingen, mobiele apparaten

- geschiedenis van versleuteling

Data security guide: Everything you need to know

- die ook bevat:

- beschermen tegen zich ontwikkelende bedreigingen voor gegevensbeveiliging

- beste praktijken om CISO ‘ s te helpen zich voor te bereiden op CCPA

- het menselijke aspect van risico te bestrijden met insider threat management

belang van versleuteling

versleuteling speelt een belangrijke rol bij het beveiligen van veel verschillende soorten informatietechnologiemiddelen (IT). Het biedt de volgende:

- vertrouwelijkheid codeert de inhoud van het bericht.

- authenticatie verifieert de oorsprong van een bericht.

- integriteit bewijst dat de inhoud van een bericht niet is gewijzigd sinds het is verzonden.

- non-repudiation voorkomt dat afzenders ontkennen dat ze het versleutelde bericht verzonden hebben.

Hoe wordt het gebruikt?

versleuteling wordt vaak gebruikt om gegevens tijdens het transport en gegevens in rust te beschermen. Elke keer dat iemand een geldautomaat gebruikt of iets online koopt met een smartphone, wordt versleuteling gebruikt om de informatie te beschermen die wordt doorgegeven. Bedrijven vertrouwen steeds meer op Encryptie om applicaties en gevoelige informatie te beschermen tegen reputatieschade wanneer er sprake is van een datalek.

elk versleutelingssysteem bevat drie belangrijke componenten: de gegevens, de versleutelingsengine en het sleutelbeheer. In laptop encryptie, alle drie de componenten worden uitgevoerd of opgeslagen op dezelfde plaats: op de laptop.

in applicatiearchitecturen worden de drie componenten echter gewoonlijk op afzonderlijke plaatsen uitgevoerd of opgeslagen om de kans te verkleinen dat een compromis van een afzonderlijke component kan resulteren in een compromis van het gehele systeem.

Hoe werkt versleuteling?

aan het begin van het versleutelingsproces moet de afzender beslissen welke versleuteling het beste de Betekenis van het bericht verhult en welke variabele als sleutel gebruikt moet worden om het gecodeerde bericht uniek te maken. De meest gebruikte soorten cijfers vallen in twee categorieën: symmetrisch en asymmetrisch.

symmetrische cijfers, ook wel geheime sleutelversleuteling genoemd, gebruiken een enkele sleutel. De sleutel wordt soms aangeduid als een gedeeld geheim omdat de afzender of het computersysteem dat de encryptie doet de geheime sleutel moet delen met alle entiteiten die gemachtigd zijn om het bericht te decoderen. Symmetrische sleutelversleuteling is meestal veel sneller dan asymmetrische versleuteling. De meest gebruikte symmetrische sleutel cipher is de Advanced Encryption Standard (AES), die is ontworpen om door de overheid geclassificeerde informatie te beschermen.

Asymmetrische cijfers, ook bekend als publieke sleutelversleuteling, gebruiken twee verschillende — maar logisch gekoppelde — sleutels. Dit type cryptografie maakt vaak gebruik van priemgetallen om sleutels te maken, omdat het computationeel moeilijk is om grote priemgetallen te factoreren en de encryptie te reverse-engineeren. De Rivest-Shamir-Adleman (RSA) encryptie-algoritme is momenteel de meest gebruikte publieke sleutel algoritme. Met RSA kan de publieke of private sleutel worden gebruikt om een bericht te versleutelen; de sleutel die niet voor versleuteling wordt gebruikt, wordt de ontsleutelingssleutel.Tegenwoordig gebruiken veel cryptografische processen een symmetrisch algoritme om gegevens te versleutelen en een asymmetrisch algoritme om de geheime sleutel veilig uit te wisselen.

voordelen van versleuteling

het primaire doel van versleuteling is de bescherming van de vertrouwelijkheid van digitale gegevens die zijn opgeslagen op computersystemen of via internet of enig ander computernetwerk worden verzonden.

naast beveiliging wordt de invoering van encryptie vaak gedreven door de noodzaak om te voldoen aan compliance regulations. Een aantal organisaties en normalisatie-instellingen bevelen aan of eisen dat gevoelige gegevens worden versleuteld om te voorkomen dat onbevoegde derden of dreigingsactoren toegang krijgen tot de gegevens. De Payment Card Industry Data Security Standard (PCI DSS) vereist bijvoorbeeld dat handelaren de betaalkaartgegevens van klanten versleutelen wanneer deze in rust worden opgeslagen en via openbare netwerken worden verzonden.

nadelen van versleuteling

hoewel versleuteling bedoeld is om te voorkomen dat niet-geautoriseerde entiteiten de verkregen gegevens kunnen begrijpen, kan versleuteling in sommige situaties voorkomen dat de eigenaar van de gegevens ook toegang heeft tot de gegevens.

sleutelbeheer is een van de grootste uitdagingen bij het bouwen van een enterprise encryptie strategie omdat de sleutels om de versleuteling tekst te decoderen ergens in de omgeving moeten wonen, en aanvallers hebben vaak een vrij goed idee van waar te zoeken.

er zijn tal van best practices voor het beheren van versleutelingssleutels. Het is gewoon dat key management extra lagen van complexiteit toevoegt aan het back-up-en herstelproces. Als er een grote ramp zou toeslaan, zou het proces van het ophalen van de sleutels en het toevoegen ervan aan een nieuwe back-up server de tijd kunnen verlengen die nodig is om aan de slag te gaan met de hersteloperatie.

het hebben van een sleutelbeheersysteem is niet genoeg. Beheerders moeten met een uitgebreid plan komen om het sleutelbeheersysteem te beschermen. Typisch, dit betekent back-up afzonderlijk van al het andere en het opslaan van die back-ups op een manier die het gemakkelijk maakt om de sleutels op te halen in het geval van een grootschalige ramp.

Encryptiesleutelbeheer en wrapping

versleuteling is een effectieve manier om gegevens te beveiligen, maar de cryptografische sleutels moeten zorgvuldig worden beheerd om ervoor te zorgen dat gegevens beschermd blijven, maar toegankelijk wanneer dat nodig is. De toegang tot encryptiesleutels moet worden gecontroleerd en beperkt tot die personen die ze absoluut nodig hebben om ze te gebruiken.

strategieën voor het beheren van encryptiesleutels gedurende hun levenscyclus en het beschermen ervan tegen diefstal, verlies of misbruik moeten beginnen met een audit om een benchmark vast te stellen voor hoe de organisatie de toegang tot haar sleutels configureert, bestuurt, bewaakt en beheert.

Sleutelbeheersoftware kan helpen bij het centraliseren van sleutelbeheer en sleutels beschermen tegen ongeautoriseerde toegang, vervanging of wijziging.

Sleutelwrapping is een type beveiligingsfunctie die wordt gevonden in sommige softwarepakketten voor sleutelbeheer die in wezen de versleutelingssleutels van een organisatie versleutelt, individueel of in bulk. Het proces van het decoderen van sleutels die zijn verpakt heet uitpakken. Sleutel wikkelen en uitpakken activiteiten worden meestal uitgevoerd met symmetrische encryptie.

types of encryption

- Bring your own encryption (BYOE) is een cloudcomputing beveiligingsmodel dat cloudserviceklanten in staat stelt om hun eigen encryptiesoftware te gebruiken en hun eigen encryptiesleutels te beheren. BYOE kan ook worden aangeduid als breng uw eigen sleutel (BYOK). BYOE werkt door klanten in staat te stellen om een gevirtualiseerde instantie van hun eigen encryptie software te implementeren naast de zakelijke applicatie die ze hosten in de cloud.

- cloudopslag-encryptie is een dienst die wordt aangeboden door cloudopslagproviders waarbij gegevens of tekst met behulp van versleutelingsalgoritmen worden getransformeerd en vervolgens in cloudopslag worden geplaatst. Cloud encryptie is bijna identiek aan interne encryptie met een belangrijk verschil: De cloudklant moet de tijd nemen om meer te weten te komen over het beleid en de procedures van de provider voor encryptie en encryptiesleutelbeheer om encryptie af te stemmen op het niveau van gevoeligheid van de gegevens die worden opgeslagen.

- encryptie op Kolomniveau is een benadering van database-encryptie waarbij de informatie in elke cel in een bepaalde kolom hetzelfde wachtwoord heeft voor toegang, lezen en schrijven.

- Deniable encryption is een type cryptografie dat het mogelijk maakt een versleutelde tekst op twee of meer manieren te ontcijferen, afhankelijk van welke decryptie sleutel wordt gebruikt. Ontkenbare encryptie wordt soms gebruikt voor desinformatie doeleinden wanneer de afzender anticipeert, of zelfs aanmoedigt, onderschepping van een communicatie.

- Encryption as a Service (EaaS) is een abonnementsmodel dat cloudserviceklanten in staat stelt te profiteren van de beveiliging die encryptie biedt. Deze aanpak biedt klanten die niet over de middelen beschikken om encryptie zelf te beheren, een manier om problemen met de naleving van de regelgeving aan te pakken en gegevens te beschermen in een omgeving met meerdere huurders. Cloudversleuteling biedt meestal full-disk encryption (FDE), database encryptie of bestand encryptie.

- End-to-end encryptie (E2EE) garandeert dat gegevens die tussen twee partijen worden verzonden, niet kunnen worden bekeken door een aanvaller die het communicatiekanaal onderschept. Het gebruik van een versleuteld communicatiecircuit, zoals geleverd door Transport Layer Security (TLS) tussen webclient en webserversoftware, is niet altijd voldoende om E2EE te garanderen; doorgaans wordt de werkelijke inhoud die wordt verzonden, versleuteld door clientsoftware voordat deze wordt doorgegeven aan een webclient en alleen door de ontvanger wordt gedecodeerd. Messaging apps die E2EE bieden zijn onder andere Facebook ’s WhatsApp en Open Whisper Systems’ signaal. Facebook Messenger-gebruikers kunnen ook E2EE messaging met de geheime gesprekken optie.

- versleuteling op veldniveau is de mogelijkheid om gegevens in specifieke velden op een webpagina te versleutelen. Voorbeelden van velden die versleuteld kunnen worden zijn creditcardnummers, burgerservicenummers, bankrekeningnummers, gezondheidsgerelateerde informatie, lonen en financiële gegevens. Zodra een veld is gekozen, worden alle gegevens in dat veld automatisch versleuteld.

- FDE is versleuteling op hardwareniveau. FDE werkt door het automatisch omzetten van gegevens op een harde schijf in een vorm die niet kan worden begrepen door iedereen die niet de sleutel om de conversie ongedaan te maken. Zonder de juiste authenticatiesleutel blijven de gegevens ontoegankelijk, zelfs als de harde schijf wordt verwijderd en in een andere machine wordt geplaatst. FDE kan worden geïnstalleerd op een computer op het moment van de productie, of het kan later worden toegevoegd door het installeren van een speciale software driver.

- homomorfe versleuteling is de conversie van gegevens naar versleuteling die kan worden geanalyseerd en waarmee kan worden gewerkt alsof het nog in zijn oorspronkelijke vorm was. Deze benadering van encryptie maakt het mogelijk complexe wiskundige bewerkingen uit te voeren op versleutelde gegevens zonder afbreuk te doen aan de encryptie.

- https maakt websiteversleuteling mogelijk door HTTP over het TLS-protocol uit te voeren. Als een webserver alle inhoud die hij verzendt, wilt versleutelen, moet een certificaat met openbare sleutel worden geïnstalleerd.

- link-level encryptie versleutelt gegevens wanneer het de host verlaat, ontsleutelt het bij de volgende link, die een host of een relaispunt kan zijn, en herencrypt het voordat het naar de volgende link wordt verzonden. Elke link kan een andere sleutel of zelfs een ander algoritme voor data-encryptie te gebruiken, en het proces wordt herhaald totdat de gegevens de ontvanger bereikt.

- versleuteling op netwerkniveau past cryptoservices toe op de netwerkoverdrachtlaag — boven het datalinkniveau maar onder het toepassingsniveau. Netwerkversleuteling wordt geïmplementeerd via Internet Protocol Security (IPSec), een set van open Internet Engineering Task Force (IETF) standaarden die, wanneer ze samen worden gebruikt, een kader creëren voor privécommunicatie via IP-netwerken.De Kwantumcryptografie is afhankelijk van de kwantummechanische eigenschappen van deeltjes om gegevens te beschermen. In het bijzonder stelt het onzekerheidsprincipe van Heisenberg dat de twee identificerende eigenschappen van een deeltje-de locatie en het momentum-niet kunnen worden gemeten zonder de waarden van die eigenschappen te veranderen. Als gevolg hiervan kunnen kwantumgecodeerde gegevens niet worden gekopieerd omdat elke poging om toegang te krijgen tot de gecodeerde gegevens de gegevens zal veranderen. Evenzo, elke poging om te kopiëren of toegang tot de gegevens zal leiden tot een wijziging in de gegevens, waardoor de bevoegde partijen op de hoogte van de encryptie dat een aanval heeft plaatsgevonden.

cryptografische hashfuncties

hashfuncties bieden een ander type versleuteling. Hashing is de transformatie van een tekenreeks naar een vaste lengte waarde of sleutel die de oorspronkelijke tekenreeks vertegenwoordigt. Wanneer gegevens worden beschermd door een cryptografische hash-functie, kan zelfs de kleinste verandering in het bericht worden gedetecteerd omdat het een grote verandering in de resulterende hash zal maken.

Hash-functies worden beschouwd als een type eenrichtingsversleuteling omdat sleutels niet worden gedeeld en de informatie die nodig is om de versleuteling om te keren niet in de uitvoer aanwezig is. Om effectief te zijn, moet een hash-functie computationeel efficiënt (eenvoudig te berekenen), deterministisch (betrouwbaar hetzelfde resultaat oplevert), preimage-resistent (output onthult niets over input) en botsings-resistent (uiterst onwaarschijnlijk dat twee instanties hetzelfde resultaat zullen produceren) zijn.

populaire hash-algoritmen zijn het beveiligde hash-algoritme (SHA-2 en SHA-3) en het Message Digest-algoritme 5 (MD5).

versleuteling vs. decryptie

versleuteling, die de inhoud van het bericht codeert en verhult, wordt uitgevoerd door de afzender van het bericht. Decryptie, dat is het proces van het decoderen van een verduisterd bericht, wordt uitgevoerd door de berichtontvanger.

de beveiliging die door encryptie wordt geboden is direct gekoppeld aan het type versleuteling dat wordt gebruikt om de gegevens te versleutelen — de sterkte van de decryptie sleutels die nodig zijn om versleuteling naar platte tekst te retourneren. In de Verenigde Staten, cryptografische algoritmen goedgekeurd door de Federal Information Processing Standards (FIPS) of National Institute of Standards and Technology (NIST) moeten worden gebruikt wanneer cryptografische Diensten nodig zijn.

versleutelingsalgoritmen

- AES is een symmetrische blokcodering die door de Amerikaanse regering is gekozen om gerubriceerde informatie te beschermen. NIST begon met de ontwikkeling van AES in 1997 toen het kondigde de noodzaak voor een opvolger algoritme voor de Data Encryption Standard (DES), die begon te kwetsbaar voor brute-force aanvallen geworden.

- DES is een verouderde symmetrische sleutelmethode voor gegevensversleuteling. DES werkt met dezelfde sleutel om een bericht te versleutelen en te decoderen, dus zowel de afzender als de ontvanger moeten dezelfde persoonlijke sleutel kennen en gebruiken. DES is vervangen door het veiliger AES-algoritme.Diffie-Hellman key exchange, ook wel exponential key exchange genoemd, is een methode voor digitale encryptie die getallen gebruikt die zijn verhoogd tot specifieke bevoegdheden om decryptie sleutels te produceren op basis van componenten die nooit direct worden verzonden, waardoor de taak van een mogelijke codebreker wiskundig overweldigend is.

- elliptische krommecryptografie (ECC) maakt gebruik van algebraïsche functies om beveiliging tussen sleutelparen te genereren. De resulterende cryptografische algoritmen kunnen sneller en efficiënter zijn en kunnen vergelijkbare beveiligingsniveaus produceren met kortere cryptografische sleutels. Dit maakt ECC-algoritmen een goede keuze voor internet of things (IoT) apparaten en andere producten met beperkte computing resources.Quantum key distribution (Qkd) is een voorgestelde methode voor versleutelde berichten waarbij versleutelingssleutels worden gegenereerd met behulp van een paar verstrengelde fotonen die vervolgens afzonderlijk naar het bericht worden verzonden. Quantum entanglement stelt de afzender en de ontvanger in staat om te weten of de encryptiesleutel is onderschept of gewijzigd voordat de transmissie zelfs maar aankomt. Dit is omdat, in het kwantumrijk, de handeling van het observeren van de overgedragen informatie het verandert. Zodra is vastgesteld dat de versleuteling veilig is en niet is onderschept, wordt toestemming gegeven om het versleutelde bericht over een openbaar internetkanaal te verzenden.RSA werd voor het eerst publiekelijk beschreven in 1977 door Ron Rivest, Adi Shamir en Leonard Adleman van het Massachusetts Institute of Technology (MIT), hoewel de creatie van een publiek sleutelalgoritme door de Britse wiskundige Clifford Cocks in 1973 geheim werd gehouden door het Verenigd Koninkrijk.’s Government Communications Headquarters (GCHQ) tot 1997. Veel protocollen, zoals Secure Shell (SSH), OpenPGP, Secure/Multipurpose Internet Mail Extensions (S/MIME) en Secure Sockets Layer (SSL)/TLS, vertrouwen op RSA voor encryptie en digitale handtekening functies.

hoe versleuteling te breken

voor elke versleuteling is de meest basale aanvalsmethode brute kracht — elke sleutel proberen totdat de juiste is gevonden. De lengte van de sleutel bepaalt het aantal mogelijke sleutels, vandaar de haalbaarheid van dit type aanval. De versleutelingssterkte is direct verbonden met de sleutelformaat, maar naarmate de sleutelformaat groter wordt, nemen ook de benodigde middelen om de berekening uit te voeren toe.

alternatieve methoden voor het breken van versleuteling zijn side-channel aanvallen, die niet de werkelijke versleuteling aanvallen, maar de fysieke bijwerkingen van de implementatie ervan. Een fout in het ontwerp of de uitvoering van het systeem kan ervoor zorgen dat dergelijke aanvallen slagen.

aanvallers kunnen ook proberen om een doelgerichte cipher te breken door middel van cryptanalyse, het proces van het proberen om een zwakte in de cipher te vinden die kan worden benut met een complexiteit minder dan een brute-force aanval. De uitdaging om een cipher succesvol aan te vallen is makkelijker als de cipher zelf al gebrekkig is. Zo zijn er vermoedens dat inmenging van de nationale veiligheidsdienst (NSA) het DES-algoritme verzwakt. Naar aanleiding van onthullingen van de voormalige NSA analist en aannemer Edward Snowden, velen geloven dat de NSA heeft geprobeerd om andere cryptografie normen ondermijnen en verzwakken encryptie producten.

Versleutelingsachterdeuren

een versleutelingsachterdeurtje is een manier om de authenticatie of versleuteling van een systeem te omzeilen. Overheden en wetshandhavingsfunctionarissen over de hele wereld, met name in de Five Eyes (FVEY) intelligence alliance, blijven aandringen op Encryptie achterdeuren, die zij noodzakelijk achten in het belang van de nationale veiligheid en beveiliging als criminelen en terroristen steeds meer communiceren via versleutelde online diensten.Volgens de regeringen van de FVEY is de groeiende kloof tussen het vermogen van de rechtshandhavingsinstanties om rechtmatig toegang te krijgen tot gegevens en hun vermogen om de inhoud van die gegevens te verkrijgen en te gebruiken “een dringende internationale zorg” die “dringende, aanhoudende aandacht en geïnformeerde discussie” vereist.”

tegenstanders van encryptie backdoors hebben herhaaldelijk gezegd dat door de overheid gemandateerde zwakheden in encryptie systemen de privacy en veiligheid van iedereen in gevaar brengen omdat dezelfde backdoors kunnen worden uitgebuit door hackers.Onlangs hebben wetshandhavingsinstanties, zoals de Federal Bureau of Investigation (FBI), kritiek geuit op technologiebedrijven die E2EE aanbieden, met het argument dat een dergelijke versleuteling de wetshandhavingsinstanties verhindert toegang te krijgen tot gegevens en communicatie, zelfs met een bevelschrift. De FBI heeft naar deze kwestie verwezen als “going dark”, terwijl het Amerikaanse Ministerie van Justitie (DOJ) de noodzaak heeft uitgeroepen voor “verantwoorde encryptie” die door technologiebedrijven onder een gerechtelijk bevel kan worden ontgrendeld.

Australië heeft wetgeving aangenomen die het verplicht maakte voor bezoekers om wachtwoorden te verstrekken voor alle digitale apparaten bij het oversteken van de grens in Australië. De straf voor niet-naleving is vijf jaar gevangenisstraf.

bedreigingen voor het internet van de dingen, mobiele apparaten

tegen 2019 omvatten cybersecurity-bedreigingen in toenemende mate versleutelingsgegevens op het internet van de dingen en op mobiele computerapparatuur. Terwijl apparaten op IoT zijn vaak niet doelwitten zelf, ze dienen als aantrekkelijke kanalen voor de distributie van malware. Volgens deskundigen, aanvallen op IoT-apparaten met behulp van malware wijzigingen verdrievoudigd in de eerste helft van 2018 in vergelijking met het geheel van 2017.

ondertussen heeft NIST de creatie van cryptografische algoritmen aangemoedigd die geschikt zijn voor gebruik in beperkte omgevingen, waaronder mobiele apparaten. In een eerste juratieronde in April 2019 koos NIST 56 lichtgewicht cryptografische algoritmen om in aanmerking te komen voor standaardisatie. Verdere discussie over cryptografische standaarden voor mobiele apparaten is gepland om te worden gehouden in November 2019.

in februari 2018 onthulden onderzoekers van MIT een nieuwe chip, die hardwired is om publieke sleutelversleuteling uit te voeren, die slechts 1/400 zo veel vermogen verbruikt als software-uitvoering van dezelfde protocollen. Het gebruikt ook ongeveer 1/10 zoveel geheugen en voert 500 keer sneller uit.

omdat versleutelingsprotocollen voor openbare sleutels in computernetwerken door software worden uitgevoerd, vereisen ze kostbare energie en geheugenruimte. Dit is een probleem in IoT, waar veel verschillende sensoren ingebed in producten zoals apparaten en voertuigen verbinding maken met online servers. De solid-state circuits sterk verlicht dat energie-en geheugenverbruik.

geschiedenis van versleuteling

het woord versleuteling komt van het Griekse woord kryptos, wat verborgen of geheim betekent. Het gebruik van encryptie is bijna zo oud als de kunst van de communicatie zelf. Al in 1900 voor Christus, een Egyptische schrijver gebruikte niet-standaard hiërogliefen om de Betekenis van een inscriptie te verbergen. In een tijd dat de meeste mensen niet konden lezen, was het schrijven van een bericht vaak genoeg, maar versleutelingsschema ‘ s ontwikkelden zich al snel om berichten om te zetten in onleesbare groepen cijfers om de geheimhouding van het bericht te beschermen terwijl het van de ene plaats naar de andere werd gedragen. De inhoud van een bericht is opnieuw gerangschikt (omzetting) of vervangen (Vervanging) door andere tekens, symbolen, cijfers of afbeeldingen om de betekenis ervan te verbergen.

in 700 v. Chr. schreven de Spartanen gevoelige berichten op stroken leer om stokken gewikkeld. Toen de tape werd afgewikkeld, werden de karakters betekenisloos, maar met een stok van precies dezelfde diameter, kon de ontvanger het bericht opnieuw (ontcijferen). Later gebruikten de Romeinen wat bekend staat als de Caesar Shift Cipher, een monoalfabetische cipher waarin elke letter wordt verschoven door een overeengekomen nummer. Dus, bijvoorbeeld, als het afgesproken nummer drie is, dan is de boodschap, “bij de poorten op zes” zou worden “eh dw wkh jdwhv dw vla.”Op het eerste gezicht lijkt dit misschien moeilijk te ontcijferen, maar het naast elkaar plaatsen van het begin van het alfabet totdat de letters zinvol zijn duurt niet lang. Ook de klinkers en andere veelgebruikte letters, zoals t en s, kunnen snel worden afgeleid met behulp van frequentie-analyse, en die informatie, op zijn beurt, kan worden gebruikt om de rest van het bericht te ontcijferen.

de Middeleeuwen zagen de opkomst van polyalfabetische substitutie, die meerdere substitutie alfabetten gebruikt om het gebruik van frequentieanalyse te beperken om een cijfer te kraken. Deze methode van het versleutelen van berichten bleef populair ondanks vele implementaties die niet voldoende te verbergen wanneer de vervanging veranderd-ook bekend als sleutel progressie. Waarschijnlijk de meest bekende implementatie van een polyalfabetische substitutiecodering is de Enigma elektromechanische rotorcoderingsmachine die door de Duitsers tijdens de Tweede Wereldoorlog werd gebruikt.

pas in het midden van de jaren zeventig nam encryptie een grote sprong voorwaarts. Tot nu toe gebruikten alle versleutelingsschema ‘ s hetzelfde geheim voor het versleutelen en decoderen van een bericht: een symmetrische sleutel.

encryptie werd bijna uitsluitend gebruikt door overheden en grote ondernemingen tot eind jaren zeventig, toen de Diffie-Hellman sleuteluitwisseling en RSA algoritmen voor het eerst werden gepubliceerd en de eerste pc ‘ s werden geïntroduceerd.In 1976 losten Whitfield Diffie en Martin Hellman ‘ s paper, “New Directions in Cryptography,” een van de fundamentele problemen van cryptografie op: hoe de encryptiesleutel veilig te verspreiden onder degenen die het nodig hebben. Deze doorbraak werd kort daarna gevolgd door RSA, een implementatie van public key cryptografie met behulp van asymmetrische algoritmen, die een nieuw tijdperk van encryptie inluidde. Tegen het midden van de jaren 1990 werden zowel publieke als private sleutel versleuteling routinematig ingezet in webbrowsers en servers om gevoelige gegevens te beschermen.