![]() met behulp van het cryptografiealgoritme met twee sleutels kunnen gebruikers openbare sleutels uitwisselen om elkaar te beveiligen en te verifiëren.

met behulp van het cryptografiealgoritme met twee sleutels kunnen gebruikers openbare sleutels uitwisselen om elkaar te beveiligen en te verifiëren.

er zijn twee belangrijke toepassingen voor digitale certificaten zijn voor:

- 1. Beveiligde E-Mail

2. Beveiligde toegang

en wanneer u overweegt om digitale certificaten te gebruiken, moet u overwegen:

- 3. Het beleid inzake digitale certificaten

4. De functie van de registratieautoriteit

- communicatie; beveiligde e-mail

- beveiligde toegang

- Eén-op-één authenticatie

- One-to-Many authenticatie

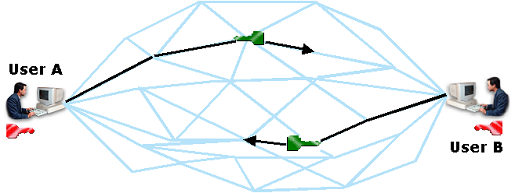

gebruiker A en B wisselen publieke sleutels uit en gebruiken de publieke sleutel van de ander om berichten naar elkaar terug te versleutelen. Alleen Gebruiker A heeft de privésleutel waarmee alle berichten die zijn versleuteld met de bijbehorende publieke sleutel van Gebruiker A, kunnen worden gedecodeerd.

in het geval dat een webserver over een zeer beveiligde zone beschikt en beperkte en gecontroleerde toegang tot de daarop opgeslagen informatie wil verlenen, bieden gebruikersnamen en wachtwoorden onvoldoende bescherming. Het vervangen van deze onveilige aanmeldmethode door een Digi-ID™ lost dit probleem op.

er zijn twee soorten Digi-Access ™ – authenticatiesystemen:

- One-to-One-authenticatie

one-to-Many-authenticatie

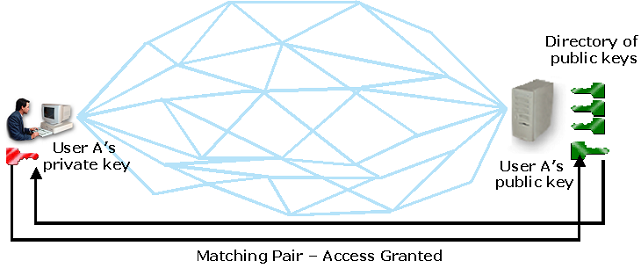

openbare sleutels en privésleutels ‘herkennen’ elkaar en omdat de publieke sleutel vrij kan worden gedistribueerd, kan de webserver alle publieke sleutels opslaan die behoren tot de lijst van geautoriseerde gebruikers en overeenkomen met de sleutels voor gebruikers die toegang zoeken. Dit wordt On-to-One authenticatie genoemd.

de publieke sleutel van Gebruiker A wordt opgeslagen op de webserver. Wanneer gebruiker A probeert toegang te krijgen tot de server, vraagt de server het certificaatarchief van Gebruiker A om te bevestigen dat de persoonlijke sleutel overeenkomt met de openbare sleutel die op de server is opgeslagen. Als de Overeenkomst wordt bevestigd, krijgt gebruiker A toegang.

bij eenvoudiger implementaties hoeft u misschien alleen groepen gebruikers te identificeren, in welk geval de één-op-veel implementatie sneller te implementeren en gemakkelijker te beheren is.

bij One-to-Many authenticatie wordt de hele groep gebruikers of meerdere subgroepen gevormd. De server wordt vervolgens geconfigureerd om alleen het ondertekeningscertificaat te zoeken, in welk geval de server geen kopie van de publieke sleutel van elk individu nodig heeft.

dit is gemakkelijker te implementeren en te beheren omdat de server geen unieke configuratie nodig heeft voor elke Digi-ID™ die gebruikt wordt om toegang te krijgen. Door zijn eenvoud, wordt de server eenmaal geconfigureerd en een willekeurig aantal gebruikers kan toegang tot het zonder verdere interventie en nog steeds de individuele gebruiker kan worden ingetrokken, zodat de toegang wordt geweigerd op de individuele basis als dat nodig is.