vandaag gaan we een kijkje nemen op de kwetsbaarheden in het WEP (Wired Equivalent Privacy) protocol en zien hoe deze kwetsbaarheden te exploiteren en hoe hackers toegang kunnen krijgen tot een Wi-Fi-netwerk waar ze nog geen toegang toe hebben. We zullen gebruik maken van de aircrack-ng software om de aanval van een Kali Linux installatie te vergemakkelijken, maar ik wilde wijzen op een paar kanttekeningen, waarschuwingen en uitleg voordat we graven in de demonstratie.

allereerst moet u er rekening mee houden dat een deel van het aanvalsproces vergelijkbaar is met het kraken van de WPA en WPA2 Wi-Fi protocollen. Echter, WEP is een ander protocol helemaal, dus voorbij het starten van de software op een draadloze interface en het uitvoeren van de dumps, het proces is een beetje anders. Daarnaast moet u er rekening mee dat we niet gaan profiteren van een handshaking en reconnection fout en het uitvoeren van een woordenboek-gebaseerde aanval zoals we deden met WPA. In plaats daarvan gaan we draadloze data monitoren en pakketjes vastleggen om de sleutel af te leiden op basis van een aantal bekende kwetsbaarheden.

WEP kwetsbaarheden vs WPA kwetsbaarheden

voordat we beginnen met de WEP kraken demonstratie, moet u een algemeen begrip hebben van het protocol, de kwetsbaarheden, en hoe ze verschillen van WPA en WPA2. Ten eerste moet je begrijpen dat WEP een beveiligingsprotocol is dat gebruik maakt van RC4 security, wat een soort stream cipher is. De cipher gebruikt een korte sleutel om een ‘willekeurige’ sleutelstroom te genereren, maar deze technologie wordt al jaren gebruikt.

er zijn verschillende manieren waarop WEP-kwetsbaarheden kunnen worden benut. Een manier waarop het vaak wordt aangevallen is door het vergelijken van twee streams die cipher-teksten gebruikt met identieke key streams. Door gebruik te maken van een XOR-bewerking (exclusief Or) op de data, kan het protocol reverse engineered worden.

een van de fatale fouten in het protocol draait om de CRC-32 checksum die wordt gebruikt om ervoor te zorgen dat gegevens niet zijn gewijzigd tijdens het transport – ook wel bekend als een integriteitscontrole. Door de bits te veranderen en de checksum te bewerken naar een geldige permutatie, is het mogelijk om de RC4 stream data te misleiden zodat ze geldig lijken. Echter, dit is slechts het topje van de ijsberg met betrekking tot WEP kwetsbaarheden, en je moet weten dat deze beveiligingsfouten aanleiding geven tot zowel passieve als actieve aanvallen.

omgekeerd lijdt WPA aan een beveiligingsprobleem gerelateerd aan TKIP (Temporal Key Integrity Protocol). Deze gebreken maken WPA en WPA2 kwetsbaar voor packet spoofing, decryptie en brute force aanvallen. Terwijl de onderliggende mechanica van WEP en WPA zijn zeer verschillend, zult u merken dat u kunt kraken beide protocol in een kwestie van minuten (meestal) met behulp van de aircrack-ng software op Kali.

een van de belangrijkste verschillen tussen onze aanvallen is hoe we het protocol aanvallen. In de WPA en WPA2 tutorial hebben we een woordenboek met wachtwoorden gebruikt om de sleutel te vinden. Deze keer zullen we echter draadloze pakketten uit de lucht onderscheppen met aircrack-ng (hoewel er veel andere soorten pakketsniffers zijn) om de belangrijkste gegevens te ontdekken.

Aanvalstypen

passieve aanvallen worden vergemakkelijkt door een afluistertechniek waarmee een aanvaller draadloze communicatie kan onderscheppen totdat hij een iCV-botsing ziet. Dan, de aanvaller kan software gebruiken om de inhoud van de gegevens af te leiden. Vanwege de gebreken in het RC4-algoritme, kan een aanvaller relatief gemakkelijk gegevens verzamelen en cross-check die gegevens om berichten te decoderen en zelfs toegang tot het netwerk te krijgen.

omgekeerd, en actieve aanval kan worden gebruikt wanneer een aanvaller al de gegevens in platte tekst voor een versleuteld bericht kent. Dan, de aanvaller kan handmatig ambachtelijke extra versleutelde pakketten om het WEP-apparaat GEK. Omdat ze weten hoe ze het hashing-algoritme moeten manipuleren, kunnen ze de integriteitscontroles voor de gek houden, waardoor het WEP-apparaat de pakketten ten onrechte als geldige gegevens accepteert. Dit is een soort injectie aanval, en ze zijn verrassend gemakkelijk uit te voeren.

aan de slag

voordat u begint, hebt u verschillende dingen nodig om een omgeving te bouwen waar u kunt beginnen met hacken. Zoals altijd, je moet weten dat je niet het wettelijke recht om deze informatie te misbruiken in het openbaar aan te vallen real-life netwerken, dus je moet alleen proberen deze exploit in de privacy van uw thuisnetwerk. Je hebt de volgende vijf items nodig voordat we kunnen beginnen.:

- een computersysteem met Kali Linux

- een draadloze router met WEP die u bezit en beheert

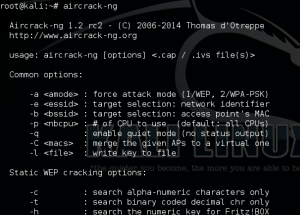

- de aircrack-ng software

- een draadloze interface die in monitormodus kan worden uitgevoerd om pakketten

- een andere draadloze host te verzamelen die verbonden is met de router

Stap 1

zorg ervoor dat uw draadloze kaart wordt gezien in uw Kali Linux-systeem. U kunt het ifconfig commando uitvoeren om te zoeken naar draadloze interfaces. Je zou een Ethernet en loopback interface moeten zien, maar we zijn geïnteresseerd in de interface die begint met een ‘ w.’Waarschijnlijk zal de draadloze interface die u wilt gebruiken wlan0 zijn, tenzij u meerdere draadloze kaarten hebt.

Stap 2

vervolgens gaan we aircrack-ng gebruiken om uw draadloze interface in monitormodus te zetten, waardoor het draadloze frames van andere apparaten kan monitoren en vastleggen om de aanval te vergemakkelijken. U moet het volgende commando uitvoeren:

- aircrack-ng start wlan0

merk op dat u een draadloze interface met een andere naam kan hebben. Als de naam van uw interface wlan1 is of een andere naam heeft, voeg deze dan toe aan het einde van het commando. Maak speciale nota van de uitvoer, omdat het een luisterinterface zal creëren, waarschijnlijk genaamd mon0.

merk op dat u een draadloze interface met een andere naam kan hebben. Als de naam van uw interface wlan1 is of een andere naam heeft, voeg deze dan toe aan het einde van het commando. Maak speciale nota van de uitvoer, omdat het een luisterinterface zal creëren, waarschijnlijk genaamd mon0.

Stap 3

dan zullen we beginnen met het dump commando om pakketten van andere draadloze apparaten te pakken, en de software zal in staat zijn om berekeningen en vergelijkingen te maken tussen de gegevens om het onveilige WEP protocol te breken. Voer het volgende commando in:

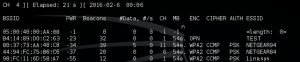

- airodump-ng mon0

Stap 4

nu is het tijd om uw draadloze interface te vertellen om de opgeslagen draadloze gegevens op te slaan op basis van het netwerk van uw keuze. Vergeet niet om drie belangrijke stukken informatie van de vorige uitvoer aan te sluiten op het volgende commando:

- airodump –ng –w –c-bssid mon0

meer specifiek moet u de ESSID, het kanaalnummer (CH) en de BSSID aansluiten. Door nu uw draadloze interface moet het vastleggen van draadloze frames, maar je gaat nodig hebben om ze op te slaan in een lokaal bestand. U wilt ten minste 10.000 pakketten hebben voordat u verder gaat met de resterende stappen. Gebruik de volgende opdracht om uw gegevens naar een bestand op uw harde schijf te schrijven:

- airodump-ng mon0–

Stap 5

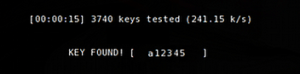

Last but not least, zult u de belangrijkste stap van het proces moeten doen door daadwerkelijk de vastgelegde gegevens van het WEP-apparaat te gebruiken. Voer het volgende commando uit:

- aircrack-ng .cap

als alles volgens plan verloopt, moet je in staat zijn om het WEP-systeem te breken. Als de opdracht echter mislukt, wilt u wachten tot uw draadloze kaart meer gegevens vastlegt. Geef het de tijd om 15.000 pakketten vast te leggen en probeer het dan opnieuw.

voorbehouden en verschillen met WPA

u zult waarschijnlijk merken dat de aanvalsprocedure minder stappen heeft dan de aanvalsprocedure WPA/WPA2. Hoewel het op het eerste gezicht eenvoudiger lijkt, moet je weten dat het WEP-aanvalsproces draait om het vastleggen van gegevens die door andere draadloze hosts worden verzonden. Als er slechts één host is aangesloten op het netwerk of hosts verzenden niet veel gegevens, zal het langer duren om genoeg gegevens te verzamelen voor de aanval werkt. Aan de andere kant, de WPA/WPA2 aanval gecentreerd rond het gebruik van een woordenboek van wachtwoorden na het forceren van een host om opnieuw te verbinden.

Final Thoughts

het is eenvoudig om WEP-versleuteling te breken, mits u de juiste tools hebt, maar wees gewaarschuwd. Je moet deze kennis nooit misbruiken. Dit kan leiden tot ernstige gevolgen die een negatieve invloed hebben op uw leven. Zorg ervoor dat u deze aanvallen alleen probeert op apparaten die u bezit, en zorg ervoor dat u WEP nooit gebruikt om uw draadloze toegangspunten en routers te beveiligen.