I Dag skal vi se nærmere på sårbarhetene I wep (Wired Equivalent Privacy) – protokollen og se hvordan du kan utnytte disse sårbarhetene og hvordan hackere kan få tilgang Til Et Wi-Fi-nettverk de ikke allerede har tilgang til. Vi vil bruke aircrack-ng-programvaren for å lette angrepet Fra En Kali Linux-installasjon, men jeg ønsket å påpeke noen advarsler, advarsler og forklaringer før vi graver inn i demonstrasjonen.

Først og Fremst bør du være oppmerksom på at noen av angrepsprosessen ligner på å knekke Wpa Og WPA2 Wi-Fi-protokollene. WEP er imidlertid en annen protokoll helt, så forbi å starte programvaren på et trådløst grensesnitt og utføre dumper, er prosessen litt annerledes. I tillegg bør du være oppmerksom på at vi ikke kommer til å dra nytte av en handshaking og reconnection feil og utføre en ordbok-basert angrep som vi gjorde MED WPA. I stedet skal vi overvåke trådløse data og fange pakker for å utlede nøkkelen basert på noen kjente sårbarheter.

Wep Sårbarheter vs Wpa Sårbarheter

Før VI begynner wep cracking demonstrasjonen, bør du ha en generell forståelse av protokollen, dens sårbarheter, og hvordan de skiller SEG FRA WPA OG WPA2. First off, bør du forstå AT WEP er en sikkerhetsprotokoll som bruker rc4 sikkerhet som er en type stream chiffer. Krypteringen bruker en kort nøkkel for å generere en ’tilfeldig’ nøkkelstrøm, men denne teknologien har blitt utnyttet i årevis.

det er flere MÅTER som wep sårbarheter kan utnyttes. En måte at det ofte blir angrepet, er å sammenligne to strømmer som brukte krypteringstekster med identiske nøkkelstrømmer. Ved Å bruke EN xor-operasjon (Eksklusiv Eller) på dataene, kan protokollen reverseres.

en av de fatale feilene i protokollen dreier SEG OM CRC – 32-kontrollsummen som brukes til å sikre at data ikke har blitt endret i transitt-ellers kjent som en integritetskontroll. Ved å endre biter og redigere sjekksummen til en gyldig permutasjon, er DET mulig å lure rc4 stream data til å vises gyldig. Dette er imidlertid bare toppen av isfjellet angående WEP-sårbarheter, og du bør vite at disse sikkerhetsfeilene gir opphav til både passive og aktive angrep.

WPA lider Derimot Av et sikkerhetsproblem knyttet TIL Tkip (Temporal Key Integrity Protocol). Disse feilene gjør WPA OG WPA2 sårbare for pakkeforfalskning, dekryptering og brute force-angrep. Mens den underliggende mekanikken TIL WEP og WPA er svært forskjellige, vil du oppdage at du kan knekke enten protokollen om noen minutter (vanligvis) ved å bruke aircrack-ng-programvaren På Kali.

en av de viktigste forskjellene mellom angrepene våre er hvordan vi angriper protokollen. I WPA og WPA2 opplæringen brukte vi en ordbok med passord for å finne nøkkelen. Denne gangen skal vi imidlertid avskjære trådløse pakker ut av luften med aircrack-ng (selv om det er mange andre typer pakkesniffere) for å oppdage nøkkeldataene.

Angrepstyper

Passive angrep tilrettelegges av en wiretapping-teknikk som gjør det mulig for en angriper å fange opp trådløs kommunikasjon til de ser EN ICV-kollisjon. Deretter kan angriperen bruke programvare til å utlede innholdet i dataene. På grunn AV feilene I rc4-algoritmen kan en angriper relativt enkelt samle data og kryssjekke dataene for å dekryptere meldinger og til og med få nettverkstilgang.

Omvendt, og aktivt angrep kan brukes når en angriper allerede kjenner klartekstdataene for en kryptert melding. Deretter kan angriperen manuelt lage flere krypterte pakker for å lure WEP-enheten. Fordi DE vet hvordan de skal manipulere hashing-algoritmen, kan de lure integritetskontrollene, noe SOM gjør AT wep-enheten feilaktig godtar pakkene som gyldige data. Dette er en type injeksjonsangrep, og de er overraskende enkle å utføre.

Komme i Gang

før du begynner, trenger du flere ting for å bygge et miljø der du kan begynne hacking. Som alltid bør du vite at du ikke har juridisk rett til å misbruke denne informasjonen offentlig for å angripe virkelige nettverk, så du bør bare forsøke denne utnyttelsen i personvernet til hjemmenettverket ditt. Du kommer til å trenge følgende fem elementer før vi kan begynne:

- et datasystem som kjører Kali Linux

- en trådløs ruter som bruker WEP som du eier og kontrollerer

- aircrack-ng-programvaren

- et trådløst grensesnitt som kan kjøres i skjermmodus for å samle pakker

- En annen trådløs vert koblet til ruteren

trinn 1

kontroller At Det Trådløse Kortet Er Sett I Kali Linux-Systemet. Du kan kjøre ifconfig-kommandoen for å se etter trådløse grensesnitt. Du bor se Et Ethernet – og loopback-grensesnitt, men vi er interessert i grensesnittet som starter med a ‘w. Sannsynligvis vil det trådløse grensesnittet du vil bruke, være wlan0 med mindre du har flere trådløse kort.

Trinn 2

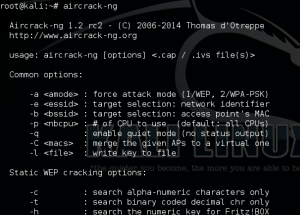

Deretter skal vi bruke aircrack-ng for å sette ditt trådløse grensesnitt i skjermmodus, noe som gjør det mulig å overvåke og fange trådløse rammer fra andre enheter for å lette angrepet. Du må kjøre følgende kommando:

- aircrack-ng start wlan0

Merk at du kan ha et trådløst grensesnitt med et annet navn. Hvis grensesnittets navn er wlan1 eller det har et annet navn, legger du det til på slutten av kommandoen. Gjør spesielt oppmerksom på utgangen, fordi det vil skape et lyttegrensesnitt, sannsynligvis kalt mon0.

Merk at du kan ha et trådløst grensesnitt med et annet navn. Hvis grensesnittets navn er wlan1 eller det har et annet navn, legger du det til på slutten av kommandoen. Gjør spesielt oppmerksom på utgangen, fordi det vil skape et lyttegrensesnitt, sannsynligvis kalt mon0.

Trinn 3

da begynner vi å bruke dump-kommandoen til å hente pakker fra andre trådløse enheter, og programvaren vil kunne gjøre beregninger og sammenligninger mellom dataene for å bryte den usikre WEP-protokollen. Skriv inn følgende kommando:

- produksjon-ng mon0

Trinn 4

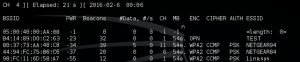

nå er det på tide å fortelle det trådløse grensesnittet for å begynne å lagre fanget trådløse data basert på nettverket du velger. Husk å koble inn tre viktige opplysninger fra forrige utgang til følgende kommando:

- airodump-ng-w-c-bssid mon0

nærmere bestemt må DU koble TIL ESSID, kanalnummeret (CH) og BSSID. Nå skal ditt trådløse grensesnitt fange trådløse rammer, men du må lagre dem i en lokal fil. Du vil ønske å ha minst 10.000 pakker før du går videre til de resterende trinnene. Bruk følgende kommando for å skrive dataene til en fil på harddisken:

- airodump-ng mon0–

Trinn 5

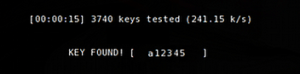

Sist Men Ikke minst, du kommer til å trenge å gjøre det viktigste trinnet i prosessen ved å faktisk bruke fanget data FRA wep enheten. Utsted følgende kommando:

- aircrack-ng .cap

hvis alt går etter planen, bør DU kunne bryte WEP-systemet. Men hvis kommandoen mislykkes, vil du vente til det trådløse kortet ditt fanger opp flere data. Gi det tid til å fange 15.000 pakker og prøv igjen.

Advarsler og Forskjeller FRA WPA

du vil sannsynligvis merke at angrepsprosedyren har færre trinn enn wpa / WPA2-angrepsprosedyren. Selv om DET kan virke enklere på overflaten, bør DU vite AT WEP-angrepsprosessen dreier seg om å fange data som overføres av andre trådløse verter. Hvis det bare er en vert koblet til nettverket eller vertene ikke sender mye data, vil det ta lengre tid å samle nok data for angrepet til å fungere. PÅ DEN annen side var wpa / WPA2-angrepet sentrert rundt å bruke en ordbok med passord etter å ha tvunget en vert til å koble til igjen.

Final Thoughts

DET er en enkel sak å bryte wep-kryptering forutsatt at du har de riktige verktøyene, men vær advart. Du bør aldri misbruke denne kunnskapen. Å gjøre det kan føre til alvorlige konsekvenser som negativt påvirker livet ditt. Pass på at du bare prøver disse angrepene på enheter du eier, og sørg for at DU aldri bruker WEP for å sikre dine trådløse tilgangspunkter og rutere.