Kryptering er Metoden der informasjon konverteres til hemmelig kode som skjuler informasjonens sanne betydning. Vitenskapen om kryptering og dekryptering av informasjon kalles kryptografi.

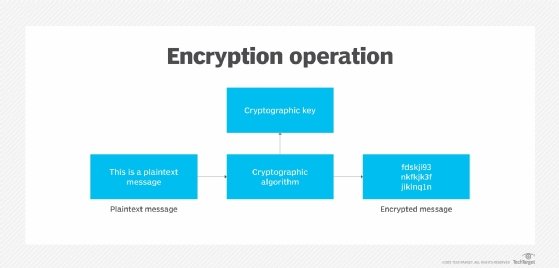

i databehandling er ukrypterte data også kjent som ren tekst, og krypterte data kalles chiffertekst. Formlene som brukes til å kode og dekode meldinger kalles krypteringsalgoritmer, eller cifre.

for å være effektiv inkluderer en kryptering en variabel som en del av algoritmen. Variabelen, som kalles en nøkkel, er det som gjør en chiffers utgang unik. Når en kryptert melding blir oppfanget av en uautorisert enhet, må inntrengeren gjette hvilken kryptering avsenderen brukte til å kryptere meldingen, samt hvilke nøkler som ble brukt som variabler. Tiden og vanskeligheten med å gjette denne informasjonen er det som gjør kryptering til et verdifullt sikkerhetsverktøy.

Kryptering har lenge vært en måte å beskytte sensitiv informasjon på. Historisk ble det brukt av militære og regjeringer. I moderne tid brukes kryptering til å beskytte data lagret på datamaskiner og lagringsenheter, samt data i transitt over nettverk.

denne artikkelen er en del av

- Data security guide: Alt du trenger å vite

- Viktigheten av kryptering

- hvordan brukes det?

- hvordan fungerer kryptering?

- Fordeler med kryptering

- Ulemper med kryptering

- krypteringsnøkkelbehandling og-innpakning

- krypteringstyper

- Kryptografiske hash-funksjoner

- Kryptering vs. dekryptering

- Krypteringsalgoritmer

- hvordan bryte kryptering

- Bakdører For Kryptering

- Trusler mot iot, mobile enheter

- krypteringshistorie

Data security guide: Alt du trenger å vite

- Som også inkluderer:

- Beskytt mot utviklende datasikkerhetstrusler

- Beste praksis for Å hjelpe Cisoer med Å forberede CCPA

- Bekjempe det menneskelige aspektet av risiko med insider threat management

Viktigheten av kryptering

Kryptering spiller en viktig rolle i å sikre mange forskjellige typer informasjonsteknologi (IT) eiendeler. Det gir følgende:

- Konfidensialitet koder innholdet i meldingen.

- Godkjenning bekrefter opprinnelsen til en melding.

- Integritet beviser at innholdet i en melding ikke har blitt endret siden den ble sendt.

- Nonrepudiation hindrer avsendere fra å nekte de sendte den krypterte meldingen.

hvordan brukes det?

Kryptering brukes vanligvis til å beskytte data i transitt og data i ro. Hver GANG noen bruker EN MINIBANK eller kjøper noe på nettet med en smarttelefon, brukes kryptering for å beskytte informasjonen som blir videresendt. Bedrifter er i økende grad avhengig av kryptering for å beskytte applikasjoner og sensitiv informasjon fra omdømmeskader når det er brudd på data.

det er tre hovedkomponenter til ethvert krypteringssystem: dataene, krypteringsmotoren og nøkkelhåndteringen. I bærbar kryptering kjører alle tre komponentene eller lagres på samme sted: på den bærbare datamaskinen.

i applikasjonsarkitekturer kjører imidlertid de tre komponentene vanligvis eller lagres på separate steder for å redusere sjansen for at kompromiss av en enkelt komponent kan føre til kompromiss av hele systemet.

hvordan fungerer kryptering?

i begynnelsen av krypteringsprosessen må avsenderen bestemme hvilken kryptering som best vil skjule betydningen av meldingen og hvilken variabel som skal brukes som en nøkkel for å gjøre den kodede meldingen unik. De mest brukte typer cifre faller inn i to kategorier: symmetrisk og asymmetrisk.

Symmetriske cifre, også referert til som hemmelig nøkkelkryptering, bruker en enkelt nøkkel. Nøkkelen er noen ganger referert til som en delt hemmelighet fordi avsenderen eller datasystemet som gjør krypteringen, må dele den hemmelige nøkkelen med alle enheter som er autorisert til å dekryptere meldingen. Symmetrisk nøkkelkryptering er vanligvis mye raskere enn asymmetrisk kryptering. Den mest brukte symmetriske nøkkelchiffer Er Advanced Encryption Standard (Aes), som ble utviklet for å beskytte statlig klassifisert informasjon.

Asymmetriske cifre, også kjent som offentlig nøkkelkryptering, bruker to forskjellige-men logisk koblede-nøkler. Denne typen kryptografi bruker ofte primtall for å lage nøkler, siden det er beregningsmessig vanskelig å faktorere store primtall og reversere krypteringen. Rivest-Shamir-Adleman (RSA) krypteringsalgoritme er for tiden den mest brukte offentlige nøkkelalgoritmen. MED RSA kan den offentlige eller den private nøkkelen brukes til å kryptere en melding; hvilken nøkkel som ikke brukes til kryptering, blir dekrypteringsnøkkelen.

i Dag bruker mange kryptografiske prosesser en symmetrisk algoritme for å kryptere data og en asymmetrisk algoritme for å utveksle den hemmelige nøkkelen på en sikker måte.

Fordeler med kryptering

hovedformålet med kryptering er å beskytte konfidensialiteten til digitale data lagret på datasystemer eller overført over internett eller et annet datanettverk.

i tillegg til sikkerhet, er adopsjon av kryptering ofte drevet av behovet for å møte compliance forskrifter. En rekke organisasjoner og standardiseringsorganer anbefaler eller krever at sensitive data krypteres for å hindre uautoriserte tredjeparter eller trusselaktører i å få tilgang til dataene. Payment Card Industry Data Security Standard (PCI DSS) krever for eksempel at selgere krypterer kundenes betalingskortdata når de både lagres i ro og overføres over offentlige nettverk.

Ulemper med kryptering

mens kryptering er utformet for å holde uautoriserte enheter fra å kunne forstå dataene de har kjøpt, kan kryptering i noen situasjoner holde dataens eier fra å kunne få tilgang til dataene også.

nøkkeladministrasjon er en av de største utfordringene med å bygge en krypteringsstrategi for bedrifter fordi nøklene for å dekryptere krypteringsteksten må bo et sted i miljøet, og angriperne har ofte en ganske god ide om hvor de skal lete.

det er nok av beste praksis for krypteringsnøkkelbehandling. Det er bare at key management legger ekstra lag av kompleksitet til backup og restaurering prosessen. Hvis en stor katastrofe skulle streike, kan prosessen med å hente nøklene og legge dem til en ny backup-server øke tiden det tar å komme i gang med gjenopprettingsoperasjonen.

Å Ha et nøkkelstyringssystem på plass er ikke nok. Administratorer må komme opp med en omfattende plan for å beskytte nøkkelstyringssystemet. Vanligvis betyr dette sikkerhetskopiering separat fra alt annet og lagring av disse sikkerhetskopiene på en måte som gjør det enkelt å hente nøklene i tilfelle en storskala katastrofe.

krypteringsnøkkelbehandling og-innpakning

Kryptering er en effektiv måte å sikre data på, men de kryptografiske nøklene må håndteres nøye for å sikre at data forblir beskyttet, men likevel tilgjengelig når det trengs. Tilgang til krypteringsnøkler bør overvåkes og begrenses til de personene som absolutt trenger å bruke dem.

Strategier for å håndtere krypteringsnøkler gjennom hele livssyklusen og beskytte dem mot tyveri, tap eller misbruk bør begynne med en revisjon for å etablere en målestokk for hvordan organisasjonen konfigurerer, kontrollerer, overvåker og administrerer tilgang til sine nøkler.

programvare For Nøkkeladministrasjon kan bidra til å sentralisere nøkkeladministrasjon, samt beskytte nøkler mot uautorisert tilgang, substitusjon eller endring.

nøkkelinnpakning er en type sikkerhetsfunksjon som finnes i noen nøkkeladministrasjonsprogramvarepakker som i hovedsak krypterer en organisasjons krypteringsnøkler, enten individuelt eller i bulk. Prosessen med å dekryptere nøkler som er pakket kalles utpakking. Nøkkelinnpakning og utpakking utføres vanligvis med symmetrisk kryptering.

krypteringstyper

- Bring your own encryption (BYOE) Er en sikkerhetsmodell for skydatabehandling som gjør det mulig for skytjenestekunder å bruke sin egen krypteringsprogramvare og administrere sine egne krypteringsnøkler. BYOE kan også bli referert til som bring your own key (BYOK). BYOE fungerer ved at kundene kan distribuere en virtualisert forekomst av sin egen krypteringsprogramvare sammen med forretningsprogrammet de er vert for i skyen.

- cloud storage encryption er en tjeneste som tilbys av skylagringsleverandører der data eller tekst transformeres ved hjelp av krypteringsalgoritmer og deretter plasseres i skylagring. Cloud kryptering er nesten identisk med intern kryptering med en viktig forskjell: Skykunden må ta seg tid til å lære om leverandørens retningslinjer og prosedyrer for kryptering og krypteringsnøkkeladministrasjon for å matche kryptering med sensitivitetsnivået til dataene som lagres.

- Kryptering På Kolonnenivå er en tilnærming til databasekryptering der informasjonen i hver celle i en bestemt kolonne har samme passord for tilgang, lesing og skriving.

- Deniable encryption Er en type kryptering som gjør at en kryptert tekst kan dekrypteres på to eller flere måter, avhengig av hvilken dekrypteringsnøkkel som brukes. Deniable kryptering brukes noen ganger til feilinformasjonsformål når avsenderen forventer, eller til og med oppfordrer, avlytting av en kommunikasjon.

- Kryptering som En Tjeneste (Eaas) er en abonnementsmodell som gjør det mulig for skytjenestekunder å dra nytte av sikkerheten som kryptering tilbyr. Denne tilnærmingen gir kunder som mangler ressurser til å administrere kryptering selv med en måte å løse forskriftssamsvar bekymringer og beskytte data i en multi-leietaker miljø. Cloud kryptering tilbud inkluderer vanligvis full-disk kryptering (fde), database kryptering eller fil kryptering.

- Ende-til-ende-kryptering (E2EE) garanterer at data som sendes mellom to parter, ikke kan vises av en angriper som avskjærer kommunikasjonskanalen. Bruk av en kryptert kommunikasjonskrets, som levert Av Transport Layer Security (Tls) mellom webklient og webserverprogramvare, er ikke alltid nok TIL å sikre E2EE; vanligvis blir det faktiske innholdet som overføres kryptert av klientprogramvare før det sendes til en webklient og dekrypteres bare av mottakeren. Meldingsapper som gir E2EE inkluderer Facebook WhatsApp og Open Whisper Systems Signal. Facebook Messenger-brukere kan også få e2ee-meldinger med Alternativet Hemmelige Samtaler.

- feltnivåkryptering er muligheten til å kryptere data i bestemte felt på en nettside. Eksempler på felt som kan krypteres er kredittkortnummer, Personnummer, bankkontonummer, helserelatert informasjon, lønn og økonomiske data. Når et felt er valgt, vil alle dataene i dette feltet automatisk bli kryptert.

- FDE er kryptering på maskinvarenivå. FDE fungerer ved automatisk å konvertere data på en harddisk til et skjema som ikke kan forstås av alle som ikke har nøkkelen til å angre konverteringen. Uten riktig autentiseringsnøkkel, selv om harddisken er fjernet og plassert i en annen maskin, forblir dataene utilgjengelige. FDE kan installeres på en databehandlingsenhet på produksjonstidspunktet, eller det kan legges til senere ved å installere en spesiell programvaredriver.

- Homomorf kryptering er konvertering av data til chiffertekst som kan analyseres og bearbeides som om den fortsatt var i sin opprinnelige form. Denne tilnærmingen til kryptering gjør det mulig å utføre komplekse matematiske operasjoner på krypterte data uten å kompromittere krypteringen.

- HTTPS aktiverer nettstedskryptering ved å kjøre HTTP over tls-protokollen. Hvis du vil aktivere en webserver til å kryptere alt innhold som det sender, må et sertifikat for offentlig nøkkel være installert.

- kryptering På Koblingsnivå krypterer data når den forlater verten, dekrypterer den ved neste lenke, som kan være en vert eller et videresendingspunkt, og deretter krypterer den på nytt før den sendes til neste lenke. Hver kobling kan bruke en annen nøkkel eller til og med en annen algoritme for datakryptering, og prosessen gjentas til dataene når mottakeren.

- kryptering på Nettverksnivå gjelder kryptoservices på nettverksoverføringslaget-over datalinknivået, men under programnivået. Nettverkskryptering implementeres Gjennom Internet Protocol Security (IPsec), et sett med open Internet Engineering Task Force (ietf) standarder som, når de brukes sammen, skaper et rammeverk for privat kommunikasjon over IP-nettverk.

- Kvantekryptografi avhenger av de kvantemekaniske egenskapene til partikler for å beskytte data. Spesielt hevder heisenberg usikkerhetsprinsippet at de to identifiserende egenskapene til en partikkel – dens plassering og dens momentum-ikke kan måles uten å endre verdiene til disse egenskapene. Som et resultat kan kvantekodede data ikke kopieres fordi ethvert forsøk på å få tilgang til de kodede dataene vil endre dataene. På samme måte vil ethvert forsøk på å kopiere eller få tilgang til dataene føre til en endring i dataene, og dermed varsle de autoriserte partene i krypteringen om at et angrep har skjedd.

Kryptografiske hash-funksjoner

Hash-funksjoner gir en annen type kryptering. Hashing er transformasjonen av en streng med tegn til en fast lengde verdi eller nøkkel som representerer den opprinnelige strengen. Når data er beskyttet av en kryptografisk hash-funksjon, kan selv den minste endringen i meldingen oppdages fordi den vil gjøre en stor endring i den resulterende hash.

Hash-funksjoner anses å være en type enveis kryptering fordi nøkler ikke deles, og informasjonen som kreves for å reversere krypteringen, finnes ikke i utdataene. For å være effektiv, bør en hash-funksjon være beregningsmessig effektiv( lett å beregne), deterministisk (pålitelig produserer det samme resultatet), preimage-resistent (utgang avslører ikke noe om inngang) og kollisjonsbestandig (ekstremt usannsynlig at to forekomster vil gi det samme resultatet).

Populære hashingalgoritmer inkluderer Secure Hashing Algorithm (SHA-2 og SHA-3) Og Message Digest Algorithm 5 (MD5).

Kryptering vs. dekryptering

Kryptering, som koder og skjuler meldingens innhold, utføres av avsenderen av meldingen. Dekryptering, som er prosessen med å dekode en skjult melding, utføres av meldingsmottakeren.

sikkerheten gitt av kryptering er direkte knyttet til typen kryptering som brukes til å kryptere dataene-styrken til dekrypteringsnøklene som kreves for å returnere chiffertekst til ren tekst. I Usa bør kryptografiske algoritmer godkjent Av Federal Information Processing Standards (FIPS) eller National Institute Of Standards and Technology (Nist) brukes når kryptografiske tjenester er påkrevd.

Krypteringsalgoritmer

- AES er et symmetrisk blokkchiffer valgt av den AMERIKANSKE regjeringen for å beskytte klassifisert informasjon; det er implementert i programvare og maskinvare over hele verden for å kryptere sensitive data. NIST startet utviklingen av AES i 1997 da det annonserte behovet for en etterfølgeralgoritme FOR Data Encryption Standard (DES), som begynte å bli sårbar for brute-force-angrep.

- DES ER en utdatert symmetrisk nøkkel metode for datakryptering. DES fungerer ved å bruke den samme nøkkelen til å kryptere og dekryptere en melding, slik at både avsender og mottaker må vite og bruke den samme private nøkkelen. DES har blitt erstattet av den sikrere aes-algoritmen.

- Diffie-Hellman nøkkelutveksling, også kalt eksponentiell nøkkelutveksling, er en metode for digital kryptering som bruker tall hevet til bestemte krefter for å produsere dekrypteringsnøkler på grunnlag av komponenter som aldri overføres direkte, noe som gjør oppgaven til en ville være kodebryter matematisk overveldende.

- Elliptisk kurvekryptografi (ECC) bruker algebraiske funksjoner for å generere sikkerhet mellom nøkkelpar. De resulterende kryptografiske algoritmene kan være raskere og mer effektive og kan produsere sammenlignbare sikkerhetsnivåer med kortere kryptografiske nøkler. DETTE gjør ECC-algoritmer til et godt valg for tingenes internett (iot) – enheter og andre produkter med begrensede databehandlingsressurser.

- Quantum key distribution (QKD) er en foreslått metode for kryptert melding der krypteringsnøkler genereres ved hjelp av et par sammenklemt fotoner som deretter overføres separat til meldingen. Quantum entanglement gjør det mulig for avsender og mottaker å vite om krypteringsnøkkelen har blitt oppfanget eller endret før overføringen selv kommer. Dette skyldes at i kvanteområdet endrer selve handlingen med å observere den overførte informasjonen den. Når det er fastslått at krypteringen er sikker og ikke har blitt fanget opp, gis tillatelse til å overføre den krypterte meldingen over en offentlig internett-kanal.

- RSA ble først offentlig beskrevet i 1977 Av Ron Rivest, Adi Shamir Og Leonard Adleman Fra Massachusetts Institute of Technology (MIT), selv om 1973-opprettelsen av en offentlig nøkkelalgoritme av Den Britiske matematikeren Clifford Cocks ble holdt klassifisert av STORBRITANNIA.Government Communications Headquarters (GCHQ) frem til 1997. Mange protokoller, Som Secure Shell (SSH), OpenPGP, Secure/Multipurpose Internet Mail Extensions (S/MIME) og Secure Sockets Layer (SSL)/TLS, er avhengige AV RSA for kryptering og digitale signaturfunksjoner.

hvordan bryte kryptering

for enhver kryptering er den mest grunnleggende angrepsmetoden brute force-prøver hver nøkkel til den rette er funnet. Lengden på nøkkelen bestemmer antall mulige nøkler, og dermed muligheten for denne typen angrep. Krypteringsstyrken er direkte knyttet til nøkkelstørrelse, men etter hvert som nøkkelstørrelsen øker, gjør også ressursene som kreves for å utføre beregningen.

Alternative metoder for å bryte krypteringer inkluderer sidekanalangrep, som ikke angriper den faktiske krypteringen, men de fysiske bivirkningene av implementeringen. En feil i systemdesign eller utførelse kan gjøre det mulig for slike angrep å lykkes.

Angripere kan også forsøke å bryte en målrettet kryptering gjennom kryptanalyse, prosessen med å forsøke å finne en svakhet i krypteringen som kan utnyttes med en kompleksitet mindre enn et brute-force angrep. Utfordringen med å lykkes med å angripe en kryptering er lettere hvis krypteringen selv allerede er feil. For eksempel har det vært mistanke om at forstyrrelser Fra National Security Agency (NSA) svekket DES-algoritmen. Etter avsløringer Fra Tidligere nsa-analytiker Og entreprenør Edward Snowden, tror MANGE AT NSA har forsøkt å undergrave andre kryptostandarder og svekke krypteringsprodukter.

Bakdører For Kryptering

en bakdør for kryptering er en måte å omgå systemets autentisering eller kryptering på. Regjeringer og politimyndigheter rundt om i verden, spesielt i five Eyes (FVEY) intelligence alliance, fortsetter å presse for kryptering bakdører, som de hevder er nødvendige av hensyn til nasjonal sikkerhet og sikkerhet som kriminelle og terrorister i økende grad kommuniserer via krypterte elektroniske tjenester.

IFØLGE FVEY-regjeringene er det økende gapet mellom politiets evne til lovlig tilgang til data og deres evne til å skaffe seg og bruke innholdet i disse dataene «en presserende internasjonal bekymring» som krever » presserende, vedvarende oppmerksomhet og informert diskusjon.»

Motstandere av kryptering bakdører har sagt gjentatte ganger at regjeringen mandat svakheter i krypteringssystemer sette personvernet og sikkerheten til alle i fare fordi de samme bakdører kan utnyttes av hackere.

nylig har rettshåndhevende organer, som Federal Bureau Of Investigation (FBI), kritisert teknologibedrifter som tilbyr E2EE, og hevder at slik kryptering forhindrer rettshåndhevelse i å få tilgang til data og kommunikasjon selv med en warrant. FBI har referert til dette problemet som «går mørkt», MENS DET AMERIKANSKE Justisdepartementet (DOJ) har proklamert behovet for «ansvarlig kryptering» som kan låses opp av teknologiselskaper under en rettskjennelse.

Australia vedtok lovgivning som gjorde det obligatorisk for besøkende å gi passord for alle digitale enheter når de krysset grensen til Australia. Straffen for manglende overholdelse er fem års fengsel.

Trusler mot iot, mobile enheter

innen 2019 inkluderte cybersikkerhetstrusler i økende grad krypteringsdata på iot og på mobile databehandlingsenheter. Mens enheter på IoT ofte ikke er mål for seg selv, tjener de som attraktive kanaler for distribusjon av skadelig programvare. Ifølge eksperter tredoblet angrep på iot-enheter ved hjelp av malware-modifikasjoner i første halvdel av 2018 sammenlignet med hele 2017.

I Mellomtiden har NIST oppfordret til opprettelse av kryptografiske algoritmer egnet for bruk i begrensede miljøer, inkludert mobile enheter. I en første dommerrunde i April 2019 valgte NIST 56 lette kryptografiske algoritmer kandidater til å bli vurdert for standardisering. Videre diskusjon om kryptografiske standarder for mobile enheter er planlagt å bli avholdt i November 2019.

i februar 2018 avslørte forskere ved MIT en ny chip, hardwired for å utføre offentlig nøkkelkryptering, som bare bruker 1/400 så mye strøm som programvareutførelse av de samme protokollene ville. Den bruker også ca 1/10 så mye minne og utfører 500 ganger raskere.

fordi offentlige nøkkelkrypteringsprotokoller i datanettverk utføres av programvare, krever de dyrebar energi og minneplass. Dette er et problem i IoT, hvor mange forskjellige sensorer innebygd i produkter som apparater og kjøretøy kobles til online servere. Solid state-kretsen lindrer sterkt det energi-og minneforbruket.

krypteringshistorie

ordet kryptering kommer fra det greske ordet kryptos, som betyr skjult eller hemmelig. Bruken av kryptering er nesten like gammel som kunsten å kommunisere selv. Så tidlig som 1900 F. KR. brukte En Egyptisk skriver ikke-standardiserte hieroglyfer for å skjule betydningen av en innskrift. I en tid da de fleste ikke kunne lese, var det ofte nok å skrive en melding, men krypteringsordninger utviklet seg snart for å konvertere meldinger til uleselige grupper av figurer for å beskytte meldingens hemmelighold mens den ble båret fra ett sted til et annet. Innholdet i en melding ble omorganisert (transposisjon) eller erstattet (substitusjon) med andre tegn, symboler, tall eller bilder for å skjule sin mening.

I 700 F. KR. skrev Spartanerne sensitive beskjeder på strimler av lær pakket rundt pinner. Når båndet ble viklet, ble tegnene meningsløse, men med en pinne med nøyaktig samme diameter kunne mottakeren gjenskape (dechifrere) meldingen. Senere Brukte Romerne Det som er kjent som Caesar Shift Cipher, en monoalphabetic cipher der hver bokstav er forskjøvet med et avtalt nummer. Så, for eksempel, hvis avtalt nummer er tre, vil meldingen «Være ved portene på seks» bli » eh dw wkh jdwhv dw vla.»Ved første øyekast kan dette se vanskelig ut å dechiffrere, men ved å sammenligne starten på alfabetet til bokstavene gir mening, tar det ikke lang tid. Også vokaler og andre vanlige bokstaver, som t og s, kan raskt utledes ved hjelp av frekvensanalyse, og at informasjonen i sin tur kan brukes til å dechiffrere resten av meldingen.

Middelalderen så fremveksten av polyalfabetisk substitusjon, som bruker flere substitusjonsalfabeter for å begrense bruken av frekvensanalyse for å knekke en kryptering. Denne metoden for kryptering av meldinger forblir populær til tross for mange implementeringer som ikke klarte å skjule tilstrekkelig når substitusjonen endret seg-også kjent som nøkkelprogresjon. Muligens den mest kjente implementeringen av en polyalfabetisk substitusjon chiffer er Enigma elektromekanisk rotor chiffer maskin som Brukes Av Tyskerne under Andre Verdenskrig.

det var ikke før på midten av 1970-tallet at kryptering tok et stort sprang fremover. Inntil dette punktet brukte alle krypteringsordninger samme hemmelighet for kryptering og dekryptering av en melding: en symmetrisk nøkkel.

Kryptering ble nesten utelukkende brukt av regjeringer og store bedrifter frem til slutten av 1970-tallet da Diffie-Hellman key exchange og RSA algoritmer først ble publisert og De første Pcene ble introdusert.

I 1976 løste Whitfield Diffie Og Martin Hellmans papir, «New Directions In Cryptography», et av de grunnleggende problemene med kryptografi: hvordan distribuere krypteringsnøkkelen sikkert til de som trenger den. Dette gjennombruddet ble fulgt kort tid etterpå AV RSA, en implementering av offentlig nøkkelkryptografi ved hjelp av asymmetriske algoritmer, som innledet en ny æra av kryptering. Ved midten av 1990-tallet ble både offentlig nøkkel og privat nøkkelkryptering rutinemessig distribuert i nettlesere og servere for å beskytte sensitive data.