Organisasjoner har brukt LDAP-protokollen for brukeradministrasjon, attributter og godkjenning i nesten tre tiår. På den tiden har protokollen utvidet og utviklet seg for å møte endrede IT-miljøer og forretningsbehov.

denne bloggen dekker alt DU trenger å vite OM LDAP, fra dets opprinnelse til dets plass i den skydrevne forretningsverdenen i dag, og forklarer hvordan DET fungerer, hvordan det brukes, hvordan du kommer i gang, og hvilke LDAP-serverløsninger som kan være riktige for dine behov.

- LDAP-Protokollen

- hvordan FUNGERER LDAP?

- LDAP-Katalogkomponenter

- LDAP-Kataloginformasjonstre

- Oppføring

- Attributt

- Skjema

- DN: Distinguished Name

- RDN: Relative Distinguished Name

- Multivalue RDNs

- LDAP-Servere

- LDAP-Godkjenning Og Autorisasjon

- LDAP-Godkjenning

- LDAP-Autorisasjon

- Hva BRUKES LDAP til?

- LDAP Og Active Directory

- LDAP Og Azure Active Directory

- LDAPS Plass i Skyen

- ER LDAP Fortsatt Relevant?

- Hvordan Sette OPP LDAP

- LDAP-Leverandører

- Active Directory (AD)

- OpenLDAP

- Cloud LDAP

- FORDELER og Ulemper MED LDAP

- HVA Er FORDELENE MED LDAP?

- Hva Er Ulempene MED LDAP?

- Utvide LDAP til En Full Skykatalog

- Cloud LDAP og Videre Med JumpCloud

LDAP-Protokollen

LDAP (Lightweight Directory Access Protocol) ER en av kjerneprotokollene som ble utviklet for katalogtjenester (prosessen med sikker administrasjon av brukere og deres tilgangsrettigheter TIL IT-ressurser), og de fleste katalogtjenester bruker FORTSATT LDAP i dag, selv om De også kan bruke tilleggsprotokoller som Kerberos, SAML, RADIUS, SMB, Oauth og andre.

LDAP spesifiserer I et nøtteskall en metode for kataloglagring og muliggjør godkjenning og godkjenning av brukere til servere, filer, nettverksutstyr og programmer, blant ANNET IT-ressurser. LDAP BLE utviklet i 1993 Av Tim Howes og hans kolleger ved University Of Michigan for å være en lett, lav overhead versjon Av x. 500 directory services protokoller som var i bruk på den tiden, som dap (directory access protocol).

X. 500 var vanskelig på både systemene (stort fotavtrykk) og nettverket (båndbreddeintensivt). Faktisk kunne mange av systemene på folks skrivebord tidlig på 1990-tallet ikke koble Til En x. 500-katalogtjeneste, så det var begrenset til bestemte systemer (tenk mer som stormaskiner, mini-datamaskiner eller mikro-datamaskiner tilbake på dagen – vanligvis ikke Pcer).

LDAP løste disse problemene ved å tillate godkjenning og autorisasjon av brukere til servere, filer og programmer samtidig som det reduserte overhead, båndbreddebruk og etterspørsel etter endepunkter.

SOM et resultat av disse effektivitetene, VILLE LDAP finne stor suksess og bli de facto internet directory services authentication protocol for en stund. Faktisk Ble LDAPv3 (den tredje VERSJONEN AV LDAP) foreslått og akseptert som internett-standard for katalogtjenester i 1997. DETTE er den nyeste OG mest utbredte versjonen AV LDAP i dag.

Etter denne milepælen startet Kurt Zeilenga OpenLDAP-Prosjektet med utgivelsen Av OpenLDAP 1.0 i 1998.

OpenLDAP 1.0 var den første helt åpen kildekode-pakken med klient – og serverprogrammer avledet Fra LDAPv3. 3 og inkluderte avanserte sikkerhetsfunksjoner, oppdatert plattformstøtte og feilrettinger. Openldaps åpen kildekode-natur tillot IT-administratorer å endre det for å bedre passe behovene til organisasjonen, noe som gjorde DET til et populært LDAP-valg. OpenLDAP har siden blitt drevet Av Howard Chu og Symas-teamet.

et år senere, i 1999, lanserte Microsoft Active Directory, som brukte LDAP og Kerberos, samtidig som de opprettet proprietære utvidelser for å holde organisasjoner låst inn I Microsofts økosystem.

hvordan FUNGERER LDAP?

KORT SAGT ANGIR LDAP en metode for kataloglagring som gjør det mulig å legge til, slette og endre poster, og det gjør det mulig å søke etter disse postene for å lette både godkjenning og godkjenning av brukere til ressurser.

LDAPS tre hovedfunksjoner Er:

Oppdatering: Dette inkluderer å legge til, slette eller endre kataloginformasjon.

Spørring: dette inkluderer søking og sammenligning av kataloginformasjon.

Autentisering: de viktigste autentiseringsfunksjonene inkluderer binding og unbinding; en tredje funksjon, abandon, kan brukes til å stoppe en server fra å fullføre en operasjon.

LDAP-Katalogkomponenter

følgende er noen av nøkkelelementene og konseptene I LDAP-protokollen og LDAP-basert katalog. Når du arbeider med en identitetsleverandør (IdP), skjer mye av dette bak EN GUI; det kan imidlertid være nyttig å vite, både for å avrunde din forståelse og hjelpe med tilpasning og feilsøking nedover veien.

Videre Åpner OpenLDAP for fleksibel tilpasning, men krever mer innviklet kunnskap om protokollen og dens brukstilfeller. Vanligvis er disse endringene gjort ved hjelp av kommandolinjen, konfigurasjonsfiler, eller, noen ganger, ved å endre åpen kildekode base. Forstå HVORDAN LDAP fungerer er spesielt viktig for De som bruker OpenLDAP og for de som er interessert i å tilpasse DEN til deres behov.

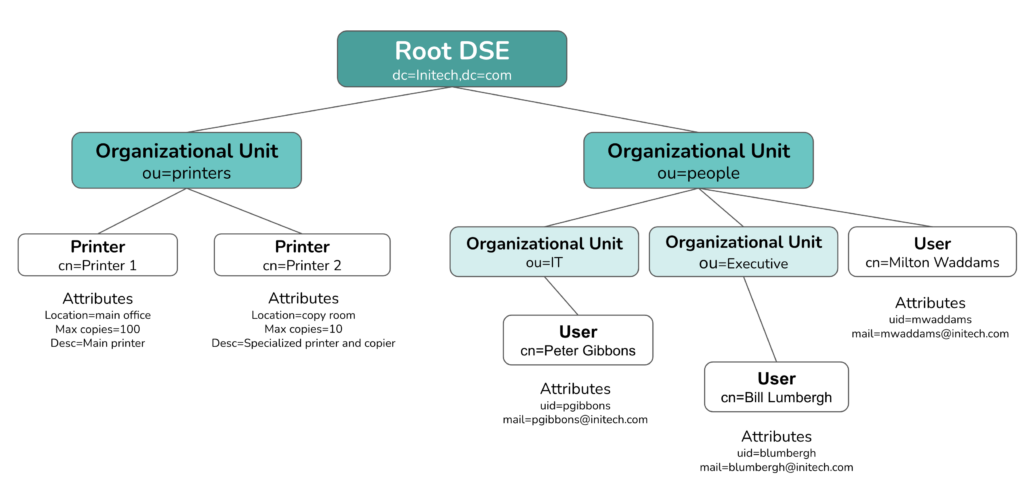

LDAP-Kataloginformasjonstre

LDAP organiserer informasjon i en hierarkisk trestruktur, referert TIL SOM et kataloginformasjonstre (DIT). LDAP DIT kan variere basert på programvaren eller katalogtjenesten du bruker, MEN LDAP-kataloger følger vanligvis denne trestrukturen, der oppføringer uten underordnede (brukere, for eksempel) er blader, og roten er den overordnede enheten som omfatter all informasjon i katalogen.

denne roten er en directory server agent (DSA) spesifikk oppføring (DSE), kalt root DSE, og den gir informasjon om katalogen.

Oppføring

Oppføringer bruker attributter for å beskrive de virkelige elementene som er lagret i katalogen, for eksempel en bruker eller en maskin. Akkurat som i en telefonbok — eller, mer relatably, kontaktlisten i telefonen — brukere finnes som oppføringer, som lagrer tilleggsinformasjon om brukeren.

I LDAP blir oppføringer ofte referert til med deres felles navn (CN) — for brukere er dette vanligvis brukernavn eller for-og etternavn.

Attributt

Attributter beskriver en bruker, server eller annet element som er lagret i LDAP-katalogen. En brukers attributter, for eksempel, vil typisk inkludere deres fulle navn, e-postadresse, brukernavn og passord, for startere. Attributter består av en type og en verdi; dvs. mail(type)[email protected](value).

attributtene som er tilgjengelige for å inkludere, er forhåndsdefinert av Et ObjectClass-attributt; organisasjoner kan bruke mer Enn Ett Objektklasseattributt og opprette egendefinerte Objektklasseattributter for å omfatte informasjonen de vil lagre I LDAP-katalogen, men det kan bare være en strukturell objektklasse per oppføring. (Det kan være flere hjelpeobjektklasser, men en hovedobjektklasse, kalt strukturobjektklassen, definerer hver oppføring).

Skjema

Skjemaer definerer katalogen. Spesifikt definerer et skjema parametrene til katalogen, inkludert syntaks, samsvarsregler (dvs. samsvarer inngangspassordet med katalogdataene?), attributtyper og objektklasser.

LDAPv3 (DEN nyeste ITERASJONEN AV LDAP) tilbyr et forhåndsdefinert skjema, og andre LDAP-tilbud gir skjemavarianter eller iterasjoner, slik at forskjellige leverandører kan formatere SINE LDAP-kataloger litt annerledes. Å lage et tilpasset skjema er også mulig for mer nyanserte og nisjebrukssaker.

DN: Distinguished Name

dette er den unike identifikatoren FOR EN LDAP-oppføring, og den angir alle attributtene som er tilordnet objektet. Den kan inneholde flere datapunkter og består av relative distinguished names (RDNs) i en streng atskilt med komma.

DN-formatet fungerer som geografiske koordinater, bare i omvendt rekkefølge: det spesifiserer plassering i katalogen ved å oppgi hvert underavsnitt i økende grad.

mens geografiske koordinater starter generelt og blir mer spesifikke, starter DN med objektets navn og arbeider opp til hovedkatalogkomponenten (FOR EKSEMPEL LDAP-serverens domene), og danner en fullstendig adresse som peker til oppføringens plassering i LDAP-treet.

DNs er formatert som følger:

RDN,RDN, RDN

For Peter Gibbons, en programmerer I IT-avdelingen På Initech, KAN DN se slik ut:

cn=Peter Gibbons,ou=IT,ou=People,dc=Initech,dc=com

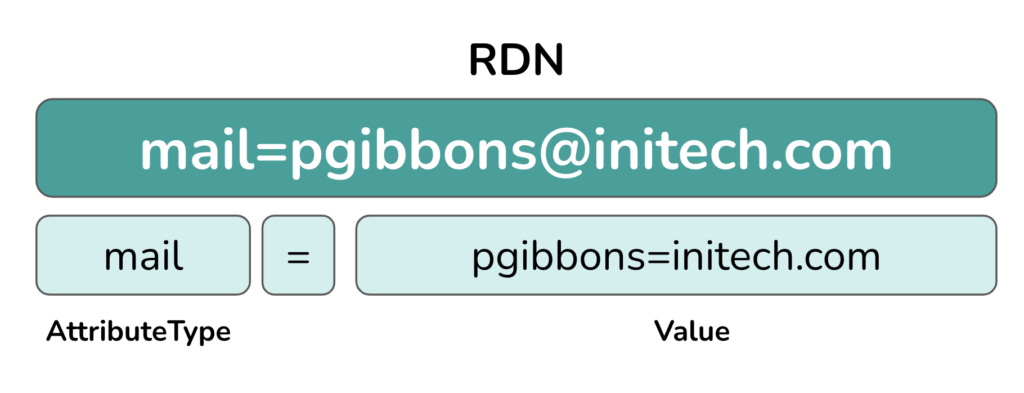

RDN: Relative Distinguished Name

dette er strenger som tilordner verdier til attributter, som å tilordne en e-postadresse til en bruker. De er dannet med et likestegn ( = ) i navn-verdi par. Formatet ser slik ut:

attributt=verdi

FOR eksempel KAN RDN For Bruker Peter Gibbons ‘ e-postadresse være [email protected].

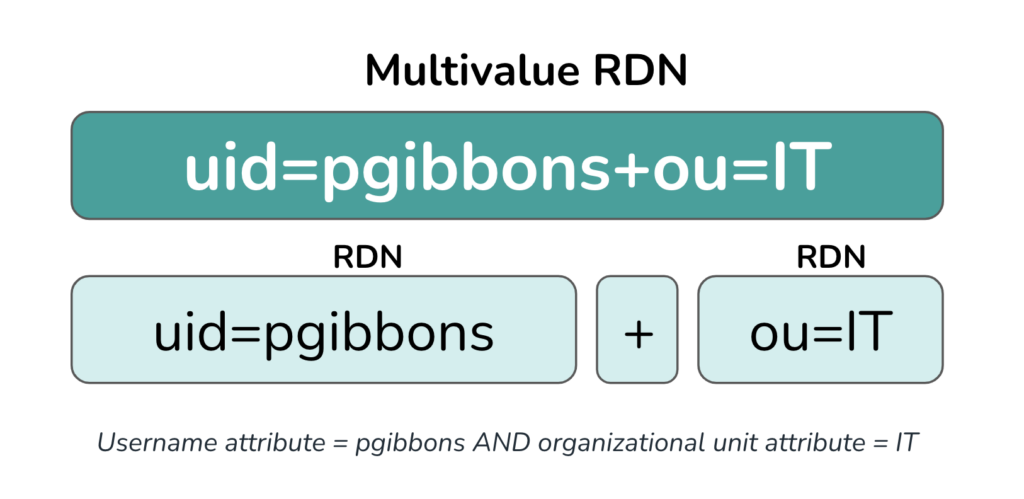

Multivalue RDNs

RDNs kan kombineres til en overordnet RDN med plusstegn. Multivalue RDNs behandler to attributtverdier som en, og kan brukes til å skille mellom to RDNs med samme verdi(som to brukere med samme navn-katalogen kan knytte RDN for e-postadressen til brukernavnet for å skape unike RDNs for hver). EN MULTIVALUE RDN vil bli formatert som følger:

RDN + RDN

LDAP-Servere

EN LDAP-katalog kan inneholde en eller flere servere, men det må være en rotserver (root DSE i diagrammet ovenfor). HOVED LDAP-servere kjører på slapd-demonen, og de sender endringer til serverreplikater via slurpd-demonen.

TRADISJONELT BLE LDAP-servere vert på prem og administrert av organisasjonen internt, Og Microsoft AD var den mest populære kommersielle løsningen FOR LDAP på markedet. OpenLDAP er DEN mest populære OPEN-source OG ren-play LDAP server tilgjengelig i dag.

nå bruker imidlertid organisasjoner oftere cloud-hosted katalogtjenester som lindrer byrden av intern server hosting, sikkerhet og administrasjon. Skybaserte LDAP-servere gjør det også mulig for organisasjoner å flytte infrastrukturen til skyen, dra nytte av eksterne arbeidsmuligheter og redusere kostnadene. Se LDAP-Og Active Directory-delen i denne artikkelen for å lære mer.

LDAP-Godkjenning Og Autorisasjon

LDAP-protokollen både godkjenner og autoriserer brukere til sine ressurser. Protokollen godkjenner brukere med en bind-operasjon som gjør det mulig for brukeren å kommunisere MED EN LDAP-katalog, og autoriserer deretter den godkjente brukeren til ressursene de trenger hvis deres innloggingsinformasjon samsvarer med det som er oppført for dem i databasen.

LDAP-Godkjenning

LDAP-godkjenning er avhengig av en klient / server bindeoperasjon, som gjør DET MULIG FOR LDAP – klar klient, referert TIL som directory user agent (DUA), og katalogserveren, referert til som directory system agent (DSA), å kommunisere i en sikker, kryptert økt.

når du godkjenner MOT EN LDAP-server i et forsøk på å få tilgang til databasen, blir brukeren bedt om å oppgi brukernavn og passord.

hvis verdiene brukeren legger inn i klienten samsvarer med DET SOM finnes I LDAP-databasen, får BRUKEREN TILGANG AV LDAP-serveren til HVA IT-ressursen måtte være.

LDAP-Autorisasjon

når en bruker er godkjent, må de være autorisert til ressursen(e) som er forespurt. Mens FORSKJELLIGE LDAP-forekomster kan strukturere og kode dette litt annerledes, oppnås dette i hovedsak ved å tildele tillatelser med grupper og roller i katalogen.

Med OpenLDAP hører for eksempel brukere til grupper som kan tildeles forskjellige tillatelser. HVIS autentiseringsbrukeren er tildelt de riktige tillatelsene til å få tilgang til en bestemt ressurs, VIL LDAP-protokollen autorisere DEM til den; hvis ikke, vil protokollen nekte tilgang.

Hva BRUKES LDAP til?

LDAP-protokollen definerer en katalog som kan:

- Lagre brukerdata på ett sentralt og tilgjengelig sted.

- Knytt disse brukerne til ressurser de har tilgang til.

- Godkjenne og autorisere brukere til sine tildelte ressurser, som inkluderer:

- Tekniske Applikasjoner: Jenkins, Docker, OpenVPN, Atlassian suite, og mange andre godkjenne best MED LDAP.

- Serverinfrastruktur: Linux-servere både på prem og i skyen (som AWS) utnytter LDAP til å godkjenne brukere.

- Filservere: Filservere som QNAP, Synology og FreeNAS støtter LDAP.

- Nettverksutstyr: Selv om DETTE kan overlappe MED RADIUS-protokollen, bruker noen organisasjoner LDAP for nettverkstilgang via Vpn, WiFi-tilgangspunkter og annet nettverksutstyr.

TILBAKE da LDAP oppsto, var de ovennevnte funksjonene langt mer sofistikerte enn andre tilgjengelige brukeradministrasjonsalternativer. Etter hvert som protokollen ble populær, ble FLERE IT-ressurser LDAP-kompatible, og nye tilbud — inkludert CLOUD LDAP, andre godkjenningsprotokoller og full katalogtjenester — kom inn på scenen for å støtte tilgang til DISSE IT-ressursene.

NÅ KAN IT-administratorer bruke LDAP til å godkjenne maskiner og administrere tilgang til eldre programmer, nettverk, NAS og andre komponenter både på forhånd og i skyen. Med noen cloud katalogtjenester Som JumpCloud, kan de kombinere denne funksjonaliteten med andre protokoller for å gi brukerne tilgang til nesten ALLE SINE IT-ressurser.

LDAP Og Active Directory

DA LDAP ble en kjerneprotokoll for katalogtjenester, bygde Microsoft AD mye av grunnlaget på LDAP, MEN AD er ikke et RENT LDAP-verktøy.

SELV OM AD kan bruke LDAP, er Den mer avhengig Av Kerberos for godkjenning og er mindre fleksibel enn EN LDAP-katalog med åpen KILDEKODE. AD krever domenekontrollere og fungerer best med Microsoft Windows-baserte enheter og programmer. Utforsk disse forskjellene ytterligere i VÅR AD vs LDAP-sammenligning.

inntil nylig har katalogverktøy hovedsakelig fungert innenfor Og tatt hensyn til on-prem Windows – baserte miljøer. AD suksess kom i stor grad fra sitt fokus På Windows-sentriske, on-prem miljøer, som var business standard i flere tiår.

men det siste tiårets overgang til skyen, som akselererte med det pandemidrevne masseskiftet til eksternt arbeid i 2020, endret verdens katalogbehov.

Bedrifter velger nå skybaserte, Mac-og Linux-vennlige katalogtjenester i stedet FOR AD og andre on-prem-katalogmodeller. Gå til DELEN OM LDAPS Plass i Skyen for å lese mer om HVORDAN LDAP-løsninger har utviklet seg for å imøtekomme disse endringene.

LDAP Og Azure Active Directory

Azure Active Directory, et skyvennlig tillegg TIL AD (ikke en erstatning FOR AD) for Enkel pålogging For Azure-brukeradministrasjon og webprogram, bruker IKKE LDAP opprinnelig. I stedet bruker DEN andre protokoller, og den forenkler LDAP-funksjoner Med Azure AD Domain Services (DS) eller et hybrid AD-miljø der LDAP er nødvendig.

Azure AD DS faktureres som en domenekontroller som en tjeneste for virtuelle maskiner og eldre windows-programmer distribuert I Azure. Den belastes for timen, og prisen er basert på antall katalogobjekter.

for de som vil bruke LDAP med Azure AD, spesielt godkjenning av prem-programmer eller lagringssystemer, kan det være ganske utfordrende. Mange IT-organisasjoner velger å distribuere EN EKSTRA LDAP-server. I mange tilfeller distribueres DENNE LDAP-serveren i skyen via Jumpclouds LDAP-as-A-Service-løsning.

LDAPS Plass i Skyen

Nylige skift til skyen og ulike arbeidsplasser har skapt behovet for mer fleksible katalogløsninger som kan fungere med skyressurser og imøtekomme forskjellige operativsystemer; 55% av bedriftene Er Nå Mac-vennlige, og 90% av verdens skyinfrastruktur opererer På Linux. ADS Microsoft Windows og Azure-sentriske tilnærming er ikke lenger levedyktig for mange bedrifter med OS-ulike miljøer, og mange er avhengige av flere ekstra integrerte løsninger for å administrere sin voksende, diversifisering og spredning av infrastruktur. Disse nye utfordringene med AD og on-prem kataloger har drevet bedrifter til å slå TIL cloud LDAP og, til slutt, Katalog-som-En-Tjeneste.

Cloud LDAP avlaster bedrifter med en stor mengde katalogadministrasjonsbyrde, fra å sette opp og vedlikeholde kjerneinfrastrukturen til å integrere applikasjoner og systemer i DERES LDAP-baserte IdP. Med cloud LDAP er serverne allerede der og klare for bedrifter å lede SINE LDAP-tilkoblede endepunkter til dem.

Cloud directory services har også en tendens til å bruke andre protokoller også, ytterligere utvide sitt omfang og imøtekommende nye teknologier som de dukker opp, samtidig som behovet for En on-prem Active Directory server elimineres.

NOEN CLOUD LDAP-tjenester inkluderer OGSÅ EN GUI og teknisk støtte, noe som eliminerer behovet for å utføre alt med ren tekstkode (selv om noen katalogtjenester fortsatt gir mulighet for kommandolinjeutførelse, noe som kan være gunstig for å utføre operasjoner i bulk) og tilby eksperthjelp der det trengs.

ER LDAP Fortsatt Relevant?

HVIS kataloger beveger seg mot skyen og LDAP ble bygget for å fungere i et on-prem-miljø, ER LDAP fortsatt relevant?

etter hvert som skyapplikasjoner blir forretningsstandarden, BLIR IT-nettverk mer desentraliserte, og nye protokoller utvikles for å møte DISSE utviklende behovene, har noen systemadministratorer begynt å stille SPØRSMÅL VED LDAPS relevans.

Kataloger har begynt å vedta multi-protokolltilnærminger for å adressere moderne, desentraliserte forretningsmiljøer. Multi-protokoll katalogen utnytter mange protokoller-hver for et bestemt formål.

resultatet er at hver protokoll er mindre hyppig brukt, men er svært egnet til brukstilfeller og forblir en kritisk komponent i en robust multi-protokollkatalog.

LDAP er intet unntak; SELV OM DET utgjør en mindre prosentandel av katalogens funksjonalitet sammenlignet med eldre katalogmodeller, forblir DET en integrert del av den moderne katalogen.

Multi-protokoll katalogtjenester fortsetter Å bruke LDAP sammen med andre protokoller på grunn av sin fleksibilitet, åpen kildekode arv og stabilitet gjennom årene.

for eksempel fortsetter MANGE eldre applikasjoner Som OpenVPN, Jenkins, MySQL, Jira og Confluence — sammen med titusenvis av andre applikasjoner, lagringssystemer, nettverksenheter, servere og mer — Å bruke LDAP.

Hvordan Sette OPP LDAP

LDAP-oppsettstrinnene varierer avhengig av HVILKET LDAP-tilbud du bruker, og trinnene vil i stor grad avhenge av om du bruker EN SKY LDAP-server eller står opp på egen hånd.

før du starter ned hver bane, bør det første trinnet til EN LDAP-implementering være planlegging: IT-teamet ditt bør tenke nøye på hvordan det vil organisere katalogen sin før du implementerer noe.

dette inkluderer hvilke ressurser som skal inkluderes i katalogen, hvordan du skiller brukergrupper og tildeler tillatelser, hvilke operativsystemer du trenger for å imøtekomme, hvordan du planlegger å integrere eksterne arbeidere, hva sikkerhetsparametrene dine vil være, hva du vil gjøre for å sikre nær 100% tilgjengelighet, hvordan organisasjonen planlegger å vokse og mer.

Første planlegging er avgjørende for å bygge en organisert katalog som er godt egnet til sitt miljø og godt posisjonert for å imøtekomme vekst og endringer. Hvis du for eksempel er en organisasjon på 10, men vet at du planlegger å utvide betydelig, kan det være fornuftig å dele dine ansatte i avdelingsgrupper fra begynnelsen for å tillate organisert vekst, selv om hver avdeling starter med bare en eller to brukere.

planleggingstrinnet er spesielt viktig for organisasjoner som bygger egne kataloger; men det hjelper også organisasjoner å forstå HVILKE LDAP-løsninger som best dekker deres behov.

etter å ha planlagt katalogoppsettet og valgt EN LDAP-leverandør( eller valgt ÅPEN KILDEKODE LDAP), må DU konfigurere LDAP-serverne.

ON-Prem LDAP-Oppsett:

hvis DU er vert for DIN EGEN LDAP-forekomst, må DU stå OPP LDAP-serveren(e). Trinnene for å installere OG konfigurere LDAP-katalogen vil variere avhengig AV LDAP-forekomsten du bruker. OpenLDAP er kanskje den mest populære LDAP-forekomsten på markedet, men DET er flere LDAP-servere å velge mellom. HER er mits trinn for å opprette En OpenLDAP-katalog.

Cloud LDAP-Oppsett: som vi nevnte, er CLOUD LDAP-oppsett og vedlikehold minimal, noe som er en av grunnene til at mange bedrifter velger det over tradisjonelle on-prem-alternativer. Servertrinnet for cloud LDAP innebærer å abonnere på en cloud LDAP-server i stedet for å stå opp selv. Du vil fortsatt planlegge nøye før du velger EN LDAP-løsning, men de fleste leverandører tilbyr katalogkonfigurasjon og-administrasjon via en brukervennlig GUI som gjør endringer enklere nedover veien.

selv om DET ikke er mange GRATIS LDAP-servere (inkludert maskinvaren) å velge mellom, er det flere GRATIS LDAP-programvarealternativer tilgjengelig. Vi skal utforske de neste.

LDAP-Leverandører

UTEN LDAP mangler DET vanligvis synlighet i brukerkontoer og aktivitet og håndterer ressurstilgang manuelt, og skaper en desentralisert og uorganisert identity and access management (iam) – modell som kan føre til redundans, friksjon og sikkerhetsrisiko. Når organisasjoner innser at kostnadene ved å implementere en løsning er mindre enn kostnaden for tidkrevende manuell styring og risikoen forbundet med DEN, begynner DE ofte Å se PÅ LDAP. DET er noen HOVED LDAP løsninger de fleste bedrifter vurdere:

Active Directory (AD)

AD bruker LDAP og Kerberos til å godkjenne brukere TIL IT-ressurser. Som Et Microsoft-produkt er det best egnet For Windows – baserte miljøer. FOR Å bruke AD må IT-administratorer betale for å lisensiere Windows Server, som inkluderer AD. Dette representerer den tradisjonelle lisensmodellen SOM IT-organisasjoner kjenner godt Til Med Microsoft-produkter. TIL SLUTT krever AD en form for ekstern tilgang, som EN VPN eller SD-WAN, for å godkjenne eksterne brukere til ressurser på forhånd. Azure Active Directory har nylig dukket opp som en utvidelse TIL AD, men mangler sanne, innfødte LDAP-evner.

OpenLDAP

Som nevnt tidligere koster OpenLDAP ikke noe å laste ned. Betydelige kostnader omgir oppsettet og løpende styring av infrastrukturen, skjønt. På grunn av sine åpen kildekode-røtter fungerer OpenLDAP bra med Linux – og Unix-baserte Operativsystemer, så du finner Det i Mange DevOps-miljøer. SOM AD, trenger DU EN VPN for å autentisere til ressurser på forhånd.

Cloud LDAP

Skybasert LDAP er leverandørnøytral og fungerer med EN rekke IT-ressurser. MED en skykatalogplattform er DET ikke behov FOR VPN (selv om DE fortsatt støttes); i stedet etablerer en lettvektsagent på brukerens enhet en sikker tls-tilkobling ved starten av hver økt, slik at brukerne kan koble seg sikkert til SINE LDAP-ressurser uten VPN. Cloud LDAP-tjenester inkluderer ofte tilleggsprotokoller i tilbudet, slik at ett verktøy kan gi brukere tilgang til nesten alle ressursene sine.

FORDELER og Ulemper MED LDAP

HVA Er FORDELENE MED LDAP?

- Åpen Kildekode: Det koster ikke ofte noe å laste ned og raskt prøve OpenLDAP.

- STANDARDISERT: LDAP ble ratifisert som En Internet Engineering Task Force (Ietf) standard tilbake i 1997 MED RFC 2251. Som sådan støtter industrien SOM HELHET LDAP og vil fortsette å gjøre det.

- Fleksibel: Utviklere og IT-administratorer bruker LDAP-godkjenning for mange forskjellige brukstilfeller, inkludert applikasjons-og ekstern serverautentisering. Og fordi det har blitt brukt på så mange forskjellige måter, er det et fellesskap rundt protokollen som hjelper folk med å få mest mulig ut av det.

- Enhet-Agnostiker: LDAP er av NATUR kompatibel med forskjellige operativsystemer og enheter. IMIDLERTID kan FORSKJELLIGE LDAP-tilbud begrense denne fleksibiliteten; AD, for EKSEMPEL, Er Windows-sentrisk og krever ofte tillegg for å fungere sømløst med flere operativsystemer.

- Sikkert: I DET opprinnelige tilfellet ble LDAP overført over klartekst, men DET finnes alternativer for å kryptere LDAP-kommunikasjon, ENTEN OVER SSL (LDAPS) eller OVER TLS (STARTTLS). STARTTLS er det ideelle alternativet og er svært sikker, MED LDAPS kommer i andre-bruk alltid en av de to der det er mulig (nå, nesten overalt) i stedet for å bruke klartekst. Lær mer OM LDAP og LDAPS i bloggen vår.

Hva Er Ulempene MED LDAP?

- ALDER: LDAP er en eldre protokoll. Nyere godkjenningsprotokoller som SAML er bygget for moderne, cloud-forward IT-miljøer som bruker webapplikasjoner.

- On-Prem: LDAP er tradisjonelt satt opp on-prem med En OpenLDAP-server, og det er ikke en lett oppgave. For organisasjoner som flytter til skyen, er det mindre enn ideelt å måtte sette opp en godkjenningsmekanisme som bygger bro til it-ressurser i SKYEN.

- EKSPERTISE: LDAP-oppsett og vedlikehold krever vanligvis en ekspert. Personer med dette nivået av teknisk kunnskap kan være vanskelig å finne og dyrt. Dette gjelder spesielt For OpenLDAP.

- Betydelig Ramp-Up: jo større organisasjonen din er, desto vanskeligere er det å starte en ny katalog. Fordi kataloger er egentlig en sammenslåing av alle komponentene i organisasjonen, kan det være utfordrende å bygge en ny katalog fra bunnen av eller pivot fra en katalog til en annen. Heldigvis har noen skykatalogplattformer som JumpCloud oppsettveiledning og kan integreres med eksisterende kataloger som AD, så store selskaper som ønsker å dra nytte av cloud LDAP, kan gjøre det uten å gjøre et fullt ansikt.

Utvide LDAP til En Full Skykatalog

Cloud LDAP bruker en skybasert server for å gi brukerne tilgang til alle sine ressurser på forhånd. Cloud directory-plattformer kombinerer NÅ LDAP med andre protokoller, SOM SAML, OAuth, RADIUS, SCIM og WebAuthn, som letter sikker godkjenning og autorisasjon til web-og skybaserte ressurser.

NOEN LDAP-forekomster integreres også med andre protokoller, som RADIUS for å lette sikker WiFi – og VPN-tilgang, Samba for sikker filautorisasjon, SAML, JIT og SCIM for automatisert nettbasert identitetsklargjøring og mer.

resultatet er en kjernekatalog som administrerer brukerne dine og gir dem tilgang til ALLE IT — ressursene de trenger-både on-prem og cloud — basert-uansett hvor de er.

Cloud LDAP og Videre Med JumpCloud

JumpCloud katalogplattform Var den første omfattende cloud katalogtjeneste for å integrere DIREKTE MED LDAP-tjenester og applikasjoner. Videre Kombinerer JUMPCLOUD LDAP MED RADIUS, SAML, Samba, WebAuthn, SCIM og andre protokoller for å koble brukere til IT de trenger for Å Få Arbeid Til Å Skje.

I Tillegg til iam og enhetsadministrasjon bruker JumpCloud En Sikkerhetstilnærming Med Null Tillit med verktøy som multi-factor authentication( MFA), forenkler administrasjon av enheter på tvers av plattformer for å holde alle enheter sikre og riktig konfigurert, og tilbyr et brukervennlig GUI for både administratorer og brukere.

Lær mer Om Jumpclouds CLOUD LDAP — tilbud, eller prøv plattformen gratis-det koster ingenting å legge til dine første 10 brukere og enheter, og plattformen kommer med 10 dager med live chat-støtte.

- LDAP