Forutsetning: Introduksjon Til Wireshark

denne artikkelen vil introdusere metoder for pakke fange og analysere. Det vil også introdusere noen avanserte verktøy som brukes til å øke effektiviteten under fangst og analyse.

Hvorfor snuse rundt?

hvis du har tidligere erfaring med å sikre systemer, kan du ikke understreke nok betydningen av rekognosering. Og hvis du er ny, bare vet at det er veldig viktig. Pakke sniffing er en viktig form for nettverk recon samt overvåking. Det er like nyttig for studenter og IT-fagfolk.

Wireshark fanger dataene som kommer eller går gjennom Nic-Ene på enheten ved å bruke et underliggende pakkeopptaksbibliotek. Som standard fanger Wireshark kun data på enheten, men det kan fange nesten alle dataene på LAN hvis de kjøres i promiskuøs modus. For Tiden Bruker Wireshark NMAPS Pakkeopptaksbibliotek (kalt npcap).

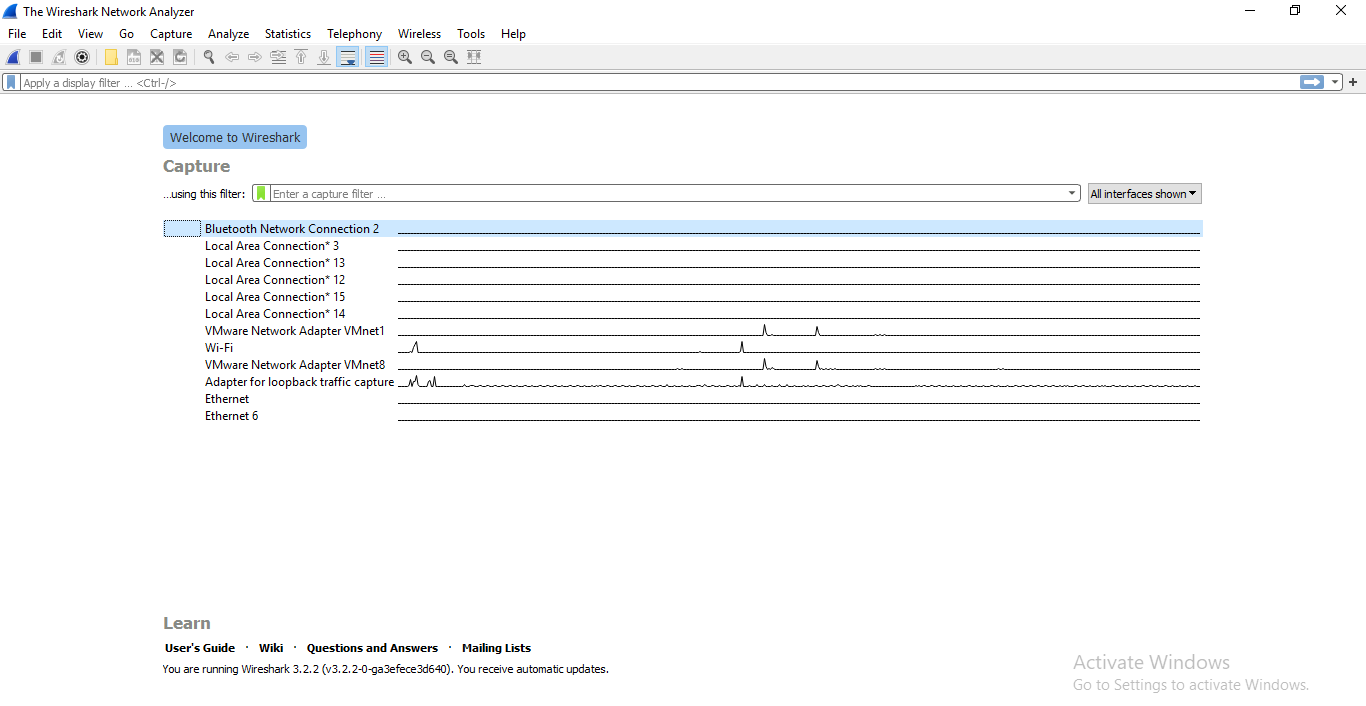

Komme i Gang: Etter installasjon starte Wireshark, godkjenne administrator eller superbruker rettigheter og du vil bli presentert med et vindu som ser slik ut:

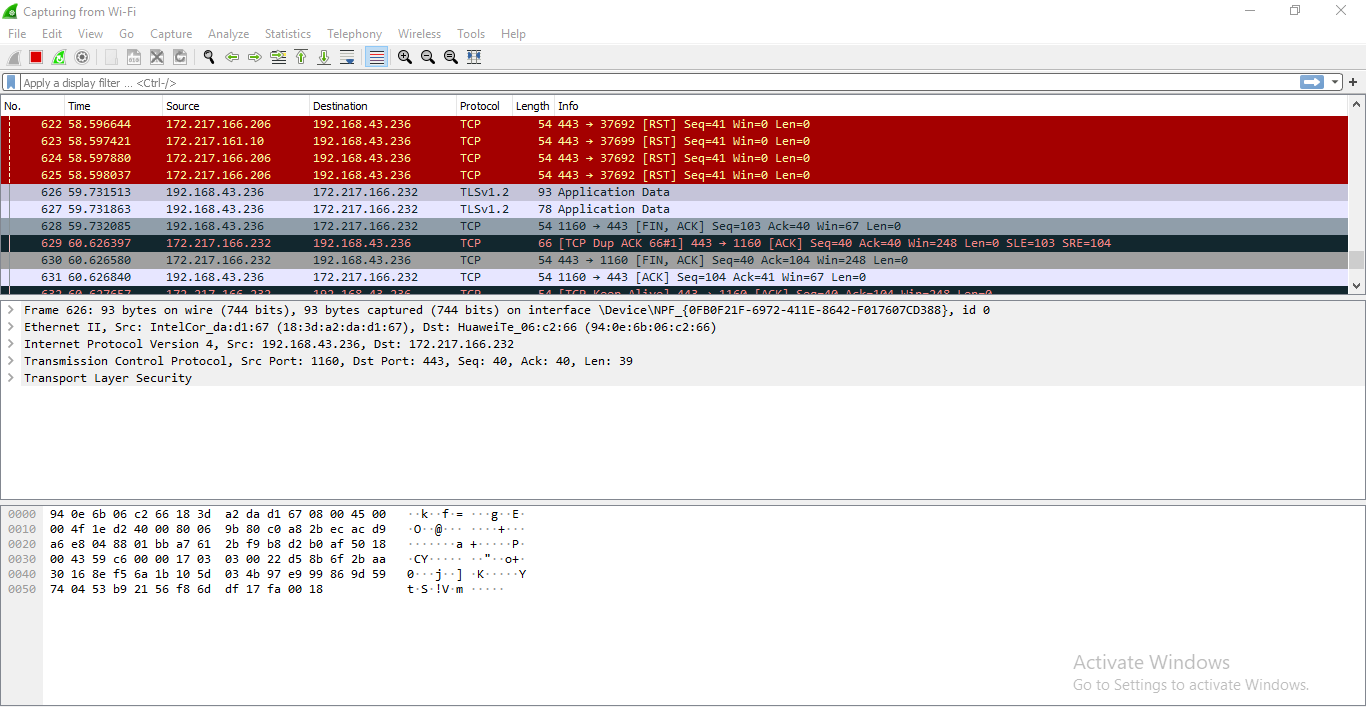

dette vinduet viser grensesnittene på enheten din. For å starte sniffing velg ett grensesnitt og klikk på bluefin-ikonet øverst til venstre. Datafangst skjermen har tre ruter. Den øverste ruten viser sanntidstrafikk, den midterste viser informasjon om den valgte pakken, og den nederste ruten viser de rå pakkedataene. Den øverste ruten viser kildeadresse (IPv4 eller IPv6) destinasjonsadresse, kilde-og destinasjonsporter, protokoll som pakken tilhører og tilleggsinformasjon om pakken.

Siden det er mange pakker som går inn og ut hvert sekund, vil det være kjedelig å se på dem alle eller søke etter en type pakker. Det er derfor pakkefiltre er gitt. Pakker kan filtreres basert PÅ MANGE parametere SOM IP-adresse, portnummer eller protokoll på fangstnivå eller på visningsnivå. Som åpenbart vil et visningsnivåfilter ikke påvirke pakkene som blir fanget.

Noen av de generelle fangstfiltrene er:

- host (fange trafikken gjennom et enkelt mål)

- net (fange trafikken gjennom et nettverk eller sub-nettverk). «net» kan prefikses med » src «eller» dst » for å indikere om dataene kommer fra eller går til målverten(e).)

- port (fange trafikken gjennom eller fra en port). «port» kan prefikses med «src» eller » dst » for å indikere om dataene kommer fra eller går til målporten.

- «og»,» ikke «og» eller » logiske koblinger.(Brukes til å kombinere flere filtre sammen).

det er noen mer grunnleggende filtre, og de kan kombineres veldig kreativt. Et annet utvalg av filtre, visningsfiltre brukes til å lage abstraksjon på fangede data. Disse grunnleggende eksemplene skal gi en grunnleggende ide om deres syntaks:

- tcp.port = = 80 / udp.port = = x viser tcp / udp-trafikken ved port X.

- http.forespørsel.uri matcher «parameter = verdi$» viser pakker SOM ER HTTP-forespørsler på applikasjonslaget nivå OG DERES URI ender med en parameter med noen verdi.

- den logiske bindingen og eller og ikke fungerer her også.

- ip.src==192.168.0.0/16 og ip.dst= = 192.168.0.0 / 16 viser trafikk til og fra arbeidsstasjoner og servere.

det er også et konsept av fargeregler. Hver protokoll / port / annet element er gitt en unik farge for å gjøre det lett synlig for rask analyse. Flere detaljer om coluring regler er her

Plugins er ekstra biter av koder som kan bygges inn i den innfødte Wireshark. Plugins hjelp i analyse av:

- Viser parameterspesifikk statistikk og innsikt.

- Håndtering av fangstfiler og problemer knyttet til formatene.

- Samarbeid med andre verktøy og rammeverk for å sette opp en alt-i-ett nettverksovervåkingsløsning.

med bare den grunnleggende muligheten til å se all trafikk som går gjennom enheten eller I LAN og verktøy og plugins for å hjelpe deg i analyse, kan du gjøre en god del ting med enheten. Som:

- Feilsøke problemer Med Internett-tilkobling med enheten eller WiFi.

- Overvåke enheten for uønsket trafikk som kan være en indikasjon på en malware infeksjon.

- Teste arbeidet til programmet som involverer nettverk.

- Bruker den til å bare forstå hvordan datanettverk fungerer.