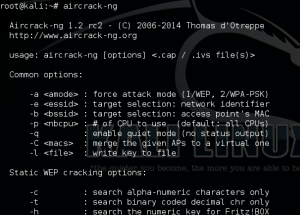

이러한 취약점을 악용하는 방법과 해커가 이미 액세스 할 수없는 와이파이 네트워크에 액세스 할 수있는 방법을 볼 수 있습니다. 우리는 칼리 리눅스 설치에서 공격을 용이하게하기 위해 에어 크랙 잉 소프트웨어를 사용하는 것입니다,하지만 난 우리가 데모에 파고 전에 몇 가지주의 사항,경고 및 설명을 지적하고 싶었다.

우선,공격 과정 중 일부는 와이파이 프로토콜을 크래킹하는 것과 유사하다는 점에 유의해야 합니다. 그러나,무선 인터페이스에서 소프트웨어를 시작하고 덤프를 수행 과거,프로세스가 조금 다르므로,모두 다른 프로토콜이다. 또한 핸드셰이킹 및 재연결 결함을 활용하고 사전 기반 공격을 수행할 수 없습니다. 대신,우리는 몇 가지 잘 알려진 취약점을 기반으로 키를 추론하기 위해 무선 데이터 및 캡처 패킷을 모니터링 할 것입니다.2015 년 11 월 1 일,2015 년 12 월 1 일,2015 년 12 월 1 일,2015 년 12 월 1 일,2015 년 12 월 1 일,2015 년 12 월 1 일,2015 년 12 월 1 일,2015 년 12 월 1 일,2015 년 12 월 1 일,2015 년 12 월 1 일,2015 년 12 월 1 일,2015 년 12 월 보안 프로토콜은 스트림 암호의 한 유형입니다. 암호는’임의의’키 스트림을 생성하는 짧은 키를 사용하지만,이 기술은 년 동안 악용되고있다.

여러 가지 방법으로 취약점을 악용할 수 있습니다. 일반적으로 공격받는 한 가지 방법은 암호 텍스트를 사용하는 두 스트림을 동일한 키 스트림과 비교하는 것입니다. 이 프로토콜을 리버스 엔지니어링할 수 있습니다.이 체크섬은 전송 중에 데이터가 변경되지 않았는지 확인하는 데 사용됩니다. 비트들을 변경하고 체크섬을 유효한 순열로 편집함으로써, 그러나,이 취약점에 관한 빙산의 일각에 불과하다,당신은 이러한 보안 결함은 모두 수동 및 능동 공격을 야기한다는 것을 알아야한다.

반대로,임시 키 무결성 프로토콜과 관련된 보안 취약점이 있습니다. 이러한 결함으로 인해 패킷 스푸핑,암호 해독 및 무차별 대입 공격에 취약합니다. 이 응용 프로그램은 당신에게 아름다운 천장 디자인 아이디어의 갤러리를 보여줍니다

우리의 공격 사이의 주요 차이점 중 하나는 우리가 프로토콜을 공격하는 방법입니다. 이 자습서에서는 키를 찾기 위해 암호 사전을 사용했습니다. 이 시간,그러나,우리는(패킷 스니퍼의 많은 다른 유형이 있지만)키 데이터를 발견하는 에어 크랙-잉과 공중에서 무선 패킷을 차단 될 것입니다.

공격 유형

수동 공격은 공격자가 무선 통신을 가로챌 수 있는 도청 기술에 의해 촉진됩니다. 그런 다음 공격자는 소프트웨어를 사용하여 데이터 내용을 추론 할 수 있습니다. 공격자는 비교적 쉽게 데이터를 수집하고 해당 데이터를 교차 검사하여 메시지를 해독하고 네트워크 액세스를 얻을 수 있습니다.

반대로 공격자는 암호화된 메시지의 일반 텍스트 데이터를 이미 알고 있을 때 활성 공격을 사용할 수 있습니다. 그런 다음 공격자는 추가로 암호화 된 패킷을 수동으로 제작하여 장치를 속일 수 있습니다. 해싱 알고리즘을 조작하는 방법을 알고 있기 때문에 무결성 검사를 속일 수 있습니다. 이것은 주입 공격의 유형이고,그들은 실행하기 의외로 쉽습니다.

시작하기

시작하기 전에,당신은 당신이 해킹을 시작할 수있는 환경을 구축하기 위해 몇 가지를해야 할 것입니다. 언제나처럼,당신은 당신이 실제 네트워크를 공격하기 위해 공공 장소에서이 정보를 오용 할 수있는 법적 권리가 없다는 것을 알아야한다,그래서 당신은 당신의 홈 네트워크의 개인 정보 보호에이 악용을 시도해야합니다. 당신은 우리가 시작하기 전에 다음 다섯 가지 항목이 필요합니다:

- 1 단계

무선 카드가 칼리 리눅스 시스템에 있는지 확인하십시오. 이 명령을 실행하여 무선 인터페이스를 찾을 수 있습니다. 당신은 이더넷 및 루프백 인터페이스를 볼 수 있지만,우리는 승으로 시작하는 인터페이스에 관심이 있습니다.’여러 개의 무선 카드를 사용하지 않는 한 사용하려는 무선 인터페이스가 무선 0 이 될 것입니다.

2 단계

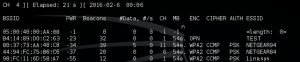

다음으로,우리는 모니터 모드로 무선 인터페이스를 넣어 에어 크랙-잉을 사용하는거야,그것은 모니터링하고 공격을 용이하게하기 위해 다른 장치에서 무선 프레임을 캡처 할 수 있습니다. 다음 명령을 실행해야 합니다:

- 에어크랙-에어크랙-에어크랙-에어크랙-에어크랙

다른 이름의 무선 인터페이스가 있을 수 있습니다. 인터페이스의 이름이 무선 1 이거나 다른 이름을 가진 경우 명령의 끝에 추가합니다. 이 청취 인터페이스를 만들 수 있기 때문에,출력의 특별한 메모를 확인,가능성이 월 0 라는.

다른 이름의 무선 인터페이스가 있을 수 있습니다. 인터페이스의 이름이 무선 1 이거나 다른 이름을 가진 경우 명령의 끝에 추가합니다. 이 청취 인터페이스를 만들 수 있기 때문에,출력의 특별한 메모를 확인,가능성이 월 0 라는.3 단계

그런 다음 덤프 명령을 사용하여 다른 무선 장치에서 패킷을 가져 오기 시작하고 소프트웨어는 데이터 간의 계산 및 비교를 수행하여 안전하지 않은 프로토콜을 깰 수 있습니다. 다음 명령을 입력합니다:

4 단계

이제 무선 인터페이스에 사용자가 선택한 네트워크를 기반으로 캡처 된 무선 데이터 저장을 시작할 때입니다. 이전 출력의 세 가지 주요 정보를 다음 명령에 연결해야 합니다:

- 이 문제를 해결하려면 다음 단계를 따르세요.*********** 지금까지 무선 인터페이스는 무선 프레임을 캡처해야합니다,하지만 당신은 로컬 파일에 저장해야 할 것입니다. 나머지 단계로 이동하기 전에 최소 10,000 개의 패킷이 있어야 합니다. 다음 명령을 사용하여 하드 드라이브의 파일에 데이터를 씁니다:

- 아이로덤프–

단계 5

마지막으로,당신은 실제로 장치에서 캡처 된 데이터를 사용하여 프로세스의 가장 중요한 단계를 수행해야 할 것입니다. 다음 명령을 실행합니다:

- 에어 크랙 잉.캡

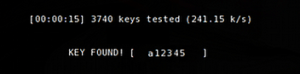

만약 모든 것이 계획대로 진행된다면,당신은 그 시스템을 깨뜨릴 수 있어야 한다. 명령이 실패 할 경우,당신은 당신의 무선 카드가 더 많은 데이터를 캡처 할 때까지 기다려야 할 것입니다. 15,000 패킷을 캡처 한 다음 다시 시도 할 시간을주십시오.공격 절차보다 단계 수가 적다는 것을 알 수 있습니다. 그것은 표면에 간단 보일 수도 있지만,당신은 웹 공격 프로세스가 다른 무선 호스트에 의해 전송 된 데이터를 캡처 중심으로 돌아 가지 것을 알아야한다. 네트워크에 연결된 호스트가 하나 뿐이거나 호스트가 많은 데이터를 전송하지 않는 경우 공격이 작동하기에 충분한 데이터를 수집하는 데 시간이 오래 걸립니다. 이 공격은 호스트를 강제로 다시 연결한 후 암호 사전을 사용하는 것을 중심으로 진행되었습니다.

최종 생각

그것은 당신이 바로 그 도구를 가지고 있지만,경고 제공 웹 사이트 암호화를 깰 수있는 간단한 문제입니다. 이 지식을 남용해서는 안됩니다. 그렇게하면 삶에 부정적인 영향을 미치는 심각한 결과를 초래할 수 있습니다. 사용자가 소유한 장치에서만 이러한 공격을 시도해야 합니다.