今日は、WEP(Wired Equivalent Privacy)プロトコルの脆弱性を詳しく見て、これらの脆弱性を悪用する方法と、ハッカーがまだアクセスできないWi-Fiネットワークにアクセスす Kali Linuxインストールからの攻撃を容易にするためにaircrack-ngソフトウェアを使用しますが、デモを掘り下げる前に、いくつかの注意点、警告、および説明を指摘

まず、攻撃プロセスのいくつかは、WPAおよびWPA2Wi-Fiプロトコルをクラッキングすることに似ていることに注意する必要があります。 しかし、WEPは完全に別のプロトコルであるため、過去のワイヤレスインターフェイス上のソフトウェアを起動し、ダンプを実行すると、プロセスは少し異 さらに、WPAで行ったように、ハンドシェイクと再接続の欠陥を利用して辞書ベースの攻撃を実行することはないことに注意してください。 代わりに、ワイヤレスデータを監視し、パケットをキャプチャして、いくつかのよく知られた脆弱性に基づいてキーを推測します。

WEPの脆弱性とWPAの脆弱性

WEPクラッキングのデモを開始する前に、プロトコル、その脆弱性、およびWPAおよびWPA2との違いについて一般的に理解 まず、WEPはストリーム暗号の一種であるRC4セキュリティを使用するセキュリティプロトコルであることを理解する必要があります。 暗号は”ランダム”キーストリームを生成するために短い鍵を使用していますが、この技術は何年も悪用されています。

WEPの脆弱性を悪用する方法はいくつかあります。 一般的に攻撃される1つの方法は、暗号文を使用した2つのストリームと同一のキーストリームを比較することです。 データに対してXOR操作(排他的Or)を使用することにより、プロトコルをリバースエンジニアリングすることができます。

プロトコルの致命的な欠陥の一つは、転送中にデータが変更されていないことを確認するために使用されるCRC-32チェックサムを中心に展開しています。 ビットを変更し、チェックサムを有効な順列に編集することにより、RC4ストリームデータを有効に表示するように欺くことができます。 ただし、これはWEPの脆弱性に関する氷山の一角にすぎず、これらのセキュリティ上の欠陥が受動的攻撃と能動的攻撃の両方を引き起こすことを知<9406><3409>逆に、WPAはTkip(Temporal Key Integrity Protocol)に関連するセキュリティ脆弱性に苦しんでいます。 これらの欠陥により、wpaおよびWPA2はパケットのなりすまし、復号化、およびブルートフォース攻撃に対して脆弱になります。 WEPとWPAの基本的な仕組みは非常に異なりますが、kaliのaircrack-ngソフトウェアを使用することで、(通常は)数分でいずれかのプロトコルを解読できることが

私たちの攻撃の主な違いの一つは、プロトコルをどのように攻撃するかです。 WPAとWPA2チュートリアルでは、パスワードの辞書を使用してキーを見つけました。 しかし、今回はaircrack-ng(他にも多くの種類のパケットスニファがありますが)を使用して無線パケットを空中から傍受し、キーデータを発見します。

攻撃の種類

受動的攻撃は、攻撃者がICVの衝突を発見するまで無線通信を傍受することを可能にする盗聴技術によって促進される。 その後、攻撃者はソフトウェアを使用してデータの内容を推測することができます。 RC4アルゴリズムの欠陥のため、攻撃者は比較的簡単にデータを収集し、そのデータをクロスチェックしてメッセージを復号化し、ネットワークアクセスを得

逆に、攻撃者が暗号化されたメッセージの平文データを既に知っている場合、アクティブ攻撃を使用することができます。 その後、攻撃者は手動で追加の暗号化されたパケットを作成してWEPデバイスをだますことができます。 彼らはハッシュアルゴリズムを操作する方法を知っているので、WEPデバイスが誤って有効なデータとしてパケットを受け入れる原因となる、整合性チ これは注射攻撃の一種であり、驚くほど簡単に実行できます。

はじめに

始める前に、ハッキングを開始できる環境を構築するためにいくつかのことが必要になります。 いつものように、あなたは現実のネットワークを攻撃するために公共の場でこの情報を悪用する法的権利を持っていないことを知っている必要が 私たちが始める前に、次の5つの項目が必要になります:

- Kali Linuxを実行しているコンピュータシステム

- あなたが所有し、制御するWEPを使用してワイヤレスルーター

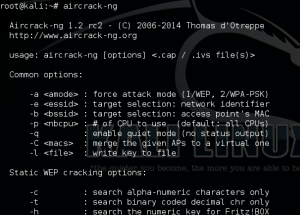

- aircrack-ngソフトウェア

- パケットを収集するた3409>ステップ1

ワイヤレスカードがKali Linuxシステムに表示されていることを確認します。 Ifconfigコマンドを実行して、ワイヤレスインターフェイスを探すことができます。 あなたは、イーサネットとループバックインターフェイスが表示されるはずですが、我々は’wで始まるインターフェイスに興味があります。 複数のワイヤレスカードがない限り、使用するワイヤレスインターフェイスはwlan0になります。

Step2

次に、aircrack-ngを使用してワイヤレスインターフェイスをモニターモードにし、攻撃を容易にするために他のデバイスからのワイヤレスフレームを監視およ 次のコマンドを実行する必要があります:

- aircrack-ngスタートwlan0

別の名前のワイヤレスインターフェイスがある場合があることに注意してください。 インターフェイスの名前がwlan1の場合、または別の名前の場合は、コマンドの最後に追加します。 それはおそらくmon0という名前のリスニングインターフェイスを作成するので、出力の特別な注意をしてくださ

別の名前のワイヤレスインターフェイスがある場合があることに注意してください。 インターフェイスの名前がwlan1の場合、または別の名前の場合は、コマンドの最後に追加します。 それはおそらくmon0という名前のリスニングインターフェイスを作成するので、出力の特別な注意をしてくださステップ3

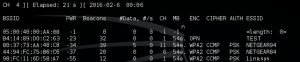

次に、dumpコマンドを使用して他のワイヤレスデバイスからパケットを取得し、ソフトウェアは安全でないWEPプロトコルを破るためにデータ間の計算と比較を行うことができるようになります。 次のコマンドを入力します:

- アイロダンプ-ng月0

ステップ4

次に、選択したネットワークに基づいてキャプチャしたワイヤレスデータの保存を開始するようにワイヤレスインターフェイスに指示します。 前の出力からの3つの重要な情報を次のコマンドにプラグインすることを忘れないでください:

- airodump-ng–w–c-bssid mon0

より具体的には、ESSID、チャンネル番号(CH)、およびBSSIDを接続する必要があります。 今ではあなたの無線インターフェイスは、ワイヤレスフレームをキャプチャする必要がありますが、あなたは、ローカルファイルに保存する必要があるとしています。 残りの手順に進む前に、少なくとも10,000パケットが必要になります。 ハードドライブ上のファイルにデータを書き込むには、次のコマンドを使用します:

- アイロダンプ-ン-モン0–

ステップ5

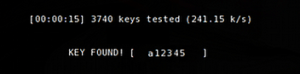

最後に、WEPデバイスからキャプチャされたデータを実際に使用して、プロセスの最も重要なステップを実行する必要があります。 次のコマンドを発行します:

- aircrack-ng。キャップ

すべてが計画通りに行けば、WEPシステムを壊すことができるはずです。 ただし、コマンドが失敗した場合は、ワイヤレスカードがより多くのデータをキャプチャするまで待機する必要があります。 それに15,000の包みを捕獲し、次に再度試みる時間を与えなさい。

注意点とWPAとの違い

攻撃手順の手順はWPA/WPA2攻撃手順よりも少ないことに注意してください。 表面的には簡単に見えるかもしれませんが、WEP攻撃プロセスは、他のワイヤレスホストによって送信されたデータのキャプチャを中心に展開されていることを知っておく必要があります。 ネットワークに接続されているホストが1つしかない場合、またはホストが大量のデータを送信していない場合、攻撃が機能するのに十分なデータを収集 一方、WPA/WPA2攻撃は、ホストに再接続を強制した後にパスワードの辞書を使用することを中心としていました。

最終的な考え

適切なツールがあれば、WEP暗号化を破るのは簡単なことですが、警告されます。 この知識を乱用すべきではありません。 そうすることは否定的にあなたの生命に影響を与える厳しい結果の原因となることができる。 所有しているデバイスに対してのみこれらの攻撃を試み、ワイヤレスアクセスポイントとルーターを保護するためにWEPを使用しないようにしてくださ