暗号化は、情報が情報の真の意味を隠す秘密のコードに変換される方法です。 情報の暗号化と復号化の科学は暗号化と呼ばれています。

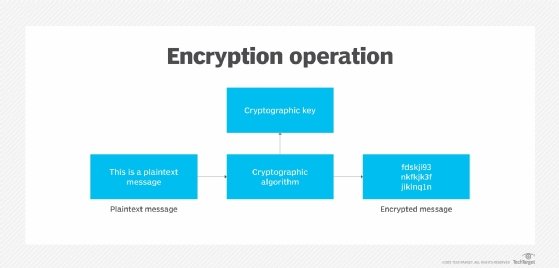

コンピュータでは、暗号化されていないデータは平文とも呼ばれ、暗号化されたデータは暗号文と呼ばれます。 メッセージのエンコードとデコードに使用される数式は、暗号化アルゴリズムまたは暗号と呼ばれます。

有効にするために、暗号はアルゴリズムの一部として変数を含みます。 キーと呼ばれる変数は、暗号の出力を一意にするものです。 暗号化されたメッセージが不正なエンティティによって傍受されると、侵入者は、送信者がメッセージの暗号化に使用した暗号と、変数として使用されたキーを推測する必要があります。 この情報を推測する時間と難しさは、暗号化をこのような貴重なセキュリティツールにするものです。

暗号化は、機密情報を保護するための長年の方法でした。 歴史的には、軍隊や政府によって使用されていました。 現代では、暗号化は、コンピュータやストレージデバイスに保存されたデータだけでなく、ネットワーク上で転送中のデータを保護するために使用されます。

この記事は、

データセキュリティガイドの一部です:あなたが知っておく必要があるすべてのもの

- これには次のものも含まれています:

- 進化するデータセキュリティの脅威から保護

- CisoがCCPAの準備を支援するためのベストプラクティス

- インサイダー脅威管理によるリスクの人間

暗号化の重要性

暗号化は、さまざまな種類の情報技術(IT)資産を保護する上で重要な役割を果たしています。 これは、次のものを提供します:

- 機密性は、メッセージの内容をエンコードします。

- 認証は、メッセージの発信元を検証します。

- 整合性は、メッセージの内容が送信されてから変更されていないことを証明します。

- 拒否されないと、送信者は暗号化されたメッセージを送信したことを拒否できません。

どのように使用されますか?

暗号化は、転送中のデータと保存中のデータを保護するために一般的に使用されます。 誰かがATMを使用したり、スマートフォンでオンラインで何かを購入するたびに、暗号化が中継されている情報を保護するために使用されます。 企業は、データ侵害が発生したときに、アプリケーションや機密情報を風評被害から保護するために、暗号化にますます依存しています。

暗号化システムには、データ、暗号化エンジン、鍵管理の3つの主要なコンポーネントがあります。 Laptop encryptionでは、3つのコンポーネントすべてが実行されているか、同じ場所に保存されています。

しかし、アプリケーションアーキテクチャでは、単一のコンポーネントが侵害されてシステム全体が侵害される可能性を減らすために、三つのコンポーネ

暗号化はどのように機能しますか?

暗号化プロセスの開始時に、送信者は、メッセージの意味を最もよく隠す暗号と、エンコードされたメッセージを一意にするためのキーとして使用する変数 最も広く使用されているタイプの暗号は、対称型と非対称型の2つのカテゴリに分類されます。

対称暗号は、秘密鍵暗号とも呼ばれ、単一の鍵を使用します。 暗号化を行う送信者または計算システムは、メッセージの復号化を許可されたすべてのエンティティと秘密鍵を共有する必要があるため、この鍵は共有秘密と呼ばれることがあります。 対称キー暗号化は、通常、非対称暗号化よりもはるかに高速です。 最も広く使用されている対称鍵暗号は、政府機密情報を保護するために設計されたADVANCED Encryption Standard(AES)です。

非対称暗号は、公開鍵暗号化とも呼ばれ、2つの異なるが論理的にリンクされた鍵を使用します。 このタイプの暗号化は、大きな素数を因数分解して暗号化をリバースエンジニアリングすることが計算上困難であるため、素数を使用して鍵を作成す Rivest-Shamir-Adleman(RSA)暗号化アルゴリズムは、現在最も広く使用されている公開鍵アルゴリズムです。 RSAでは、公開キーまたは秘密キーを使用してメッセージを暗号化できます。

今日、多くの暗号化プロセスでは、データを暗号化するために対称アルゴリズムを使用し、秘密鍵を安全に交換するために非対称アルゴリズムを使用しています。

暗号化の利点

暗号化の主な目的は、コンピュータシステムに保存されているか、インターネットやその他のコンピュータネットワークを介して送信されるデジタルデータの機密性を保護することです。

セキュリティに加えて、暗号化の採用は、多くの場合、コンプライアンス規制を満たす必要があることによって駆動されます。 多くの組織や標準化団体は、権限のない第三者や脅威アクターがデータにアクセスするのを防ぐために、機密データの暗号化を推奨または要求しています。 たとえば、Payment Card Industry Data Security Standard(PCI DSS)では、加盟店は、顧客のpayment cardデータが保存され、公共ネットワークを介して送信されるときに、顧客のpayment cardデータを暗号化する必要があ

暗号化の短所

暗号化は、許可されていないエンティティが取得したデータを理解できないように設計されていますが、状況によっては、暗号化はデータの所有者がデータにアクセスできないようにすることができます。

暗号文を解読するための鍵は環境のどこかに存在していなければならず、攻撃者はしばしばどこを見るべきかについてかなり良い考えを持ってい

暗号化キー管理には、多くのベストプラクティスがあります。 これは、キー管理がバックアップと復元プロセスに複雑さの余分な層を追加することだけです。 大規模な災害が発生した場合、キーを取得して新しいバックアップサーバーに追加するプロセスにより、回復操作を開始するのにかかる時間が長くな

鍵管理システムを設置するだけでは不十分です。 管理者は、キー管理システムを保護するための包括的な計画を策定する必要があります。 通常、これは、他のすべてとは別にバックアップし、大規模な災害が発生した場合にキーを簡単に取得できるようにバックアップを保存することを意

暗号化キーの管理とラップ

暗号化はデータを保護する効果的な方法ですが、暗号化キーは慎重に管理して、データが保護されたままであり、必要なときにア 暗号化キーへのアクセスは監視され、絶対にそれらを使用する必要がある個人に限定されるべきです。

ライフサイクルを通じて暗号化キーを管理し、盗難、紛失、誤用から保護するための戦略は、組織がキーへのアクセスをどのように設定、制御、監視、管理す

鍵管理ソフトウェアは、鍵管理を一元化するだけでなく、不正アクセス、置換、または変更から鍵を保護するのに役立ちます。

キーラッピングは、基本的に組織の暗号化キーを個別または一括で暗号化する一部のキー管理ソフトウェアスイートにあるセキュリティ機能の一種です。 ラップされたキーを復号化するプロセスは、アンラップと呼ばれます。 キーのラップとアンラップのアクティビティは、通常、対称暗号化を使用して実行されます。

暗号化の種類

- Bring your own encryption(BYOE)は、クラウドサービスのお客様が独自の暗号化ソフトウェアを使用し、独自の暗号化キーを管理できるクラウドコンピュー BYOEは、bring your own key(BYOK)とも呼ばれます。 BYOEは、お客様がクラウドでホストしているビジネスアプリケーションと一緒に、独自の暗号化ソフトウェアの仮想化インスタンスを展開できるよ

- Cloud storage encryptionは、クラウドストレージプロバイダーが提供するサービスで、暗号化アルゴリズムを使用してデータまたはテキストを変換し、cloud storageに配置します。 クラウドの暗号化は、社内の暗号化とほぼ同じですが、一つの重要な違いがあります: クラウドのお客様は、暗号化を保存されるデータの機密性のレベルと一致させるために、暗号化および暗号化キー管理に関するプロバイダのポリシーと手順について時間をかけて学習する必要があります。

- 列レベルの暗号化は、特定の列のすべてのセルの情報がアクセス、読み取り、書き込みの目的で同じパスワードを持つデータベース暗号化のアプローチです。

- 拒否可能な暗号化は、使用される復号化キーに応じて、暗号化されたテキストを2つ以上の方法で復号化できるようにする暗号化の一種です。 拒否可能な暗号化は、送信者が通信の傍受を予期したり、奨励したりするときに、誤った情報の目的で使用されることがあります。

- Encryption as a Service(EaaS)は、クラウドサービスのお客様が暗号化が提供するセキュリティを利用できるようにするサブスクリプションモデルです。 このアプローチは、暗号化を管理するためのリソースが不足しているお客様に、規制遵守の懸念に対処し、マルチテナント環境でデータを保護する方法を提 クラウド暗号化の提供には、通常、フルディスク暗号化(FDE)、データベース暗号化、またはファイル暗号化が含まれます。

- エンドツーエンド暗号化(E2EE)は、通信チャネルを傍受する攻撃者が二者間で送信されるデータを見ることができないことを保証します。 通常、送信される実際のコンテンツは、webクライアントに渡される前にクライアントソフトウェアによって暗号化され、受信者のみが復号化します。 E2EEを提供するメッセージングアプリには、FacebookのWhatsAppとOpen Whisper Systemsの信号が含まれます。 Facebook Messengerユーザーは、秘密の会話オプションを使用してE2EEメッセージングを取得することもできます。

- フィールドレベルの暗号化は、webページ上の特定のフィールドのデータを暗号化する機能です。 暗号化できるフィールドの例としては、クレジットカード番号、社会保障番号、銀行口座番号、健康関連情報、賃金、財務データなどがあります。 フィールドが選択されると、そのフィールド内のすべてのデータが自動的に暗号化されます。

- FDEはハードウェアレベルでの暗号化です。 FDEは、ハードドライブ上のデータを、変換を元に戻すためのキーを持っていない人が理解できない形式に自動的に変換することによって機能します。 適切な認証キーがなければ、ハードドライブが取り外されて別のマシンに配置されても、データにアクセスできません。 FDEは、製造時にコンピューティングデバイスにインストールすることも、後で特別なソフトウェアドライバをインストールすることで追加することもで

- 準同型暗号化は、データを暗号文に変換し、分析して元の形式のままであるかのように処理することができます。 暗号化へのこのアプローチは、暗号化を損なうことなく、暗号化されたデータに対して複雑な数学的演算を実行することを可能にする。

- HTTPSは、TLSプロトコルを介してHTTPを実行することにより、webサイトの暗号化を有効にします。 Webサーバーが送信するすべてのコンテンツを暗号化できるようにするには、公開キー証明書をインストールする必要があります。

- リンクレベルの暗号化は、ホストを離れるときにデータを暗号化し、次のリンク(ホストまたは中継ポイント)でデータを復号化してから、次のリンクに送信する前に再暗号化します。 各リンクは、データ暗号化のために異なるキーまたは異なるアルゴリズムを使用することができ、データが受信者に到達するまでプロセスが繰り返

- ネットワークレベルの暗号化は、データリンクレベルより上でアプリケーションレベルより下のネットワーク転送層でcryptoservicesを適用します。 これは、open Internet Engineering Task Force(IETF)標準のセットで、これを組み合わせて使用すると、ipネットワークを介したプライベート通信のためのフレームワークを作成します。

- 量子暗号は、データを保護するために粒子の量子力学的性質に依存します。 特に、ハイゼンベルクの不確定性原理は、粒子の位置と運動量の2つの識別特性は、それらの特性の値を変えなければ測定できないと仮定している。 その結果、量子符号化されたデータにアクセスしようとすると、データが変更されるため、量子符号化されたデータをコピーすることはできません。 同様に、データをコピーまたはアクセスしようとすると、データが変更され、許可された当事者に攻撃が発生したことを暗号化に通知します。

暗号化ハッシュ関数

ハッシュ関数は別のタイプの暗号化を提供します。 ハッシュとは、文字列を元の文字列を表す固定長の値またはキーに変換することです。 データが暗号化ハッシュ関数によって保護されている場合、結果のハッシュに大きな変更を加えるため、メッセージのわずかな変更でも検出できます。

ハッシュ関数は、キーが共有されておらず、暗号化を逆にするために必要な情報が出力に存在しないため、一方向暗号化の一種であると考えられています。 効果的であるためには、ハッシュ関数は計算効率が高く(計算が容易)、決定論的(確実に同じ結果を生成する)、プリイメージ耐性(出力は入力について何も明ら

一般的なハッシュアルゴリズムには、Secure Hashing Algorithm(SHA-2およびSHA-3)とMessage Digest Algorithm5(MD5)があります。

暗号化と復号化

メッセージの内容をエンコードして偽装する暗号化は、メッセージの送信者によって実行されます。 復号化は、隠されたメッセージを復号するプロセスであり、メッセージ受信機によって実行される。

暗号化によって提供されるセキュリティは、データを暗号化するために使用される暗号の種類、すなわち暗号文を平文に返すために必要な復号鍵の強 米国では、連邦情報処理標準(FIPS)または国立標準技術研究所(NIST)によって承認された暗号アルゴリズムは、暗号サービスが必要なときはいつでも使用す

暗号化アルゴリズム

- AESは、機密情報を保護するために米国政府によって選択された対称ブロック暗号です。 NISTは、ブルートフォース攻撃に対して脆弱になり始めていたData Encryption Standard(DES)の後継アルゴリズムの必要性を発表した1997年にAESの開発を開始しました。

- DESは、データ暗号化の古い対称鍵方式です。 DESは、メッセージの暗号化と復号化に同じキーを使用することで機能するため、送信者と受信者の両方が同じ秘密キーを認識して使用する必要があります。 DESはより安全なAESアルゴリズムに取って代わられました。

- diffie-Hellman鍵交換は指数鍵交換とも呼ばれ、直接送信されることのないコンポーネントに基づいて復号鍵を生成するために特定の力に上げられた数字を使用するデジタル暗号化の方法であり、数学的に圧倒的なコードブレーカーのタスクを作る。

- 楕円曲線暗号(ECC)は、鍵ペア間のセキュリティを生成するために代数関数を使用します。 結果として得られる暗号アルゴリズムは、より速く、より効率的になり、より短い暗号鍵で同等のレベルのセキュリティを生成することがで これにより、ECCアルゴリズムは、限られたコンピューティングリソースを持つモノのインターネット(IoT)デバイスやその他の製品に適しています。

- 量子鍵分布(QKD)は、暗号化されたメッセージのための提案された方法であり、暗号化鍵は、メッセージに別々に送信されるもつれた光子のペアを使用して生成さ 量子もつれにより、送信者と受信者は、送信が到着する前に暗号化キーが傍受されたか変更されたかを知ることができます。 これは、量子の領域では、送信された情報を観察する行為そのものがそれを変えるからです。 暗号化が安全であり、傍受されていないと判断されると、暗号化されたメッセージを公共のインターネットチャネル経由で送信する許可が与えられます。RSAは1977年にマサチューセッツ工科大学(MIT)のRon Rivest、Adi Shamir、Leonard Adlemanによって最初に公に記述されたが、英国の数学者Clifford Cocksによる公開鍵アルゴリズムの1973年の作成は、英国1997年まではGchq(Government Communications Headquarters)と呼ばれていた。 Secure Shell(SSH)、OpenPGP、Secure/Multipurpose Internet Mail Extensions(S/MIME)、Secure Sockets Layer(SSL)/TLSなどの多くのプロトコルは、暗号化とデジタル署名機能のためにRSAに依存しています。

暗号化を破る方法

どの暗号でも、攻撃の最も基本的な方法はブルートフォースであり、正しい鍵が見つかるまで各鍵を試してみることである。 キーの長さは、可能なキーの数、したがって、このタイプの攻撃の実現可能性を決定します。 暗号化の強度は鍵のサイズに直接関係しますが、鍵のサイズが大きくなるにつれて、計算を実行するために必要なリソースも同様に関係します。

暗号化を破る別の方法には、実際の暗号を攻撃するのではなく、その実装の物理的な副作用を攻撃するサイドチャネル攻撃が含まれます。 システムの設計や実行にエラーが発生すると、このような攻撃が成功する可能性があります。

攻撃者はまた、暗号解読、ブルートフォース攻撃よりも複雑で悪用される可能性のある暗号の弱点を見つけようとするプロセスを通じて、標的とされた暗号を破ろうとする可能性があります。 暗号自体がすでに欠陥がある場合、暗号を正常に攻撃するという挑戦はより簡単です。 例えば、国家安全保障局(NSA)からの干渉がDESアルゴリズムを弱体化させた疑いがありました。 元NSAのアナリストで契約者のEdward Snowdenからの暴露に続いて、多くの人はNSAが他の暗号化標準を覆し、暗号化製品を弱めることを試みたと信じています。

暗号化バックドア

暗号化バックドアは、システムの認証または暗号化を回避する方法です。 世界中の政府や法執行当局、特にFive Eyes(FVEY)intelligence allianceでは、犯罪者やテロリストが暗号化されたオンラインサービスを介して通信するにつれて、国家の安全とセキ

FVEY政府によると、法執行機関が合法的にデータにアクセスする能力と、そのデータのコンテンツを取得して使用する能力との間の格差が広がることは、”緊急で持続的な注意と情報に基づいた議論を必要とする”緊急の国際的な懸念”である。”

暗号化バックドアの反対派は、同じバックドアがハッカーによって悪用される可能性があるため、暗号化システムの政府が義務付けた弱点は、すべ

最近、連邦捜査局(FBI)などの法執行機関は、e2EEを提供するテクノロジー企業を批判し、このような暗号化は法執行機関が令状を持っていてもデータや通信にアクセスすることを妨げていると主張している。 FBIはこの問題を「暗くなる」と呼んでいますが、米国司法省(DOJ)は、裁判所の命令の下でテクノロジー企業がロックを解除できる「責任ある暗号化」の必要性を

オーストラリアは、訪問者がオーストラリアに国境を越えるときにすべてのデジタル機器のパスワードを提供することを義務付ける法律を可決した。 非遵守のためのペナルティは、刑務所で五年です。

IoT、モバイルデバイスへの脅威

2019年までに、サイバーセキュリティの脅威には、IoTおよびモバイルコンピューティングデバイス上の暗号化データがますます含まれるようになりました。 IoT上のデバイスは、多くの場合、自分自身をターゲットにしていませんが、彼らはマルウェアの配布のための魅力的な導管として機能します。 専門家によると、マルウェアの変更を使用したIoTデバイスへの攻撃は、2017年の全体と比較して2018年上半期に3倍に増加しました。

一方、NISTは、モバイルデバイスを含む制約のある環境での使用に適した暗号アルゴリズムの作成を奨励しています。 2019年4月の第1回審査で、NISTは標準化のために考慮されるべき56の軽量暗号アルゴリズムの候補を選びました。 モバイルデバイスの暗号化標準に関するさらなる議論は、2019年11月に開催される予定です。

2018年2月、MITの研究者は、同じプロトコルのソフトウェア実行と同じくらいの電力を消費する公開鍵暗号化を実行するために配線された新しいチ また、約1/10のメモリを使用し、500倍高速に実行します。

コンピュータネットワークの公開鍵暗号化プロトコルはソフトウェアによって実行されるため、貴重なエネルギーとメモリ空間が必要です。 これは、家電や自動車などの製品に埋め込まれた多くの異なるセンサーがオンラインサーバーに接続するIoTの問題です。 ソリッドステート回路は、そのエネルギーとメモリの消費を大幅に軽減します。

暗号化の歴史

暗号化という言葉は、隠された、または秘密を意味するギリシャ語のkryptosに由来しています。 暗号化の使用は、通信自体の芸術とほぼ同じくらい古いです。 早くも紀元前1900年には、エジプトの筆記者は、碑文の意味を隠すために非標準の象形文字を使用しました。 ほとんどの人が読むことができなかった時代には、単にメッセージを書くだけで十分でしたが、すぐに暗号化スキームが開発され、メッセージがある場所から別の場所に運ばれている間にメッセージの秘密を保護するために、メッセージを読めない数字のグループに変換しました。 メッセージの内容は、その意味を隠すために、他の文字、記号、数字または画像で並べ替え(転置)または置換(置換)されました。

紀元前700年、スパルタ人は棒の周りに包まれた革のストリップに敏感なメッセージを書いた。 テープが巻き戻されたとき、文字は無意味になりましたが、まったく同じ直径の棒で、受信者はメッセージを再作成(解読)することができました。 その後、ローマ人はカエサルシフト暗号、各文字が合意された数だけシフトされた単相性暗号として知られているものを使用しました。 したがって、たとえば、合意された数が3の場合、「6でゲートにいる」というメッセージは「eh dw wkh jdwhv dw vla」になります。”一見すると、これは解読するのが難しいかもしれませんが、文字が意味をなすまでアルファベットの始まりを並置することは時間がかかりません。 また、母音や他の一般的に使用される文字は、tやsのように、すぐに周波数分析を使用して推定することができ、その情報は、順番に、メッセージの残りの

中世には、複数の置換アルファベットを使用して暗号を解読するための周波数分析の使用を制限する多置換置換の出現が見られました。 メッセージを暗号化するこの方法は、置換が変更されたときに適切に隠すことができなかった多くの実装にもかかわらず、人気がありました。 おそらく、多相置換暗号の最も有名な実装は、第二次世界大戦中にドイツ人によって使用されたエニグマ電気機械ローター暗号機です。

暗号化が大きな飛躍を遂げたのは1970年代半ばまでではありませんでした。 この時点まで、すべての暗号化スキームでは、メッセージの暗号化と復号化に同じ秘密が使用されていました。

暗号化は、Diffie-Hellman鍵交換とRSAアルゴリズムが最初に公開され、最初のPcが導入された1970年代後半まで、政府や大企業でのみほぼ独占的に使用されていました。

1976年、Whitfield DiffieとMartin Hellmanの論文”New Directions in Cryptography”は、暗号化の基本的な問題の一つである暗号化キーを必要とする人に安全に配布する方法を解決しました。 このブレークスルーは、非対称アルゴリズムを使用した公開鍵暗号の実装であるRSAによってすぐに後に続き、暗号化の新しい時代を迎えました。 1990年代半ばまでに、公開鍵と秘密鍵の両方の暗号化は、機密データを保護するためにwebブラウザとサーバーに日常的に展開されていました。