a Titkosítás az a módszer, amellyel az információ titkos kóddá alakul, amely elrejti az információ valódi jelentését. Az információ titkosításának és visszafejtésének tudományát kriptográfiának nevezik.

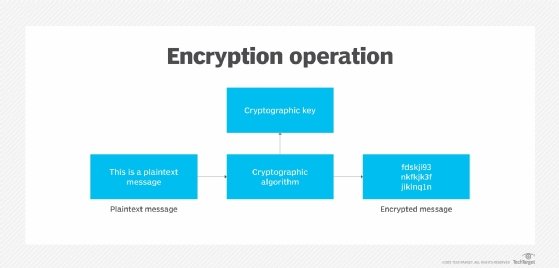

a számítástechnikában a titkosítatlan adatokat egyszerű szövegnek, a titkosított adatokat rejtjelezett szövegnek is nevezik. Az üzenetek kódolására és dekódolására használt képleteket titkosítási algoritmusoknak vagy rejtjeleknek nevezzük.

a hatékonyság érdekében a rejtjel tartalmaz egy változót az algoritmus részeként. A kulcsnak nevezett változó teszi egyedivé a rejtjel kimenetét. Amikor egy titkosított üzenetet jogosulatlan személy elfogja, a betolakodónak meg kell találnia, hogy a feladó melyik rejtjelet használta az üzenet titkosításához, valamint milyen kulcsokat használtak változóként. Az idő, nehéz kitalálni ezt az információt, mi teszi a Titkosítás egy ilyen értékes biztonsági eszköz.

a Titkosítás régóta lehetővé teszi az érzékeny információk védelmét. Történelmileg a hadseregek és a kormányok használták. A modern időkben a titkosítást a számítógépeken és tárolóeszközökön tárolt adatok, valamint a hálózatokon keresztül továbbított adatok védelmére használják.

ez a cikk a

- adatbiztonsági útmutató része: minden, amit tudnia kell

- A titkosítás fontossága

- hogyan kell alkalmazni?

- hogyan működik a titkosítás?

- A titkosítás előnyei

- A titkosítás hátrányai

- titkosítási kulcsok kezelése és csomagolása

- a titkosítás típusai

- kriptográfiai hash függvények

- titkosítás vs.visszafejtés

- titkosítási algoritmusok

- hogyan lehet megtörni a titkosítást

- titkosítási hátsó ajtók

- az IoT-t és a mobileszközöket fenyegető veszélyek

- A titkosítás története

adatbiztonsági útmutató része: minden, amit tudnia kell

- amely magában foglalja:

- védelem a fejlődő adatbiztonsági fenyegetésekkel szemben

- a CISO-k CCPA-ra való felkészülésének segítésére szolgáló legjobb gyakorlatok

- a kockázat emberi aspektusának leküzdése bennfentes fenyegetéskezeléssel

A titkosítás fontossága

a titkosítás fontos szerepet játszik számos különböző típusú informatikai eszköz biztosításában. A következőket biztosítja:

- a titoktartás kódolja az üzenet tartalmát.

- a hitelesítés ellenőrzi az üzenet eredetét.

- az integritás bizonyítja, hogy az üzenet tartalma nem változott az elküldés óta.

- a meg nem Ismételés megakadályozza, hogy a feladók megtagadják a titkosított üzenet küldését.

hogyan kell alkalmazni?

a titkosítást általában a tranzit és a nyugalmi adatok védelmére használják. Minden alkalommal, amikor valaki ATM-et használ, vagy okostelefonon vásárol valamit online, titkosítást használnak a továbbított információk védelmére. A vállalkozások egyre inkább a titkosításra támaszkodnak, hogy megvédjék az alkalmazásokat és az érzékeny információkat a jó hírnév károsodásától, amikor adatsértés történik.

minden titkosítási rendszernek három fő összetevője van: az adatok, a titkosítási motor és a kulcskezelés. A laptop titkosításában mindhárom összetevő ugyanazon a helyen fut vagy tárolódik: a laptopon.

az alkalmazásarchitektúrákban azonban a három komponens általában külön helyeken fut vagy tárolódik, hogy csökkentse annak esélyét, hogy egyetlen komponens kompromisszuma az egész rendszer kompromisszumát eredményezze.

hogyan működik a titkosítás?

a titkosítási folyamat elején a feladónak el kell döntenie, hogy melyik rejtjel rejti el legjobban az üzenet jelentését, és milyen változót használjon kulcsként a kódolt üzenet egyedivé tételéhez. A leggyakrabban használt Rejtjelek két kategóriába sorolhatók: szimmetrikus és aszimmetrikus.

a szimmetrikus Rejtjelek, más néven titkos kulcs titkosítás, egyetlen kulcsot használnak. A kulcsot néha megosztott titoknak nevezik, mert a titkosítást végző feladónak vagy számítástechnikai rendszernek meg kell osztania a titkos kulcsot az üzenet visszafejtésére jogosult összes entitással. A szimmetrikus kulcs titkosítás általában sokkal gyorsabb, mint az aszimmetrikus titkosítás. A legszélesebb körben használt szimmetrikus kulcsos titkosítás az Advanced Encryption Standard (AES), amelyet a kormány által minősített információk védelmére terveztek.

az aszimmetrikus Rejtjelek, más néven nyilvános kulcsú titkosítás, két különböző-de logikailag összekapcsolt-kulcsot használnak. Ez a fajta kriptográfia gyakran prímszámokat használ a kulcsok létrehozásához, mivel számítási szempontból nehéz a nagy prímszámokat figyelembe venni és a titkosítást visszafejteni. A Rivest-Shamir-Adleman (RSA) titkosítási algoritmus jelenleg a legszélesebb körben használt nyilvános kulcs algoritmus. Az RSA-val a nyilvános vagy a privát kulcs használható az üzenet titkosítására; amelyik kulcsot nem használják a titkosításhoz, az lesz a visszafejtési kulcs.

manapság sok kriptográfiai folyamat szimmetrikus algoritmust használ az adatok titkosítására, és aszimmetrikus algoritmust a titkos kulcs biztonságos cseréjére.

A titkosítás előnyei

a titkosítás elsődleges célja a számítógépes rendszerekben tárolt vagy az interneten vagy más számítógépes hálózaton keresztül továbbított digitális adatok titkosságának védelme.

a biztonság mellett a titkosítás elfogadását gyakran a megfelelőségi előírások betartásának szükségessége vezérli. Számos szervezet és Szabványügyi Testület javasolja vagy követeli meg az érzékeny adatok titkosítását annak érdekében, hogy megakadályozzák az illetéktelen harmadik felek vagy fenyegetett szereplők hozzáférését az adatokhoz. Például a Payment Card Industry Data Security Standard (PCI DSS) előírja a kereskedők számára, hogy titkosítsák az ügyfelek fizetési kártyaadatait, ha azokat nyugalomban tárolják és nyilvános hálózatokon továbbítják.

A titkosítás hátrányai

míg a titkosítást úgy tervezték, hogy megakadályozza az illetéktelen entitásokat abban, hogy megértsék a megszerzett adatokat, bizonyos helyzetekben a titkosítás megakadályozhatja, hogy az adatok tulajdonosa is hozzáférhessen az adatokhoz.

a kulcskezelés az egyik legnagyobb kihívás a vállalati titkosítási stratégia felépítésében, mivel a titkosítási szöveg visszafejtéséhez szükséges kulcsoknak valahol a környezetben kell élniük, és a támadóknak gyakran nagyon jó ötletük van arra, hogy hol keressék.

rengeteg bevált gyakorlat létezik a titkosítási kulcsok kezelésére. Csak a kulcskezelés további bonyolultsági rétegeket ad a biztonsági mentési és helyreállítási folyamathoz. Ha súlyos katasztrófa következik be, a kulcsok visszakeresésének és egy új biztonsági mentési kiszolgálóhoz való hozzáadásának folyamata megnövelheti a helyreállítási művelet megkezdéséhez szükséges időt.

nem elegendő a kulcskezelő rendszer megléte. A rendszergazdáknak átfogó tervet kell kidolgozniuk a kulcskezelő rendszer védelmére. Ez általában azt jelenti, hogy minden mástól elkülönítve kell biztonsági másolatot készíteni, és ezeket a biztonsági másolatokat olyan módon kell tárolni, amely megkönnyíti a kulcsok visszakeresését nagyszabású katasztrófa esetén.

titkosítási kulcsok kezelése és csomagolása

a Titkosítás hatékony módja az adatok biztonságának, de a kriptográfiai kulcsokat gondosan kell kezelni, hogy az adatok védettek maradjanak, de szükség esetén hozzáférhetők legyenek. A titkosítási kulcsokhoz való hozzáférést figyelemmel kell kísérni, és azokra a személyekre kell korlátozni, akiknek feltétlenül szükségük van rájuk.

a titkosítási kulcsok teljes életciklusuk során történő kezelésére és a lopástól, elvesztéstől vagy visszaéléstől való védelmére vonatkozó stratégiáknak egy audittal kell kezdődniük, hogy megállapítsák, hogyan konfigurálja, ellenőrzi, felügyeli és kezeli a szervezet a kulcsokhoz való hozzáférést.

a kulcskezelő szoftver segíthet a kulcskezelés központosításában, valamint megvédi a kulcsokat az illetéktelen hozzáféréstől, helyettesítéstől vagy módosítástól.

a Kulcscsomagolás bizonyos kulcskezelő szoftvercsomagokban található biztonsági funkció, amely lényegében titkosítja a szervezet titkosítási kulcsait, akár külön-külön, akár tömegesen. A becsomagolt kulcsok visszafejtésének folyamatát kicsomagolásnak nevezzük. A kulcscsomagolási és kicsomagolási tevékenységeket általában szimmetrikus titkosítással végzik.

a titkosítás típusai

- a Bring your own encryption (Byoe) egy felhőalapú számítástechnikai biztonsági modell, amely lehetővé teszi a felhőszolgáltatás ügyfeleinek, hogy saját titkosítási szoftverüket használják és saját titkosítási kulcsaikat kezeljék. BYOE is nevezik, hogy a saját kulcs (BYOK). A BYOE úgy működik, hogy lehetővé teszi az ügyfelek számára, hogy saját titkosító szoftverük virtualizált példányát telepítsék a felhőben tárolt üzleti alkalmazás mellett.

- a Cloud storage encryption a felhőtároló szolgáltatók által kínált szolgáltatás, amelynek során az adatokat vagy a szöveget titkosítási algoritmusok segítségével átalakítják, majd felhőtárolóba helyezik. A felhő titkosítása szinte megegyezik a házon belüli titkosítással, egy fontos különbséggel: A felhő ügyfelének időt kell szánnia arra, hogy megismerje a Szolgáltató titkosítási és titkosítási kulcskezelési irányelveit és eljárásait annak érdekében, hogy a titkosítást a tárolt adatok érzékenységi szintjéhez igazítsa.

- az oszlopszintű titkosítás az adatbázis-titkosítás olyan megközelítése, amelyben az adott oszlop minden cellájában lévő információnak ugyanaz a jelszava van a hozzáférési, olvasási és írási célokra.

- a tagadható titkosítás egy olyan típusú kriptográfia, amely lehetővé teszi a titkosított szöveg visszafejtését két vagy több módon, attól függően, hogy melyik visszafejtési kulcsot használják. A tagadható titkosítást néha félretájékoztatási célokra használják, amikor a feladó előre látja, vagy akár ösztönzi a kommunikáció lehallgatását.

- a Titkosítás mint szolgáltatás (Eaas) egy előfizetési modell, amely lehetővé teszi a felhőszolgáltatás ügyfeleinek, hogy kihasználják a titkosítás által kínált biztonságot. Ez a megközelítés lehetővé teszi az ügyfelek számára, akik nem rendelkeznek erőforrásokkal a titkosítás kezeléséhez, a szabályozási megfelelőséggel kapcsolatos aggályok kezelését és az adatok védelmét több bérlős környezetben. A felhő titkosítási ajánlatok általában teljes lemezes titkosítást (FDE), adatbázis-titkosítást vagy fájl-titkosítást tartalmaznak.

- végpontok közötti titkosítás (E2EE) garantálja, hogy a két fél között küldött adatokat a kommunikációs csatornát elfogó támadó nem tekintheti meg. A Transport Layer Security (TLS) által a webkliens és a webkiszolgáló szoftver között biztosított titkosított kommunikációs áramkör használata nem mindig elegendő az E2EE biztosításához; általában a ténylegesen továbbított tartalmat az ügyfélszoftver titkosítja, mielőtt továbbítaná egy webes kliensnek, és csak a címzett dekódolja. Az E2EE-t biztosító üzenetküldő alkalmazások közé tartozik a Facebook WhatsApp és az Open Whisper Systems jelzése. A Facebook Messenger felhasználói E2EE üzenetküldést is kaphatnak a titkos beszélgetések opcióval.

- mezőszintű titkosítás az a képesség, hogy titkosítja az adatokat bizonyos területeken egy weboldalon. A titkosítható mezők példái a hitelkártya-számok, a társadalombiztosítási számok, a bankszámlaszámok, az egészséggel kapcsolatos információk, a bérek és a Pénzügyi Adatok. A mező kiválasztása után az adott mező összes adata automatikusan titkosítva lesz.

- az FDE hardver szintű titkosítás. Az FDE úgy működik, hogy automatikusan konvertálja a merevlemezen lévő adatokat olyan formába, amelyet senki sem érthet meg, akinek nincs kulcsa az átalakítás visszavonásához. A megfelelő hitelesítési kulcs nélkül, még akkor is, ha a merevlemezt eltávolítják és egy másik gépbe helyezik, az adatok nem érhetők el. Az FDE telepíthető egy számítástechnikai eszközre a gyártás idején, vagy később hozzáadható egy speciális szoftverillesztő telepítésével.

- a homomorf titkosítás az adatok titkosítási szöveggé történő átalakítása, amely elemezhető és feldolgozható, mintha még mindig eredeti formájában lenne. A titkosításnak ez a megközelítése lehetővé teszi komplex matematikai műveletek végrehajtását titkosított adatokon a titkosítás veszélyeztetése nélkül.

- a HTTPS lehetővé teszi a webhely titkosítását a HTTP futtatásával a TLS protokollon keresztül. Ahhoz, hogy a webkiszolgáló titkosíthassa az összes elküldött tartalmat, telepíteni kell egy nyilvános kulcsú tanúsítványt.

- a Link szintű titkosítás titkosítja az adatokat, amikor elhagyja a gazdagépet, visszafejti azokat a következő linknél, amely lehet gazdagép vagy továbbító pont, majd újra titkosítja, mielőtt elküldi a következő linkre. Minden link más kulcsot vagy akár más algoritmust is használhat az adatok titkosításához, és a folyamat addig ismétlődik, amíg az adatok el nem érik a címzettet.

- a hálózati szintű titkosítás a kriptoszolgáltatásokat a hálózati átviteli rétegen alkalmazza-az adatkapcsolat szintje felett, de az alkalmazás szintje alatt. Hálózati titkosítás keresztül valósul meg Internet Protocol Security (IPsec), egy sor nyílt Internet Engineering Task Force (IETF) szabványok, amelyek együtt használva keretet hoznak létre az IP-hálózatokon keresztüli privát kommunikációhoz.

- a Kvantumkriptográfia a részecskék kvantummechanikai tulajdonságaitól függ az adatok védelme érdekében. A Heisenberg-féle bizonytalansági elv azt állítja, hogy a részecske két azonosító tulajdonsága-a helye és a lendülete-nem mérhető a tulajdonságok értékének megváltoztatása nélkül. Ennek eredményeként a kvantumkódolt adatok nem másolhatók, mert a kódolt adatokhoz való hozzáférés bármilyen kísérlete megváltoztatja az adatokat. Hasonlóképpen, az adatok másolására vagy elérésére tett minden kísérlet megváltoztatja az adatokat, így értesíti a titkosítás felhatalmazott feleit arról, hogy támadás történt.

kriptográfiai hash függvények

a Hash függvények más típusú titkosítást biztosítanak. A kivonatolás egy karakterlánc átalakítása rögzített hosszúságú értékre vagy kulcsra, amely az eredeti karakterláncot képviseli. Ha az adatokat kriptográfiai hash függvény védi, akkor az üzenet legkisebb változása is észlelhető, mert ez nagy változást eredményez a kapott hash-ban.

a Hash függvények az egyirányú titkosítás egyik típusának tekinthetők, mivel a kulcsok nincsenek megosztva, és a titkosítás visszafordításához szükséges információk nem léteznek a kimeneten. Ahhoz, hogy hatékony legyen, a hash függvénynek számítási szempontból hatékonynak (könnyen kiszámítható), determinisztikusnak (megbízhatóan ugyanazt az eredményt adja), preimage-ellenállónak (a kimenet nem mutat semmit a bemenetről) és ütközésállónak (rendkívül valószínűtlen, hogy két példány ugyanazt az eredményt hozza).

a népszerű hash algoritmusok közé tartozik a biztonságos hash algoritmus (SHA-2 és SHA-3) és a Message Digest algoritmus 5 (MD5).

titkosítás vs.visszafejtés

az üzenet tartalmát kódoló és álcázó titkosítást az üzenet küldője végzi. A dekódolást, amely egy elhomályosított üzenet dekódolásának folyamata, az üzenet vevője végzi.

a titkosítás által nyújtott biztonság közvetlenül kapcsolódik az adatok titkosításához használt rejtjel típusához-a rejtjelszöveg egyszerű szöveggé történő visszaadásához szükséges visszafejtési kulcsok erősségéhez. Az Egyesült Államokban a Federal Information Processing Standards (FIPS) vagy a National Institute of Standards And Technology (NIST) által jóváhagyott kriptográfiai algoritmusokat kell használni, amikor kriptográfiai szolgáltatásokra van szükség.

titkosítási algoritmusok

- az AES egy szimmetrikus blokk titkosítás, amelyet az Egyesült Államok kormánya választott a minősített információk védelmére; az egész világon szoftverben és hardverben valósítják meg az érzékeny adatok titkosítására. A NIST 1997-ben kezdte meg az AES fejlesztését, amikor bejelentette, hogy utódalgoritmusra van szükség a Data Encryption Standard (DES), amely kezdett sebezhetővé válni a brute-force támadásokkal szemben.

- a DES egy elavult szimmetrikus kulcsú adattitkosítási módszer. A DES úgy működik, hogy ugyanazt a kulcsot használja az üzenet titkosításához és visszafejtéséhez, így mind a feladónak, mind a fogadónak ismernie kell és használnia kell ugyanazt a privát kulcsot. A DES-t felváltotta a biztonságosabb AES algoritmus.

- Diffie-Hellman KULCSCSERE, más néven exponenciális KULCSCSERE, a digitális titkosítás olyan módszere, amely meghatározott hatáskörökre emelt számokat használ a dekódoló kulcsok előállításához olyan összetevők alapján, amelyeket soha nem továbbítanak közvetlenül, így a leendő kódtörő feladata matematikailag elsöprő.

- elliptikus görbe kriptográfia (ECC) algebrai függvényeket használ a kulcspárok közötti biztonság létrehozásához. Az így létrejövő kriptográfiai algoritmusok gyorsabbak és hatékonyabbak lehetnek, és rövidebb kriptográfiai kulcsokkal hasonló szintű biztonságot nyújthatnak. Ez teszi az ECC algoritmusokat jó választássá a tárgyak internete (IoT) eszközökhöz és más, korlátozott számítási erőforrásokkal rendelkező termékekhez.

- Quantum key distribution (QKD) egy javasolt módszer a titkosított üzenetküldéshez, amellyel titkosítási kulcsokat generálnak egy kusza fotonpár segítségével, amelyeket aztán külön továbbítanak az üzenethez. A kvantum-összefonódás lehetővé teszi a küldő és a fogadó számára, hogy megtudja, hogy a titkosítási kulcsot elfogták-e vagy megváltoztatták-e, még mielőtt az átvitel megérkezne. Ennek oka az, hogy a kvantum birodalomban a továbbított információ megfigyelésének cselekedete megváltoztatja azt. Miután megállapítást nyert, hogy a titkosítás biztonságos és nem került elfogásra, engedélyt kap a titkosított üzenet nyilvános internetes csatornán történő továbbítására.

- az RSA-t először 1977-ben írta le nyilvánosan Ron Rivest, Adi Shamir és Leonard Adleman, a Massachusetts Institute of Technology (mit) munkatársa, bár Clifford Cocks brit matematikus 1973-as nyilvános kulcsú algoritmusának létrehozását az Egyesült Királyság titkosította.kormányzati kommunikációs központja (GCHQ) 1997-ig. Számos protokoll, mint például a Secure Shell (SSH), az OpenPGP, a Secure/Multipurpose Internet Mail Extensions (S/MIME) és a Secure Sockets Layer (SSL)/TLS, RSA-ra támaszkodik a Titkosítás és a digitális aláírás funkciókhoz.

hogyan lehet megtörni a titkosítást

bármely titkosítás esetében a legalapvetőbb támadási módszer a nyers erő-minden kulcsot megpróbál, amíg meg nem találja a megfelelőt. A kulcs hossza határozza meg a lehetséges kulcsok számát, így az ilyen típusú támadások megvalósíthatóságát. A titkosítás erőssége közvetlenül kapcsolódik a kulcs méretéhez, de a kulcs méretének növekedésével a számítás elvégzéséhez szükséges erőforrások is.

a titkosítások feltörésének alternatív módszerei közé tartoznak az oldalcsatornás támadások, amelyek nem a tényleges rejtjelet támadják meg, hanem a megvalósítás fizikai mellékhatásait. A rendszer tervezésében vagy végrehajtásában fellépő hiba lehetővé teheti az ilyen támadások sikerét.

a támadók megkísérelhetik a célzott rejtjel feltörését is kriptanalízis, a rejtjel gyengeségének megtalálásának folyamata, amelyet a brute-force támadásnál kisebb összetettséggel lehet kihasználni. A rejtjel sikeres megtámadásának kihívása könnyebb, ha maga a rejtjel már hibás. Például felmerült a gyanú, hogy a Nemzetbiztonsági Ügynökség (NSA) beavatkozása gyengítette a DES algoritmust. Edward Snowden, az NSA korábbi elemzőjének és vállalkozójának leleplezései alapján sokan úgy vélik, hogy az NSA megpróbált felforgatni más kriptográfiai szabványokat és gyengíteni a titkosítási termékeket.

titkosítási hátsó ajtók

a titkosítási hátsó ajtó a rendszer hitelesítésének vagy titkosításának megkerülésének egyik módja. A kormányok és a bűnüldöző szervek tisztviselői szerte a világon, különösen az Öt Szem (FVEY) hírszerző Szövetség, továbbra is szorgalmazzák a titkosítási hátsó ajtókat, amelyekre állításuk szerint szükség van a nemzeti biztonság érdekében, mivel a bűnözők és a terroristák egyre inkább titkosított online szolgáltatásokon keresztül kommunikálnak.

az FVEY kormányai szerint a bűnüldöző szervek azon képessége, hogy jogszerűen hozzáférjenek az adatokhoz, valamint az adatok tartalmának megszerzésére és felhasználására való képességük közötti növekvő szakadék “sürgető nemzetközi probléma”, amely sürgős, tartós figyelmet és tájékozott vitát igényel.”

a titkosítási hátsó ajtók ellenzői többször elmondták, hogy a titkosítási rendszerek kormány által elrendelt gyengeségei mindenki magánéletét és biztonságát veszélyeztetik, mivel ugyanazokat a hátsó ajtókat kihasználhatják a hackerek.

a közelmúltban a bűnüldöző szervek, mint például a Szövetségi Nyomozó Iroda (FBI), kritizálták az E2EE-t kínáló technológiai vállalatokat, azzal érvelve, hogy az ilyen titkosítás megakadályozza a bűnüldöző szerveket abban, hogy még parancs esetén is hozzáférjenek az adatokhoz és a kommunikációhoz. Az FBI ezt a kérdést “sötétnek” nevezte, míg az Egyesült Államok Igazságügyi Minisztériuma (DOJ) kijelentette, hogy szükség van “felelős titkosításra”, amelyet a technológiai vállalatok bírósági végzés alapján feloldhatnak.

Ausztrália törvényt fogadott el, amely kötelezővé tette a látogatók számára, hogy jelszavakat adjanak meg minden digitális eszközhöz, amikor átlépik az ausztráliai határt. A meg nem felelés büntetése öt év börtön.

az IoT-t és a mobileszközöket fenyegető veszélyek

2019-re a kiberbiztonsági fenyegetések egyre inkább magukban foglalják az IoT és a mobil számítástechnikai eszközök titkosítási adatait. Míg az IoT-n lévő eszközök gyakran nem maguk a célpontok, vonzó csatornákként szolgálnak a rosszindulatú programok terjesztéséhez. A szakértők szerint a rosszindulatú programok módosításait használó IoT-eszközök elleni támadások 2018 első felében megháromszorozódtak 2017 egészéhez képest.

eközben a NIST ösztönözte a korlátozott környezetben, beleértve a mobil eszközöket is, használható kriptográfiai algoritmusok létrehozását. A 2019. áprilisi bírálat első fordulójában a NIST 56 könnyűsúlyú kriptográfiai algoritmusjelöltet választott ki, akiket figyelembe kell venni a szabványosításhoz. A mobil eszközök kriptográfiai szabványairól szóló további megbeszéléseket 2019 novemberében tervezik megtartani.

2018 februárjában az MIT kutatói új chipet mutattak be, amely a nyilvános kulcsú titkosítás végrehajtására van bekötve, amely csak 1/400 annyi energiát fogyaszt, mint ugyanazon protokollok szoftveres végrehajtása. 1/10-szer annyi memóriát használ, és 500-szor gyorsabb.

mivel a számítógépes hálózatok nyilvános kulcsú titkosítási protokolljait szoftver hajtja végre, értékes energiát és memóriaterületet igényelnek. Ez problémát jelent az IoT-ben, ahol a termékekbe, például készülékekbe és járművekbe ágyazott különféle érzékelők csatlakoznak az online szerverekhez. A szilárdtest áramkör nagymértékben enyhíti ezt az energia-és memóriafelhasználást.

A titkosítás története

a titkosítás szó a görög Kryptos szóból származik, jelentése rejtett vagy titkos. A titkosítás használata majdnem olyan régi, mint maga a kommunikáció művészete. E. 1900-ban egy egyiptomi írástudó nem szabványos hieroglifákat használt a felirat jelentésének elrejtésére. Abban az időben, amikor a legtöbb ember nem tudott olvasni, elég volt egyszerűen üzenetet írni, de a titkosítási sémák hamarosan kifejlesztették az üzeneteket olvashatatlan alakcsoportokká, hogy megvédjék az üzenet titkosságát, miközben az egyik helyről a másikra került. Az üzenet tartalmát átrendezték (átültetés), vagy kicserélték (helyettesítették) más karakterekkel, szimbólumokkal, számokkal vagy képekkel, hogy elrejtsék annak jelentését.

I.E. 700-ban a spártaiak érzékeny üzeneteket írtak botok köré tekert bőrcsíkokra. Amikor a szalagot letekerték, a karakterek értelmetlenné váltak, de pontosan azonos átmérőjű bottal a címzett újra létrehozhatja (megfejtheti) az üzenetet. Később a rómaiak az úgynevezett Caesar Shift rejtjelet használták, egy monoalfabetikus rejtjel, amelyben minden betűt egy elfogadott szám eltol. Tehát például, ha az elfogadott szám három, akkor az üzenet, “legyen a kapunál hatkor” lesz “eh dw wkh jdwhv dw vla.”Első pillantásra ez nehéznek tűnhet megfejteni, de az ábécé kezdetének egymás mellé állítása, amíg a betűknek nincs értelme, nem tart sokáig. Ezenkívül a magánhangzók és más általánosan használt betűk, mint például a t és az s, gyorsan levezethetők a frekvenciaelemzés segítségével, és ez az információ felhasználható az üzenet többi részének megfejtésére.

a középkorban megjelent a polialfabetikus szubsztitúció, amely több szubsztitúciós ábécét használ a frekvenciaelemzés használatának korlátozására a rejtjel feltörésére. Az üzenetek titkosításának ez a módszere továbbra is népszerű maradt annak ellenére, hogy sok olyan megvalósítás nem sikerült megfelelően elrejteni, amikor a helyettesítés megváltozott-más néven kulcsfontosságú progresszió. A polialfabetikus szubsztitúciós rejtjel talán leghíresebb megvalósítása az Enigma elektromechanikus rotoros titkosító gép, amelyet a németek használtak a második világháború alatt.

a titkosítás csak az 1970-es évek közepén tett jelentős előrelépést. Eddig a pontig minden titkosítási séma ugyanazt a titkot használta az üzenet titkosításához és visszafejtéséhez: egy szimmetrikus kulcsot.

a titkosítást szinte kizárólag kormányok és nagyvállalatok használták egészen az 1970-es évek végéig, amikor a Diffie-Hellman KULCSCSERE és az RSA algoritmusok először megjelentek, és az első PC-k is megjelentek.

1976-ban Whitfield Diffie és Martin Hellman “új irányok a kriptográfiában” című tanulmánya megoldotta a kriptográfia egyik alapvető problémáját: hogyan lehet biztonságosan elosztani a titkosítási kulcsot azoknak, akiknek szükségük van rá. Ezt az áttörést nem sokkal később követte RSA, a nyilvános kulcsú kriptográfia megvalósítása aszimmetrikus algoritmusok segítségével, amely a titkosítás új korszakát nyitotta meg. Az 1990-es évek közepére mind a nyilvános kulcsú, mind a privát kulcsú titkosítást rutinszerűen telepítették a webböngészőkben és a szervereken az érzékeny adatok védelme érdekében.