a szervezetek közel három évtizede használják az LDAP protokollt felhasználókezelésre, attribútumokra és hitelesítésre. Ez idő alatt a protokoll kibővült és fejlődött, hogy megfeleljen a változó informatikai környezeteknek és üzleti igényeknek.

ez a blog mindent tartalmaz, amit tudnia kell az LDAP-ról, annak eredetétől kezdve a felhőalapú üzleti világban elfoglalt helyéig, és elmagyarázza, hogyan működik, hogyan használják, hogyan kell elkezdeni, és mely LDAP szervermegoldások lehetnek megfelelőek az Ön igényeinek.

- az LDAP protokoll

- hogyan működik az LDAP?

- LDAP Directory Components

- LDAP Címtárinformációs fa

- bejegyzés

- attribútum

- séma

- DN: megkülönböztető név

- RDN: relatív megkülönböztetett név

- többértékű RDN-ek

- LDAP-kiszolgálók

- LDAP hitelesítés és engedélyezés

- LDAP-hitelesítés

- LDAP-Engedélyezés

- milyen betegségek esetén alkalmazható az LDAP?

- LDAP és Active Directory

- LDAP és Azure Active Directory

- az LDAP helye a felhőben

- az LDAP még mindig releváns?

- az LDAP beállítása

- LDAP szolgáltatók

- Active Directory (AD)

- OpenLDAP

- Cloud LDAP

- az LDAP előnyei és hátrányai

- milyen előnyei vannak az LDAP-nak?

- milyen hátrányai vannak az LDAP-nak?

- az LDAP kiterjesztése egy teljes Felhőkönyvtárra

- Cloud LDAP and Beyond a Jumpclouddal

az LDAP protokoll

az LDAP (Lightweight Directory Access Protocol) az egyik legfontosabb protokoll, amelyet a Címtárszolgáltatások számára fejlesztettek ki (a felhasználók és az informatikai erőforrásokhoz való hozzáférési jogaik biztonságos kezelésének folyamata), és a legtöbb címtárszolgáltatás ma is használja az LDAP-t, bár további protokollokat is használhatnak, mint a Kerberos, SAML, RADIUS, SMB, Oauth és mások.

dióhéjban az LDAP meghatároz egy könyvtártárolási módszert, és megkönnyíti a felhasználók hitelesítését és engedélyezését szerverekre, fájlokra, hálózati eszközökre és alkalmazásokra, többek között informatikai erőforrásokra. Az LDAP-t 1993-ban fejlesztette ki Tim Howes és kollégái a Michigani Egyetemen, hogy az akkoriban használt X. 500 címtárszolgáltatási protokollok könnyű, alacsony rezsi változata legyen, mint például a DAP (directory access protocol).

az X. 500 mind a rendszerek (nagy lábnyom), mind a hálózat (sávszélesség-intenzív) számára nehéz volt. Valójában az 1990-es évek elején az emberek íróasztalán található rendszerek közül sok nem tudott csatlakozni egy X. 500 címtárszolgáltatáshoz, ezért meghatározott rendszerekre korlátozódott (gondoljunk inkább nagygépekre, mini-számítógépekre vagy mikroszámítógépekre a nap folyamán – általában nem PC-kre).

az LDAP ezeket a problémákat úgy oldotta meg, hogy lehetővé tette a felhasználók hitelesítését és engedélyezését a kiszolgálókra, fájlokra és alkalmazásokra, miközben csökkentette a végpontokon a rezsit, a sávszélesség-felhasználást és a keresletet.

ezeknek a hatékonyságoknak köszönhetően az LDAP nagy sikert aratott, és egy ideig a de facto internet directory services authentication protocol lett. Valójában az LDAPv3-At (az LDAP harmadik változatát) 1997-ben javasolták és fogadták el a Címtárszolgáltatások internetes szabványaként. Ez az LDAP legújabb és legelterjedtebb verziója.

ezt a mérföldkövet követően Kurt Zeilenga elindította az OpenLDAP projektet az OpenLDAP 1.0 kiadásával 1998-ban.

az OpenLDAP 1.0 volt az LDAPv3.3-ból származó kliens-és szerveralkalmazások első teljesen nyílt forráskódú csomagja, amely fejlett biztonsági funkciókat, frissített platformtámogatást és hibajavításokat tartalmazott. Az OpenLDAP nyílt forráskódú jellege lehetővé tette az adminisztrátorok számára, hogy módosítsák, hogy jobban illeszkedjenek szervezetük igényeihez, ami népszerű LDAP választássá tette. Az OpenLDAP-ot azóta Howard Chu és a Symas csapata vezeti.

egy évvel később, 1999-ben a Microsoft kiadta az Active Directory-t, amely LDAP-t és Kerberos-t használt, miközben saját fejlesztésű kiterjesztéseket is létrehozott, hogy a szervezeteket bezárva tartsa a Microsoft ökoszisztémájába.

hogyan működik az LDAP?

röviden, Az LDAP meghatároz egy könyvtártárolási módszert, amely lehetővé teszi a rekordok hozzáadását, törlését és módosítását, és lehetővé teszi a rekordok keresését, hogy megkönnyítse a felhasználók hitelesítését és engedélyezését az erőforrásokhoz.

az LDAP három fő funkciója:

frissítés: Ez magában foglalja a könyvtáradatok hozzáadását, törlését vagy módosítását.

lekérdezés: Ez magában foglalja a könyvtáradatok keresését és összehasonlítását.

hitelesítés: a fő hitelesítési funkciók közé tartozik a kötés és a lekötés; egy harmadik funkció, az elhagyás, arra használható, hogy megakadályozza a kiszolgálót egy művelet befejezésében.

LDAP Directory Components

az alábbiakban bemutatjuk az LDAP protokoll és az LDAP-alapú könyvtár kulcselemeit és koncepcióit. Ha identitásszolgáltatóval (IdP) dolgozik, ennek nagy része egy GUI mögött történik; azonban hasznos lehet tudni, hogy mind a megértést, mind a testreszabást és a hibaelhárítást segíti az úton.

továbbá az OpenLDAP lehetővé teszi a rugalmas testreszabást, de bonyolultabb ismereteket igényel a protokollról és annak használati eseteiről. Általában ezeket a változtatásokat a parancssor, a konfigurációs fájlok, vagy néha a nyílt forráskód alapjának módosításával hajtják végre. Az LDAP működésének megértése különösen fontos azok számára, akik OpenLDAP-ot használnak, és azok számára, akik érdeklődnek az igényeikhez való Testreszabás iránt.

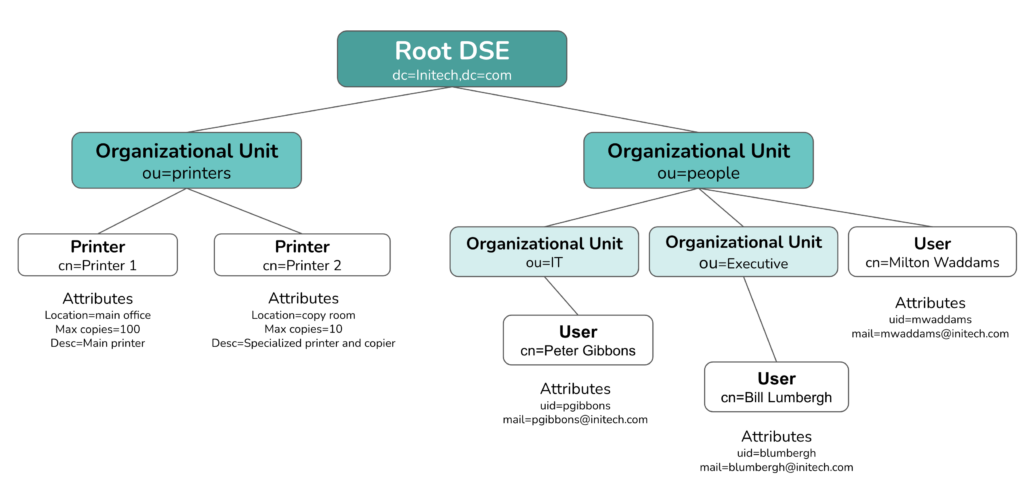

LDAP Címtárinformációs fa

az LDAP hierarchikus faszerkezetbe rendezi az információkat, amelyet címtárinformációs fának (dit) neveznek. Az LDAP DIT a használt szoftvertől vagy címtárszolgáltatástól függően változhat; az LDAP könyvtárak azonban általában ezt a faszerkezetet követik, ahol a beosztottak nélküli bejegyzések (például felhasználók) levelek, a gyökér pedig az átfogó entitás, amely magában foglalja a könyvtárban található összes információt.

ez a gyökér egy directory server agent (DSA) specifikus bejegyzés (DSE), amelyet gyökér DSE-nek hívnak, és információt nyújt a könyvtárról.

bejegyzés

a bejegyzések attribútumokkal írják le a könyvtárban tárolt valós elemeket, például egy felhasználót vagy egy gépet. Csakúgy, mint egy telefonkönyvben — vagy, relatívabban, a telefon névjegyzéke — a felhasználók bejegyzésekként léteznek, amelyek további információkat tárolnak a felhasználóról.

az LDAP — ban a bejegyzésekre gyakran a közös nevükön (CN) hivatkoznak-a felhasználók számára ez általában a felhasználónevük vagy a vezetéknevük.

attribútum

az attribútumok az LDAP könyvtárban tárolt felhasználót, szervert vagy egyéb elemet írják le. A felhasználó attribútumai például általában tartalmazzák a teljes nevét, e-mail címét, felhasználónevét és jelszavát. Az attribútumok egy típusból és egy értékből állnak, azaz mail(type)[email protected](value).

a beépíthető attribútumokat egy ObjectClass attribútum határozza meg; a szervezetek egynél több ObjectClass attribútumot is használhatnak, és egyéni ObjectClass attribútumokat hozhatnak létre az LDAP-könyvtárukban tárolni kívánt információk felölelésére, de bejegyzésenként csak egy strukturális objektumosztály lehet. (Lehetnek további segédobjektum-osztályok, de egy főobjektum-osztály, az úgynevezett strukturális objektumosztály határozza meg az egyes bejegyzéseket).

séma

sémák határozzák meg a könyvtárat. Pontosabban, a séma meghatározza a könyvtár paramétereit, beleértve a szintaxist, a megfelelő szabályokat (azaz a bemeneti jelszó megegyezik-e a könyvtáradatokkal?), attribútumtípusok és objektumosztályok.

az LDAPv3 (az LDAP legfrissebb iterációja) előre definiált sémát kínál, más LDAP-ajánlatok pedig sémaváltozatokat vagy iterációkat kínálnak, így a különböző szolgáltatók kissé eltérően formázhatják LDAP-könyvtáraikat. Egyéni séma létrehozása árnyaltabb és hiánypótló Felhasználási eseteknél is lehetséges.

DN: megkülönböztető név

ez az LDAP-bejegyzés egyedi azonosítója, amely meghatározza az objektumhoz rendelt összes attribútumot. Több adatpontot is tartalmazhat, és relatív megkülönböztetett nevekből (rDNS) áll, vesszővel elválasztott karakterláncban.

a DN formátum úgy működik, mint a Földrajzi koordináták, csak fordított sorrendben: meghatározza a helyet a könyvtárban azáltal, hogy az egyes alszakaszokat növekvő mértékben sorolja fel.

míg a Földrajzi koordináták általánosak és konkrétabbak, a DN az objektum nevével kezdődik, és a fő könyvtárösszetevőhöz (például az LDAP-kiszolgáló tartományához) működik, és egy teljes címet alkot, amely a bejegyzés helyére mutat az LDAP-fában.

a DNs formázása a következő:

RDN,RDN, RDN

Peter Gibbons, az Initech informatikai osztályának programozója számára a DN így nézhet ki:

cn=Peter Gibbons,ou=IT,ou=People,dc=Initech,dc=com

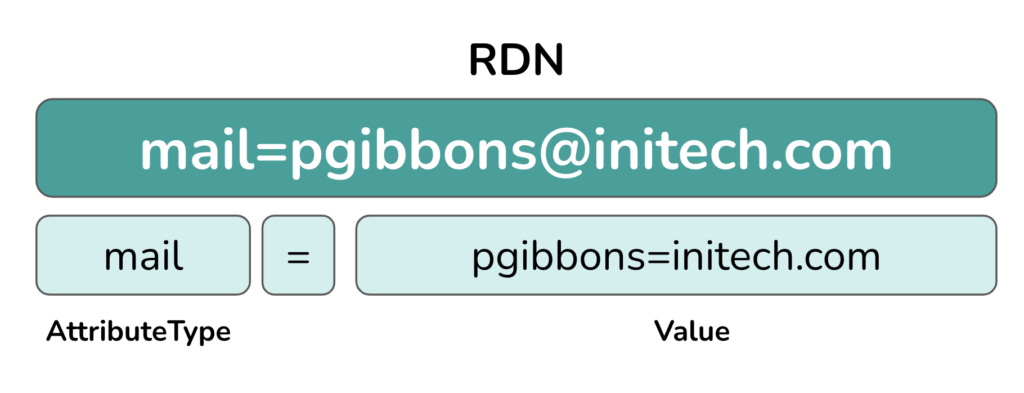

RDN: relatív megkülönböztetett név

ezek olyan karakterláncok,amelyek értékeket rendelnek az attribútumokhoz, például e-mail cím hozzárendelése egy felhasználóhoz. A név-érték párokban egyenlő előjellel (=) vannak kialakítva. A formátum a következőképpen néz ki:

attribútum=érték

például Peter Gibbons felhasználó e-mail címének RDN-je lehet [email protected].

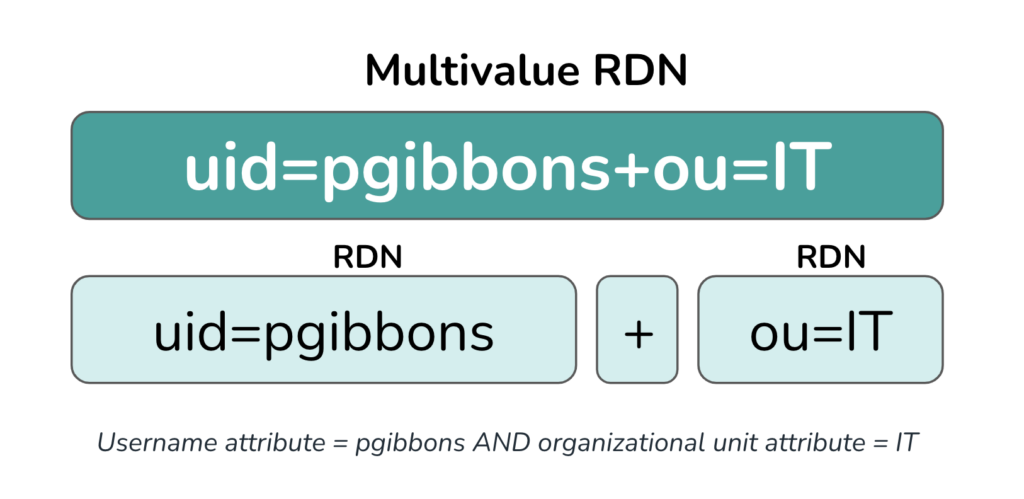

többértékű RDN-ek

az RDN-ek kombinálhatók egy átfogó RDN-be pluszjelekkel. A többértékű RDN-ek két attribútumértéket egyként kezelnek, és felhasználhatók két azonos értékű RDN megkülönböztetésére (mint például két azonos nevű felhasználó – a könyvtár csatolhatja az e-mail címük RDN-jét a felhasználónevükhöz, hogy mindegyikhez egyedi RDN-t hozzon létre). A többértékű RDN a következőképpen formázható:

RDN+RDN

LDAP-kiszolgálók

egy LDAP-könyvtár tartalmazhat egy vagy több kiszolgálót, de egy gyökérkiszolgálónak kell lennie (a gyökér DSE a fenti ábrán). A fő LDAP-kiszolgálók a slapd démonon futnak, és a slurpd démonon keresztül küldik el a módosításokat a szerver replikáinak.

hagyományosan az LDAP-kiszolgálókat a szervezet belsőleg üzemeltette és kezelte, és a Microsoft AD volt a legnépszerűbb kereskedelmi megoldás az LDAP számára a piacon. Az OpenLDAP a legnépszerűbb nyílt forráskódú és tiszta játékú LDAP szerver, amely ma elérhető.

most azonban a szervezetek gyakrabban használnak felhőalapú címtárszolgáltatásokat, amelyek enyhítik a belső szerver hosting, a biztonság és a menedzsment terheit. A felhőalapú LDAP-kiszolgálók lehetővé teszik a szervezetek számára, hogy infrastruktúrájukat a felhőbe helyezzék át, kihasználják a távoli munkalehetőségeket és csökkentsék a költségeket. További információkért tekintse meg a cikk LDAP és Active Directory szakaszát.

LDAP hitelesítés és engedélyezés

az LDAP protokoll hitelesíti és feljogosítja a felhasználókat az erőforrásaikra. A protokoll egy olyan kötési művelettel hitelesíti a felhasználókat, amely lehetővé teszi a felhasználó számára, hogy kommunikáljon egy LDAP-könyvtárral, majd felhatalmazza a hitelesített felhasználót a szükséges erőforrásokra, ha bemeneti bejelentkezési adatai megegyeznek az adatbázisban felsoroltakkal.

LDAP-hitelesítés

az LDAP-hitelesítés egy kliens/kiszolgáló kötési műveleten alapul, amely lehetővé teszi az LDAP-kész ügyfél, a továbbiakban: címtárfelhasználó ügynök (DUA) és a címtárrendszer-ügynök (DSA), hogy biztonságos, titkosított munkameneten belül kommunikáljon.

amikor egy LDAP-kiszolgálón hitelesítést végez az adatbázis elérése érdekében, a felhasználónak meg kell adnia felhasználónevét és jelszavát.

ha a felhasználó által az ügyfélbe bevitt értékek megegyeznek az LDAP-adatbázisban található értékekkel, akkor az LDAP-kiszolgáló hozzáférést biztosít a felhasználónak bármilyen informatikai erőforráshoz.

LDAP-Engedélyezés

a felhasználó sikeres hitelesítését követően engedélyezni kell a kért erőforrás(OK) ra. Bár a különböző LDAP példányok ezt kissé eltérően strukturálhatják és kódolhatják, ez lényegében úgy érhető el, hogy engedélyeket rendelnek a könyvtár csoportjaihoz és szerepköreihez.

például az OpenLDAP használatával a felhasználók olyan csoportokhoz tartoznak, amelyekhez különböző engedélyek rendelhetők. Ha a hitelesítő felhasználóhoz megfelelő engedélyek vannak hozzárendelve egy adott erőforrás eléréséhez, az LDAP protokoll felhatalmazza őket arra; ha nem, a protokoll megtagadja a hozzáférést.

milyen betegségek esetén alkalmazható az LDAP?

az LDAP protokoll meghatároz egy könyvtárat, amely:

- tárolja a felhasználói adatokat egy központi és hozzáférhető helyen.

- társítsa ezeket a Felhasználókat olyan erőforrásokkal, amelyekhez hozzáférhetnek.

- hitelesítse és engedélyezze a felhasználókat a hozzárendelt erőforrásokhoz, amelyek a következők:

- technikai alkalmazások: Jenkins, Docker, OpenVPN, az Atlassian suite és sok más hitelesíti a legjobban az LDAP-t.

- Szerverinfrastruktúra: a Linux szerverek mind a prem-en, mind a felhőben (mint az AWS) kihasználják az LDAP-t a felhasználók hitelesítésére.

- fájlkiszolgálók: az olyan fájlkiszolgálók, mint a QNAP, a Synology és a FreeNAS, támogatják az LDAP protokollt.

- hálózati eszközök: bár ez átfedésben lehet a RADIUS protokollal, egyes szervezetek LDAP-t használnak VPN-Eken, WiFi hozzáférési pontokon és más hálózati eszközökön keresztüli hálózati hozzáféréshez.

az LDAP eredetének idején a fenti funkciók sokkal kifinomultabbak voltak, mint a rendelkezésre álló többi felhasználókezelési lehetőség. A protokoll népszerűségének növekedésével egyre több informatikai erőforrás vált LDAP-kompatibilissé, és új ajánlatok — beleértve a felhő LDAP — t, más hitelesítési protokollokat és a teljes címtárszolgáltatásokat-beléptek a helyszínre, hogy támogassák az ezekhez az informatikai erőforrásokhoz való hozzáférést.

mostantól az informatikai rendszergazdák az LDAP segítségével hitelesíthetik a gépeket, és kezelhetik a hozzáférést a régi alkalmazásokhoz, hálózatokhoz, NAS-okhoz és más összetevőkhöz mind a prem-en, mind a felhőben. Néhány felhőkönyvtár-szolgáltatással, mint például a JumpCloud, kombinálhatják ezt a funkciót más protokollokkal, hogy a felhasználók gyakorlatilag minden informatikai erőforráshoz hozzáférjenek.

LDAP és Active Directory

mivel az LDAP központi címtárszolgáltatási protokoll lett, a Microsoft AD számos alapját az LDAP-ra építette; az AD azonban nem pusztán LDAP eszköz.

míg az AD képes LDAP-t használni, a hitelesítéshez nagyobb mértékben támaszkodik a Kerberos-ra, és kevésbé rugalmas, mint egy nyílt forráskódú LDAP-könyvtár. Az AD tartományvezérlőket igényel, és Microsoft Windows-alapú eszközökkel és alkalmazásokkal működik a legjobban. Fedezze fel ezeket a különbségeket tovább A hirdetés vs. LDAP összehasonlítás.

egészen a közelmúltig a címtáreszközök túlnyomórészt a prem-alapú Windows-alapú környezetekben működtek. Az AD sikere nagyrészt abból adódott, hogy a Windows-központú, on-prem környezetekre összpontosított, amelyek évtizedek óta az üzleti szabvány volt.

azonban az elmúlt évtized felhőre való áttérése, amely felgyorsult a világjárvány által vezérelt tömeges távmunkára való áttéréssel 2020-ban, megváltoztatta a világ könyvtári igényeit.

a vállalatok most felhőalapú, Mac és Linux-Barát címtárszolgáltatásokat választanak az AD és más on-prem címtármodellek helyett. Ugorjon az LDAP helye a felhőben című szakaszra, ahol többet olvashat arról, hogyan fejlődtek az LDAP megoldások ezeknek a változásoknak a kezelésére.

LDAP és Azure Active Directory

az Azure Active Directory, az AD felhőalapú kiegészítője (amely nem helyettesíti az AD-t) az Azure felhasználókezelő és webalkalmazás egyszeri bejelentkezéshez, nem használja natív módon az LDAP-t. Ehelyett más protokollokat használ, és megkönnyíti az LDAP-funkciókat az Azure AD tartományi szolgáltatásokkal (DS) vagy egy hibrid hirdetési környezettel, ahol LDAP szükséges.

az Azure AD DS szolgáltatásként tartományvezérlőként kerül kiszámlázásra az Azure-ban telepített virtuális gépek és régi Windows-Alkalmazások számára. Az óráért kerül felszámolásra, az ár pedig a könyvtárobjektumok számán alapul.

azok számára, akik az LDAP-t az Azure AD-vel szeretnék használni, különösen az on-prem alkalmazások vagy tárolórendszerek hitelesítése, ez meglehetősen kihívást jelenthet. Számos informatikai szervezet úgy dönt, hogy további LDAP-kiszolgálót telepít. Sok esetben ezt az LDAP-kiszolgálót a jumpcloud LDAP-as-a-Service megoldásán keresztül telepítik a felhőbe.

az LDAP helye a felhőben

a felhőre való áttérés és az eltérő munkahelyek miatt rugalmasabb címtármegoldásokra van szükség, amelyek képesek a felhő erőforrásaival dolgozni és különböző operációs rendszereket befogadni; a vállalkozások 55%-a ma már Mac-barát, és a világ felhőinfrastruktúrájának 90% – a Linuxon működik. Az AD Microsoft Windows és az Azure-központú megközelítése már nem életképes számos, operációs rendszertől eltérő környezettel rendelkező vállalkozás számára, és sokan számos további integrált megoldásra támaszkodnak növekvő, diverzifikáló és szétszóródó infrastruktúrájuk kezelésében. Ezek az új kihívások az AD és az on-prem könyvtárakkal arra késztették a vállalkozásokat, hogy a felhő LDAP-ra, végül pedig a Címtár-szolgáltatásként forduljanak.

a Cloud LDAP sok címtárkezelési teher alól mentesíti a vállalatokat, a központi címtárinfrastruktúra beállításától és fenntartásától az alkalmazások és rendszerek LDAP-alapú IdP-be történő integrálásáig. A cloud LDAP segítségével a szerverek már ott vannak, és készen állnak arra, hogy a vállalkozások LDAP-kapcsolattal rendelkező végpontjaikat hozzájuk irányítsák.

a felhőalapú címtárszolgáltatások általában más protokollokat is használnak, tovább bővítve a hatókörüket és új technológiákat alkalmazva, miközben kiküszöbölik az on-prem Active Directory szerver szükségességét.

egyes felhőalapú LDAP-szolgáltatások GUI-t és technikai támogatást is tartalmaznak, így nem kell mindent egyszerű szöveges kóddal végrehajtani (bár egyes címtárszolgáltatások továbbra is biztosítják a parancssori végrehajtást, ami hasznos lehet a műveletek tömeges végrehajtásához), és szükség esetén szakértői segítséget nyújtanak.

az LDAP még mindig releváns?

ha a könyvtárak a felhő felé haladnak, és az LDAP-t úgy építették fel, hogy on-prem környezetben működjön, akkor is releváns az LDAP?

ahogy a felhőalapú alkalmazások üzleti szabványokká válnak, az informatikai hálózatok decentralizáltabbá válnak, és új protokollokat fejlesztenek ki ezeknek a változó igényeknek a kielégítésére, néhány rendszergazda megkérdőjelezi az LDAP relevanciáját.

a könyvtárak elkezdtek többprotokollos megközelítéseket alkalmazni a modern, decentralizált üzleti környezet kezelésére. A többprotokollos Könyvtár sok protokollt használ fel-mindegyik egy adott célra.

az eredmény az, hogy minden protokollt ritkábban használnak, de nagyon alkalmasak a használati esetekre, és továbbra is kritikus eleme egy robusztus többprotokollos könyvtárnak.

az LDAP sem kivétel; bár a könyvtár funkcionalitásának kisebb százalékát teszi ki a régebbi könyvtármodellekhez képest, a modern könyvtár szerves része marad.

a többprotokollos címtárszolgáltatások továbbra is használják az LDAP-t más protokollok mellett, rugalmassága, nyílt forráskódú öröksége és stabilitása miatt az évek során.

például sok régi alkalmazás, mint az OpenVPN, a Jenkins, a MySQL, a Jira és a Confluence — több tízezer más alkalmazással, tárolórendszerrel, hálózati eszközzel, szerverrel és még sok mással együtt — továbbra is használja az LDAP-t.

az LDAP beállítása

az LDAP beállítási lépései attól függően változnak, hogy melyik LDAP-szolgáltatást használja, és a lépések nagyban függnek attól, hogy felhőalapú LDAP-kiszolgálót használ, vagy önállóan áll-e fel.

mielőtt bármelyik úton elindulna, az LDAP megvalósításának első lépése a tervezés: az informatikai csapatnak alaposan át kell gondolnia, hogyan akarja megszervezni a könyvtárát, mielőtt bármit végrehajtana.

ez magában foglalja, hogy mely erőforrásokat kell felvenni a könyvtárba, hogyan kell elkülöníteni a felhasználói csoportokat és kiosztani az engedélyeket, milyen operációs rendszereket kell elhelyeznie, hogyan tervezi integrálni a távoli dolgozókat, milyen biztonsági paraméterek lesznek, mit fog tenni a közel 100% – os rendelkezésre állás biztosítása érdekében, hogyan tervezi a szervezet növekedését stb.

a kezdeti tervezés kritikus fontosságú egy olyan szervezett könyvtár felépítéséhez, amely jól illeszkedik a környezetéhez, és jól illeszkedik a növekedéshez és a változásokhoz. Például, ha Ön 10 tagú szervezet, de tudja, hogy jelentős terjeszkedést tervez, érdemes lehet az alkalmazottakat osztálycsoportokra osztani a szervezett növekedés lehetővé tétele érdekében, még akkor is, ha minden részleg csak egy vagy két felhasználóval kezdődik.

a tervezési lépés különösen fontos a saját könyvtárakat építő szervezetek számára; ugyanakkor segít a szervezeteknek megérteni, hogy mely LDAP-megoldások felelnének meg legjobban az igényeiknek.

a könyvtárelrendezés megtervezése és az LDAP-szolgáltató kiválasztása után (vagy a nyílt forráskódú LDAP kiválasztása után) konfigurálnia kell az LDAP-kiszolgálókat.

on-Prem LDAP Setup:

ha saját LDAP-példányt tárol, fel kell állítania az LDAP-kiszolgálót. Az LDAP-könyvtár telepítésének és konfigurálásának lépései a használt LDAP-példánytól függően változnak. Az OpenLDAP talán a legnépszerűbb LDAP példány a piacon, de számos LDAP szerver közül lehet választani. Itt vannak az MIT lépései az OpenLDAP könyvtár létrehozásához.

Cloud LDAP Setup: mint már említettük, a cloud LDAP beállítása és karbantartása minimális, ami az egyik oka annak, hogy sok vállalat a hagyományos on-prem opciókkal szemben választja. A cloud LDAP szerver lépése magában foglalja a felhő LDAP szerverre való feliratkozást, ahelyett, hogy maga felállna. Az LDAP-megoldás kiválasztása előtt továbbra is gondosan terveznie kell, de a legtöbb szolgáltató a könyvtár konfigurálását és kezelését felhasználóbarát grafikus felületen keresztül kínálja, amely megkönnyíti a módosításokat az úton.

bár nem sok ingyenes LDAP szerver közül lehet választani (beleértve a hardvert is), számos ingyenes LDAP szoftver opció áll rendelkezésre. A következőkben ezeket fogjuk felfedezni.

LDAP szolgáltatók

LDAP nélkül az LDAP általában nem látható a felhasználói fiókokban és a tevékenységekben, és manuálisan kezeli az erőforrás-hozzáférést, létrehozva egy decentralizált és szervezetlen identitás-és hozzáférés-kezelési (iam) modellt, amely elbocsátásokhoz, súrlódásokhoz és biztonsági kockázatokhoz vezethet. Amikor a szervezetek rájönnek, hogy a megoldás megvalósításának költsége kevesebb, mint az időigényes kézi menedzsment költsége és az ezzel kapcsolatos kockázatok, gyakran elkezdenek az LDAP-t vizsgálni. Van néhány fő LDAP megoldás, amelyet a legtöbb vállalkozás figyelembe vesz:

Active Directory (AD)

az AD LDAP és Kerberos segítségével hitelesíti a felhasználókat az informatikai erőforrásokhoz. Microsoft termékként a Windows-alapú környezetekhez a legalkalmasabb. Az AD használatához az informatikai rendszergazdáknak fizetniük kell a Windows Server licencért, amely magában foglalja az AD-t is. Ez a hagyományos licencelési modellt képviseli, amelyet az informatikai szervezetek jól ismernek a Microsoft termékeivel. Végül az AD valamilyen távoli hozzáférést igényel, például VPN vagy SD-WAN, a távoli felhasználók on-prem erőforrásokhoz történő hitelesítéséhez. Az Azure Active Directory nemrégiben az AD kiterjesztéseként jelent meg, de hiányzik a valódi, natív LDAP képességek.

OpenLDAP

mint korábban megjegyeztük, az OpenLDAP letöltése nem kerül semmibe. Jelentős költségek övezik azonban az infrastruktúra kiépítését és folyamatos kezelését. Nyílt forráskódú gyökerei miatt az OpenLDAP kiválóan működik Linux és Unix alapú operációs rendszerekkel, így számos DevOps környezetben megtalálható. Az AD-hez hasonlóan VPN-re lesz szüksége az on-prem erőforrások hitelesítéséhez.

Cloud LDAP

a felhőalapú LDAP gyártósemleges, és sokféle informatikai erőforrással működik. Cloud directory platform esetén nincs szükség VPN-re (bár ezek továbbra is támogatottak); ehelyett egy könnyű ügynök a Felhasználó eszközén biztonságos TLS-kapcsolatot hoz létre az egyes munkamenetek kezdetén, lehetővé téve a felhasználók számára, hogy VPN nélkül biztonságosan csatlakozzanak LDAP-erőforrásaikhoz. A felhőalapú LDAP-szolgáltatások gyakran tartalmaznak további protokollokat kínálatukban, így egy eszköz gyakorlatilag minden erőforráshoz hozzáférést biztosít a felhasználók számára.

az LDAP előnyei és hátrányai

milyen előnyei vannak az LDAP-nak?

- Nyílt Forráskódú: Gyakran nem kerül semmibe az OpenLDAP letöltése és gyors kipróbálása.

- szabványosított: az LDAP-t Internet Engineering Task Force (IETF) szabványként 1997-ben ratifikálták RFC 2251. Mint ilyen, az ipar általában támogatja az LDAP-t, és továbbra is ezt fogja tenni.

- rugalmas: a fejlesztők és az informatikai adminisztrátorok az LDAP-hitelesítést számos különböző felhasználási esetben használják, beleértve az alkalmazások és a távoli kiszolgálók hitelesítését is. És mivel oly sokféle módon használták, a protokollt körülvevő közösség segít az embereknek a legtöbbet kihozni belőle.

- eszköz-agnosztikus: természeténél fogva az LDAP kompatibilis a különböző operációs rendszerekkel és eszközökkel. A különböző LDAP-ajánlatok azonban korlátozhatják ezt a rugalmasságot; az AD például Windows-központú, és gyakran megköveteli a bővítményeket, hogy zökkenőmentesen működjenek további operációs rendszerekkel.

- biztonságos: eredeti példányában az LDAP-t tiszta szövegen keresztül továbbították; vannak azonban lehetőségek az LDAP-kommunikáció titkosítására, akár SSL-en (LDAPS), akár TLS-en (STARTTLS) keresztül. A STARTTLS az ideális megoldás, és rendkívül biztonságos, az LDAP-k a második helyen állnak — mindig használja a kettő egyikét, ahol csak lehetséges (most, szinte mindenhol), ahelyett, hogy tiszta szöveget használna. Tudjon meg többet az LDAP-ról és az LDAP-ról a blogunkban.

milyen hátrányai vannak az LDAP-nak?

- kor: az LDAP egy régebbi protokoll. Az újabb hitelesítési protokollok, mint például a SAML, modern, felhőalapú informatikai környezetekhez készültek, amelyek webes alkalmazásokat használnak.

- On-Prem: az LDAP-t hagyományosan on-prem-en állítják be OpenLDAP szerverrel, és ez nem könnyű vállalkozás. A felhőbe költöző szervezetek számára kevésbé ideális az on-prem hitelesítési mechanizmus felállítása, amely áthidalja a felhő informatikai erőforrásait.

- szakértelem: az LDAP beállítása és karbantartása általában szakértőt igényel. Az ilyen szintű műszaki ismeretekkel rendelkező embereket nehéz megtalálni és drága lehet. Ez különösen igaz az OpenLDAP esetében.

- jelentős rámpa: minél nagyobb a szervezet, annál nehezebb új könyvtárat indítani. Mivel a könyvtárak lényegében a szervezet összes összetevőjének összevonása, kihívást jelenthet egy új könyvtár létrehozása a semmiből, vagy az egyik könyvtárból a másikba történő elfordulás. Szerencsére néhány felhőkönyvtár-platform, mint például a JumpCloud, rendelkezik beállítási útmutatással, és integrálható a meglévő könyvtárakkal, például az AD-vel, így a felhő LDAP előnyeit kihasználni kívánó nagyvállalatok teljes arc nélkül is megtehetik.

az LDAP kiterjesztése egy teljes Felhőkönyvtárra

a Cloud LDAP felhőalapú kiszolgálót használ, hogy hozzáférést biztosítson a felhasználók számára az összes on-prem erőforráshoz. A Cloud directory platformok most kombinálják az LDAP-t más protokollokkal, mint például a SAML, az OAuth, a RADIUS, a SCIM és a WebAuthn, amelyek megkönnyítik a webes és felhőalapú erőforrások biztonságos hitelesítését és engedélyezését.

egyes LDAP példányok más protokollokkal is integrálódnak, mint például a RADIUS a Biztonságos WiFi és VPN hozzáférés megkönnyítésére, a Samba a biztonságos fájlengedélyezéshez, a SAML, a JIT és a SCIM az automatizált webalapú identitásfeltöltéshez stb.

az eredmény egy olyan központi könyvtár, amely kezeli a felhasználókat, és hozzáférést biztosít számukra az összes szükséges informatikai erőforráshoz — mind az on-prem, mind a felhőalapú-bárhonnan.

Cloud LDAP and Beyond a Jumpclouddal

a JumpCloud directory platform volt az első átfogó cloud directory szolgáltatás, amely közvetlenül integrálódott az LDAP szolgáltatásokba és alkalmazásokba. Továbbá a JumpCloud egyesíti az LDAP-t a RADIUS, SAML, Samba, WebAuthn, SCIM és más protokollokkal, hogy összekapcsolja a felhasználókat az IT-vel, amelyre szükségük van a munkához.

az IAM és az Eszközkezelés mellett a JumpCloud nulla megbízhatóságú biztonsági megközelítést alkalmaz olyan eszközökkel, mint a multi-factor authentication (MFA), megkönnyíti a platformok közötti eszközkezelést, hogy minden eszköz biztonságos és megfelelően konfigurálható legyen, és felhasználóbarát grafikus felületet kínál mind az adminisztrátorok, mind a felhasználók számára.

Tudjon meg többet a JumpCloud cloud LDAP kínálatáról, vagy próbálja ki a platformot ingyen — az első 10 felhasználó és Eszköz hozzáadása nem kerül semmibe, és a platform 10 napos élő csevegési támogatással rendelkezik.

- LDAP